[EMS] レガシー認証をブロックする機能がついに Azure AD に実装されました(プレビュー)

こんにちは 松井です。

本日はついに実装されたレガシー認証ブロック機能(Preview) について紹介します。

まずはじめに、レガシー認証が何かというと、以下のようなクライアントからのアクセスを指します。

- POP3, IMAP4, SMTP を利用するメールクライアント

- 先進認証(modern authN)を利用しない Office クライアント(Office 2010 と 先進認証を有効化していない Office 2013)

これらのクライアントは、サービス仲介型の古い認証フローを利用し、インタラクティブな認証が行えないため、不正アクセス攻撃に対して有効な多要素認証が利用できないという問題があります。

以前からOffice 365に対しても多くみられる攻撃のパスワードスプレー攻撃やブルートフォース攻撃はこのようなレガシー認証プロトコルを対象とされることもあるため、もし今現在もレガシー認証プロトコルを利用してインターネット経由で認証が行える環境を利用されているのであれば、それらをブロックすることを強く推奨します。

「そうなの?うちの会社は大丈夫なの?」と、思われた方もいらっしゃると思いますが、おそらく AD FS や、Exchange で対策をされているのではないでしょうか、今回紹介差し上げる機能は AD FS の力を借りず、Azure AD の Web UI から簡単にレガシー認証をブロックする設定を施すことができるようになりました。

では、早速設定をしてみましょう。

- Azure ポータルにアクセスし、Azure Active Directory の 条件付きアクセスを選択。

- [割り当て]の[ユーザーとグループ]を選択し、対象のセキュリティ グループか、ユーザーを選択。(注意:この機能はプレビュー中であることもあり、適用対象を限定してテストを実施することを強く推奨します、加えてこの記事の最後に記載するその他の注意点をご確認ください)

- [割り当て]の[クラウド アプリ]を選択しテスト対象のアプリを選択(Office 365 Exchange/SharePoint/Skype for Businessなど)。

- [割り当て]の[条件]から[クライアント アプリ(プレビュー)]を選択し"モバイル アプリとデスクトップ クライアント"と "他のクライアント" を選択。この選択をすることで、POP/IMAP/SMTPに加えてレガシー認証を利用する Office クライアントからの認証を対象にすることになります。

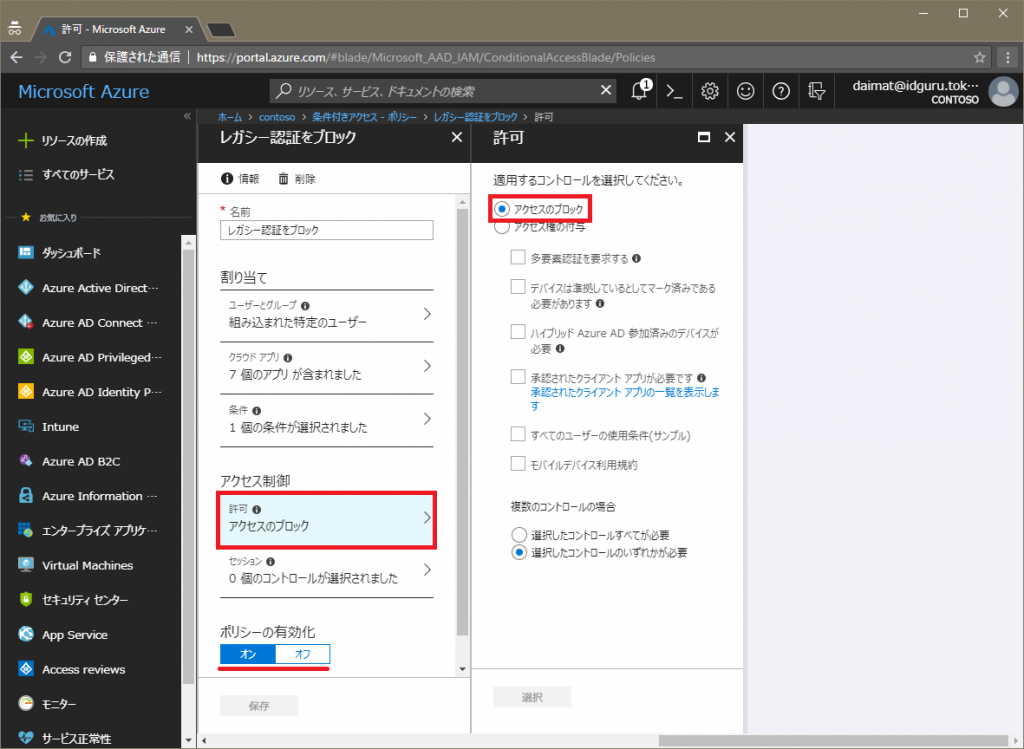

- 次に[アクセス制御]の[許可]を選択し "アクセスのブロック" を選択。

- [ポリシーの有効化]を"オン" にすることを忘れずにポリシーの "保存" を選択。

これで設定は終了です。(おつかれさまでした、とても簡単な設定でしたよね)

設定完了後に対象のユーザーがレガシー認証を利用するアプリケーションから認証が行えなくなっていることをご確認ください。

検証を行う際の注意点を記載します。

- この機能はプレビュー中の機能であるため、対象者を限定してテストを開始することをお勧めします。

- 認証がブロックされない場合には、リンク先のPowerShell コマンドレットを実行し Azure AD から発行されたリフレッシュ トークンを無効化した上で1時間経過後にテストを実行しなおしてください。(仮想環境のスナップショットが利用できる場合にはクリーンな環境にロールバックして試すこともご検討ください)

- この設定が有効になるまで最大 24 時間かかる場合があります。

- 必ずリンク先の Known issues(既知の問題) ならびに Frequently asked questions(FAQ)をご参照の上テストを開始してください。

最後にこの機能と AD FS の Claim Rule による実装の差異を記載します。

- AD FS のClaim Rule では、各プロトコル別に認可を行うことが可能(POP/IMAP/SMTP, non modern auth)だが、設置・設定コストが高い。

- Azure AD の条件付きアクセスでは、設定は非常に簡単で設定コストが低いが、レガシー認証に属するプロトコルすべてが対象になる。*

上記の特徴をご認識いただいた上で設計を行ってください。

この機能によって、AD FS から脱却し Azure AD のみのシンプルな管理へ足を踏み出せる事になります。よろしけばこの機能についてのフィードバックをお寄せいただければ幸いです。

*この機能を含む、条件付きアクセスを利用するためには、Azure Active Directory Premium Plan 1のライセンスが設定対象者分必要になります。