Azure Security Center

Azure Security Centerは2015年12月にパブリックプレビューが開始され、2016年7月21日(米国時間)にGAされました。

(情報は適宜アップデートしていきます。)

Azure Security Centerには大きくは3つの特徴があります。

• 防御&コントロール

• 検知と対策

• 連携・統合と可視化

◆防御&コントロール

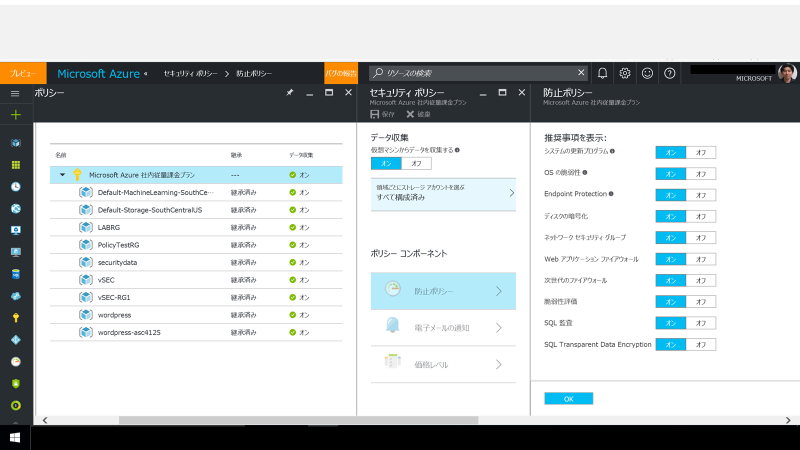

Azure Security Centerはセキュリティポリシーの設定が非常に簡単で画面も非常にシンプルです。

特定の項目ごとにセキュリティ対策の優先事項が確認でき、それらの対策を実施することでセキュリティ対策を素早く行うことができます。またマイクロソフトのソリューションだけでなく、エコシステムパートナーソリューションも展開することが可能です。

Azure Security Centerはサブスクリプションやリソースグループ毎にセキュリティポリシー(防御ポリシー)の設定が可能です。

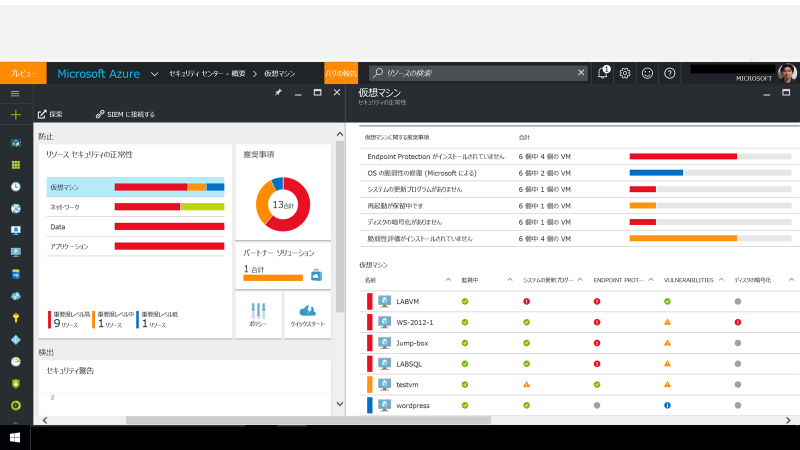

概要の画面では各リソースのセキュリティ状態を視覚的に把握して、脆弱性を素早く把握することができます。

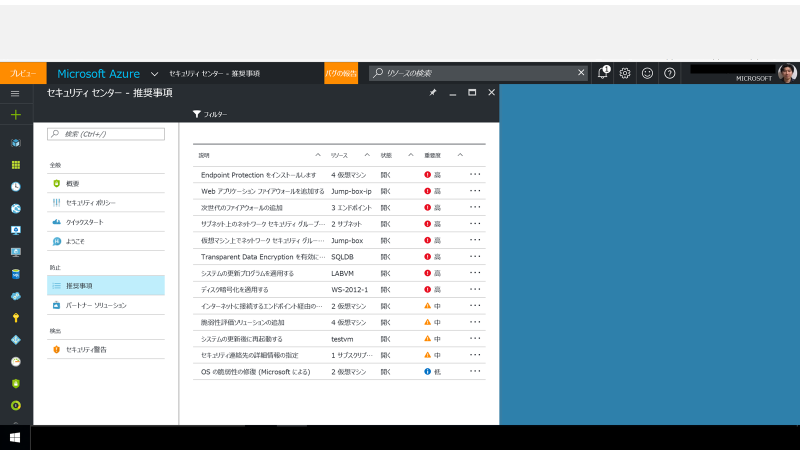

セキュリティ対策推奨の優先事項があるので、優先度が高いものから先に対策することで素早くセキュリティを確保できます。

推奨事項のリスト

https://azure.microsoft.com/ja-jp/documentation/articles/security-center-recommendations/

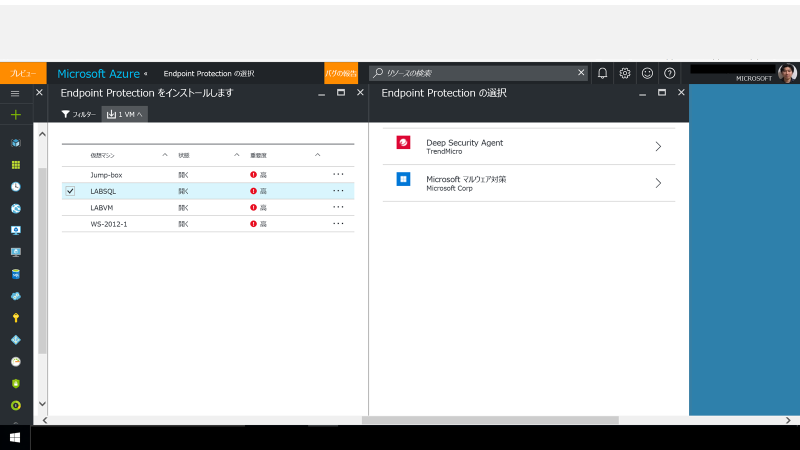

Azure Security Centerから各インスタンス(仮想マシン)にEndpoint Protectionなどをインストールも可能です。

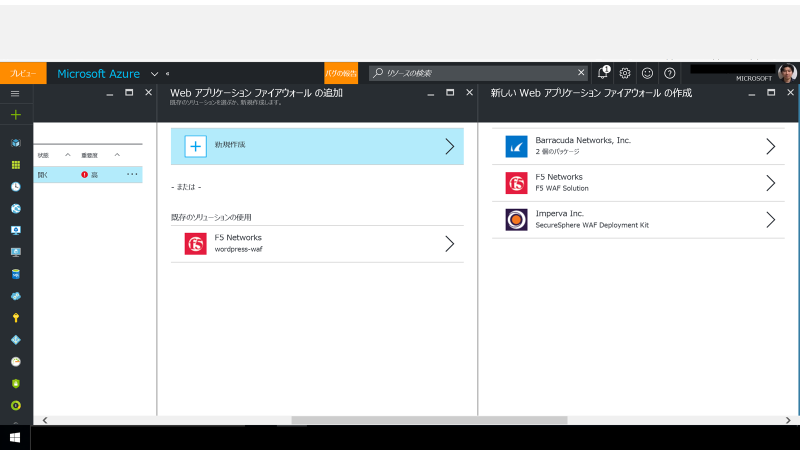

パートナーとの連携も可能でセキュリティ対策の推奨から簡単にパートナーソリューションを展開しログも自動的に統合します。

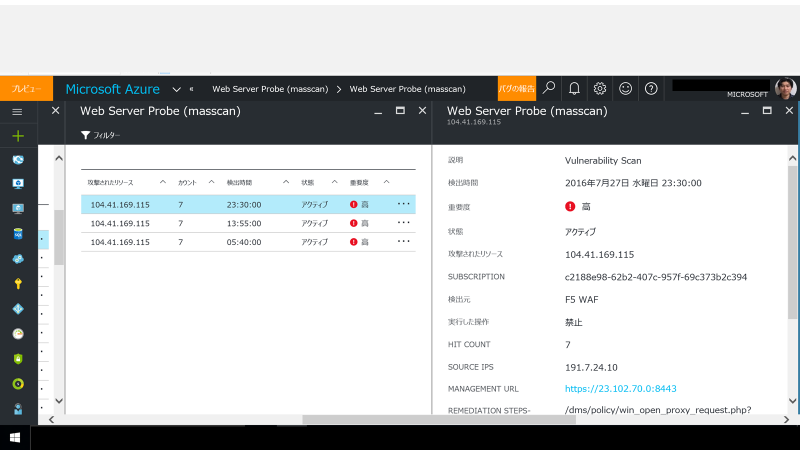

F5のWAFのログも統合され、セキュリティセンター上で確認できます。

◆検知と対策

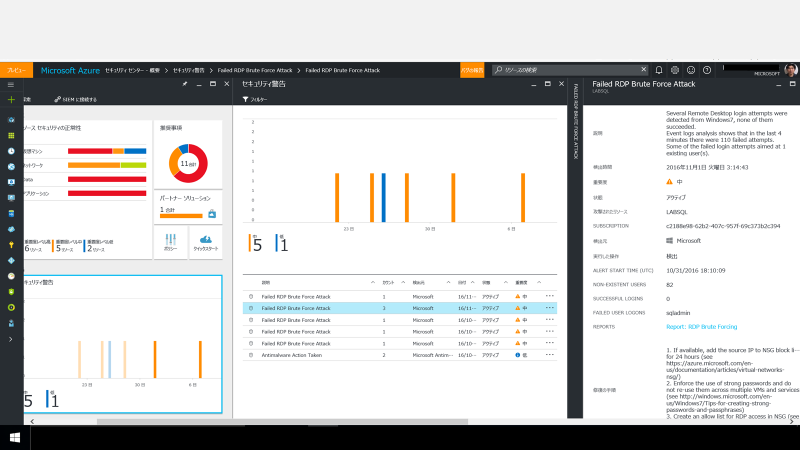

Azure Security Centerではシグネチャベースのセキュリティ対策ではなく、ビッグデータ解析や機械学習を活用した高度な分析を採用しています。

アラートによって現在の攻撃を阻止し、将来の攻撃を防止する方法をが提示されます。

パートナーソリューションを含む様々なソースからデータを自動的に収集して、攻撃元や影響を受けたリソースを分析しながら

優先順位付きのセキュリティ インシデントやアラートを提供します。

こうした高度な検知には以下の3つの特徴(脅威インテリジェンス、行動分析、異常検出)があります。

●脅威インテリジェンス

グローバルな脅威インテリジェンスを活用して、既知の有害因子を探します。情報源としては、Microsoft の製品とサービス、Microsoft デジタル犯罪対策ユニット (DCU: Digital Crimes Unit)、Microsoft セキュリティ レスポンス センター (MSRC)、および外部フィードがあります。

●行動分析

シグネチャベースではなく、ビックデータを利用した機械学習アルゴリズムでパターンを決定します、既知のパターンを適用することによって悪質な行動を検出します。

例:怪しいプロセスの検出など

●異常検出

統計プロファイルを使用して、過去の基準を構築します。確立された基準からの逸脱し、攻撃が疑われる場合、警告が生成されます。ユーザの固有の環境に依存します。

例:RDPによるブルートフォース攻撃

フュージョン

キルチェーン全体にわたる各段階での攻撃をとらえて一つのインシデントとしてアラートを提示します。

関連リンク

検出機能

https://azure.microsoft.com/ja-jp/documentation/articles/security-center-detection-capabilities/

セキュリティアラートの種類

https://azure.microsoft.com/ja-jp/documentation/articles/security-center-alerts-type/

◆連携・統合と可視化

AzureLogIntegrationを経由することでSIEMからほぼリアルタイムで、セキュリティデータにアクセスできます。

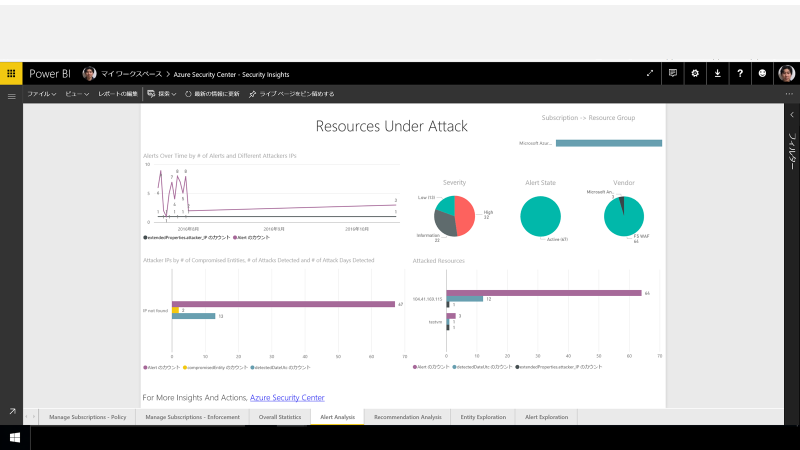

またAzure Security CenterをPowerBIと連携することでより視覚的にセキュリティ状態を把握することもできます。

PowerBIによる可視化の例

■FAQ

Q:Azure Security Centerが収集して使うデータは?

A:ネットワーク トラフィック、パートナー ソリューションのログ、仮想マシン、Azure SQL、Azure サービス

Q:インスタンスのデータ収集はどうやって行っているのか

A:Windows、Linuxともにそれぞれの監視エージェントがインスタンスにインストールされます。

https://azure.microsoft.com/ja-jp/documentation/articles/security-center-troubleshooting-guide/

Q:価格は?

A:こちらをご覧ください

https://azure.microsoft.com/ja-jp/pricing/details/security-center/

■最近のAzure Security Center のアップデート

• 統合された脆弱性評価のプレビュー開始: Qualys などのパートナーからの脆弱性評価ソリューションをデプロイできるようになりました

• 拡張された Web アプリケーション ファイアウォール (WAF) 機能のプレビュー開始: パートナー WAF ソリューションの簡素化されたデプロイ、監視、およびアラートが、App Service Environments を使用する Azure App Service の Web Apps 機能で利用できるようになりました。

• Azure Storage セキュリティ評価のプレビュー予定: Security Center で、お客様が内蔵の暗号化をほんの数クリックで Storage アカウント用に有効化できるようになる予定です。

• 新しい検出の一般提供開始: 継続的なセキュリティ調査の結果として、行動分析によって部内者による脅威や侵害されたシステム内に留まろうとする試みを検出するための新しい分析が設計されました。また、Security Center でアウトバウンド DDoS 攻撃の有無がチェックされるようになったほか、総当たり攻撃の検出機能が強化されました。

• セキュリティ のプレビュー開始: インシデントはキル チェーン パターンに適合するアラートを組み合わせたものであり、複数の仮想マシンにまたがる攻撃キャンペーンに対する知見を得るのに役立ちます。ある仮想マシンで検出された悪意のあるアクティビティを 2 番目の仮想マシンでの類似したアクティビティと相関させることができるため、お客様は攻撃者が行った操作や影響を受けたリソースをすばやく見ることができます。

• 脅威インテリジェンス レポートのプレビュー開始: 脅威レポートが Security Center アラートに組み込まれたため、お客様は脆弱性の情報を脅威がアクティブな期間中に入手できるようになりました。攻撃者に関するインテリジェンス (戦術や目的を含む) は、お客様がインシデントへの対応と調査の目標を定めるのに役立ちます。

クラウドを守る、クラウドで守る:

クラウドのセキュリティ対策に新たな選択肢――Azureリソースを監視し、不適切な構成を「見える化」して対応を促すMicrosoft

Azureセキュリティセンター

https://www.atmarkit.co.jp/ait/articles/1611/14/news006.html