Panoramica

La chiave del cliente di Microsoft 365 supporta chiavi RSA archiviate nel modulo HSM gestito (modulo Hardware Secure), che è una soluzione conforme a FIPS 140-2 livello 3. Azure Key Vault Managed HSM è un servizio cloud completamente gestito, a disponibilità elevata, a tenant singolo e conforme agli standard che consente di proteggere le chiavi crittografiche per le applicazioni cloud usando moduli di protezione hardware con convalida FIPS 140-2 di livello 3. Per altre informazioni sul modulo di protezione hardware gestito, vedere Panoramica.

Configurare la chiave del cliente con HSM gestito

Per configurare customer key con HSM gestito, completare queste attività nell'ordine elencato. Il resto di questo articolo fornisce istruzioni dettagliate per ogni attività o collegamenti ad altre informazioni per ogni passaggio del processo.

Importante

Il modulo di protezione hardware gestito usa un set diverso di cmdlet dalla versione classica di Azure Key Vault.

Creare un provisioning del gruppo di risorse e attivare un modulo di protezione hardware gestito

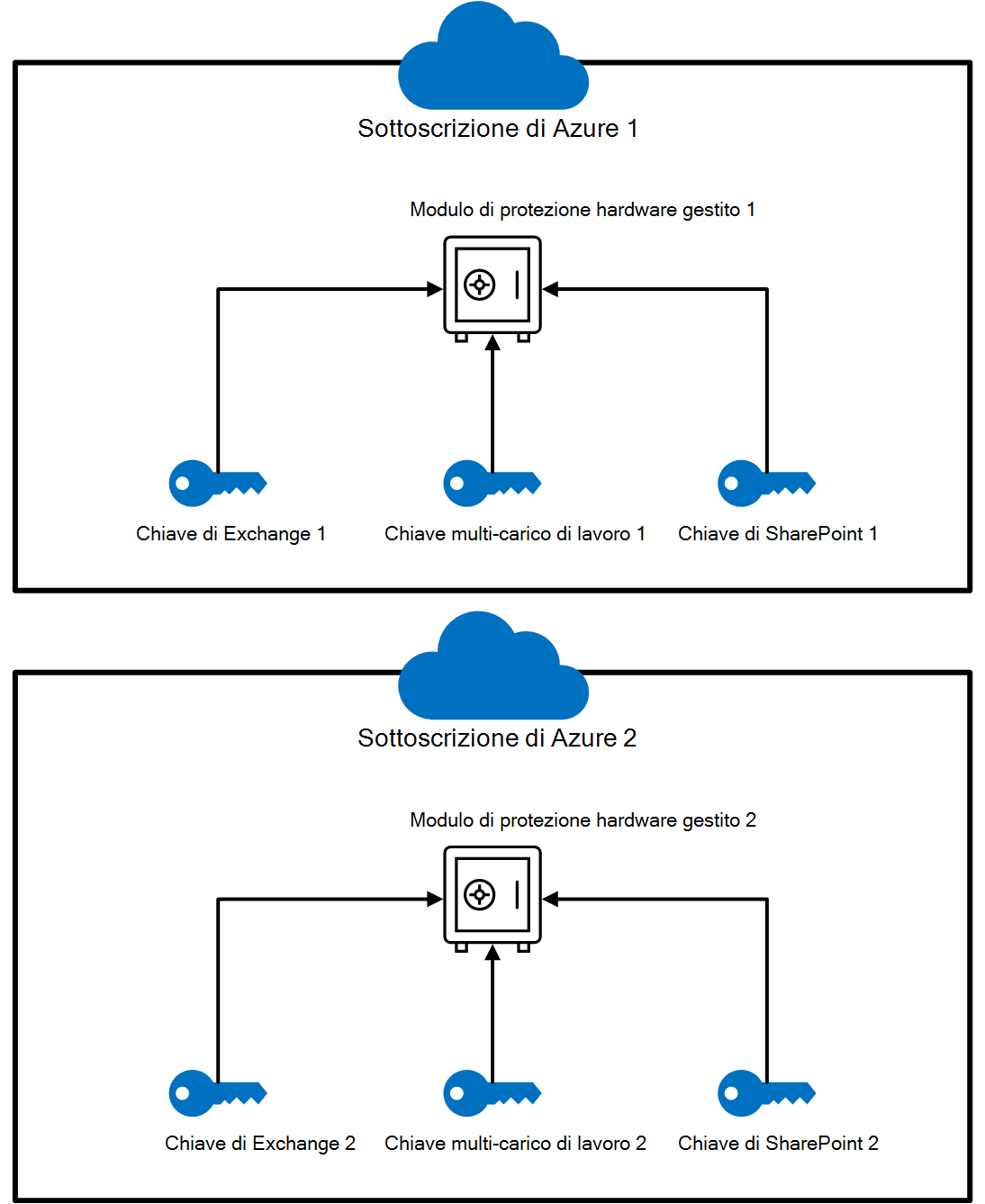

Quando si usa Azure Key Vault, Customer Key richiede in genere il provisioning di tre coppie di insiemi di credenziali delle chiavi (sei in totale), una coppia per ogni carico di lavoro. Al contrario, se si usa il modulo di protezione hardware gestito, è sufficiente effettuare il provisioning di due istanze (una per sottoscrizione), indipendentemente dal numero di tre carichi di lavoro usati.

Seguire le istruzioni disponibili nelle guide introduttive del modulo di protezione hardware gestito per effettuare il provisioning e attivare il modulo di protezione hardware gestito.

Assegnare autorizzazioni a ogni modulo di protezione hardware gestito

Il modulo di protezione hardware gestito usa il controllo degli accessi in base al ruolo locale (Controllo di accesso in base al ruolo) per il controllo degli accessi. Per assegnare wrapKeyle autorizzazioni , unwrapkeye get per il modulo di protezione hardware gestito, è necessario assegnare il ruolo Utente crittografia del servizio crittografia HSM gestito all'app Microsoft 365 corrispondente. Per altre informazioni, vedere Gestione dei ruoli del modulo di protezione hardware gestito.

Cercare i nomi seguenti per ogni app Microsoft 365 quando si aggiunge il ruolo al Key Vault di Azure:

Per Exchange: Office 365 Exchange Online

Per SharePoint e OneDrive: Office 365 SharePoint Online

Per i criteri multi-carico di lavoro (Exchange, Teams, Microsoft Purview Information Protection):M365DataAtRestEncryption

Se non viene visualizzata l'app Microsoft 365 corrispondente, verificare di aver registrato l'app nel tenant.

Per altre informazioni sull'assegnazione di ruoli e autorizzazioni, vedere Usare il controllo degli accessi in base al ruolo per gestire l'accesso alle risorse della sottoscrizione di Azure.

Assegnare ruoli utente al modulo di protezione hardware gestito

Gli amministratori del modulo di protezione hardware gestito gestiscono quotidianamente l'insieme di credenziali delle chiavi per l'organizzazione. Queste attività includono backup, creazione, recupero, importazione, elenco e ripristino. Per informazioni dettagliate, vedere Assegnazione di ruoli utente .

Aggiungere una chiave a ogni modulo di protezione hardware gestito

Gli HSM gestiti supportano solo chiavi protette da HSM. Quando si crea una chiave per un modulo di protezione hardware gestito, è necessario creare una chiave RSA-HSM, non un altro tipo. Per istruzioni su come aggiungere una chiave a ogni insieme di credenziali o HSM gestito, vedere Add-AzKeyVaultKey.

Per i passaggi dettagliati per creare una chiave locale e importarla nel modulo di protezione hardware, vedere Come generare e trasferire chiavi protette da HSM per Azure Key Vault. Usare le istruzioni di Azure per creare una chiave in ogni modulo di protezione hardware gestito.

Verificare i dati di scadenza delle chiavi HSM gestite

Per verificare che non sia impostata una data di scadenza per le chiavi, eseguire il cmdlet Get-AzKeyVaultKey .

Get-AzKeyVaultKey -HsmName <HSM name>

La chiave del cliente non può usare una chiave scaduta. Le operazioni tentate con una chiave scaduta hanno esito negativo e potrebbero causare un'interruzione del servizio.

Attenzione

È consigliabile che le chiavi usate con la chiave del cliente non abbiano una data di scadenza.

Una data di scadenza, una volta impostata, non può essere rimossa, ma può essere modificata in una data diversa. Se è necessario usare una chiave con una data di scadenza, modificare il valore di scadenza in 31/12/9999 e usare il processo di onboarding legacy. Le chiavi con una data di scadenza impostata su una data diversa dal 31/12/9999 non riescono a convalidare Microsoft 365. Il servizio di onboarding delle chiavi del cliente accetta solo le chiavi senza una data di scadenza.

Per modificare una data di scadenza impostata su qualsiasi valore diverso dal 31/12/9999, eseguire il cmdlet Update-AzKeyVaultKey .

Update-AzKeyVaultKey -HsmName <HSM name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

Eseguire il backup della chiave HSM gestita

Per eseguire il backup della chiave HSM gestita, vedere Backup-AzKeyVaultKey.

Ottenere l'URI per ogni chiave HSM gestita

Dopo aver configurato gli HSM gestiti e aver aggiunto le chiavi, eseguire il comando seguente per ottenere l'URI per la chiave in ogni modulo di protezione hardware gestito. Usare questi URI quando si crea e si assegna ogni DEP in un secondo momento, quindi salvare queste informazioni in un luogo sicuro. Eseguire questo comando una volta per ogni modulo di protezione hardware gestito.

In Azure PowerShell:

(Get-AzKeyVaultKey -HsmName <HSM name>).Id

Eseguire l'onboarding in Customer Key usando il metodo legacy

Dopo aver completato tutti i passaggi per configurare le sottoscrizioni, gli HSM gestiti e le chiavi, vedere Eseguire l'onboarding in Customer Key usando il metodo legacy.

Passaggi successivi

Dopo aver completato la procedura descritta in questo articolo, si è pronti per creare e assegnare indirizzi DEP. Per istruzioni, vedere Gestire la chiave del cliente.