Configurare le impostazioni cloud per l'uso con Compliance Manager

Consiglio

Se non si è cliente E5, usa la versione di valutazione delle soluzioni Microsoft Purview di 90 giorni per esplorare in che modo funzionalità aggiuntive di Purview possono aiutare l'organizzazione a gestire le esigenze di sicurezza e conformità dei dati. Iniziare ora dall'hub delle versioni di valutazione di Microsoft Purview. Informazioni dettagliate sui termini di registrazione e prova.

Configurazione per il supporto multicloud

Compliance Manager si integra con Microsoft Defender per il cloud per fornire supporto multicloud. Le organizzazioni devono avere almeno una sottoscrizione all'interno di Microsoft Azure e quindi abilitare Defender for Cloud in modo che Compliance Manager possa ricevere i segnali necessari per monitorare i servizi cloud. Dopo aver creato Defender for Cloud, è necessario assegnare gli standard normativi e di settore pertinenti alle sottoscrizioni.

A seconda di ciò che l'organizzazione ha già configurato, passare alla sezione seguente allineata alla situazione per iniziare:

- Azure non è disponibile: attivare Azure e creare una sottoscrizione

- Si dispone di Azure ma non si dispone di Defender per cloud: Abilitare Defender per cloud nella sottoscrizione di Azure

- Si dispone di Defender per il cloud ma non sono stati assegnati standard: assegnare standard alle sottoscrizioni del servizio cloud

Standard supportati da Compliance Manager e Defender per il cloud

Gli standard o le normative elencati di seguito sono supportati in Defender per cloud e Compliance Manager. Ogni standard è disponibile per supportare Microsoft 365 oltre agli altri servizi cloud elencati tra parentesi.

Consiglio

Defender per cloud si riferisce agli "standard", mentre Compliance Manager usa le "normative" per fare riferimento alla stessa cosa.

- Procedure consigliate per la sicurezza di AWS Foundational

- CIS 1.1.0 (GCP)

- CIS Microsoft Azure Foundations Benchmark v1.1.0 (Azure)

- CIS 1.2.0 (AWS, GCP)

- CIS Microsoft Azure Foundations Benchmark v1.3.0 (Azure)

- CIS Microsoft Azure Foundations Benchmark v1.4.0 (Azure)

- FedRAMP High (Azure)

- FedRAMP Moderate (Azure)

- ISO 27001 (Azure, GCP)

- NIST SP 800-171 Rev.2 (Azure)

- NIST SP 800-53 Rev.4 (Azure)

- NIST SP 800 53 Rev.5 (Azure, AWS, GCP)

- PCI DSS 3.2.1 (AWS, GCP)

- PCI DSS v4.0 (Azure)

- SOC 2 tipo 2 (Azure)

- SWIFT CSP-CDCF v2022 (Azure)

Attivare Azure e creare una sottoscrizione

La configurazione di una sottoscrizione in Microsoft Azure è un prerequisito per iniziare a usare Defender per il cloud. Se non si ha una sottoscrizione, è possibile iscriversi per ottenere un account gratuito.

Abilitare Defender per il cloud

Vedere Avvio rapido: Configurare Microsoft Defender per il cloud. Seguire la procedura per abilitare Defender for Cloud nella sottoscrizione di Azure e acquisire familiarità con la pagina Panoramica di Defender per cloud. Dopo aver abilitato Defender per il cloud, seguire questa procedura per assicurarsi di essere configurati per l'integrazione di Compliance Manager.

La maggior parte delle funzioni di installazione richiede all'utente di mantenere il ruolo Proprietario in Azure. Altre informazioni sui ruoli utente e le autorizzazioni per Defender per il cloud.

Verificare l'accesso alla conformità alle normative di Defender for Cloud

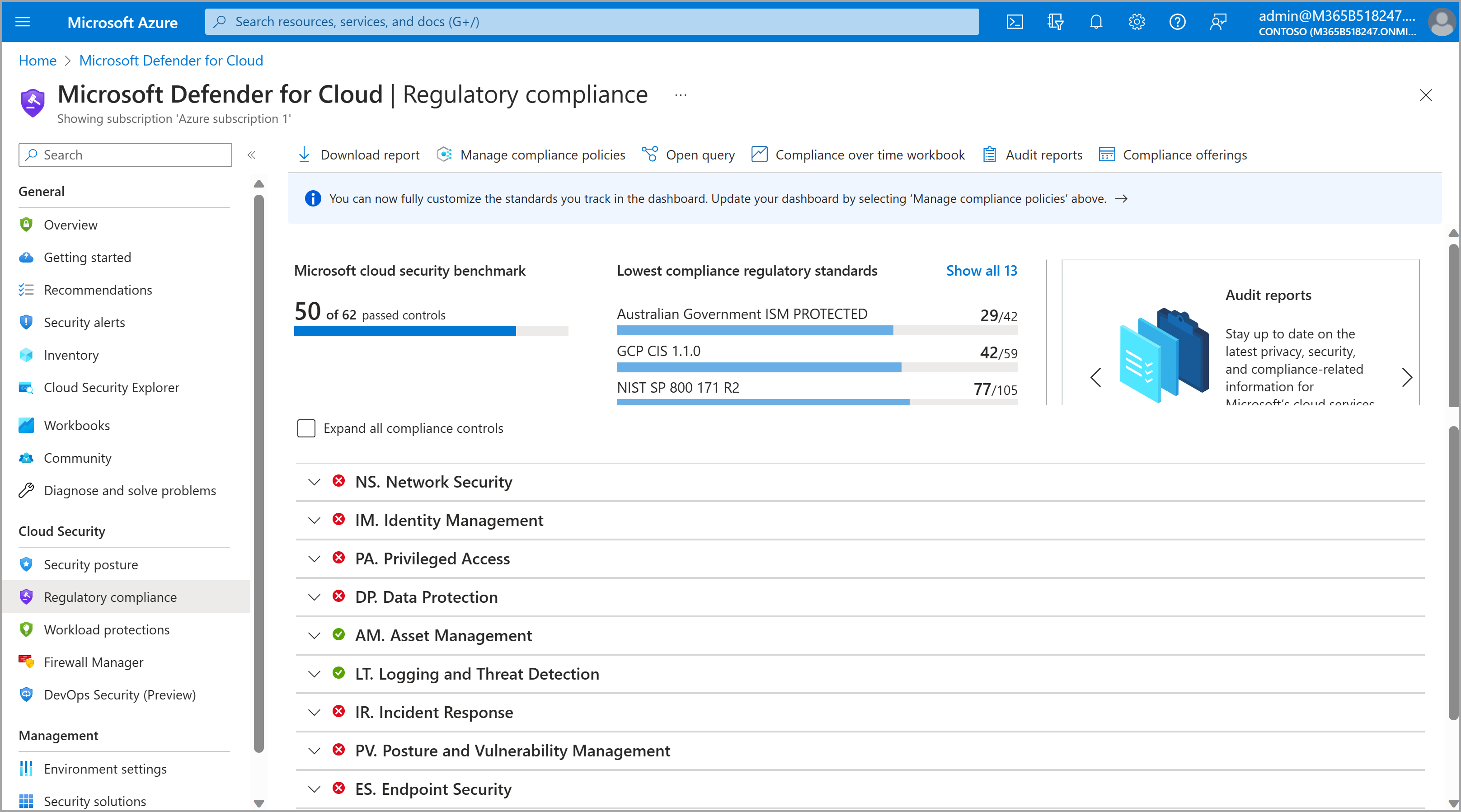

Passare a Microsoft Defender per il cloud | Conformità alle normative.

Verificare di visualizzare un dashboard simile al seguente:

Se non viene visualizzato il dashboard precedente e viene invece visualizzato un avviso relativo a licenze insufficienti, seguire le istruzioni per attivare un piano Defender for Cloud applicabile. È consigliabile abilitare uno dei due piani: CSPM di base o Defender CSPM (altre informazioni su questi piani). È possibile selezionare manualmente i piani seguendo la procedura seguente:

- In Defender per cloud selezionare Impostazioni ambiente nel riquadro di spostamento a sinistra.

- Selezionare Azure dall'elenco di ambienti. Espandere l'elemento sotto Azure per visualizzare la sottoscrizione e quindi selezionare la sottoscrizione. Si arriva alla pagina dei piani di Defender .

- Nella colonna Plan (Piano) trovare le righe per Foundational CSPM e Defender CSPM. Nella riga Stato selezionare il pulsante Sì per entrambi i piani.

Visualizzare gli ambienti disponibili

In Defender per cloud selezionare Impostazioni ambiente nel riquadro di spostamento a sinistra.

Visualizzare gli ambienti e le sottoscrizioni attualmente visibili a MDC per il tenant. Potrebbe essere necessario espandere i gruppi di gestione per visualizzare le sottoscrizioni, selezionando Espandi tutto sotto la barra di ricerca. Oltre alle sottoscrizioni di Azure, verranno visualizzati anche i progetti GCP (Google Cloud Platform) o gli account Amazon Web Services (AWS) connessi a Defender for Cloud.

Se non viene visualizzata una sottoscrizione prevista e le licenze di Defender for Cloud sono già state confermate nei passaggi precedenti, controllare i filtri di directory e sottoscrizione correnti nelle impostazioni del portale di Azure. In questa visualizzazione è possibile modificare eventuali filtri di sottoscrizione o passare a una directory diversa, se disponibile, e quindi tornare alla visualizzazione Impostazioni ambiente per controllare i risultati.

Se non viene visualizzato un ambiente, un account o un progetto AWS o GCP previsto, procedere con il passaggio successivo per configurare i connettori necessari.

Connettersi agli account Amazon Web Services o Google Cloud Provider (facoltativo)

Seguire queste istruzioni se si dispone di un account Amazon Web Services (AWS) o di un progetto Google Cloud Platform (GCP) che si vuole che Compliance Manager valuri il comportamento di conformità e non si vedono già tali account o progetti nelle impostazioni di Ambiente di Azure. Al termine di questo processo, è possibile iniziare ad assegnare gli standard alle sottoscrizioni AWS o GCP connesse entro circa un'ora, anche se la visualizzazione dei dati completi può richiedere fino a 24 ore.

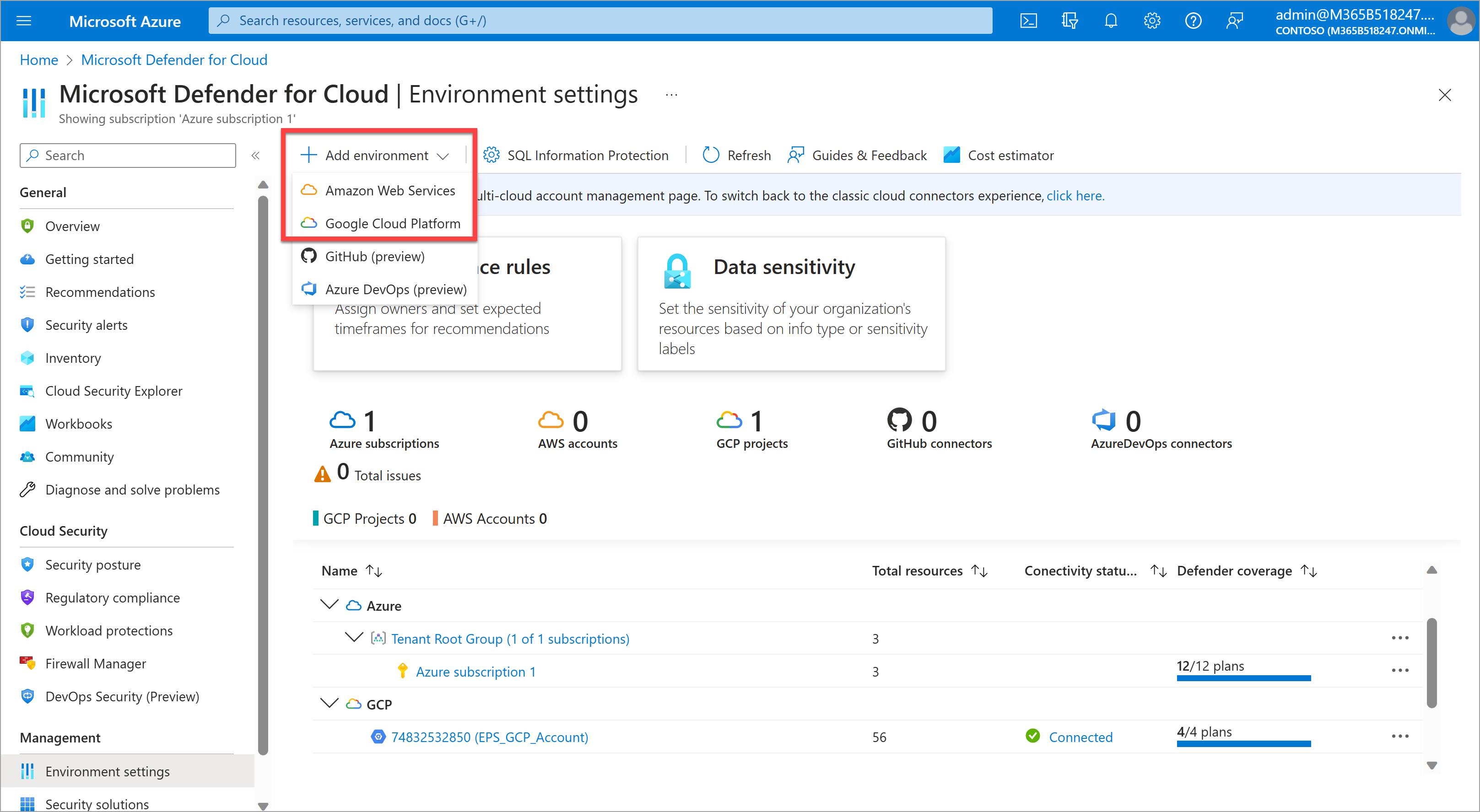

In Defender per cloud selezionare Impostazioni ambiente nel riquadro di spostamento a sinistra.

Selezionare Aggiungi ambiente e scegliere Amazon Web Services o Google Cloud Platform.

Seguire la procedura guidata per completare la configurazione dell'account. La connessione agli account richiede autorizzazioni di amministratore negli account AWS o GCP usati e alcuni passaggi di configurazione all'interno di AWS o GCP. Questi passaggi sono descritti in dettaglio nella procedura guidata.

- Per un'opzione di configurazione semplice, è consigliabile iniziare con un solo account, ad esempio GCP. Nel primo passaggio dei dettagli dell'account selezionare Account singolo in Onboarding. Questa opzione richiede il minimo sforzo di configurazione.

Aggiungere standard alle sottoscrizioni

Controllare l'elenco degli standard supportati da Defender per cloud e Compliance Manager per assicurarsi che lo standard desiderato sia supportato. Seguire quindi la procedura seguente.

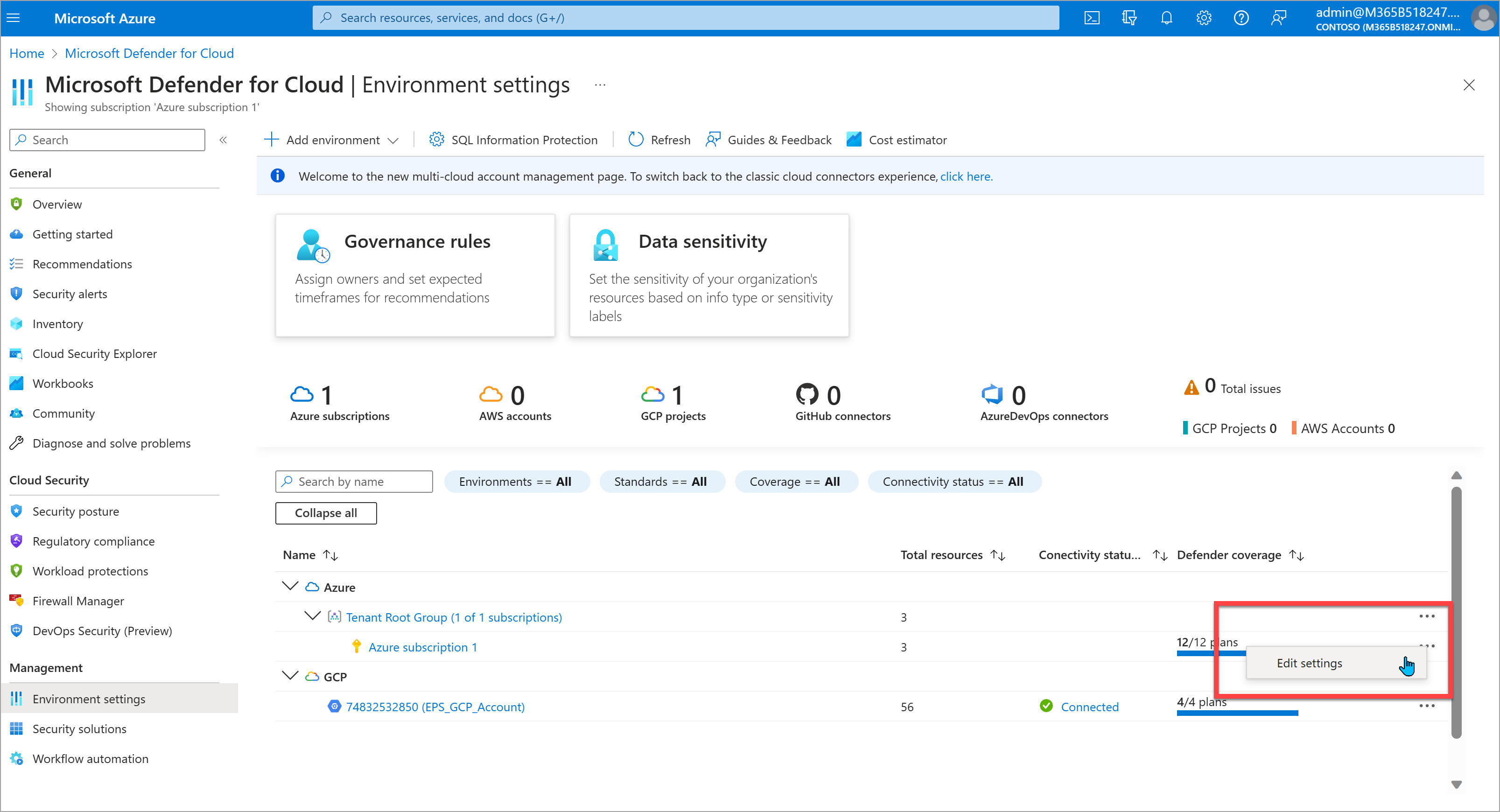

In Defender per cloud selezionare Impostazioni ambiente nel riquadro di spostamento a sinistra.

Gli ambienti e le sottoscrizioni disponibili sono elencati nella pagina. Potrebbe essere necessario espandere i gruppi di gestione per visualizzare le sottoscrizioni, selezionando Espandi tutto sotto la barra di ricerca. Trovare la sottoscrizione a cui si vuole aggiungere uno standard.

Nella riga della sottoscrizione selezionare i puntini di sospensione all'estrema destra e selezionare Modifica impostazioni.

Nel riquadro di spostamento a sinistra, in Impostazioni dei criteri, selezionare Criteri di sicurezza.

Sfogliare l'elenco degli standard disponibili in Standard normativi di Industry &. È possibile visualizzare altri standard selezionando il pulsante Aggiungi altri standard nella parte inferiore dell'elenco. Assegnare almeno uno degli standard supportati elencati di seguito alla sottoscrizione selezionando Abilita nella riga dello standard.