Dettagli della distribuzione

Quando si distribuisce Azure IoT Operations, si installa una suite di servizi in un cluster Kubernetes abilitato per Azure Arc. Questo articolo offre una panoramica delle diverse opzioni di distribuzione da considerare per lo scenario.

Ambienti supportati

Microsoft supporta gli ambienti seguenti per le distribuzioni di Azure IoT Operations.

| Ambiente | Versione minima | Disponibilità |

|---|---|---|

| K3s in Ubuntu 24.04 | K3s versione 1.31.1 | Disponibilità generale |

| Servizio Azure Kubernetes Edge Essentials in Windows 11 IoT Enterprise | AksEdge-K3s-1.29.6-1.8.202.0 | Anteprima pubblica |

| servizio Azure Kubernetes (servizio Azure Kubernetes) in Locale di Azure | Sistema operativo Azure Stack HCI, versione 23H2, build 2411 | Anteprima pubblica |

Nota

I record di utilizzo della fatturazione vengono raccolti in qualsiasi ambiente in cui sono installate le operazioni IoT di Azure, indipendentemente dai livelli di supporto o disponibilità.

Per installare le operazioni di Azure IoT, sono disponibili i requisiti hardware seguenti per le operazioni IoT di Azure. Se si usa un cluster multinodo che consente la tolleranza di errore, aumentare la capacità consigliata per ottenere prestazioni migliori.

| Specifica | Requisiti minimi | Requisiti consigliati |

|---|---|---|

| Capacità di memoria hardware (RAM) | 16 GB | 32 GB |

| Memoria disponibile per le operazioni IoT di Azure (RAM) | 10 GB | Dipende dall'utilizzo |

| CPU | 4 vCPU | 8 vCPU |

Scegliere le funzionalità

Le operazioni IoT di Azure offrono due modalità di distribuzione. È possibile scegliere di eseguire la distribuzione con le impostazioni di test, un subset di base di funzionalità più semplici da iniziare a usare per gli scenari di valutazione. In alternativa, è possibile scegliere di eseguire la distribuzione con impostazioni sicure, il set di funzionalità completo.

Distribuzione delle impostazioni di test

Una distribuzione con solo impostazioni di test:

- Non configura segreti o funzionalità di identità gestite assegnate dall'utente.

- È progettato per abilitare l'esempio di avvio rapido end-to-end a scopo di valutazione, quindi supporta il simulatore OPC PLC e si connette alle risorse cloud usando l'identità gestita assegnata dal sistema.

- Può essere aggiornato per usare le impostazioni sicure.

Lo scenario di avvio rapido Avvio rapido: Eseguire operazioni IoT di Azure in GitHub Codespaces usa le impostazioni di test.

In qualsiasi momento, è possibile aggiornare un'istanza di Operazioni IoT di Azure per usare le impostazioni protette seguendo la procedura descritta in Abilitare le impostazioni protette.

Distribuzione delle impostazioni protette

Una distribuzione con impostazioni sicure:

- Abilita i segreti e l'identità gestita di assegnazione dell'utente, entrambe funzionalità importanti per lo sviluppo di uno scenario pronto per la produzione. I segreti vengono usati ogni volta che i componenti di Azure IoT Operations si connettono a una risorsa all'esterno del cluster; ad esempio un server OPC UA o un endpoint del flusso di dati.

Per distribuire le operazioni IoT di Azure con impostazioni sicure, seguire questi articoli:

- Iniziare con Preparare il cluster Kubernetes abilitato per Azure Arc per configurare e abilitare Arc.

- Distribuire quindi le operazioni di Azure IoT.

Autorizzazioni necessarie

La tabella seguente descrive le attività di distribuzione e gestione di Operazioni IoT di Azure che richiedono autorizzazioni elevate. Per informazioni sull'assegnazione dei ruoli agli utenti, vedere Passaggi per assegnare un ruolo di Azure.

| Attività | Autorizzazione necessaria | Commenti |

|---|---|---|

| Distribuire le operazioni di Azure IoT | Ruolo collaboratore a livello di gruppo di risorse. | |

| Registrare i provider di risorse | Microsoft.ExtendedLocation/register/action Microsoft.SecretSyncController/register/action Microsoft.Kubernetes/register/action Microsoft.KubernetesConfiguration/register/action Microsoft.IoTOperations/register/action Microsoft.DeviceRegistry/register/action | È necessario eseguire una sola volta per ogni sottoscrizione. |

| Creare un registro schemi. | Autorizzazioni Microsoft.Authorization/roleAssignments/write a livello di gruppo di risorse. | |

| Creare segreti in Key Vault | Ruolo Agente segreti di Key Vault a livello di risorsa. | Obbligatorio solo per la distribuzione di impostazioni sicure. |

| Abilitare le regole di sincronizzazione delle risorse in un'istanza di Azure IoT Operations | Autorizzazioni Microsoft.Authorization/roleAssignments/write a livello di gruppo di risorse. | Le regole di sincronizzazione delle risorse sono disabilitate per impostazione predefinita, ma possono essere abilitate come parte del comando az iot ops create . |

Se si usa l'interfaccia della riga di comando di Azure per assegnare i ruoli, usare il comando az role assignment create per concedere le autorizzazioni. Ad esempio, az role assignment create --assignee sp_name --role "Role Based Access Control Administrator" --scope subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/MyResourceGroup

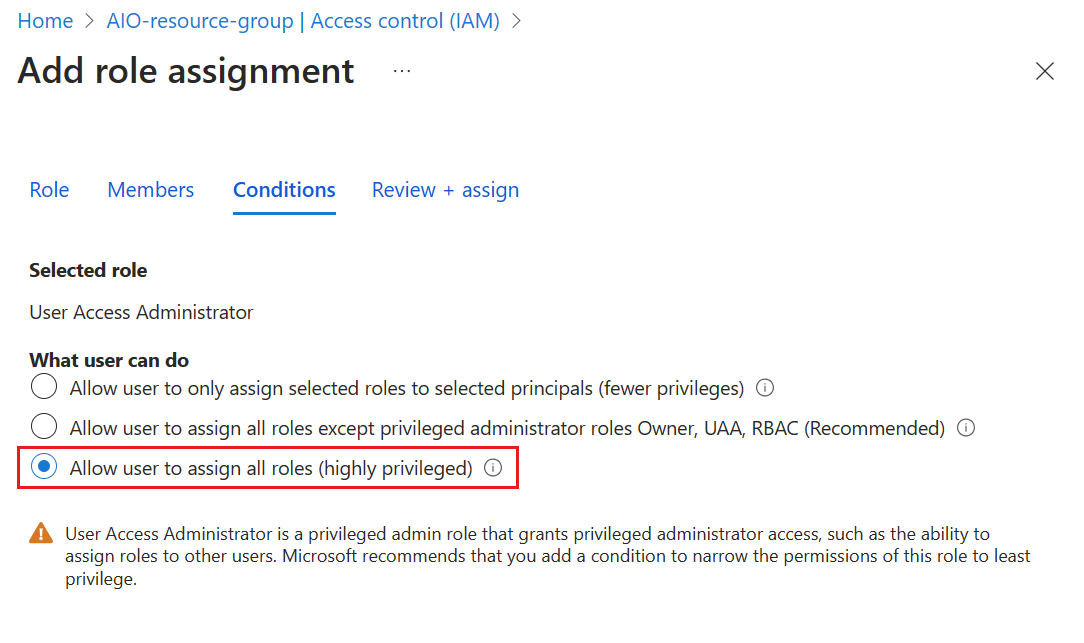

Se si usa il portale di Azure per assegnare ruoli di amministratore con privilegi a un utente o a un'entità di sicurezza, viene richiesto di limitare l'accesso usando le condizioni. Per questo scenario, selezionare la condizione Consenti all'utente di assegnare tutti i ruoli nella pagina Aggiungi assegnazione di ruolo.

Organizzare le istanze usando i siti

Le operazioni di Azure IoT supportano i siti di Azure Arc per organizzare le istanze. Un sito è una risorsa cluster in Azure come un gruppo di risorse, ma i siti in genere raggruppano le istanze in base alla posizione fisica e semplificano l'individuazione e la gestione degli asset da parte degli utenti OT. Un amministratore IT crea siti e li definisce come ambito per una sottoscrizione o un gruppo di risorse. Quindi, tutte le operazioni IoT di Azure distribuite in un cluster abilitato per Arc vengono raccolte automaticamente nel sito associato alla sottoscrizione o al gruppo di risorse

Per altre informazioni, vedere Che cos'è Azure Arc Site Manager (anteprima)?

Endpoint di Operazioni IoT di Azure

Se si usano firewall aziendali o proxy per gestire il traffico in uscita, configurare gli endpoint seguenti prima di distribuire le operazioni di Azure IoT.

Endpoint negli endpoint Kubernetes abilitati per Azure Arc.

Nota

Se si usa Azure Arc Gateway per connettere il cluster ad Arc, è possibile configurare un set più piccolo di endpoint in base alle indicazioni di Arc Gateway.

Endpoint negli endpoint dell'interfaccia della riga di comando di Azure.

È necessario

graph.windows.net,*.azurecr.io,*.blob.core.windows.net,*.vault.azure.netda questo elenco di endpoint.Gli endpoint seguenti sono necessari specificamente per le operazioni IoT di Azure:

Endpoint (DNS) Descrizione <customer-specific>.blob.storage.azure.netArchiviazione per il Registro di sistema dello schema. Fare riferimento agli endpoint dell'account di archiviazione per identificare il sottodominio specifico del cliente dell'endpoint. Per eseguire il push dei dati nel cloud, abilitare gli endpoint seguenti in base alla piattaforma dati scelta.

- Microsoft Fabric OneLake: aggiungere URL dell'infrastruttura all'elenco elementi consentiti.

- Hub eventi: risolvere i problemi di connettività - Hub eventi di Azure.

- Griglia di eventi: risolvere i problemi di connettività - Griglia di eventi di Azure.

- Azure Data Lake Storage Gen 2: endpoint standard dell'account di archiviazione.

Passaggi successivi

Preparare il cluster Kubernetes abilitato per Azure Arc per configurare e abilitare Arc un cluster per le operazioni IoT di Azure.