Usare Microsoft Entra per l'autenticazione della cache con Redis gestito di Azure (anteprima)

Azure Managed Redis (anteprima) offre due metodi per l'autenticazione all'istanza della cache: chiavi di accesso e Microsoft Entra.

Anche se l'autenticazione tramite chiave di accesso è semplice, presenta una serie di problemi relativi alla sicurezza e alla gestione delle password. In questo articolo si apprenderà invece come usare un token di Microsoft Entra per l'autenticazione della cache.

Redis gestito di Azure offre un meccanismo di autenticazione senza password grazie all'integrazione con Microsoft Entra. All'ID Entra configurato per la connessione con Azure Managed Redis vengono assegnate le stesse autorizzazioni dell'uso delle chiavi di accesso.

Questo articolo illustra come usare l'entità servizio o l'identità gestita per connettersi all'istanza di Redis.

Prerequisiti e limitazioni

- L'autenticazione Di Microsoft Entra è supportata solo per le connessioni SSL.

- Alcuni comandi Redis sono bloccati. Per un elenco completo dei comandi bloccati, vedere Comandi redis non supportati in Redis gestito di Azure.

Importante

Dopo aver stabilito una connessione usando un token Microsoft Entra, le applicazioni client devono aggiornare periodicamente il token Microsoft Entra prima della scadenza. Le app devono quindi inviare un comando AUTH al server Redis per evitare di interrompere le connessioni. Per altre informazioni, vedere Configurare il client Redis per l'uso di Microsoft Entra.

Abilitare l'autenticazione di Microsoft Entra nella cache

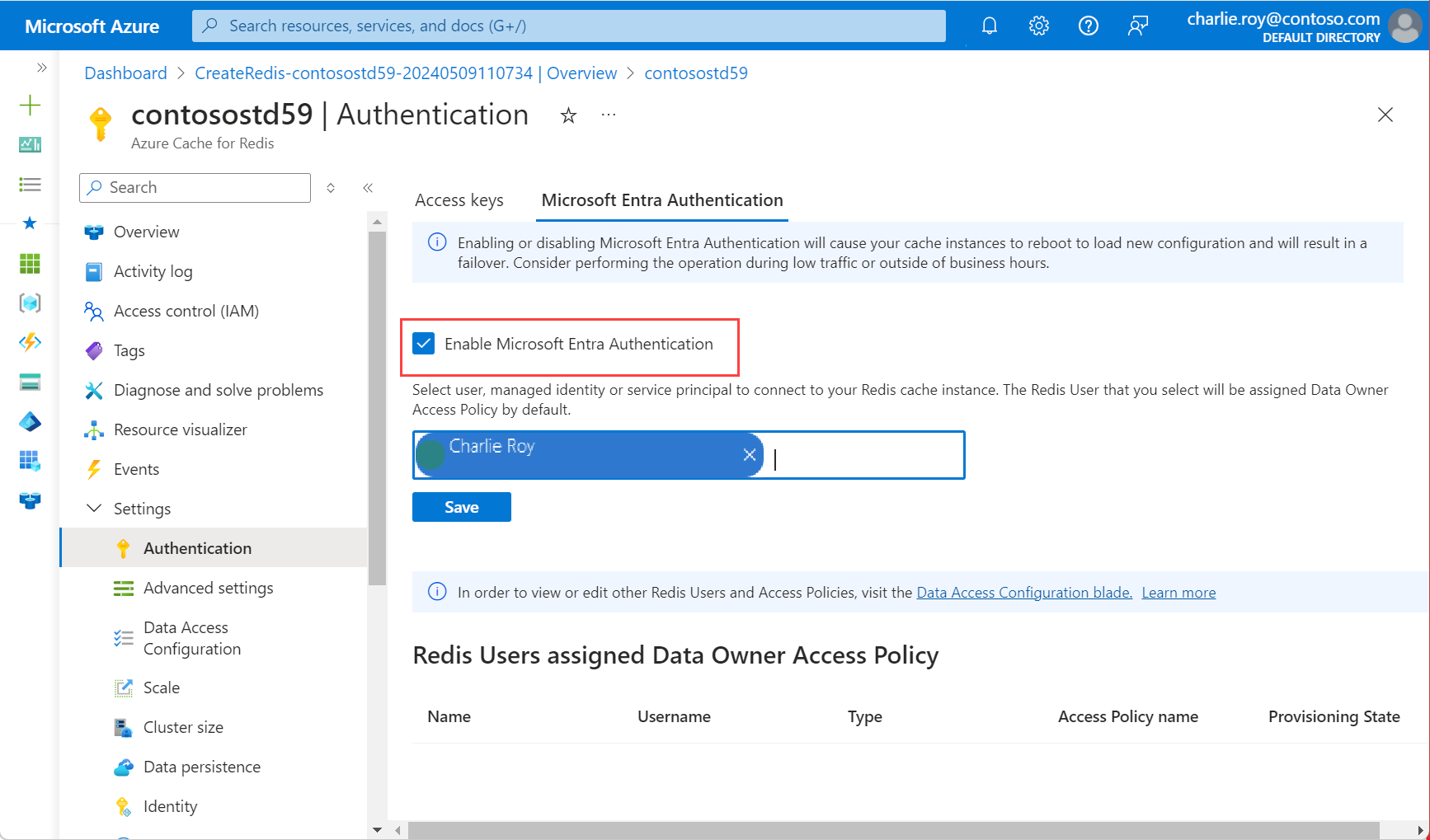

Nella portale di Azure selezionare l'istanza di Redis gestita di Azure in cui si vuole configurare l'autenticazione basata su token di Microsoft Entra.

Nel menu Risorsa, selezionare Autenticazione.

Nel riquadro di lavoro selezionare la scheda Autenticazione di Microsoft Entra.

Selezionare Abilita autenticazione Di Microsoft Entra e scegliere i pulsanti "Utente o entità servizio" o "Identità gestita". All'utente immesso vengono assegnate automaticamente le stesse autorizzazioni di quando si usano chiavi di accesso quando si seleziona. È anche possibile immettere un'identità gestita o un'entità servizio per connettersi all'istanza amr.

Per informazioni su come usare Microsoft Entra con l'interfaccia della riga di comando di Azure, vedere le pagine di riferimento per l'identità.

Disabilitare l'autenticazione tramite chiave di accesso nella cache

L'uso di Microsoft Entra ID è il modo sicuro per connettere la cache. È consigliabile usare Microsoft Entra e disabilitare le chiavi di accesso.

Quando si disabilita l'autenticazione della chiave di accesso per un'istanza di Redis, tutte le connessioni client esistenti vengono terminate, indipendentemente dal fatto che usino chiavi di accesso o l'autenticazione di Microsoft Entra. Seguire le procedure consigliate per il client Redis per implementare meccanismi di ripetizione dei tentativi appropriati per riconnettere le connessioni basate su Microsoft Entra, se presenti.

Prima di disabilitare le chiavi di accesso:

L'autenticazione di Microsoft Entra deve essere abilitata.

Per le cache con replica geografica, è necessario:

- Scollegare le cache.

- Disabilitare le chiavi di accesso.

- Ricollegare le cache.

Se si dispone di una cache in cui si usano le chiavi di accesso e si desidera disabilitare le chiavi di accesso, seguire questa procedura:

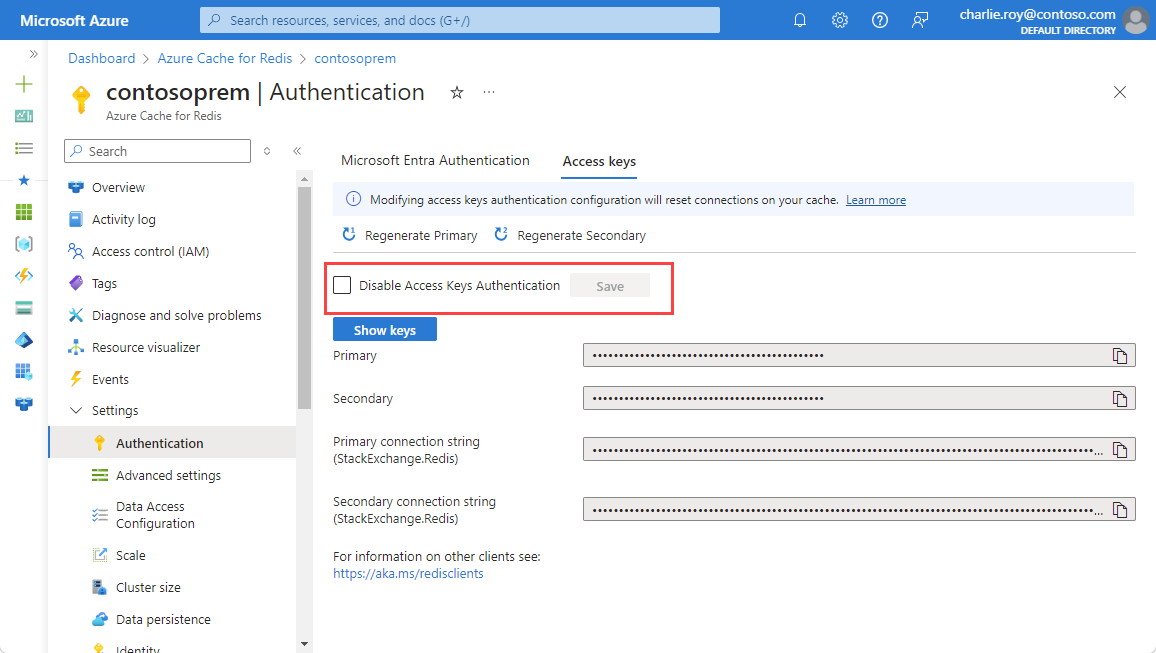

Nella portale di Azure selezionare l'istanza di Redis gestita di Azure in cui si vogliono disabilitare le chiavi di accesso.

Nel menu Risorsa, selezionare Autenticazione.

Nel riquadro di lavoro selezionare Chiavi di accesso.

Configurare l'autenticazione con chiavi di accesso da disabilitare.

Confermare di voler aggiornare la configurazione selezionando Sì.

Importante

Quando l'impostazione Disabilita autenticazione con chiavi di accesso viene modificata per una cache, tutte le connessioni client esistenti che usano chiavi di accesso o Microsoft Entra, vengono terminate. Seguire le procedure consigliate per implementare meccanismi di ripetizione dei tentativi appropriati per la riconnessione delle connessioni basate su Microsoft Entra. Per altre informazioni, vedere Resilienza delle connessioni.

Configurare il client Redis per l'uso di Microsoft Entra

Poiché la maggior parte dei client Redis gestiti di Azure presuppone che venga usata una password e una chiave di accesso per l'autenticazione, è probabile che sia necessario aggiornare il flusso di lavoro client per supportare l'autenticazione usando Microsoft Entra. In questa sezione viene illustrato come configurare le applicazioni client per connettersi a Redis gestito di Azure usando un token Microsoft Entra.

Flusso di lavoro del client Microsoft Entra

Configurare l'applicazione client per acquisire un token di Microsoft Entra per l'ambito,

https://redis.azure.com/.defaultoacca5fbb-b7e4-4009-81f1-37e38fd66d78/.default, usando Microsoft Authentication Library (MSAL).Aggiornare la logica di connessione Redis per usare

UserePasswordseguenti:User: ID oggetto dell'identità gestita o dell'entità servizioPassword: token di Microsoft Entra acquisito tramite MSAL

Assicurarsi che il client esegua automaticamente un comando AUTH di Redis prima della scadenza del token di Microsoft Entra usando:

User: ID oggetto dell'identità gestita o dell'entità servizioPassword: token di Microsoft Entra aggiornato periodicamente

Supporto della libreria client

La libreria Microsoft.Azure.StackExchangeRedis è un'estensione di che consente di usare Microsoft Entra per autenticare le connessioni da un'applicazione client Redis a un'istanza di StackExchange.Redis Redis gestita di Azure. L'estensione gestisce il token di autenticazione, incluso l'aggiornamento proattivo dei token prima della scadenza per mantenere le connessioni Redis persistenti per più giorni.

Questo esempio di codice illustra come usare il pacchetto NuGet per connettersi all'istanza Microsoft.Azure.StackExchangeRedis di Redis gestita di Azure usando Microsoft Entra.

La tabella seguente include collegamenti a codici di esempio. Illustrano come connettersi all'istanza di Redis gestita di Azure usando un token Microsoft Entra. Diverse librerie client sono incluse in più linguaggi.

| Libreria client | Lingua | Collegamento al codice di esempio |

|---|---|---|

| StackExchange.Redis | .NET | Esempio di codice StackExchange.Redis |

| redis-py | Python | Codice di esempio redis-py |

| Jedis | Java | Esempio di codice Jedis |

| Lettuce | Java | Esempio di codice Lettuce |

| Redisson | Java | Esempio di codice Redisson |

| ioredis | Node.js | Esempio di codice ioredis |

| node-redis | Node.js | Esempio di codice node-redis |

Procedure consigliate per l'autenticazione di Microsoft Entra

- Configurare collegamenti privati o regole del firewall per proteggere la cache da un attacco Denial of Service.

- Assicurarsi che l'applicazione client invii un nuovo token di Microsoft Entra almeno tre minuti prima della scadenza del token per evitare interruzioni della connessione.

- Quando si chiama periodicamente il comando del server

AUTHRedis, è consigliabile aggiungere un instabilità in modo che iAUTHcomandi vengano sfalsati. In questo modo, il server Redis non riceve troppi comandiAUTHcontemporaneamente.