Configurare un flusso di accesso in Azure Active Directory B2C

Prima di iniziare, usare il selettore Scegli un tipo di criterio per scegliere il tipo di criterio che si sta configurando. Azure Active Directory B2C offre due metodi per definire il modo in cui gli utenti interagiscono con le applicazioni: tramite flussi utente predefiniti o tramite criteri personalizzati completamente configurabili. I passaggi necessari in questo articolo sono diversi per ogni metodo.

Panoramica del flusso di accesso

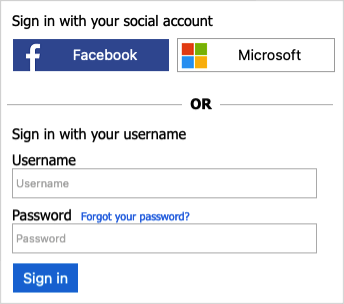

I criteri di accesso consentono agli utenti di:

- Accedere con un account locale di Azure AD B2C

- Gli utenti possono accedere con un account di social networking

- Reimpostazione della password

- Gli utenti non possono iscriversi per ottenere un account locale di Azure AD B2C. Per creare un account, un amministratore può usare il portale di Azure o l'API Microsoft Graph.

Prerequisiti

- Se non è già stato fatto, registrare un'applicazione Web in Azure Active Directory B2C.

- Completare i passaggi descritti in Creare flussi utente e criteri personalizzati in Azure Active Directory B2C.

Creare un flusso utente di accesso

Per aggiungere i criteri di accesso:

Accedi al portale di Azure.

Se si ha accesso a più tenant, selezionare l'icona Impostazioni nel menu in alto per passare al tenant di Azure AD B2C dal menu Directory e sottoscrizioni.

Nel portale di Azure cercare e selezionare Azure AD B2C.

In Criteri selezionare Flussi utente e quindi Nuovo flusso utente.

Nella pagina Crea un flusso utente selezionare il flusso utente di accesso .

In Selezionare una versioneselezionare Consigliata, quindi selezionare Crea. Per altre informazioni sulle versioni dei flussi utente, vedere qui.

Immettere un nome per il flusso utente. Ad esempio, signupsignin1.

In Provider di identità selezionare almeno un provider di identità:

- In Account locali selezionare una delle opzioni seguenti: Accesso tramite posta elettronica, Accesso ID utente, accesso Telefono, accesso Telefono/posta elettronica, accesso id utente/posta elettronica o none. Ulteriori informazioni.

- In Provider di identità social selezionare uno dei provider di identità di social networking o aziendali esterni configurati. Ulteriori informazioni.

In Autenticazione a più fattori, se si vuole richiedere agli utenti di verificare la propria identità con un secondo metodo di autenticazione, scegliere il tipo di metodo e quando applicare l'autenticazione a più fattori (MFA). Ulteriori informazioni.

In Accesso condizionale, se sono stati configurati criteri di accesso condizionale per il tenant di Azure AD B2C e si vuole abilitarli per questo flusso utente, selezionare la casella di controllo Imponi criteri di accesso condizionale. Non è necessario specificare un nome di criterio. Ulteriori informazioni.

In Attestazioni applicazione scegliere le attestazioni che si desidera restituire all'applicazione nel token. Per l'elenco completo dei valori, selezionare Mostra altro, selezionare i valori e quindi scegliere OK.

Nota

È anche possibile creare attributi personalizzati da usare nel tenant di Azure AD B2C.

Fare clic su Crea per aggiungere il flusso utente. Viene automaticamente aggiunto al nome il prefisso B2C_1.

Testare il flusso utente

- Selezionare il flusso utente creato per aprire la relativa pagina di panoramica, quindi selezionare Esegui il flusso utente.

- Per Applicazione selezionare l'applicazione Web denominata webapp1 che è stata registrata in precedenza. L'URL di risposta dovrebbe mostrare

https://jwt.ms. - Fare clic su Esegui il flusso utente.

- Dovrebbe essere possibile accedere con l'account creato (usando l'API MICROSOFT Graph), senza il collegamento di iscrizione. Il token restituito include le attestazioni selezionate.

Rimuovere il collegamento di iscrizione

Il profilo tecnico SelfAsserted-LocalAccountSignin-Email è un profilo tecnico autocertificato, richiamato durante l'iscrizione o il flusso di accesso. Per rimuovere il collegamento di iscrizione, impostare i setting.showSignupLink metadati su false. Eseguire l'override dei profili tecnici SelfAsserted-LocalAccountSignin-Email nel file di estensione.

Aprire il file delle estensioni del criterio, Ad esempio,

SocialAndLocalAccounts/TrustFrameworkExtensions.xml.Trovare l'elemento

ClaimsProviders. Se l'elemento non esiste, aggiungerlo.Aggiungere il provider di attestazioni seguente all'elemento

ClaimsProviders:<!-- <ClaimsProviders> --> <ClaimsProvider> <DisplayName>Local Account</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email"> <Metadata> <Item Key="setting.showSignupLink">false</Item> </Metadata> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> <!-- </ClaimsProviders> -->All'interno dell'elemento

<BuildingBlocks>aggiungere il seguente ContentDefinition per fare riferimento all'URI dati versione 1.2.0 o successiva:<!-- <BuildingBlocks> <ContentDefinitions>--> <ContentDefinition Id="api.localaccountsignup"> <DataUri>urn:com:microsoft:aad:b2c:elements:contract:unifiedssp:1.2.0</DataUri> </ContentDefinition> <!-- </ContentDefinitions> </BuildingBlocks> -->

Aggiornare e testare i criteri

- Accedi al portale di Azure.

- Se si ha accesso a più tenant, selezionare l'icona Impostazioni nel menu in alto per passare al tenant di Azure AD B2C dal menu Directory e sottoscrizioni.

- Scegliere Tutti i servizi nell'angolo in alto a sinistra nel portale di Azure e quindi cercare e selezionare Registrazioni per l'app.

- Fare clic su Framework dell'esperienza di gestione delle identità.

- Selezionare Carica criteri personalizzati e quindi caricare il file di criteri modificato, TrustFrameworkExtensions.xml.

- Selezionare i criteri di accesso caricati e fare clic sul pulsante Esegui adesso .

- Dovrebbe essere possibile accedere con l'account creato (usando l'API MICROSOFT Graph), senza il collegamento di iscrizione.

Passaggi successivi

- Aggiungere un accesso con il provider di identità di social networking.

- Configurare un flusso di reimpostazione della password.