Authentification des requêtes suivantes avec Microsoft Digest

Notes

À compter de Windows 11 22H2, Microsoft déprécie Microsoft Digest, également appelé wDigest. Nous continuerons à prendre en charge Microsoft Digest sur les versions prises en charge de Windows. Les futures versions de Windows incluront des fonctionnalités limitées pour Microsoft Digest et, à terme, Microsoft Digest ne sera plus pris en charge sur Windows.

Le serveur envoie au client une référence à son contexte de sécurité partagé à l’aide de la directive opaque du défi Digest. Une fois l’authentification réussie, le client doit spécifier cette valeur dans les requêtes suivantes adressées au serveur cible. L’inclusion de la valeur opaque dans les demandes de ressources accessibles à l’aide du contexte de sécurité existant élimine la nécessité de s’authentifier à nouveau auprès du contrôleur de domaine. Ces demandes sont ré-authentifiées sur le serveur, à l’aide de la clé de session Digest mise en cache après l’authentification initiale.

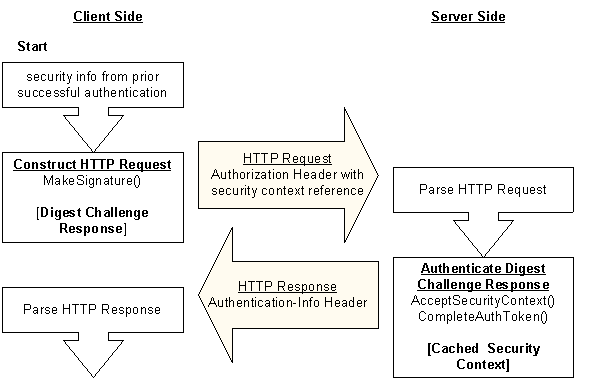

Le diagramme suivant illustre les étapes effectuées par le client et le serveur lors d’une demande ultérieure de ressources protégées par l’accès.

Pour demander des ressources supplémentaires après une authentification réussie, le client appelle la fonction MakeSignature Microsoft Digest pour générer une réponse au défi Digest. La valeur opaque est incluse dans la directive opaque de la réponse de défi envoyée au serveur sous la forme d’un en-tête d’autorisation (sous la forme requête HTTP).

Le serveur appelle la fonction AcceptSecurityContext (Digest) pour déterminer s’il existe un contexte de sécurité existant pour le client. Lorsqu’un contexte existant est trouvé, la fonction retourne SEC_E_COMPLETE_NEEDED pour indiquer que le serveur doit ensuite appeler la fonction CompleteAuthToken . Cette fonction effectue l’authentification du client à l’aide de la clé de session Digest mise en cache pendant l’authentification initiale au lieu d’une nouvelle authentification au niveau du contrôleur de domaine.