Configuration de la sécurité pour les applications de bibliothèque

La configuration de la sécurité et de l’authentification basées sur les rôles pour les applications de bibliothèque comporte des considérations particulières.

Activation ou désactivation de l’authentification

L’un des facteurs à prendre en compte est de savoir si les appelants de l’application de bibliothèque doivent être soumis aux contrôles de sécurité au niveau du processus d’hébergement, c’est-à-dire s’ils doivent activer ou désactiver l’authentification.

Par exemple, si l’application de bibliothèque est hébergée par un navigateur, elle peut avoir besoin de recevoir des rappels non authentifiés. Pour répondre à ce besoin, vous pouvez désactiver l’authentification afin que le processus d’hébergement n’effectue pas de vérifications de sécurité pour les appelants de l’application de bibliothèque. Lorsque vous désactivez l’authentification, l’application de bibliothèque n’est pas authentifiée . Tous les appels à celle-ci réussissent. Les appelants de l’application de bibliothèque ne sont pas soumis aux contrôles de sécurité du processus d’hébergement. Fondamentalement, l’application de bibliothèque est marquée comme « non authentifiée », et les vérifications de sécurité sont omises pour les appels à l’application de bibliothèque.

Pour plus d’informations sur l’activation ou la désactivation de l’authentification, consultez Activation de l’authentification pour une application de bibliothèque.

Application des vérifications de rôle

Une autre décision à prendre est de savoir si l’application de bibliothèque doit utiliser la sécurité basée sur les rôles. Si la sécurité basée sur les rôles est utilisée, vous devez utiliser la sécurité au niveau des composants pour que toutes les vérifications d’accès soient effectuées. Les rôles attribués à l’application de bibliothèque ne sont pas répercutés dans le descripteur de sécurité de processus. La seule autorisation que l’application de bibliothèque peut contrôler est au niveau du composant. Pour plus d’informations sur la sécurité au niveau des composants, consultez Limites de sécurité.

Pour savoir comment définir la sécurité au niveau des composants, consultez Définition d’un niveau de sécurité pour les vérifications d’accès.

Scénarios de configuration

Pour mieux comprendre les implications de décider si l’application de bibliothèque doit utiliser la sécurité basée sur les rôles et si l’application de bibliothèque doit être non authentifiée, envisagez les scénarios suivants :

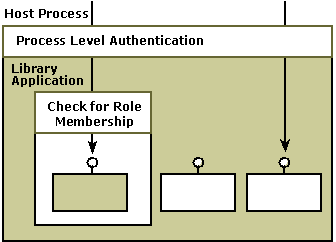

L’authentification est activée et la sécurité basée sur les rôles est utilisée. Dans ce scénario, les vérifications de sécurité sont effectuées par le processus d’hébergement et certains appelants se voient refuser l’accès au niveau du processus. En outre, la vérification des rôles est effectuée au niveau de l’application de bibliothèque afin que certains appelants qui passent par le case activée de sécurité au niveau du processus se voient refuser l’accès à l’application de bibliothèque lorsque l’appartenance au rôle est vérifiée. Il s’agit du scénario habituel pour une application de bibliothèque COM+ qui utilise la sécurité basée sur les rôles.

L’illustration suivante montre le scénario dans lequel l’authentification est activée et la vérification des rôles est utilisée.

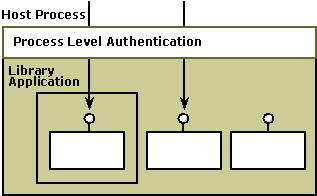

L’authentification est activée et la sécurité basée sur les rôles n’est pas utilisée. Dans ce scénario, les vérifications de sécurité sont effectuées au niveau du processus, mais l’appartenance au rôle n’est pas vérifiée au niveau de l’application de la bibliothèque. Par conséquent, tout appelant de l’application de bibliothèque qui passe par le case activée de sécurité au niveau du processus aura accès à l’application de bibliothèque, car l’appartenance au rôle n’est pas vérifiée. Cette situation existe lorsqu’une application COM qui n’utilise pas la sécurité basée sur les rôles est migrée vers une application de bibliothèque COM+.

L’illustration suivante montre le scénario dans lequel l’authentification est activée et où la vérification des rôles n’est pas utilisée.

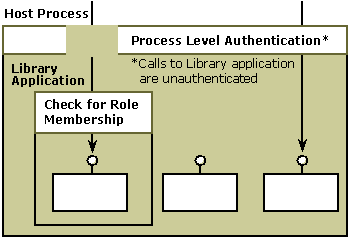

L’authentification est désactivée et la sécurité basée sur les rôles est utilisée. Dans ce scénario, les vérifications de sécurité sont effectuées au niveau du processus, mais les appelants de l’application de bibliothèque ne sont pas authentifiés. En effet, les appelants de l’application de bibliothèque sont exemptés de la case activée de sécurité au niveau du processus. Étant donné que la vérification des rôles est activée, l’appartenance au rôle détermine seule qui a accès à l’application de bibliothèque. Ce scénario peut être approprié lorsque la case activée de sécurité qui serait effectuée par le processus d’hébergement est trop restrictive, mais que vous devez avoir une restriction d’accès sur l’application de bibliothèque ou sur des interfaces ou des méthodes spécifiques. Ce scénario vous permet de désactiver efficacement la sécurité des processus tout en conservant un niveau approprié de vérifications d’accès à l’aide de la sécurité basée sur les rôles.

Le scénario où l’authentification est désactivée et où la vérification des rôles est utilisée est illustrée dans l’illustration suivante.

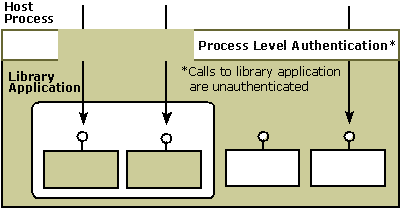

L’authentification est désactivée et la sécurité basée sur les rôles n’est pas utilisée. Dans ce scénario, les vérifications de sécurité sont toujours effectuées au niveau du processus, mais, comme dans le scénario précédent, les appelants de l’application de bibliothèque passent toujours cette case activée de sécurité. Étant donné que la vérification des rôles est également désactivée, l’appartenance au rôle n’est pas vérifiée au niveau de l’application de bibliothèque. Essentiellement, tout le monde peut appeler l’application de bibliothèque. Ce scénario doit être choisi lorsque votre objet COM doit recevoir des rappels non authentifiés, comme cela peut être le cas avec un contrôle ActiveX hébergé par Internet Explorer et avec un composant logiciel enfichable Microsoft Management Console. Bien entendu, cet objet COM doit être approuvé pour se comporter correctement lors de la réception d’appels non authentifiés. Par exemple, il ne doit pas accéder aux fichiers arbitraires pour le compte de ses appelants.

Le scénario où l’authentification est désactivée et où la vérification des rôles n’est pas utilisée est illustré dans l’illustration suivante.

Une fois que vous avez décidé d’activer ou de désactiver l’authentification pour votre application de bibliothèque COM+, consultez Activation de l’authentification pour une application de bibliothèque pour une procédure pas à pas qui explique comment désactiver (ou activer) l’authentification à l’aide de l’outil d’administration Services de composants. Si votre application de bibliothèque utilise la sécurité basée sur les rôles, consultez Configuration de la sécurité Role-Based.

Rubriques connexes