Authentification interactive

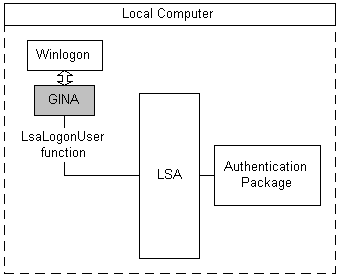

L’authentification est interactive lorsqu’un utilisateur est invité à fournir des informations d’ouverture de session. L'Local Security Authority (LSA) effectue une authentification interactive lorsqu’un utilisateur se connecte via l’interface utilisateur GINA. L’illustration suivante montre les parties d’une authentification interactive classique.

d’authentification interactive

d’authentification interactive

Un utilisateur signale au système de commencer la séquence d’ouverture de session en tapant ctrl+ALT+DEL séquence d’attention sécurisée (SAP). Winlogon reçoit la SAP et appelle le GINA pour afficher une interface utilisateur et obtenir les données d’ouverture de session de l’utilisateur, telles qu’un nom d’utilisateur et un mot de passe.

Après avoir obtenu les données de connexion, le GINA appelle la fonction LsaLogonUser pour authentifier l’utilisateur, en spécifiant le package d’authentification qui doit être utilisé pour évaluer les données d’ouverture de session.

LSA appelle le package d’authentification spécifié et lui transmet les données d’ouverture de session. Le package d’authentification examine les données et détermine si l’authentification réussit. Le résultat de l’authentification est retourné au LSA et à partir de l’ASA, vers le GINA.

Le GINA affiche la réussite ou l’échec de l’authentification auprès de l’utilisateur et retourne le résultat de l’authentification auprès de Winlogon. Si l’authentification réussit, la session d’ouverture de session de l’utilisateur commence et un ensemble d’informations d’identification de connexion sont enregistrées pour référence ultérieure.

Note

En général, un développeur qui écrit un GINA personnalisé pour accepter des données d’ouverture de session spécialisées, telles qu’une carte à puce ou des données rétinel-scan, doit également écrire un package d’authentification responsable du traitement de ces données et de déterminer son authenticité.

Pour plus d’informations sur Winlogon et les GINA, consultez Winlogon et GINA. Pour plus d’informations sur les packages d’authentification, consultez Création de packages de sécurité personnalisés.