Options d’authentification VPN

En plus des méthodes d’authentification plus anciennes et moins sécurisées par mot de passe (qui doivent être évitées), la solution VPN intégrée utilise le protocole EAP (Extensible Authentication Protocol) afin de garantir une authentification sécurisée à l’aide du nom d’utilisateur et du mot de passe, ainsi que de méthodes basées sur les certificats. Vous pouvez configurer une authentification basée sur EAP uniquement si vous sélectionnez un type de VPN intégré (IKEv2, L2TP, PPTP ou automatique).

Windows prend en charge un certain nombre de méthodes d’authentification EAP.

EAP-Microsoft Challenge Handshake Authentication Protocol version 2 (EAP-MSCHAPv2) :

- Authentification grâce au nom d’utilisateur et au mot de passe

- Les informations d’identification Winlogon peuvent indiquer une authentification avec des informations d’identification de connexion à l’ordinateur

EAP-Transport Layer Security (EAP-TLS) :

Prend en charge les types d’authentification de certificat suivants :

- Certificat comportant des clés dans le fournisseur de stockage de clés (KSP) du logiciel

- Certificat comportant des clés dans le KSP du module de plateforme sécurisée (TPM)

- Certificats smart carte

- Certificat Windows Hello Entreprise

Filtrage des certificats :

- Le filtrage des certificats peut être activé pour rechercher un certificat spécifique à utiliser pour l’authentification

- Le filtrage peut être basé sur l’émetteur ou l’utilisation étendue de clé (EKU)

Validation du serveur : avec TLS, la validation du serveur peut être activée ou désactivée :

- Nom du serveur : désigne le serveur à valider

- Certificat du serveur : certificat racine approuvé pour valider le serveur

- Notification : indique si l’utilisateur doit recevoir une notification lui demandant d’approuver le serveur ou non

PeAP (Protected Extensible Authentication Protocol) :

Validation du serveur : avec PEAP, la validation du serveur peut être activée ou désactivée :

- Nom du serveur : désigne le serveur à valider

- Certificat du serveur : certificat racine approuvé pour valider le serveur

- Notification : indique si l’utilisateur doit recevoir une notification lui demandant d’approuver le serveur ou non

Méthode interne : la méthode externe crée un tunnel sécurisé à l’intérieur tandis que la méthode interne est utilisée pour terminer l’authentification :

- EAP-MSCHAPv2

- EAP-TLS

Reconnexion rapide : permet de réduire le délai entre une demande d’authentification par un client et la réponse par le serveur NPS (Network Policy Server) ou tout autre serveur RADIUS (Remote Authentication Dial-in User Service). Cela permet de limiter les besoins en ressources pour les clients et les serveurs ainsi que le nombre de fois au cours desquelles les utilisateurs sont invités à saisir les informations d’identification.

Cryptobinding : en dérivant et en échangeant des valeurs à partir du matériel de clé de phase 1 PEAP (clé tunnel) et du matériel de clé de la méthode EAP interne peAP phase 2 (clé de session interne), il est possible de prouver que les deux authentifications se terminent sur les deux mêmes entités (homologue PEAP et serveur PEAP). Ce processus, appelé « liaison de chiffrement », est utilisé pour protéger la négociation PEAP des attaques de l’intercepteur.

TTLS (Tunneled Transport Layer Security)

- Méthode interne

- Non EAP

- Protocole PAP (Password Authentication Protocol)

- CHAP

- MSCHAP

- MSChapv2

- EAP

- MSChapv2

- TLS

- Non EAP

- Validation côté serveur : avec le protocole TTLS, le serveur doit être validé. Les éléments suivants peuvent être configurés :

- Nom du serveur

- Certificat racine approuvé pour le certificat de serveur

- Présence d’une notification de validation de serveur

- Méthode interne

Pour un plug-in VPN UWP, le fournisseur d’application contrôle la méthode d’authentification à utiliser. Les types d’informations d’identification suivants peuvent être utilisés :

- Carte à puce

- Certificat

- Windows Hello Entreprise

- Nom d’utilisateur et mot de passe

- Mot de passe à usage unique

- Type d’informations d’identification personnalisées

Configurer l’authentification

Pour la configuration EAP XML, voir Configuration EAP.

Remarque

Pour configurer Windows Hello Entreprise pour l’authentification, suivez les étapes de Configuration EAP pour créer un certificat de carte à puce. En savoir plus sur Windows Hello Entreprise..

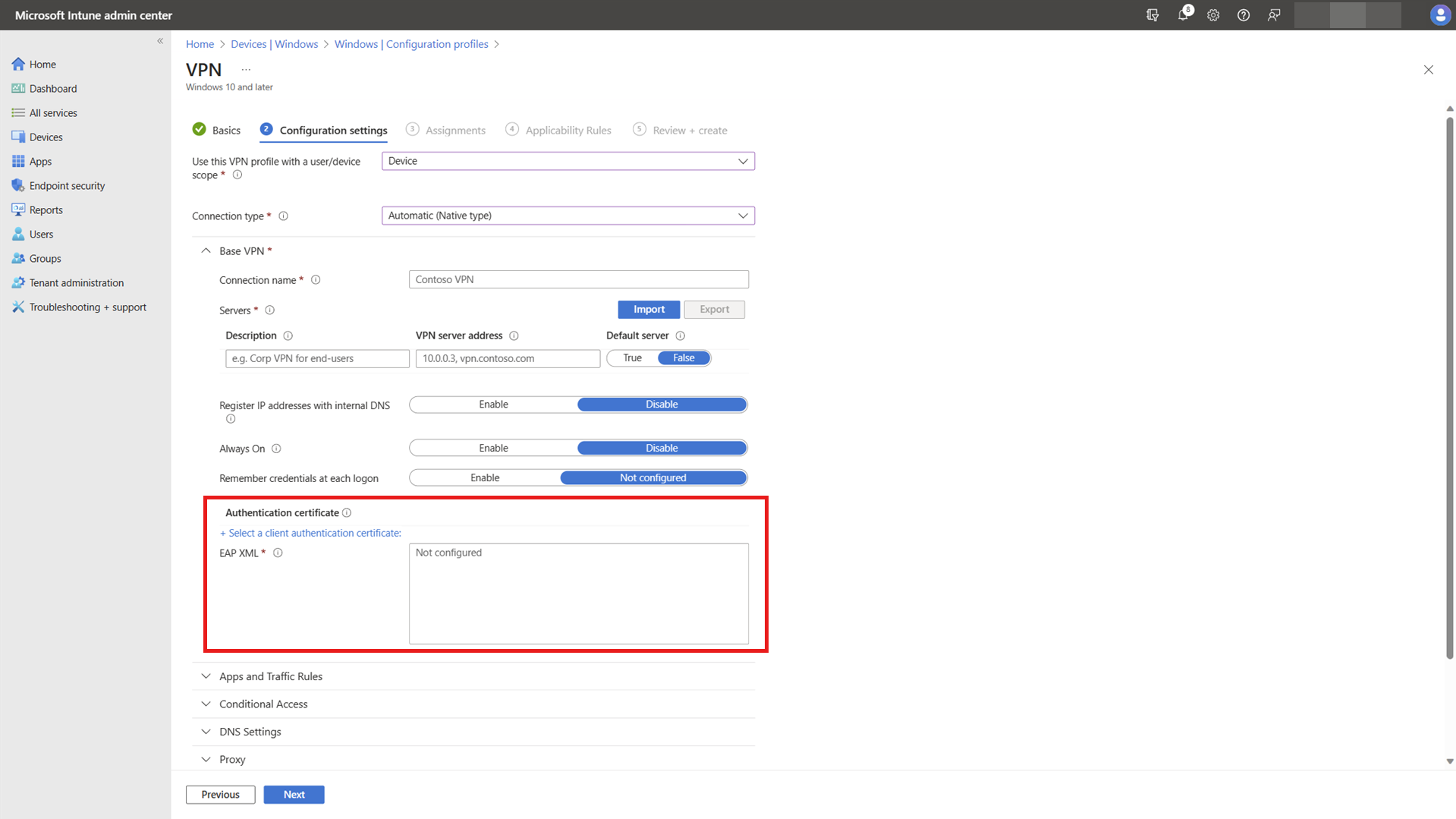

L’image suivante montre le champ pour EAP XML dans un profil VPN Microsoft Intune. Le champ EAP XML s’affiche uniquement lorsque vous sélectionnez un type de connexion intégré (automatique, IKEv2, L2TP, PPTP).