Sécurité du système

Démarrage approuvé (démarrage sécurisé + démarrage mesuré)

Windows 11 nécessite que tous les PC utilisent la fonctionnalité de démarrage sécurisé ueFI (Unified Extensible Firmware Interface). Lorsqu’un appareil Windows 11 démarre, le démarrage sécurisé et le démarrage approuvé fonctionnent ensemble pour empêcher le chargement des programmes malveillants et des composants endommagés. Le démarrage sécurisé fournit la protection initiale, puis le démarrage approuvé récupère le processus.

Le démarrage sécurisé crée un chemin sécurisé et fiable à partir de l’interface UEFI (Unified Extensible Firmware Interface) par le biais de la séquence de démarrage approuvé du noyau Windows. Les attaques de programmes malveillants sur la séquence de démarrage Windows sont bloquées par les liaisons d’application de signature tout au long de la séquence de démarrage entre les environnements UEFI, bootloader, noyau et application.

Pour atténuer le risque de rootkits de microprogramme, le PC vérifie la signature numérique du microprogramme au début du processus de démarrage. Le démarrage sécurisé vérifie ensuite la signature numérique du chargeur de démarrage du système d’exploitation et tout le code qui s’exécute avant le démarrage du système d’exploitation, ce qui garantit que la signature et le code sont non compromis et approuvés conformément à la stratégie de démarrage sécurisé.

Le démarrage approuvé reprend le processus qui commence par le démarrage sécurisé. Le chargeur de démarrage Windows vérifie la signature numérique du noyau Windows avant de le charger. Le noyau Windows vérifie à son tour tous les autres composants du processus de démarrage de Windows, y compris les pilotes de démarrage, les fichiers de démarrage et le pilote ELAM (early-launch anti-malware) de tout produit anti-programme malveillant. Si l’un de ces fichiers a été falsifié, le chargeur de démarrage détecte le problème et refuse de charger le composant endommagé. Souvent, Windows peut réparer automatiquement le composant endommagé, en restaurant l’intégrité de Windows et en permettant au PC de démarrer normalement.

Pour en savoir plus

Chiffrement

Le chiffrement est conçu pour protéger les données utilisateur et système. La pile de chiffrement dans Windows 11 s’étend de la puce au cloud, ce qui permet à Windows, aux applications et aux services de protéger les secrets système et utilisateur. Par exemple, les données peuvent être chiffrées afin que seul un lecteur spécifique doté d’une clé unique puisse les lire. En tant que base de la sécurité des données, le chiffrement permet d’empêcher quiconque, sauf le destinataire prévu, de lire les données, d’effectuer des vérifications d’intégrité pour s’assurer que les données ne sont pas falsifiées et d’authentifier l’identité pour garantir la sécurité de la communication. Windows 11 chiffrement est certifié pour répondre à la Standard FIPS (Federal Information Processing Standard) 140. La certification FIPS 140 garantit que les algorithmes approuvés par le gouvernement américain sont correctement implémentés.

Pour en savoir plus

- Validation FIPS 140

Les modules de chiffrement Windows fournissent des primitives de bas niveau telles que :

- Générateurs de nombres aléatoires (RNG)

- Prise en charge d’AES 128/256 avec les modes de fonctionnement XTS, ECB, CBC, CFB, CCM et GCM ; Tailles de clés RSA et DSA 2048, 3072 et 4 096 ; ECDSA sur courbes P-256, P-384, P-521

- Hachage (prise en charge de SHA1, SHA-256, SHA-384 et SHA-512)

- Signature et vérification (prise en charge du remplissage pour OAEP, PSS et PKCS1)

- Accord de clé et dérivation de clé (prise en charge de ECDH sur les courbes de base standard NIST P-256, P-384, P-521 et HKDF)

Les développeurs d’applications peuvent utiliser ces modules de chiffrement pour effectuer des opérations de chiffrement de bas niveau (Bcrypt), des opérations de stockage de clés (NCrypt), protéger des données statiques (DPAPI) et partager des secrets de manière sécurisée (DPAPI-NG).

Pour en savoir plus

- Chiffrement et gestion des certificats

Les développeurs peuvent accéder aux modules sur Windows via l’API CNG (Cryptography Next Generation API), qui est alimentée par la bibliothèque de chiffrement open source de Microsoft, SymCrypt. SymCrypt prend en charge la transparence complète via son code open source. En outre, SymCrypt offre une optimisation des performances pour les opérations de chiffrement en tirant parti de l’accélération matérielle et de l’assembly lorsqu’elles sont disponibles.

SymCrypt fait partie de l’engagement de Microsoft envers la transparence, qui inclut le programme de sécurité global Microsoft Government qui vise à fournir les informations de sécurité confidentielles et les ressources dont les utilisateurs ont besoin pour faire confiance aux produits et services Microsoft. Le programme offre un accès contrôlé au code source, à l’échange d’informations sur les menaces et les vulnérabilités, la possibilité de s’engager avec du contenu technique sur les produits et services de Microsoft et l’accès à cinq centres de transparence distribués à l’échelle mondiale.

Certificats

Pour faciliter la protection et l’authentification des informations, Windows fournit une prise en charge complète des certificats et de la gestion des certificats. L’utilitaire en ligne de commande de gestion des certificats intégré (certmgr.exe) ou le composant logiciel enfichable MMC (Microsoft Management Console) (certmgr.msc) peut être utilisé pour afficher et gérer les certificats, les listes d’approbation de certificats (CTL) et les listes de révocation de certificats (CRL). Chaque fois qu’un certificat est utilisé dans Windows, nous validons que le certificat feuille et tous les certificats de sa chaîne d’approbation n’ont pas été révoqués ou compromis. Les certificats racines et intermédiaires approuvés et les certificats publiquement révoqués sur l’ordinateur sont utilisés comme référence pour l’approbation d’infrastructure à clé publique (PKI) et sont mis à jour chaque mois par le programme Racine de confiance Microsoft. Si un certificat ou une racine approuvé est révoqué, tous les appareils globaux sont mis à jour, ce qui signifie que les utilisateurs peuvent faire confiance que Windows protège automatiquement contre les vulnérabilités dans l’infrastructure à clé publique. Pour les déploiements cloud et d’entreprise, Windows offre également aux utilisateurs la possibilité d’inscrire et de renouveler automatiquement des certificats dans Active Directory avec une stratégie de groupe afin de réduire le risque de pannes potentielles dues à l’expiration ou à une configuration incorrecte des certificats.

Signature et intégrité du code

Pour vous assurer que les fichiers Windows n’ont pas été falsifiés, le processus d’intégrité du code Windows vérifie la signature de chaque fichier dans Windows. La signature de code est essentielle à l’établissement de l’intégrité du microprogramme, des pilotes et des logiciels sur la plateforme Windows. La signature de code crée une signature numérique en chiffrant le hachage du fichier avec la partie clé privée d’un certificat de signature de code et en incorporant la signature dans le fichier. Le processus d’intégrité du code Windows vérifie le fichier signé en déchiffrant la signature pour case activée l’intégrité du fichier et vérifier qu’il provient d’un éditeur digne de confiance, en veillant à ce que le fichier n’ait pas été falsifié.

La signature numérique est évaluée dans l’environnement Windows sur le code de démarrage Windows, le code du noyau Windows et les applications en mode utilisateur Windows. Démarrage sécurisé et intégrité du code vérifient la signature sur les chargeurs de démarrage, les roms d’option et d’autres composants de démarrage pour vous assurer qu’elle est approuvée et d’un éditeur fiable. Pour les pilotes non publiés par Microsoft, l’intégrité du code du noyau vérifie la signature sur les pilotes du noyau et exige que les pilotes soient signés par Windows ou certifiés par le programme de compatibilité matérielle Windows (WHCP). Ce programme garantit que les pilotes tiers sont compatibles avec divers matériels et Windows, et que les pilotes proviennent de développeurs de pilotes vérifiés.

Attestation d’intégrité des appareils

Le processus d’attestation d’intégrité de l’appareil Windows prend en charge un paradigme Confiance nulle qui déplace le focus des périmètres statiques basés sur le réseau vers les utilisateurs, les ressources et les ressources. Le processus d’attestation confirme que l’appareil, le microprogramme et le processus de démarrage sont en bon état et n’ont pas été falsifiés avant qu’ils puissent accéder aux ressources de l’entreprise. Ces déterminations sont effectuées à l’aide de données stockées dans le module TPM, qui fournit une racine de confiance sécurisée. Les informations sont envoyées à un service d’attestation tel que Azure Attestation pour vérifier que l’appareil est dans un état approuvé. Ensuite, une solution de gestion des appareils native cloud comme Microsoft Intune[4] examine l’intégrité des appareils et connecte ces informations à Microsoft Entra ID[4] pour l’accès conditionnel.

Windows inclut de nombreuses fonctionnalités de sécurité pour protéger les utilisateurs contre les programmes malveillants et les attaques. Toutefois, les composants de sécurité ne sont fiables que si la plateforme démarre comme prévu et n’est pas falsifiée. Comme indiqué ci-dessus, Windows s’appuie sur le démarrage sécurisé UEFI (Unified Extensible Firmware Interface), ELAM, DRTM, démarrage fiable et d’autres fonctionnalités de sécurité matérielle et microprogramme de bas niveau pour protéger votre PC contre les attaques. À partir du moment où vous mettez votre PC sous tension jusqu’au démarrage de votre logiciel anti-programme malveillant, Windows dispose des configurations matérielles appropriées qui vous aident à rester en sécurité. Le démarrage mesuré, implémenté par les chargeurs de démarrage et le BIOS, vérifie et enregistre par chiffrement chaque étape du démarrage de manière chaînée. Ces événements sont liés au TPM, qui fonctionne comme une racine de confiance matérielle. L’attestation à distance est le mécanisme par lequel ces événements sont lus et vérifiés par un service pour fournir un rapport vérifiable, impartial et résilient aux falsifications. L’attestation à distance est l’auditeur approuvé du démarrage de votre système, ce qui permet aux parties dépendantes de lier la confiance à l’appareil et à sa sécurité.

Voici un résumé des étapes impliquées dans l’attestation et la Zero-Trust sur un appareil Windows :

- Au cours de chaque étape du processus de démarrage ( par exemple, le chargement d’un fichier, la mise à jour de variables spéciales, etc.), des informations telles que les hachages de fichier et les signatures sont mesurées dans le registre de configuration de la plateforme TPM (PCR). Les mesures sont liées par une spécification de groupe de calcul approuvé qui détermine les événements pouvant être enregistrés et le format de chaque événement. Les données fournissent des informations importantes sur la sécurité de l’appareil à partir du moment où il s’allume

- Une fois que Windows a démarré, l’attesteur (ou le vérificateur) demande au TPM d’obtenir les mesures stockées dans ses pcr en même temps que le journal de démarrage mesuré. Ensemble, ils forment la preuve d’attestation envoyée au service Azure Attestation

- Le module de plateforme sécurisée est vérifié à l’aide des clés ou du matériel de chiffrement disponibles sur le circuit microprogrammé avec un service de certificats Azure

- Les informations ci-dessus sont envoyées au service Azure Attestation pour vérifier que l’appareil est dans un état approuvé.

Pour en savoir plus

Paramètres de stratégie de sécurité Windows et audit

Les paramètres de stratégie de sécurité sont une partie essentielle de votre stratégie de sécurité globale. Windows fournit un ensemble robuste de stratégies de paramètres de sécurité que les administrateurs informatiques peuvent utiliser pour protéger les appareils Windows et d’autres ressources dans votre organization. Les paramètres des stratégies de sécurité sont des règles que vous pouvez configurer sur un appareil, ou sur plusieurs appareils, pour contrôler :

- Authentification utilisateur auprès d’un réseau ou d’un appareil

- Ressources auxquelles les utilisateurs sont autorisés à accéder

- Indique s’il faut enregistrer les actions d’un utilisateur ou d’un groupe dans le journal des événements

- Appartenance à un groupe

L’audit de sécurité est l’un des outils les plus puissants que vous pouvez utiliser pour maintenir l’intégrité de votre réseau et de vos ressources. L’audit peut aider à identifier les attaques, les vulnérabilités réseau et les attaques contre des cibles à valeur élevée. Vous pouvez spécifier des catégories d’événements liés à la sécurité pour créer une stratégie d’audit adaptée aux besoins de votre organization à l’aide de fournisseurs de services de configuration (CSP) ou de stratégies de groupe.

Toutes les catégories d’audit sont désactivées lors de la première installation de Windows. Avant de les activer, procédez comme suit pour créer une stratégie d’audit de sécurité efficace :

- Identifiez vos ressources et activités les plus critiques.

- Identifiez les paramètres d’audit dont vous avez besoin pour les suivre.

- Évaluez les avantages et les coûts potentiels associés à chaque ressource ou paramètre.

- Testez ces paramètres pour valider vos choix.

- Développez des plans de déploiement et de gestion de votre stratégie d’audit.

Pour en savoir plus

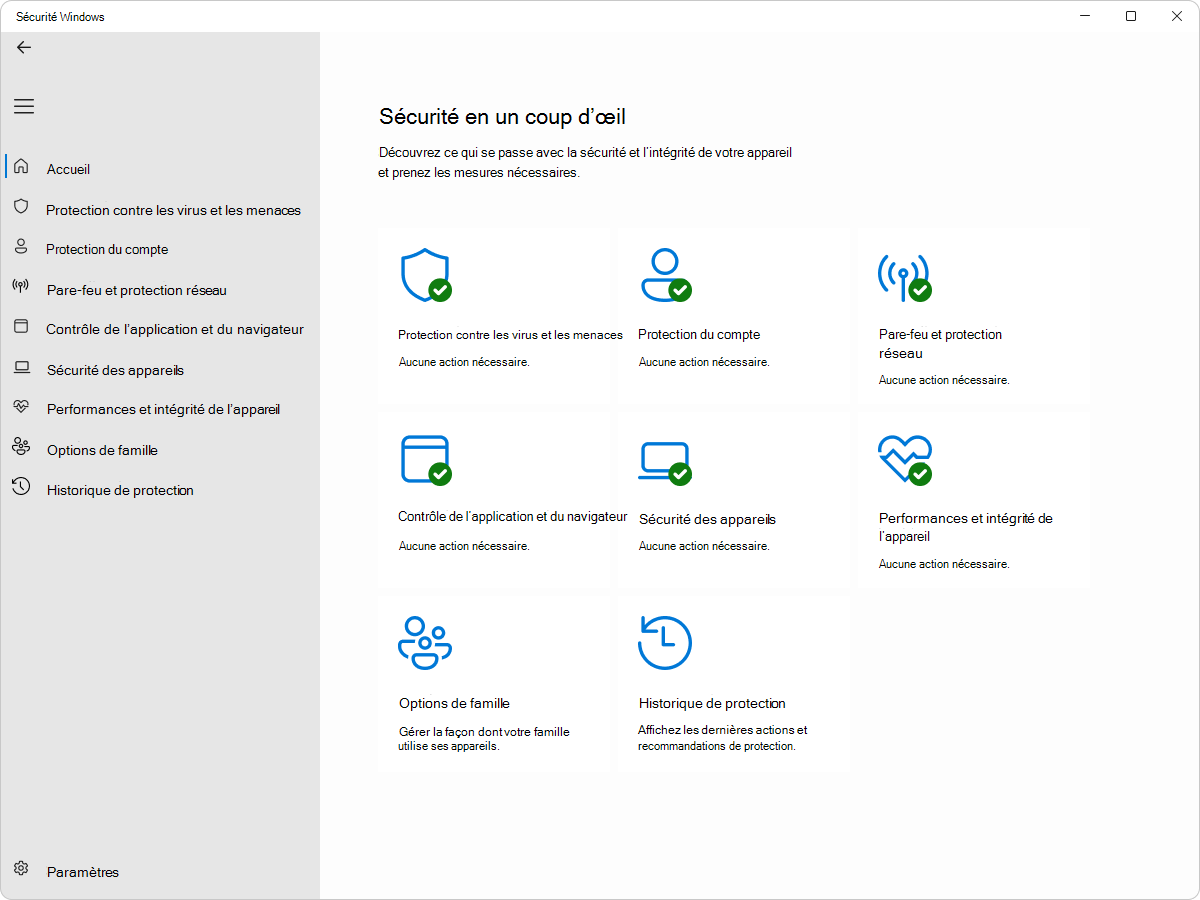

Sécurité Windows

La visibilité et la sensibilisation à la sécurité et à l’intégrité des appareils sont essentielles à toute action entreprise. L’application Sécurité Windows fournit un aperçu de la status de sécurité et de l’intégrité de votre appareil. Ces insights vous aident à identifier les problèmes et à agir pour vous assurer que vous êtes protégé. Vous pouvez rapidement voir les status de votre protection contre les virus et menaces, la sécurité du pare-feu et du réseau, les contrôles de sécurité des appareils, etc.

Pour en savoir plus

Actualisation de la configuration

Actualisation de la configuration

Avec la stratégie de groupe traditionnelle, les paramètres de stratégie sont actualisés sur un PC lorsqu’un utilisateur se connecte et toutes les 90 minutes par défaut. Les administrateurs peuvent ajuster ce délai pour être plus court pour s’assurer que les paramètres de stratégie sont conformes aux paramètres de gestion définis par le service informatique.

En revanche, avec une solution de gestion des appareils comme Microsoft Intune[4], les stratégies sont actualisées lorsqu’un utilisateur se connecte, puis à un intervalle de huit heures par défaut. Toutefois, les paramètres de stratégie sont migrés d’un objet de stratégie de groupe vers une solution de gestion des appareils, l’un des écarts restants étant la période plus longue entre la réapplication d’une stratégie modifiée.

L’actualisation de la configuration permet aux paramètres du fournisseur de services de configuration de stratégie (CSP) qui dérivent en raison d’une mauvaise configuration, de modifications du Registre ou de logiciels malveillants sur un PC d’être réinitialisés à la valeur prévue par l’administrateur toutes les 90 minutes par défaut. Vous pouvez l’actualiser toutes les 30 minutes si vous le souhaitez. Le fournisseur de solutions cloud de stratégie couvre des centaines de paramètres qui étaient traditionnellement définis avec la stratégie de groupe et qui sont désormais définis via les protocoles mobile Gestion des appareils (GPM).

L’actualisation de la configuration peut également être suspendue pendant une période configurable, après quoi elle sera réactivée. Cela permet de prendre en charge les scénarios dans lesquels un technicien du support technique peut avoir besoin de reconfigurer un appareil à des fins de résolution des problèmes. Il peut également être repris à tout moment par un administrateur.

Pour en savoir plus

Mode plein écran

Windows vous permet de limiter les fonctionnalités à des applications spécifiques à l’aide de fonctionnalités intégrées, ce qui le rend idéal pour les appareils publics ou partagés tels que les kiosques. Vous pouvez configurer Windows en tant que kiosque localement sur l’appareil ou via une solution de gestion des appareils basée sur le cloud comme Microsoft Intune[7] . Le mode plein écran peut être configuré pour exécuter une seule application, plusieurs applications ou un navigateur web plein écran. Vous pouvez également configurer l’appareil pour qu’il se connecte automatiquement et lance l’application kiosque désignée au démarrage.

Pour en savoir plus

Impression protégée par Windows

Impression protégée par Windows

L’impression protégée par Windows est conçue pour fournir un système d’impression plus moderne et sécurisé qui optimise la compatibilité et donne la priorité aux utilisateurs. Il simplifie l’expérience d’impression en permettant aux appareils d’imprimer exclusivement à l’aide de la pile d’impression moderne Windows.

Les avantages de l’impression protégée par Windows sont les suivants :

- Sécurité accrue des PC

- Expérience d’impression simplifiée et cohérente, quelle que soit l’architecture du PC

- Supprime la nécessité de gérer les pilotes d’impression

L’impression protégée par Windows est conçue pour fonctionner uniquement avec des imprimantes certifiées Mopria. De nombreuses imprimantes existantes sont déjà compatibles.

Pour en savoir plus

- Impression protégée par Windows

- Expérience d’impression nouvelle, moderne et sécurisée à partir de Windows

Rust pour Windows

Rust pour Windows

Rust est un langage de programmation moderne connu pour son accent mis sur la sécurité, les performances et la concurrence. Il a été conçu pour empêcher les erreurs de programmation courantes telles que le déréférencement de pointeur null et les dépassements de mémoire tampon, ce qui peut entraîner des failles de sécurité et des incidents. Rust y parvient grâce à son système de propriété unique, qui garantit la sécurité de la mémoire sans avoir besoin d’un récupérateur de mémoire. Nous étendons l’intégration de Rust au noyau Windows pour améliorer la sécurité et la fiabilité du codebase de Windows. Cette décision stratégique souligne notre engagement à adopter des technologies modernes pour améliorer la qualité et la sécurité de Windows.

Pour en savoir plus