Protection avancée des informations d’identification

En plus d’adopter la connexion sans mot de passe, les organisations peuvent renforcer la sécurité des informations d’identification utilisateur et de domaine dans Windows 11 avec Credential Guard et Remote Credential Guard.

Protection de l’autorité de sécurité locale (LSA)

Windows a plusieurs processus critiques pour vérifier l’identité d’un utilisateur. Les processus de vérification incluent l’autorité de sécurité locale (LSA), qui est responsable de l’authentification des utilisateurs et de la vérification des connexions Windows. LSA gère les jetons et les informations d’identification utilisés pour l’authentification unique auprès d’un compte Microsoft et d’un compte d’ID Entra.

En chargeant uniquement du code signé approuvé, LSA offre une protection significative contre le vol d’informations d’identification. La protection LSA prend en charge la configuration à l’aide d’une stratégie de groupe et d’autres solutions de gestion des appareils.

Nouveautés de Windows 11, version 24H2

Pour garantir la sécurité de ces informations d’identification, la protection LSA est activée par défaut sur tous les appareils (MSA, Microsoft Entra joints, hybrides et locaux). Pour les nouvelles installations, il est activé immédiatement. Pour les mises à niveau, il est activé après le redémarrage après une période d’évaluation de cinq jours.

Les utilisateurs ont la possibilité de gérer l’état de protection LSA dans l’application Sécurité Windows sousProtection de l’autorité de sécurité localed’isolation> principale de l’appareil>.

Pour garantir une transition transparente et une sécurité renforcée pour tous les utilisateurs, la stratégie d’entreprise pour la protection LSA est prioritaire sur l’activation lors de la mise à niveau.

Pour en savoir plus

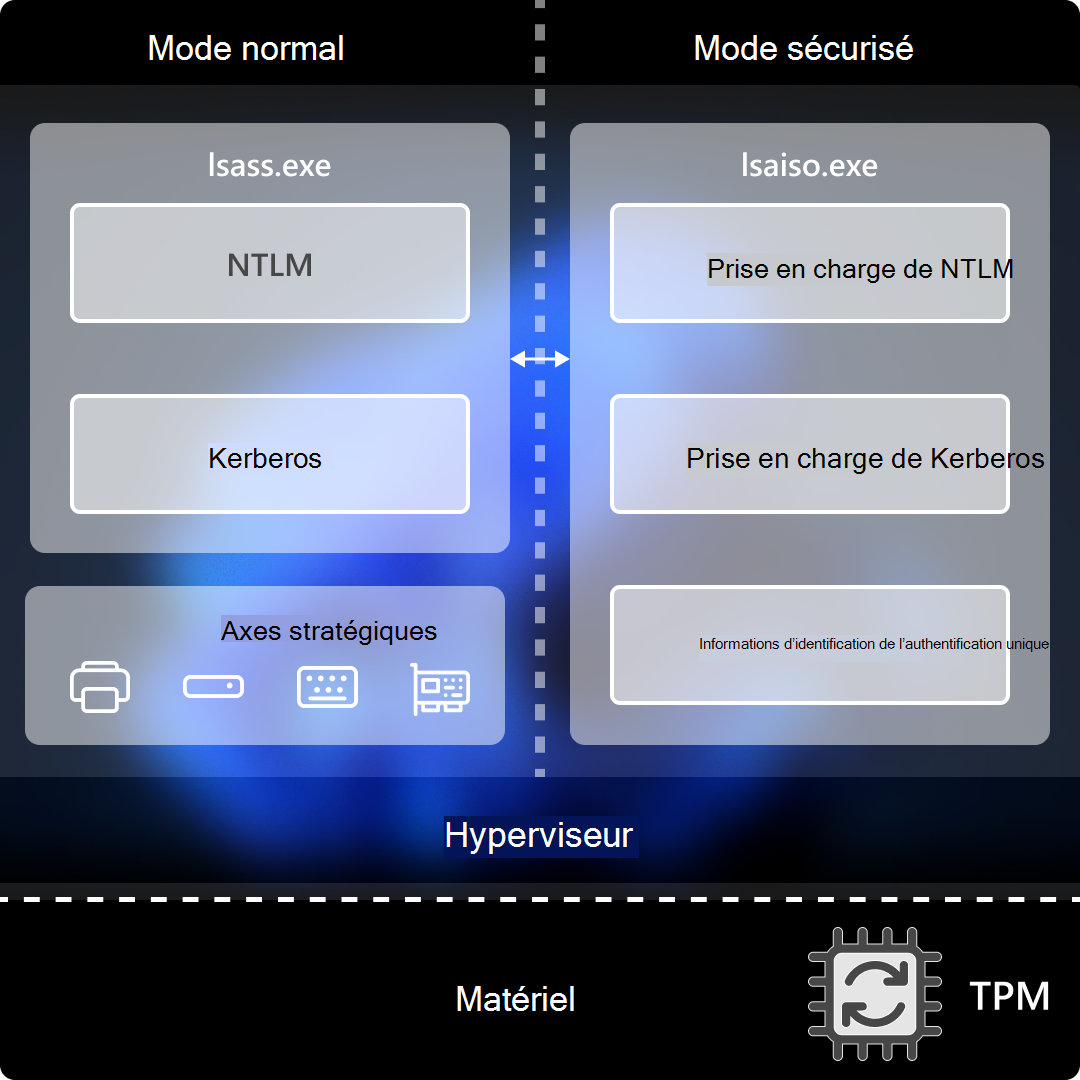

Credential Guard

Credential Guard utilise la sécurité basée sur la virtualisation (VBS) basée sur le matériel pour vous protéger contre le vol d’informations d’identification. Avec Credential Guard, l’autorité de sécurité locale (LSA) stocke et protège les secrets Active Directory (AD) dans un environnement isolé qui n’est pas accessible au reste du système d’exploitation. L’autorité de sécurité locale utilise des appels de procédure distante pour communiquer avec le processus LSA isolé.

En protégeant le processus LSA avec la sécurité basée sur la virtualisation, Credential Guard protège les systèmes contre les techniques d’attaque de vol d’informations d’identification utilisateur telles que Pass-the-Hash ou Pass-the-Ticket. Cela permet également d’empêcher les programmes malveillants d’accéder aux secrets système, même si le processus est en cours d’exécution avec des privilèges d’administrateur.

Nouveautés de Windows 11, version 24H2

Les protections Credential Guard sont développées pour inclure éventuellement des mots de passe de compte d’ordinateur pour les appareils joints à Active Directory. Les administrateurs peuvent activer le mode d’audit ou l’application de cette fonctionnalité à l’aide des paramètres de stratégie Credential Guard.

Pour en savoir plus

Protection des informations d’identification à distance

Remote Credential Guard aide les organisations à protéger les informations d’identification via une connexion Bureau à distance en redirigeant les demandes Kerberos vers l’appareil qui demande la connexion. Il fournit également des expériences d’authentification unique pour les sessions Bureau à distance.

Les informations d’identification de l’administrateur sont hautement privilégiées et doivent être protégées. Lorsque Remote Credential Guard est configuré pour se connecter pendant les sessions Bureau à distance, les informations d’identification et les dérivés d’informations d’identification ne sont jamais passés sur le réseau à l’appareil cible. Si l’appareil cible est compromis, les informations d’identification ne sont pas exposées.

Pour en savoir plus

Protection de clé VBS

Protection de clé VBS

La protection par clé VBS permet aux développeurs de sécuriser les clés de chiffrement à l’aide de la sécurité basée sur la virtualisation (VBS). VBS utilise la fonctionnalité d’extension de virtualisation du processeur pour créer un runtime isolé en dehors du système d’exploitation normal. Lorsqu’elles sont utilisées, les clés VBS sont isolées dans un processus sécurisé, ce qui permet aux opérations de clé de se produire sans jamais exposer le matériel de clé privée en dehors de cet espace. Au repos, le matériel de clé privée est chiffré par une clé TPM, qui lie les clés VBS à l’appareil. Les clés protégées de cette façon ne peuvent pas être vidées de la mémoire du processus ou exportées en texte brut à partir de l’ordinateur d’un utilisateur, ce qui empêche les attaques d’exfiltration par n’importe quel attaquant au niveau de l’administrateur.

Pour en savoir plus

Protection des jetons (préversion)

La protection des jetons tente de réduire les attaques à l’aide de Microsoft Entra ID vol de jetons. La protection de jeton rend les jetons utilisables uniquement à partir de leur appareil prévu en liant par chiffrement un jeton avec un secret d’appareil. Lors de l’utilisation du jeton, le jeton et la preuve du secret de l’appareil doivent être fournis. Les stratégies d’accès conditionnel[4] peuvent être configurées pour exiger la protection des jetons lors de l’utilisation de jetons de connexion pour des services spécifiques.

Pour en savoir plus

Stratégie de protection des jetons de session de connexion

Cette fonctionnalité permet aux applications et services de lier par chiffrement des jetons de sécurité à l’appareil, ce qui limite la capacité des attaquants à emprunter l’identité des utilisateurs sur un autre appareil si des jetons sont volés.

Stratégies de verrouillage de compte

Les nouveaux appareils avec Windows 11 installés auront des stratégies de verrouillage de compte sécurisées par défaut. Ces stratégies atténuent les attaques par force brute, telles que les pirates informatiques qui tentent d’accéder à des appareils Windows via le protocole RDP (Remote Desktop Protocol).

La stratégie de seuil de verrouillage du compte est désormais définie sur 10 tentatives de connexion ayant échoué par défaut, avec une durée de verrouillage de compte définie sur 10 minutes. L’option Autoriser le verrouillage du compte Administrateur est désormais activée par défaut. Le compteur Réinitialiser le verrouillage du compte après est désormais défini sur 10 minutes par défaut.

Pour en savoir plus

Gestion et contrôle des accès

Le contrôle d’accès dans Windows garantit que les ressources partagées sont disponibles pour les utilisateurs et les groupes autres que le propriétaire de la ressource et qu’elles sont protégées contre toute utilisation non autorisée. Les administrateurs informatiques peuvent gérer l’accès des utilisateurs, des groupes et des ordinateurs aux objets et ressources d’un réseau ou d’un ordinateur. Une fois qu’un utilisateur est authentifié, Windows implémente la deuxième phase de protection des ressources avec des technologies intégrées de contrôle d’accès et d’autorisation. Ces technologies déterminent si un utilisateur authentifié dispose des autorisations appropriées.

Access Control Listes (ACL) décrivent les autorisations d’un objet spécifique et peuvent également contenir des Access Control Listes système (SACL). Les bibliothèques SACL permettent d’auditer des événements de niveau système spécifiques, par exemple lorsqu’un utilisateur tente d’accéder à des objets de système de fichiers. Ces événements sont essentiels pour le suivi de l’activité des objets sensibles ou précieux qui nécessitent une surveillance supplémentaire. Il est essentiel de pouvoir effectuer un audit lorsqu’une ressource tente de lire ou d’écrire une partie du système d’exploitation pour comprendre une attaque potentielle.

Les administrateurs informatiques peuvent affiner l’application et la gestion de l’accès à :

- Protéger un plus grand nombre et une plus grande variété de ressources réseau contre toute utilisation incorrecte

- Provisionner les utilisateurs pour accéder aux ressources d’une manière cohérente avec les stratégies organisationnelles et les exigences de leurs travaux. Les organisations peuvent implémenter le principe de l’accès au privilège minimum, qui affirme que les utilisateurs doivent être autorisés à accéder uniquement aux données et aux opérations dont ils ont besoin pour effectuer leur travail

- Mettre à jour la capacité des utilisateurs à accéder régulièrement aux ressources, à mesure que les stratégies d’un organization changent ou que les travaux des utilisateurs changent

- Prendre en charge l’évolution des besoins de l’espace de travail, y compris l’accès à partir d’emplacements hybrides ou distants, ou à partir d’une gamme en expansion rapide d’appareils, y compris des tablettes et des téléphones

- Identifier et résoudre les problèmes d’accès lorsque les utilisateurs légitimes ne peuvent pas accéder aux ressources dont ils ont besoin pour effectuer leur travail

Pour en savoir plus