Lignes directrices pour la conception des clés d'accès

Il existe 14 modèles de conception pour les clés secrètes. Vous pouvez commencer à utiliser deux modèles essentiels, puis ajouter des modèles facultatifs à votre déploiement de clés secrètes en fonction de vos besoins métier uniques.

Modèles essentiels

Les deux modèles essentiels (fondamentaux) sont les suivants :

- Un utilisateur doit d’abord créer une clé secrète (et afficher/gérer)

- puis l’utilisateur peut se connecter avec lui.

Chaque déploiement de clés secrètes doit utiliser ces modèles.

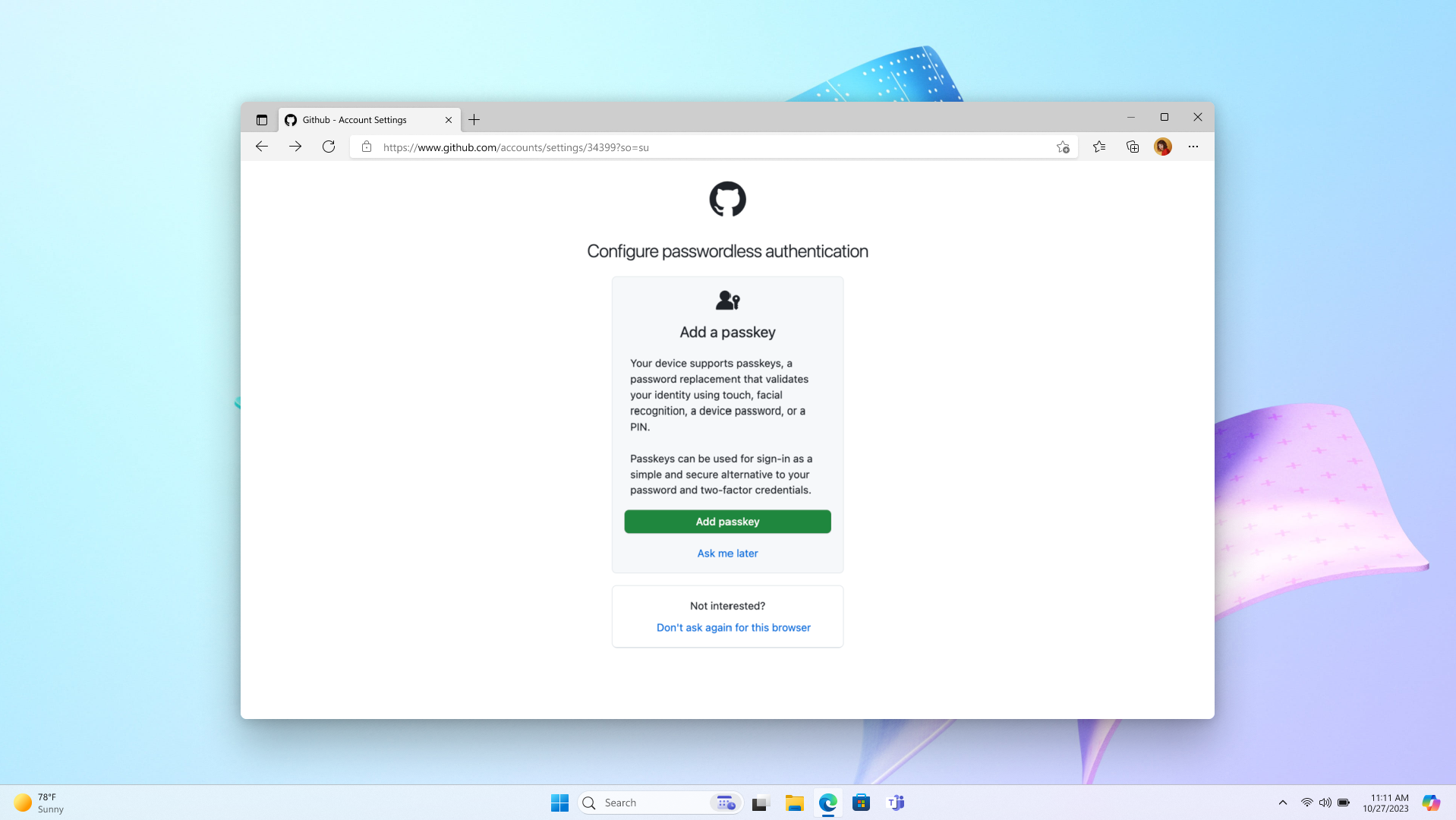

Modèle 1 : Créer, afficher et gérer des clés secrètes dans les paramètres du compte

Si une clé secrète n’existe pas pour l’utilisateur actuel, affichez l’invite de création de clé secrète, comme suit :

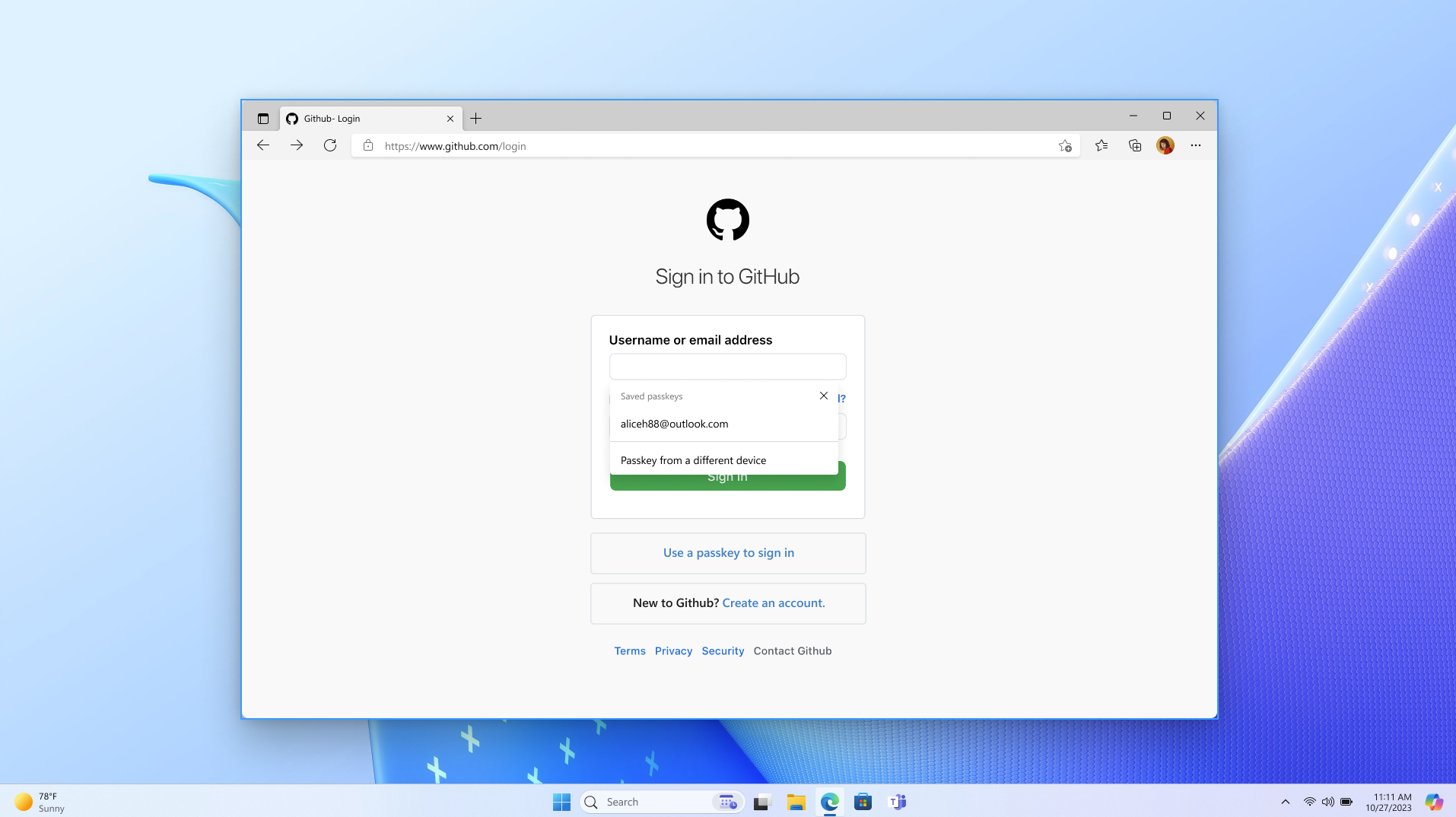

Modèle 2 : Se connecter avec une clé secrète

- Activez le remplissage automatique en ajoutant

autocomplete="webauthn"à votre champ d’entrée de nom d’utilisateur . - Prendre en charge la secours appropriée à d’autres méthodes de connexion. Autoriser les utilisateurs à entrer des informations d’identification différentes (et non une clé secrète) à se connecter ou à créer un compte.

- La recherche a exploré la réussite et la satisfaction des utilisateurs : un lien dédié « Se connecter avec une clé secrète », des boutons et un remplissage automatique. Les tests ont indiqué que le remplissage automatique a assuré la réussite la plus élevée pour que les personnes se connectent avec une clé secrète.

Étape 2.1 : Page de connexion

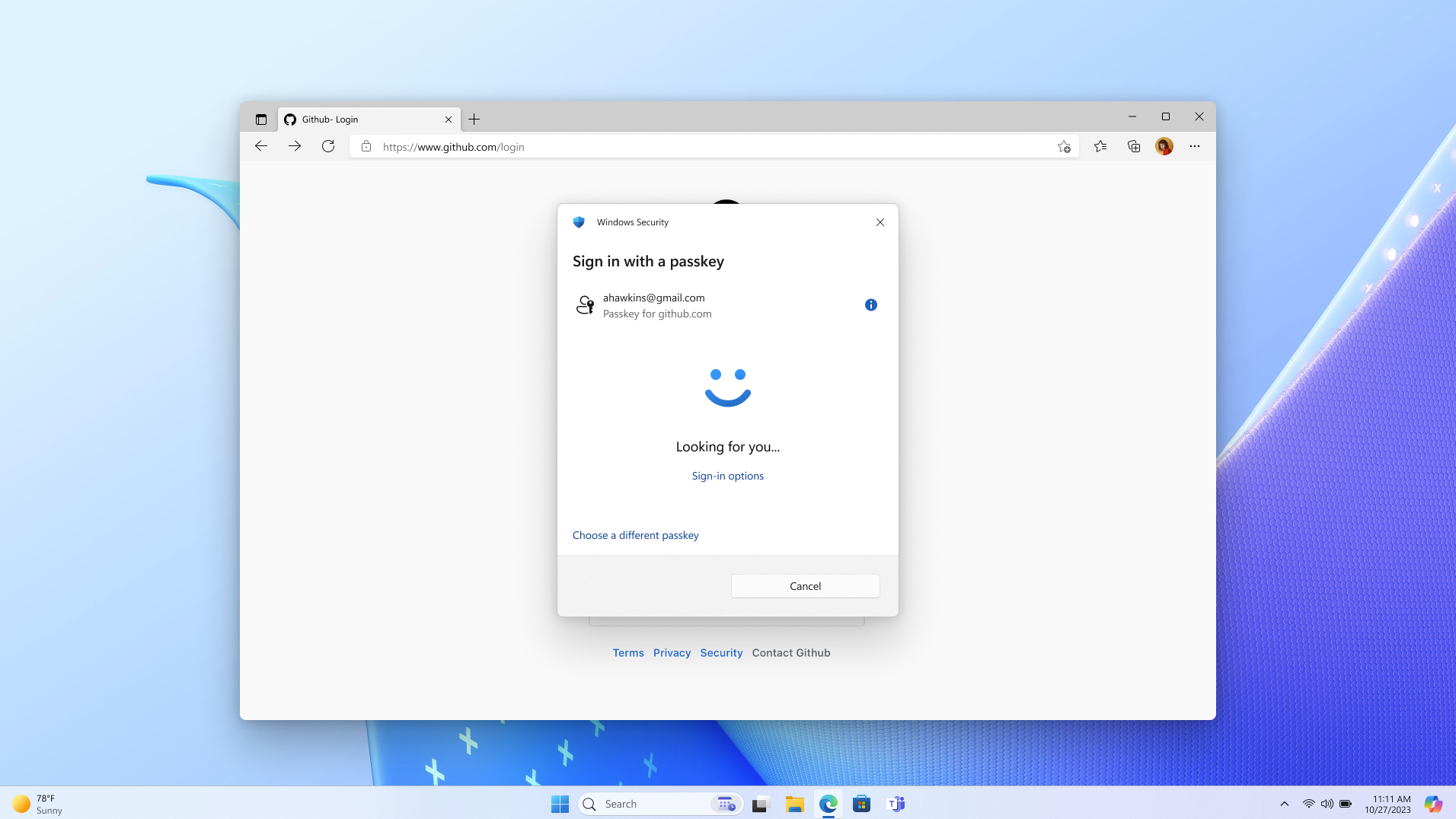

Étape 2.2 : Invite de connexion passkey avec l’écran de verrouillage

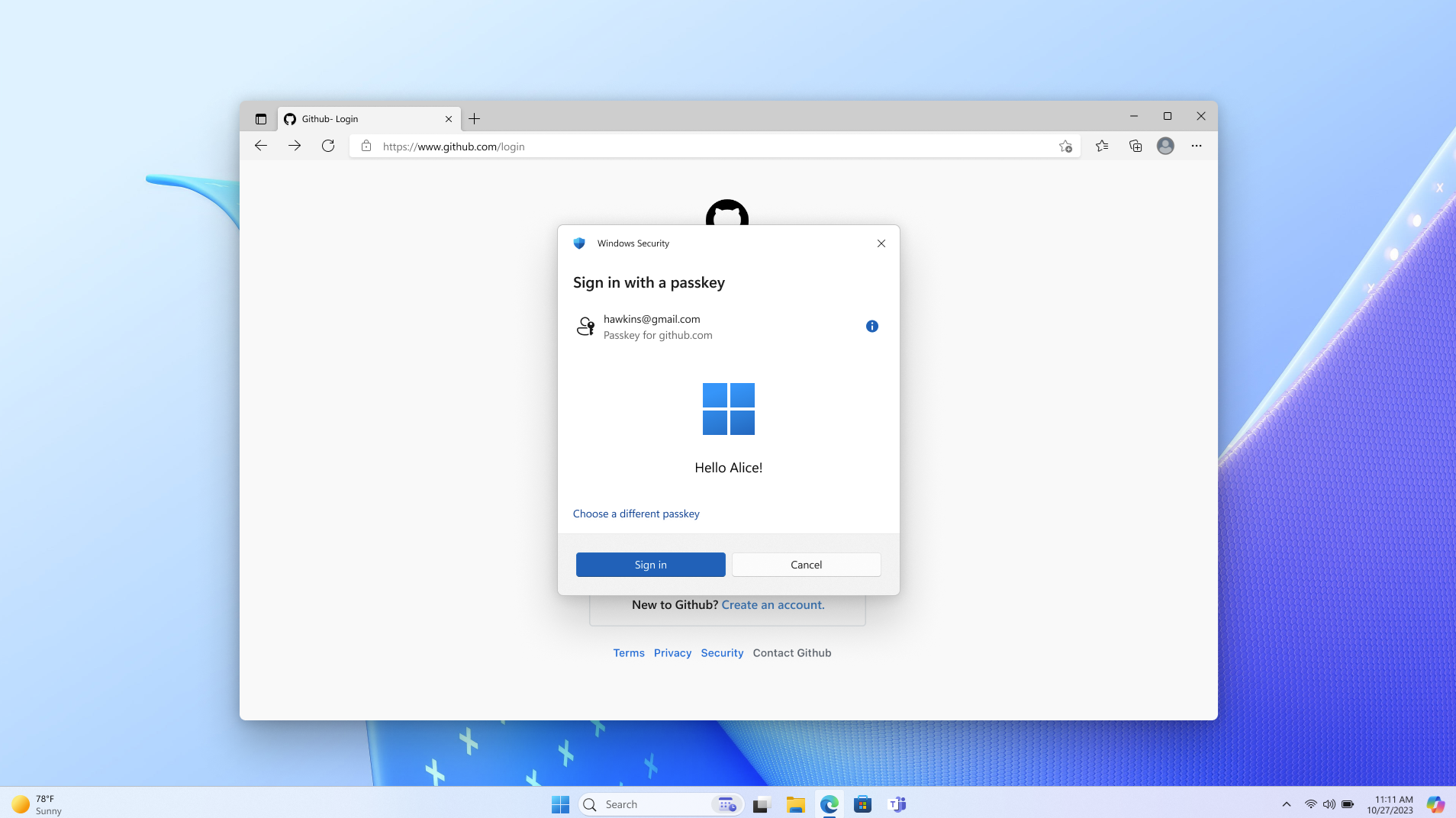

Étape 2.3 : Réussite de la connexion avec Windows Hello

Texte, recherche et déploiement de l’interface utilisateur

Voici quelques étiquettes et expressions de bouton testées par l’utilisateur. Copiez et modifiez-les en fonction de vos besoins.

Avec les clés secrètes, vous n’avez pas besoin de mémoriser les mots de passe complexes.

Qu’est-ce que les clés secrètes ? Les clés secrètes sont des clés numériques chiffrées que vous créez à l’aide de votre empreinte digitale, de votre visage ou de votre verrouillage d’écran.

Où sont enregistrées les clés secrètes ? Les clés secrètes sont enregistrées dans votre gestionnaire de mots de passe. Vous pouvez donc vous connecter à d’autres appareils.

La recherche indique que vos utilisateurs apprécieront l’option de créer une clé secrète pour leur compte à tout moment dans le flux de travail des paramètres du compte. Les candidats ont décrit une interface utilisateur des paramètres de compte comme un endroit intuitif et utile pour en savoir plus et mettre à jour de manière proactive leurs paramètres d’authentification.

La recherche indique également que les utilisateurs cherchent à comprendre la nature et la valeur des clés secrètes. Les explications vagues ou techniques les confondent souvent et les mènent à abandonner la création d’une clé secrète. L’iconographie biométrique familière et la brève messagerie qui compare les clés secrètes aux technologies connues est la plus efficace pour fournir le bon niveau d’information. Pour les utilisateurs qui disposent déjà d’une clé secrète, la ou les cartes de clé secrète leur permettent d’obtenir un objet inmistakable dans l’interface qu’ils visualisent ultérieurement, puis recherchent dans l’interface utilisateur des paramètres de votre compte. Ils l’utilisent pour obtenir des informations exploitables sur la clé secrète.

Sur votre page d’accueil, nous vous recommandons d’offrir une affordance pour la création de compte et de connexion. La recherche indique que l’action de création d’un compte est plus détectable de cette façon, plutôt que de faire face à l’option de création de compte une fois que l’utilisateur s’est connecté. En outre, certains utilisateurs signalent qu’ils sont parfois incertains s’ils ont un compte, de sorte qu’un bouton polyvalent répond à leurs besoins.

Déploiement

Les clés secrètes peuvent nécessiter une prise en charge matérielle ou logicielle spécifique sur les appareils des utilisateurs. Assurez-vous que les utilisateurs connaissent les exigences de compatibilité pour l’utilisation de clés secrètes et fournissent des conseils sur les appareils et navigateurs compatibles, notamment Windows et Edge.

Dans le contexte des applications mobiles natives, la connexion avec une clé secrète est différente de l’expérience de connexion biométrique qui a existé depuis de nombreuses années. La connexion avec une clé secrète nécessite un appui supplémentaire.

Quant à la sécurité, une implémentation peut revenir normalement à un mot de passe par e-mail. L’option de secours appropriée que vous choisissez doit correspondre à vos objectifs uniques pour la sécurité et l’entreprise. Planifiez donc votre interface utilisateur et votre expérience utilisateur en conséquence.

Pour les fournisseurs de services, vous pouvez choisir un déploiement par phases où initialement les utilisateurs peuvent créer des clés secrètes uniquement à partir de leurs paramètres de compte. Ensuite, lorsque vous recueillez des données sur les expériences de connexion à la clé secrète propres aux besoins de vos utilisateurs, vous pouvez augmenter le nombre d’emplacements où une clé secrète peut être créée, notamment lors de la création du compte. Et vous devez développer un plan de communication pour informer les utilisateurs sur la disponibilité des clés secrètes et leurs avantages. Pour atteindre efficacement les utilisateurs, vous pouvez tirer parti de plusieurs canaux de communication (notifications dans l’application, e-mail et ressources d’aide en ligne) qui s’alignent sur vos objectifs uniques.

Modèles facultatifs

Pour plus d’informations sur les modèles facultatifs, consultez Modèles facultatifs.

Étapes suivantes

Ensuite, consultez les cas d’utilisation pour les clés secrètes.

Plus d’informations

- Introduction aux clés secrètes

- Passkeys.dev

- Prise en main de votre parcours sans mot de passe sur le site web FIDO Alliance

Windows developer