Autoriser des hôtes Hyper-V à l’aide d’une attestation approuvée par Administration

Important

L’attestation approuvée par l’administrateur (mode AD) est déconseillée à compter de Windows Server 2019. Pour les environnements où l’attestation TPM n’est pas possible, configurez l’attestation de clé d’hôte. L’attestation de clé d’hôte fournit une assurance similaire au mode AD et est plus simple à configurer.

Pour autoriser un hôte protégé en mode AD :

- Dans le domaine d’infrastructure, ajoutez les hôtes Hyper-V à un groupe de sécurité.

- Dans le domaine SGH, inscrivez le SID du groupe de sécurité auprès de SGH.

Ajouter l’hôte Hyper-V à un groupe de sécurité et redémarrer l’hôte

Créez un groupe de sécurité GLOBAL dans le domaine d’infrastructure et ajoutez des hôtes Hyper-V qui exécuteront des machines virtuelles protégées. Redémarrez les hôtes pour mettre à jour leur appartenance au groupe.

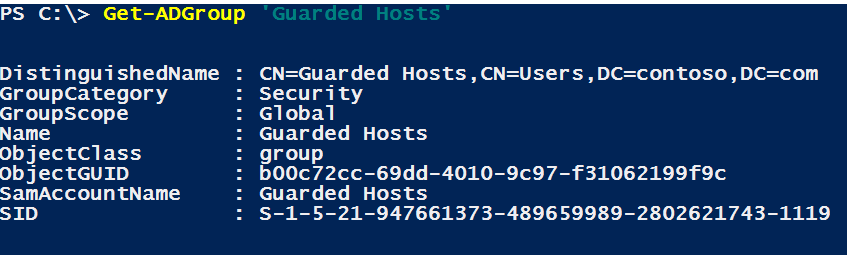

Utilisez Get-ADGroup pour obtenir l’identificateur de sécurité (SID) du groupe de sécurité et le fournir à l’administrateur SGH.

Get-ADGroup "Guarded Hosts"

Inscrivez le SID du groupe de sécurité auprès de SGH

Obtenez le SID du groupe de sécurité pour les hôtes protégés auprès de l’administrateur d’infrastructure et exécutez la commande suivante pour inscrire le groupe de sécurité auprès de SGH. Réexécutez la commande si nécessaire pour des groupes supplémentaires. Fournir un nom convivial pour le groupe. Il n’a pas besoin de correspondre au nom du groupe de sécurité Active Directory.

Add-HgsAttestationHostGroup -Name "<GuardedHostGroup>" -Identifier "<SID>"Pour vérifier que le groupe a été ajouté, exécutez Get-HgsAttestationHostGroup.