Activer la journalisation et les diagnostics DNS

Découvrez comment activer la journalisation, l’audit et les événements analytiques DNS améliorés pour le rôle serveur DNS dans Windows Server. La journalisation et les diagnostics DNS fournissent des informations détaillées sur les opérations de serveur DNS, notamment les modifications de zone, les mises à jour dynamiques et les opérations DNSSEC. La journalisation et les diagnostics DNS peuvent vous aider à surveiller les performances du serveur DNS, à résoudre les problèmes DNS et à suivre l’activité du serveur DNS.

Prérequis

Avant d’activer la journalisation et les diagnostics DNS, vérifiez que vous disposez des points suivants :

Un serveur Windows avec le rôle serveur DNS installé, y compris les outils d’administration de serveur distant DNS (RSAT).

Privilèges d’administration sur le serveur.

Compréhension de base des opérations de serveur DNS.

Afficher les journaux du serveur DNS

Les journaux d’audit DNS sont activés par défaut et n’affectent pas considérablement les performances du serveur DNS. Les événements d’audit du serveur DNS activent le suivi des modifications sur le serveur DNS. Un événement d’audit est journalisé chaque fois que les paramètres d’enregistrement de serveur, de zone ou de ressource sont modifiés. Les événements d’audit incluent des événements opérationnels tels que les mises à jour dynamiques, les transferts de zones, ainsi que la signature et l’annulation de signature de zone DNSSEC. Pour afficher les journaux du serveur DNS :

Sélectionnez le bouton Démarrer, tapez Observateur d'événements, ouvrez l'Observateur d'événements à partir de la liste des correspondances les plus proches.

Dans l'Observateur d'événements, accédez à Applications et services > Journaux > Microsoft > Windows > Serveur DNS.

Sélectionnez Audit dans le volet de navigation pour afficher les journaux d’audit DNS.

Événements d’audit

Le tableau suivant récapitule les événements d’audit du serveur DNS.

| ID de l’événement | Catégorie | Category | Level | Texte de l'événement |

|---|---|---|---|---|

| 513 | Zone delete |

Opérations de zone | Informatif | The zone %1 was deleted. |

| 514 | Zone updated |

Opérations de zone | Informatif | The zone %1 was updated. The %2 setting has been set to %3. |

| 515 | Record create |

Opérations de zone | Informatif | A resource record of type %1, name %2, TTL %3 and RDATA %5 was created in scope %7 of zone %6. |

| 516 | Record delete |

Opérations de zone | Informatif | A resource record of type %1, name %2 and RDATA %5 was deleted from scope %7 of zone %6. |

| 517 | RRSET delete |

Opérations de zone | Informatif | All resource records of type %1, name %2 were deleted from scope %4 of zone %3. |

| 518 | Node delete |

Opérations de zone | Informatif | All resource records at Node name %1 were deleted from scope %3 of zone %2. |

| 519 | Record create - dynamic update |

Mise à jour dynamique | Informatif | A resource record of type %1, name %2, TTL %3 and RDATA %5 was created in scope %7 of zone %6 via dynamic update from IP Address %8. |

| 520 | Record delete - dynamic update |

Mise à jour dynamique | Informatif | A resource record of type %1, name %2 and RDATA %5 was deleted from scope %7 of zone %6 via dynamic update from IP Address %8. |

| 521 | Record scavenge |

Vieillissement | Informatif | A resource record of type %1, name %2, TTL %3 and RDATA %5 was scavenged from scope %7 of zone %6. |

| 522 | Zone scope create |

Opérations de zone | Informatif | The scope %1 was created in zone %2. |

| 523 | Zone scope delete |

Opérations de zone | Informatif | The scope %1 was created in zone %2. |

| 525 | Zone sign |

Signature en ligne | Informatif | The zone %1 was signed with following properties... |

| 526 | Zone unsign |

Signature en ligne | Informatif | The zone %1 was unsigned. |

| 527 | Zone re-sign |

Signature en ligne | Informatif | The zone %1 was re-signed with following properties... |

| 528 | Key rollover start |

Opérations DNSSEC | Informatif | Rollover was started on the type %1 with GUID %2 of zone %3. |

| 529 | Key rollover end |

Opérations DNSSEC | Informatif | Rollover was completed on the type %1 with GUID %2 of zone %3. |

| 530 | Key retire |

Opérations DNSSEC | Informatif | The type %1 with GUID %2 of zone %3 was marked for retiral. The key will be removed after the rollover completion. |

| 531 | Key rollover triggered |

Opérations DNSSEC | Informatif | Manual rollover was triggered on the type %1 with GUID %2 of zone %3. |

| 533 | Key poke rollover |

Opérations DNSSEC | Warning | The keys signing key with GUID %1 on zone %2 that was waiting for a Delegation Signer(DS) update on the parent has been forced to move to rollover completion. |

| 534 | Export DNSSEC |

Opérations DNSSEC | Informatif | DNSSEC setting metadata was exported %1 key signing key metadata from zone %2. |

| 535 | Import DNSSEC |

Opérations DNSSEC | Informatif | DNSSEC setting metadata was imported on zone %1. |

| 536 | Cache purge |

Opérations DNSSEC | Informatif | A record of type %1, QNAME %2 was purged from scope %3 in cache. |

| 537 | Forwarder reset |

Opérations de cache | Informatif | The forwarder list on scope %2 has been reset to %1. |

| 540 | Root hints |

Paramétrage | Informatif | The root hints have been modified. |

| 541 | Server setting |

Paramétrage | Informatif | The setting %1 on scope %2 has been set to %3. |

| 542 | Server scope create |

Paramétrage | Informatif | The scope %1 of DNS server was created. |

| 543 | Server scope delete |

Paramétrage | Informatif | The scope %1 of DNS server was deleted. |

| 544 | Add trust point DNSKEY |

Paramétrage | Informatif | The DNSKEY with Key Protocol %2, Base64 Data %4 and Crypto Algorithm %5 has been added at the trust point %1. |

| 545 | Add trust point DS |

Paramétrage | Informatif | The DS with Key Tag: %2, Digest Type: %3, Digest: %5 and Crypto Algorithm: %6 has been added at the trust point %1. |

| 546 | Remove trust point |

Paramétrage | Informatif | The trust point at %1 of type %2 has been removed. |

| 547 | Add trust point root |

Opérations DNSSEC | Informatif | The trust anchor for the root zone has been added. |

| 548 | Restart server |

Opérations DNSSEC | Informatif | A request to restart the DNS server service has been received. |

| 549 | Clear debug logs |

Opérations DNSSEC | Informatif | The debug logs have been cleared from %1 on DNS server. |

| 550 | Write dirty zones |

Opérations DNSSEC | Informatif | The in-memory contents of all the zones on DNS server have been flushed to their respective files. |

| 551 | Clear statistics |

Opérations de serveur | Informatif | All the statistical data for the DNS server has been cleared. |

| 552 | Start scavenging |

Opérations de serveur | Informatif | A resource record scavenging cycle has been started on the DNS Server. |

| 553 | Enlist directory partition |

Opérations de serveur | Informatif | 1% |

| 554 | Abort scavenging |

Opérations de serveur | Informatif | The resource record scavenging cycle has been terminated on the DNS Server. |

| 555 | Prepare for demotion |

Opérations de serveur | Informatif | The DNS server has been prepared for demotion by removing references to it from all zones stored in the Active Directory. |

| 556 | Write root hints |

Opérations de serveur | Informatif | The information about the root hints on the DNS server has been written back to the persistent storage. |

| 557 | Listen address |

Opérations de serveur | Informatif | The addresses on which DNS server will listen has been changed to %1. |

| 558 | Active refresh trust points |

Opérations de serveur | Informatif | An immediate RFC 5011 active refresh has been scheduled for all trust points. |

| 559 | Pause zone |

Opérations de serveur | Informatif | The zone %1 is paused. |

| 560 | Resume zone |

Opérations de serveur | Informatif | The zone %1 is resumed. |

| 561 | Reload zone |

Opérations DNSSEC | Informatif | The data for zone %1 has been reloaded from %2. |

| 562 | Refresh zone |

Opérations de zone | Informatif | The data for zone %1 has been refreshed from the primary server %2. |

| 563 | Expire zone |

Opérations de zone | Informatif | The secondary zone %1 has been expired and new data has been requested from the primary server %2. |

| 564 | Update from DS |

Opérations de zone | Informatif | The zone %1 has been reloaded from the Active Directory. |

| 565 | Write and notify |

Opérations de zone | Informatif | The content of the zone %1 has been written to the disk and the notification has been sent to all the notify servers. |

| 566 | Force aging |

Opérations de zone | Informatif | All DNS records at the node %1 in the zone %2 will have their aging time stamp set to the current time.%3 |

| 567 | Scavenge servers |

Opérations de zone | Informatif | The Active Directory-integrated zone %1 has been updated. Only %2 can run scavenging. |

| 568 | Transfer primary key server |

Opérations de zone | Informatif | The key management role for zone %1 has been %2.%3 |

| 569 | Add SKD |

Opérations de zone | Informatif | A %1 singing key (%2) descriptor has been added on the zone %3 with following properties: KeyId=%4; KeyType=%5; CurrentState=%6; KeyStorageProvider=%7; StoreKeysInAD=%8; CryptoAlgorithm=%9; KeyLength=%10; DnsKeySignatureValidityPeriod=%11; DSSignatureValidityPeriod=%12; ZoneSignatureValidityPeriod=%13; InitialRolloverOffset=%14; RolloverPeriod=%15; RolloverType=%16; NextRolloverAction=%17; LastRolloverTime=%18; NextRolloverTime=%19; CurrentRolloverStatus=%20; ActiveKey=%21; StandbyKey=%22; NextKey=%23. The zone will be resigned with the %2 generated with these properties. |

| 570 | Modify SKD |

Opérations de zone | Informatif | A %1 singing key (%2) descriptor with GUID %3 has been updated on the zone %4. The properties of this %2 descriptor have been set to: KeyId=%5; KeyType=%6; CurrentState=%7; KeyStorageProvider=%8; StoreKeysInAD=%9; CryptoAlgorithm=%10; KeyLength=%11; DnsKeySignatureValidityPeriod=%12; DSSignatureValidityPeriod=%13; ZoneSignatureValidityPeriod=%14; InitialRolloverOffset=%15; RolloverPeriod=%16; RolloverType=%17; NextRolloverAction=%18; LastRolloverTime=%19; NextRolloverTime=%20; CurrentRolloverStatus=%21; ActiveKey=%22; StandbyKey=%23; NextKey=%24. The zone will be resigned with the %2 generated with these properties. |

| 571 | Delete SKD |

Opérations DNSSEC | Informatif | A %1 singing key (%2) descriptor %4 has been removed from the zone %3. |

| 572 | Modify SKD state |

Opérations DNSSEC | Informatif | The state of the %1 signing key (%2) %3 has been modified on zone %4. The new active key is %5, standby key is %6 and next key is %7. |

| 573 | Add delegation |

Opérations DNSSEC | Informatif | A delegation for %1 in the scope %2 of zone %3 with the name server %4 has been added. |

| 574 | Create client subnet record |

Opérations DNSSEC | Informatif | The client subnet record with name %1 value %2 has been added to the client subnet map. |

| 575 | Delete client subnet record |

Opérations DNSSEC | Informatif | The client subnet record with name %1 has been deleted from the client subnet map. |

| 576 | Update client subnet record |

Opérations de zone | Informatif | The client subnet record with name %1 has been updated from the client subnet map. The new client subnets that it refers to are %2. |

| 577 | Create server level policy |

Opérations de stratégie | Informatif | A server level policy %6 for %1 has been created on server %2 with following properties: ProcessingOrder:%3; Criteria:%4; Action:%5. |

| 578 | Create zone level policy |

Opérations de stratégie | Informatif | A zone level policy %8 for %1 has been created on zone %6 on server %2 with following properties: ProcessingOrder:%3; Criteria:%4; Action:%5; Scopes:%7. |

| 579 | Create forwarding policy |

Opérations de stratégie | Informatif | A forwarding policy %6 has been created on server %2 with following properties: ProcessingOrder:%3; Criteria:%4; Action:%5; Scope:%1. |

| 580 | Delete server level policy |

Opérations de stratégie | Informatif | The server level policy %1 has been deleted from server %2. |

| 581 | Delete zone level policy |

Opérations de stratégie | Informatif | The zone level policy %1 has been deleted from zone %3 on server %2. |

| 582 | Delete forwarding policy |

Opérations de stratégie | Informatif | The forwarding policy %1 has been deleted from server %2. |

Activer la journalisation des événements analytiques

La journalisation et les diagnostics DNS améliorés dans Windows Server incluent les événements d’audit DNS et les événements DNS Analytics. Les journaux d’audit DNS sont activés par défaut et n’affectent pas considérablement les performances du serveur DNS.

Les journaux analytiques DNS ne sont pas activés par défaut et affectent généralement uniquement les performances du serveur DNS à des taux de requête DNS élevés. Par exemple, un serveur DNS s’exécutant sur du matériel moderne qui reçoit 100 000 requêtes par seconde (QPS) peut rencontrer une dégradation des performances de 5% lorsque les journaux analytiques sont activés. Il n’existe aucun impact apparent sur les performances pour les taux de requête de 50 000 QPS et inférieurs. Toutefois, nous vous recommandons de surveiller les performances du serveur DNS chaque fois que la journalisation est activée.

Pour activer la journalisation des diagnostics DNS :

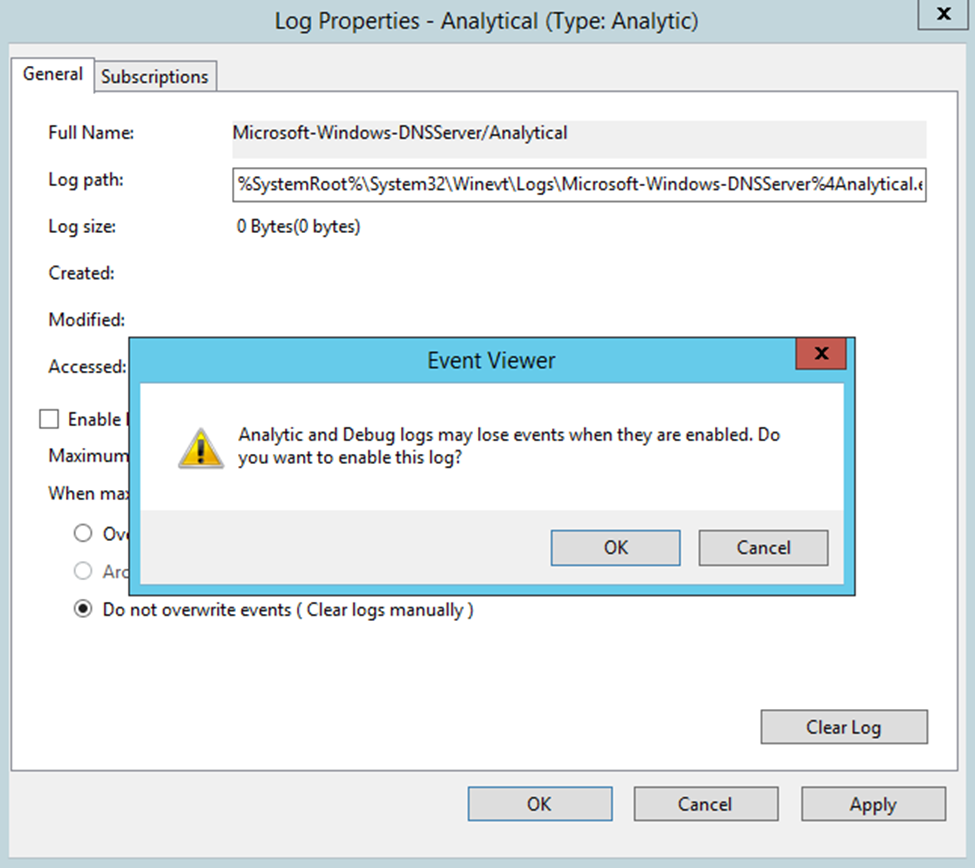

Dans le nœud Applications et services > Journaux > Microsoft > Windows > Serveur DNS, sélectionnez Serveur DNS avec le bouton droit de la souris, sélectionnez Afficher, puis Afficher les journaux d'analyse et de débogage. Le journal analytique s’affiche.

Cliquez avec le bouton droit de la souris sur Analytical, puis sélectionnez Propriétés.

Si vous souhaitez interroger et afficher les journaux d’activité de l’observateur d’événements, choisissez Lorsque la taille maximale du journal des événements est atteinte, sélectionnez Ne pas remplacer les événements (Effacer manuellement les journaux), cochez la case Activer la journalisation, puis cochez OK lorsque vous avez demandé si vous souhaitez activer ce journal.

Si vous souhaitez activer la journalisation circulaire, choisissez Remplacer si nécessaire (les événements les plus anciens en premier) et sélectionnez Activer la journalisation. Après avoir sélectionné OK, une erreur de requête s’affiche. La journalisation a lieu même si cette erreur s’affiche. L’erreur signifie uniquement que vous ne pouvez pas afficher les événements en cours de journalisation dans l’observateur d’événements.

Sélectionnez OK pour activer le journal des événements DNS Server Analytics.

Les journaux d’analyse sont écrits par défaut dans le fichier %SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-DNSServer%4Analytical.etl. Les événements affichés dans les journaux d’événements d’audit et d’analyse du serveur DNS sont traités dans la section suivante.

Événements analytiques

Les événements analytiques de serveur DNS activent le suivi des activités sur le serveur DNS. Un événement analytique est journalisé chaque fois que le serveur envoie ou reçoit des informations DNS. Le tableau suivant récapitule les événements analytiques du serveur DNS.

| ID de l’événement | Catégorie | Category | Level | Texte de l'événement |

|---|---|---|---|---|

| 257 | Response success |

Lookup | Informatif | RESPONSE_SUCCESS: TCP=%1; InterfaceIP=%2; Destination=%3; AA=%4; AD=%5; QNAME=%6; QTYPE=%7; XID=%8; DNSSEC=%9; RCODE=%10; Port=%11; Flags=%12; Scope=%13; Zone=%14; PolicyName=%15; PacketData=%17 |

| 258 | Response failure |

Lookup | Error | RESPONSE_FAILURE: TCP=%1; InterfaceIP=%2; Reason=%3; Destination=%4; QNAME=%5; QTYPE=%6; XID=%7; RCODE=%8; Port=%9; Flags=%10; Zone=%11; PolicyName=%12; PacketData=%14 |

| 259 | Ignored query |

Lookup | Error | IGNORED_QUERY: TCP=%1; InterfaceIP=%2; Reason=%3; QNAME=%4; QTYPE=%5; XID=%6; Zone=%7; PolicyName=%8 |

| 260 | Query out |

Requête récursive | Informatif | RECURSE_QUERY_OUT: TCP=%1; Destination=%2; InterfaceIP=%3; RD=%4; QNAME=%5; QTYPE=%6; XID=%7; Port=%8; Flags=%9; ServerScope=%10; CacheScope=%11; PolicyName=%12; PacketData=%14 |

| 261 | Response in |

Requête récursive | Informatif | RECURSE_RESPONSE_IN: TCP=%1; Source=%2; InterfaceIP=%3; AA=%4; AD=%5; QNAME=%6; QTYPE=%7; XID=%8; Port=%9; Flags=%10; ServerScope=%11; CacheScope=%12; PacketData=%14 |

| 262 | Recursive query |

Error | RECURSE_QUERY_TIMEOUT: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; QTYPE=%5; XID=%6; Port=%7; Flags=%8; ServerScope=%9; CacheScope=%10 |

|

| 263 | Update in |

Mise à jour dynamique | Informatif | DYN_UPDATE_RECV: TCP=%1; InterfaceIP=%2; Source=%3; QNAME=%4; XID=%5; Port=%6; Flags=%7; SECURE=%8; PacketData=%10 |

| 264 | Update response |

Mise à jour dynamique | Informatif | DYN_UPDATE_RESPONSE: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8; PolicyName=%9; PacketData=%11 |

| 265 | IXFR request out |

Zone XFR | Informatif | IXFR_REQ_OUT: TCP=%1; InterfaceIP=%2; Source=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; PacketData=%9 |

| 266 | IXFR request in |

Zone XFR | Informatif | IXFR_REQ_RECV: TCP=%1; InterfaceIP=%2; Source=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; PacketData=%9 |

| 267 | 267 IXFR response out |

Zone XFR | Informatif | IXFR_RESP_OUT: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8; PacketData=%10 |

| 268 | IXFR response in |

Zone XFR | Informatif | IXFR_RESP_RECV: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8; PacketData=%10 |

| 269 | AXFR request out |

Zone XFR | Informatif | AXFR_REQ_OUT: TCP=%1; Source=%2; InterfaceIP=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; PacketData=%9 |

| 270 | AXFR request in |

Zone XFR | Informatif | AXFR_REQ_RECV: TCP=%1; Source=%2; InterfaceIP=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; PacketData=%9 |

| 271 | AXFR response out |

Zone XFR | Informatif | AXFR_RESP_OUT: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8 |

| 272 | AXFR response in |

Zone XFR | Informatif | AXFR_RESP_RECV: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8 |

| 273 | XFR notification in |

Zone XFR | Informatif | XFR_NOTIFY_RECV: Source=%1; InterfaceIP=%2; QNAME=%3; ZoneScope=%4; Zone=%5; PacketData=%7 |

| 274 | XFR notification out |

Zone XFR | Informatif | XFR_NOTIFY_OUT: Destination=%1; InterfaceIP=%2; QNAME=%3; ZoneScope=%4; Zone=%5; PacketData=%7 |

| 275 | XFR notify ACK in |

Zone XFR | Informatif | XFR_NOTIFY_ACK_IN: Source=%1; InterfaceIP=%2; PacketData=%4 |

| 276 | XFR notify ACK out |

Zone XFR | Informatif | XFR_NOTIFY_ACK_OUT: Destination=%1; InterfaceIP=%2; Zone=%3; PacketData=%5 |

| 277 | Update forward |

Mise à jour dynamique | Informatif | DYN_UPDATE_FORWARD: TCP=%1; ForwardInterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8; PacketData=%10 |

| 278 | Update response in |

Mise à jour dynamique | Informatif | DYN_UPDATE_RESPONSE_IN: TCP=%1; InterfaceIP=%2; Source=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8; PacketData=%10 |

| 279 | Internal lookup CNAME |

Lookup | Informatif | INTERNAL_LOOKUP_CNAME: TCP=%1; InterfaceIP=%2; Source=%3; RD=%4; QNAME=%5; QTYPE=%6; Port=%7; Flags=%8; XID=%9; PacketData=%11 |

| 280 | Internal lookup |

Lookup | Informatif | INTERNAL_LOOKUP_ADDITIONAL: TCP=%1; InterfaceIP=%2; Source=%3; RD=%4; QNAME=%5; QTYPE=%6; Port=%7; Flags=%8; XID=%9; PacketData=%11 |

Suivi de l'événement

Les journaux DNS sont compatibles avec le suivi des événements pour les applications grand public Windows (ETW), telles que logman, tracelog et analyseur de messages. Pour plus d’informations sur l’utilisation du suivi d’événements, consultez À propos du suivi d’événements.

Vous pouvez utiliser les consommateurs ETW tels que tracelog.exe avec l'audit du serveur DNS et les événements analytiques en spécifiant un GUID de {EB79061A-A566-4698-9119-3ED2807060E7}.

Vous pouvez obtenir tracelog.exe en téléchargeant et en installant le Kit de pilotes Windows (WDK). Tracelog.exe est inclus lorsque vous installez wdK, Visual Studio et le Kit de développement logiciel (SDK) Windows pour les applications de bureau. Pour plus d’informations sur le téléchargement des kits, consultez Téléchargements matériels Windows. Par exemple, lorsque vous téléchargez et installez windows Driver Kit (WDK) et acceptez le chemin d’installation par défaut, tracelog.exe est disponible sur : C:\Program Files (x86)\WindowsKits\10\bin\10.0.26100.0\x64\tracelog.exe.

Pour plus d’informations sur l’utilisation de tracelog.exe, consultez syntaxe de commande Tracelog.

Les exemples suivants montrent comment utiliser tracelog.exe avec les journaux d’événements d’audit et d’analyse DNS :

La commande suivante active à la fois la journalisation analytique et d’audit :

tracelog.exe -start Dns -guid #{EB79061A-A566-4698-9119-3ED2807060E7} -level 5 -matchanykw 0xFFFFFFFF -f C:\analytic_audit.etl

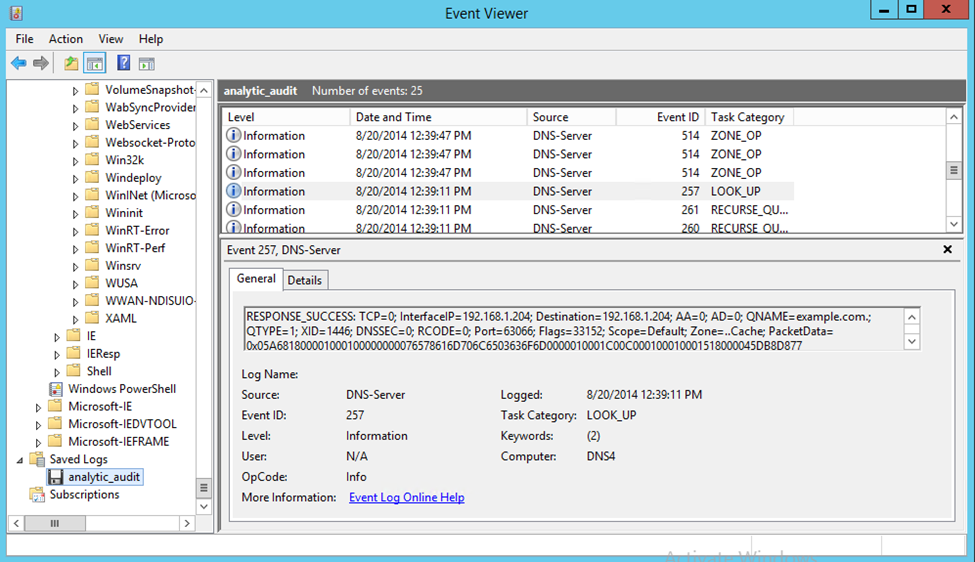

Pendant que la trace est active, tous les événements d’analyse et d’audit sont enregistrés dans le fichier C :\analytic_audit.etl spécifié sur la ligne de commande. Vous pouvez arrêter le suivi en émettant une commande d’arrêt :

tracelog –stop Dns

Après avoir arrêté la trace, vous pouvez afficher le fichier .etl dans l’Observateur d’événements en sélectionnant l'action, puis en sélectionnant Ouvrir le journal sauvegardé.

L’exemple suivant active uniquement le canal analytique et correspond uniquement aux mots clés à 0x7FFFF:

tracelog.exe -start Dns -guid #{EB79061A-A566-4698-9119-3ED2807060E7} -level 5 -matchanykw 0x7FFFF -f C:\analytic.etl

Un niveau de journalisation de 5 est utilisé dans les exemples précédents. Le tableau suivant présente les niveaux de journalisation disponibles.

| Niveau de journalisation | Description |

|---|---|

| 0 (Aucun) | OFF de jouurnalisation |

| 1 (Critique) | Seuls les événements critiques sont enregistrés, par exemple la sortie ou l’arrêt du processus. Si aucun niveau de journalisation n’est donné, le niveau 1 est utilisé par défaut. |

| 2 (Erreur) | Seuls les événements d’erreur graves sont enregistrés, par exemple les échecs d’exécution d’une tâche requise. |

| 3 (Avertissement) | Erreurs pouvant entraîner un problème de service, mais qui sont acceptables ou récupérables. Par exemple, la première tentative de contact avec un redirecteur échoue. |

| 4 (Informatif) | Les événements de haut niveau sont enregistrés dans le journal des événements. Ces événements peuvent inclure un message pour chaque tâche majeure effectuée par le service. Utilisez ce paramètre pour commencer une enquête lorsque l’emplacement du problème est en doute. Par exemple, un thread de nettoyage a été lancé. |

| 5 (Détaillé) | Tous les événements sont enregistrés. Le niveau 5 fournit un journal complet de l’opération du service. Utilisez ce niveau lorsque le problème est suivi d’une catégorie particulière ou d’un petit ensemble de catégories. |

Considérations relatives aux performances

Les performances du serveur DNS peuvent être affectées lorsque la journalisation est activée, mais la fonctionnalité de journalisation et de diagnostic DNS améliorée dans Windows Server est conçue pour réduire l’impact sur les performances. Cet article traite des considérations relatives aux performances du serveur DNS lorsque la journalisation est activée.

Enregistrement du débogage

Avant l’introduction des journaux d’analyse DNS, la journalisation du débogage DNS était une méthode disponible pour surveiller les transactions DNS. La journalisation de débogage DNS n'est pas la même que la fonctionnalité améliorée de journalisation et de diagnostic DNS présentée dans cet article. La journalisation de débogage est un outil qui peut également être utilisé pour la journalisation et les diagnostics DNS. Le journal de débogage DNS fournit des données détaillées sur toutes les informations DNS envoyées et reçues par le serveur DNS. Les informations collectées sont similaires aux données qui peuvent être collectées à l’aide d’outils de capture de paquets tels que le moniteur réseau.

La journalisation du débogage peut affecter les performances globales du serveur et consomme également de l’espace disque. Nous vous recommandons d’activer temporairement la journalisation de débogage uniquement lorsque des informations détaillées sur les transactions DNS sont nécessaires.

Pour sélectionner et activer les options de journalisation de débogage sur le serveur DNS, procédez comme suit :

Sélectionnez Démarrer, tapez Gestionnaire DNS, puis sélectionnez Gestionnaire DNS dans la liste des correspondances.

Dans l’arborescence de la console, cliquez avec le bouton droit sur le serveur DNS applicable, puis sélectionnez Propriétés.

Sélectionnez l'onglet Journal de débogage.

Dans la boîte de dialogue Propriétés, cochez la case Journaliser les paquets pour le débogage, puis sélectionnez les événements que vous souhaitez que le serveur DNS enregistre pour le journal de débogage.

Les options de journalisation de débogage DNS suivantes sont disponibles :

Direction des paquets

Envoyer : les paquets envoyés par le serveur DNS sont enregistrés dans le fichier journal du serveur DNS.

Recevoir : les paquets reçus par le serveur DNS sont enregistrés dans le fichier journal.

Contenu des paquets

requêtes standard : spécifie que les paquets contenant des requêtes standard (par RFC 1034) sont enregistrés dans le fichier journal du serveur DNS.

Mises à jour : spécifie que les paquets contenant des mises à jour dynamiques (par RFC 2136) sont enregistrés dans le fichier journal du serveur DNS.

notifie : spécifie que les paquets contenant des notifications (par RFC 1996) sont enregistrés dans le fichier journal du serveur DNS.

protocole de transport

UDP : spécifie que les paquets envoyés et reçus via UDP sont enregistrés dans le fichier journal du serveur DNS.

TCP : spécifie que les paquets envoyés et reçus via TCP sont enregistrés dans le fichier journal du serveur DNS.

type de paquets

demande : spécifie que les paquets de requête sont enregistrés dans le fichier journal du serveur DNS (un paquet de requête est caractérisé par un bit QR défini sur 0 dans l’en-tête du message DNS).

réponse : spécifie que les paquets de réponse sont enregistrés dans le fichier journal du serveur DNS (un paquet de réponse est caractérisé par un bit QR défini sur 1 dans l’en-tête du message DNS).

Activer le filtrage en fonction de l’adresse IP Fournit le filtrage des paquets enregistrés dans le fichier journal du serveur DNS. Cette option permet la journalisation des paquets envoyés à partir d’adresses IP spécifiques à un serveur DNS ou d’un serveur DNS vers des adresses IP spécifiques.

nom de fichier : vous permet de spécifier le nom et l’emplacement du fichier journal du serveur DNS.

Exemple :

dns.log spécifie que le fichier journal du serveur DNS doit être enregistré en tant que dns.log dans le

<systemroot>zSystem32Dns directory. N’oubliez pas de remplacer<systemroot>par le chemin d’accès réel au répertoire Windows sur votre ordinateur.temp\dns.log spécifie que le fichier journal du serveur DNS doit être enregistré en tant que dns.log dans le

<systemroot>\Temp directory. N’oubliez pas de remplacer<systemroot>par le chemin d’accès réel au répertoire Windows sur votre ordinateur.

limite de taille maximale du fichier journal vous permet de définir la taille de fichier maximale pour le fichier journal du serveur DNS. Lorsque la taille maximale spécifiée du fichier journal du serveur DNS est atteinte, le serveur DNS remplace les informations de paquet les plus anciennes avec de nouvelles informations. Remarque : Si elle n’est pas spécifiée, la taille du fichier journal du serveur DNS peut prendre une grande quantité d’espace disque.

Par défaut, toutes les options de journalisation de débogage sont désactivées. Lorsqu’il est activé de manière sélective, le service serveur DNS peut effectuer la journalisation au niveau du suivi des types d’événements ou de messages sélectionnés pour la résolution des problèmes et le débogage généraux du serveur.

La journalisation du débogage peut être gourmande en ressources, affectant les performances globales du serveur et consommant de l’espace disque. Par conséquent, elle ne doit être utilisée temporairement que lorsque des informations plus détaillées sur les performances du serveur sont nécessaires.

Dns.log contient les logs de débogage. Par défaut, le journal se trouve dans le dossier <windir>\System32\Dns.