Configurer des stratégies d’authentification

Dans AD FS, dans Windows Server 2012 R2, le contrôle d’accès et le mécanisme d’authentification sont améliorés avec plusieurs facteurs qui incluent des données d’utilisateur, d’appareil, d’emplacement et d’authentification. Ces améliorations vous permettent, via l’interface utilisateur ou via Windows PowerShell, de gérer le risque d’accorder des autorisations d’accès aux applications sécurisées AD FS via le contrôle d’accès multifacteur et l’authentification multifacteur basées sur l’appartenance à l’identité ou au groupe utilisateur, l’emplacement réseau, les données d’appareil jointes au lieu de travail et l’état d’authentification lorsque l’authentification multifacteur (MFA) a été effectuée.

Pour plus d’informations sur l’authentification multifacteur et le contrôle d’accès multifacteur dans les Active Directory Federation Services (AD FS) dans Windows Server 2012 R2, consultez les rubriques suivantes :

Configurer des stratégies d’authentification via le composant logiciel enfichable Gestion AD FS

Pour effectuer ces procédures, il est nécessaire d’appartenir au minimum au groupe Administrateurs ou à un groupe équivalent sur l’ordinateur local. Examinez les informations relatives à l’utilisation des comptes et des appartenances de groupe appropriés dans la page consacrée aux Groupes de domaine et locaux par défaut.

Dans AD FS, dans Windows Server 2012 R2, vous pouvez spécifier une stratégie d’authentification dans une étendue globale applicable à toutes les applications et services sécurisés par AD FS. Vous pouvez également définir des stratégies d’authentification pour des applications et services spécifiques qui s’appuient sur des approbations tierces et sont sécurisées par AD FS. La spécification d’une stratégie d’authentification pour une application particulière par approbation de partie de confiance ne remplace pas la stratégie d’authentification globale. Si la stratégie d'authentification globale ou par approbation de partie de confiance exige l'authentification multifacteur, celle-ci est déclenchée lorsque l'utilisateur tente de s'authentifier auprès de cette approbation de partie de confiance. La stratégie d’authentification globale est une solution de secours pour les approbations de partie de confiance pour les applications et services pour lesquelles aucune stratégie d’authentification spécifique n’est configurée.

Configurer l’authentification principale globalement dans Windows Server 2012 R2

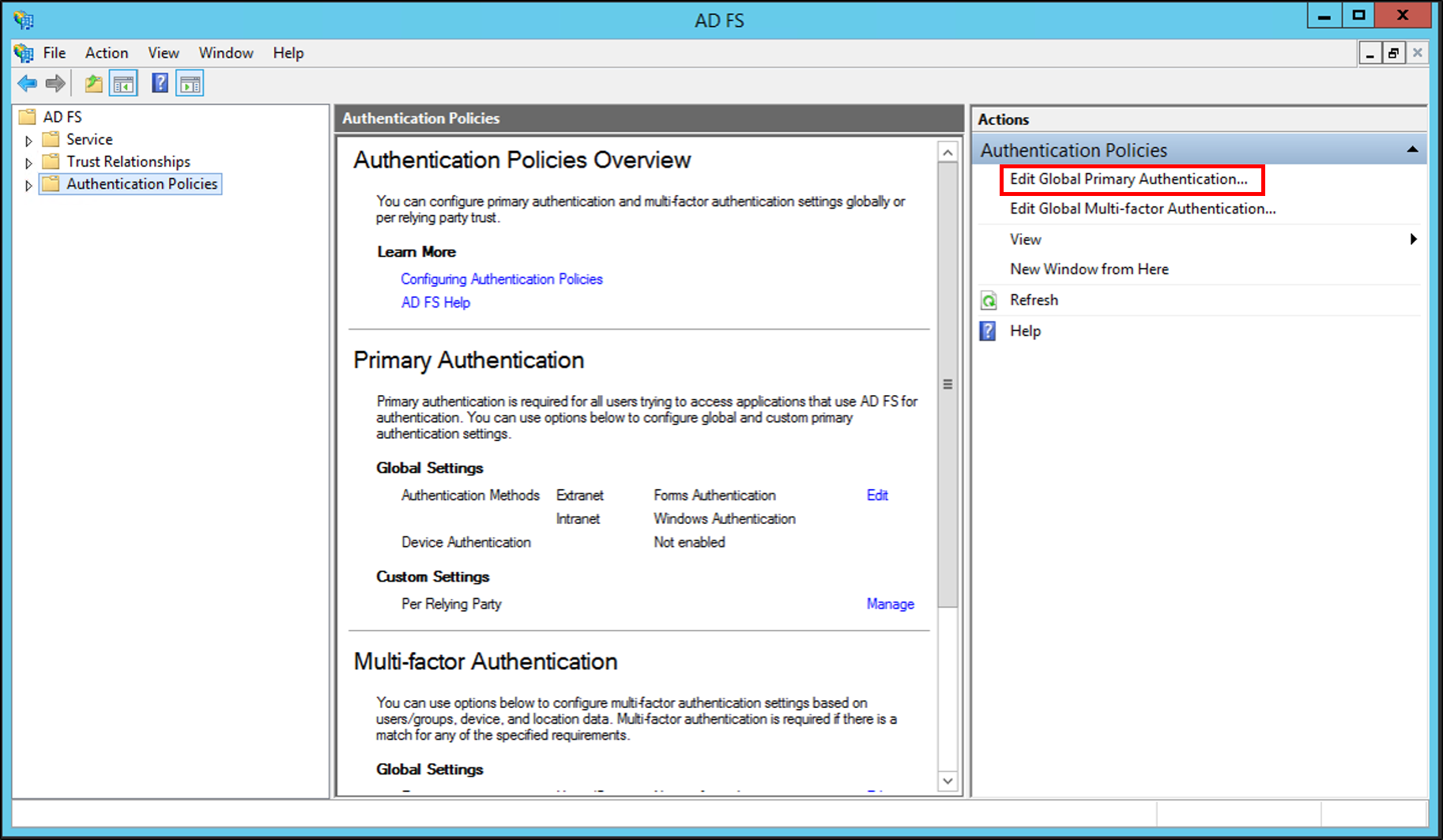

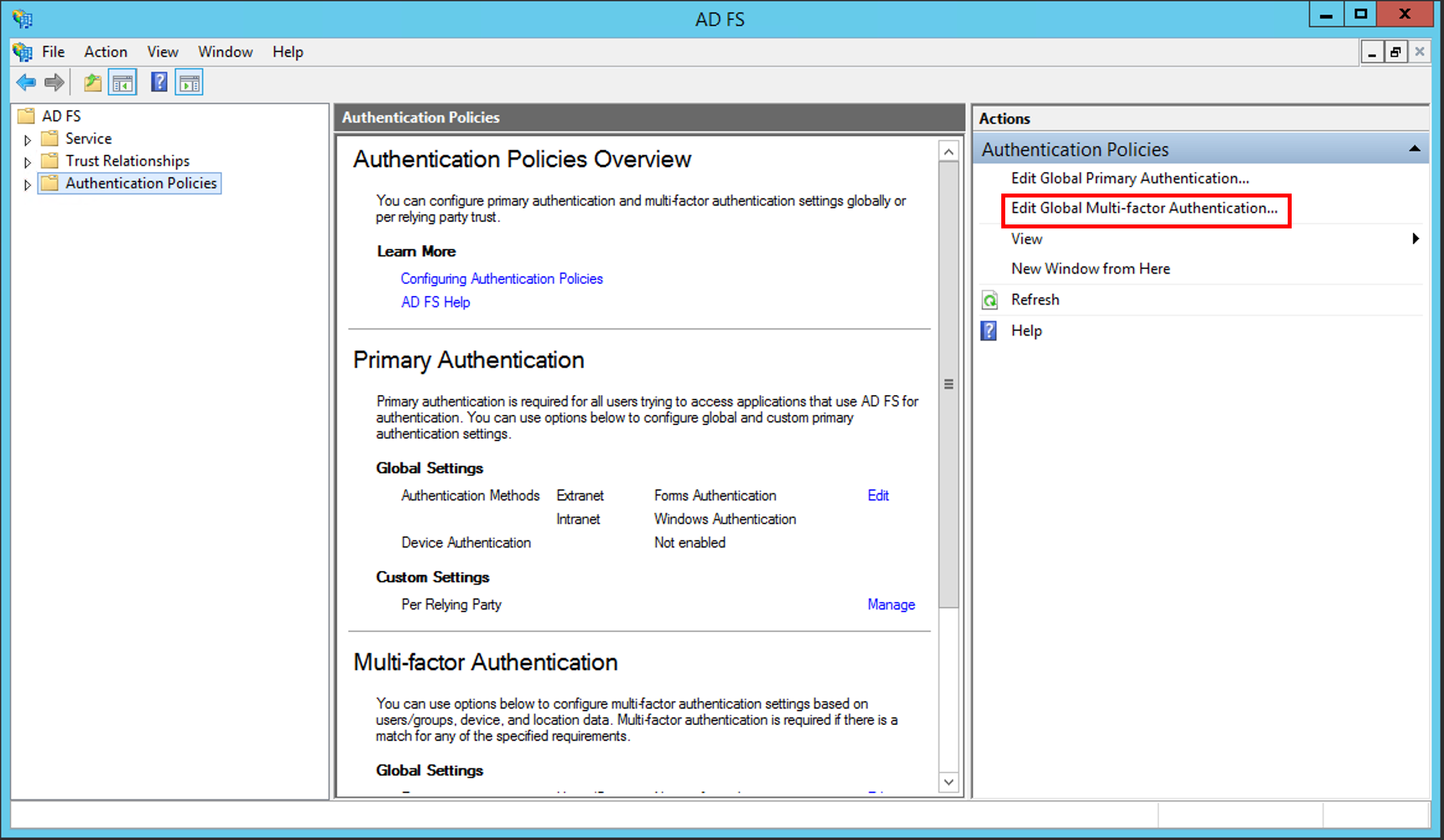

Dans Gestionnaire de serveur, cliquez sur Outils, puis sélectionnez Gestion AD FS.

Dans le composant logiciel enfichable AD FS, cliquez sur Stratégies d’authentification.

Dans la section Authentification principale, cliquez sur Modifier en regard de Paramètres globaux. Vous pouvez également cliquer avec le bouton droit sur Stratégies d’authentification, puis sélectionner Modifier l’authentification principale globale ou dans le volet Actions, sélectionner Modifier l’authentification principale globale.

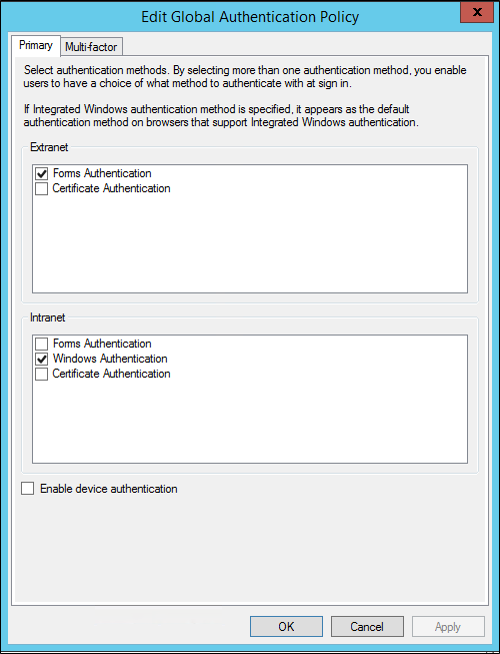

Dans la fenêtre Modifier la stratégie d’authentification globale, sous l’onglet Principal, vous pouvez configurer les paramètres suivants dans le cadre de la stratégie d’authentification globale :

Méthodes d’authentification à utiliser pour l’authentification principale. Vous pouvez sélectionner les méthodes d’authentification disponibles sous Extranet et Intranet.

Authentification de l’appareil via la case à cocher Activer l’authentification de l’appareil. Pour plus d'informations, voir Join to Workplace from Any Device for SSO and Seamless Second Factor Authentication Across Company Applications.

Configurer l’authentification principale par approbation de partie de confiance

Dans Gestionnaire de serveur, cliquez sur Outils, puis sélectionnez Gestion AD FS.

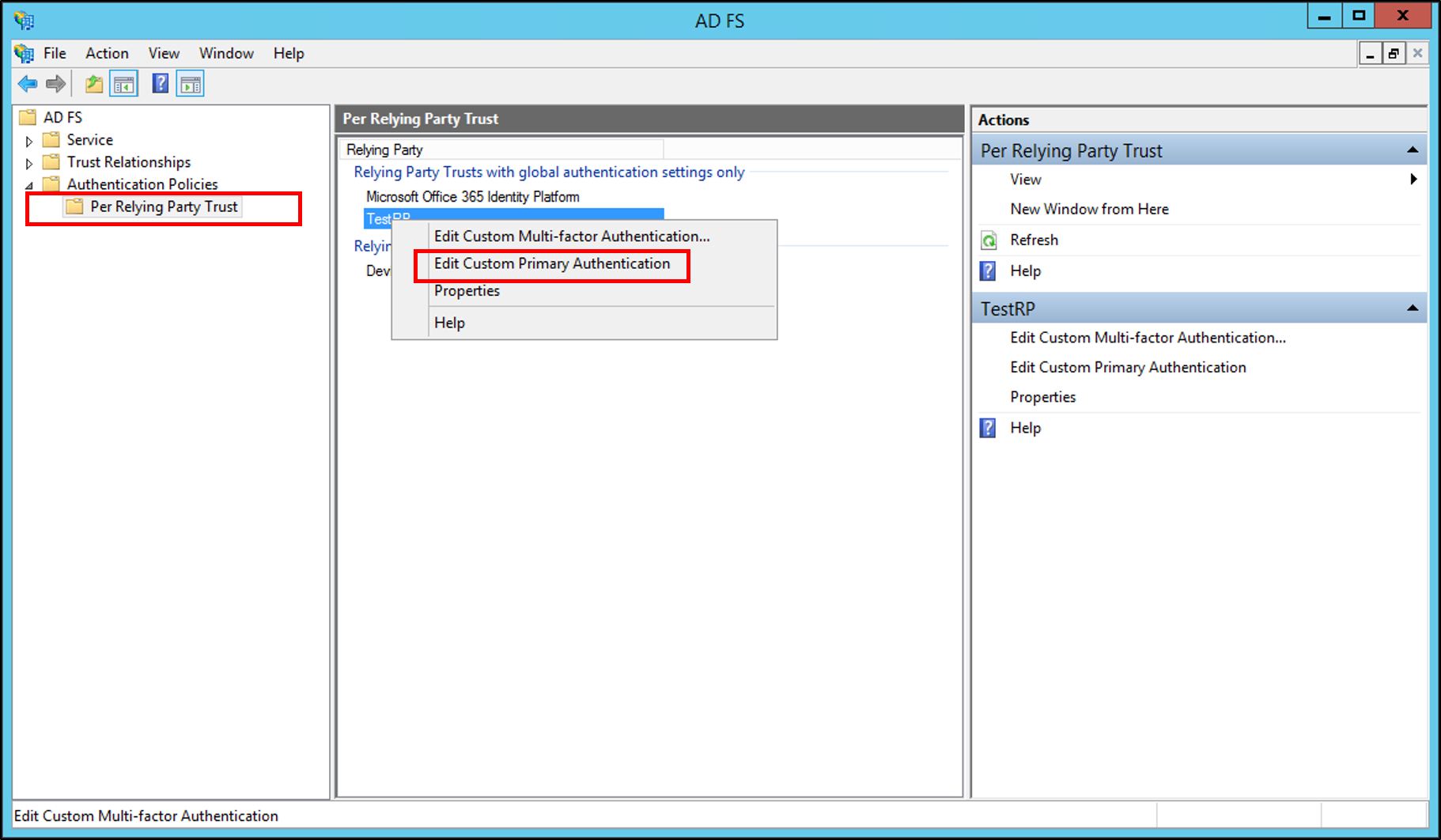

Dans le composant logiciel enfichable AD FS, cliquez sur Stratégies d’authentification\Par approbation de partie de confiance, puis cliquez sur l’approbation de partie de confiance pour laquelle vous souhaitez configurer les stratégies d’authentification.

Cliquez avec le bouton droit sur l’approbation de la partie de confiance pour laquelle vous souhaitez configurer les stratégies d’authentification, puis sélectionnez Modifier l’authentification principale personnalisée, ou sous le volet Actions, sélectionnez Modifier l’authentification principale personnalisée.

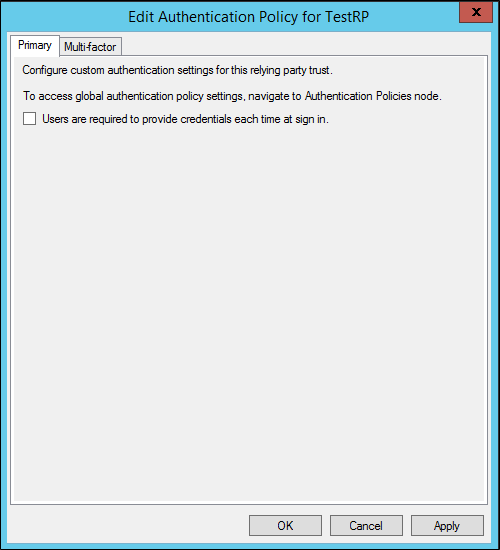

Dans la fenêtre Modifier la stratégie d’authentification pour <relying_party_trust_name>, sous l’onglet Principal, vous pouvez configurer le paramètre suivant dans le cadre de la Stratégie d’authentification d’approbation par partie de confiance :

- Indique si les utilisateurs sont tenus de fournir leurs informations d’identification chaque fois au moment de la connexion via la case à cocher Les utilisateurs sont tenus de fournir leurs informations d’identification chaque fois lors de la connexion.

- Indique si les utilisateurs sont tenus de fournir leurs informations d’identification chaque fois au moment de la connexion via la case à cocher Les utilisateurs sont tenus de fournir leurs informations d’identification chaque fois lors de la connexion.

Configurer l’authentification multifacteur globalement

Dans Gestionnaire de serveur, cliquez sur Outils, puis sélectionnez Gestion AD FS.

Dans le composant logiciel enfichable AD FS, cliquez sur Stratégies d’authentification.

Dans la section Authentification multifacteur, cliquez sur Modifier en regard de Paramètres globaux. Vous pouvez également cliquer avec le bouton droit sur Stratégies d’authentification, puis sélectionner Modifier l’authentification multifacteur globale ou dans le volet Actions, sélectionner Modifier l’authentification multifacteur globale.

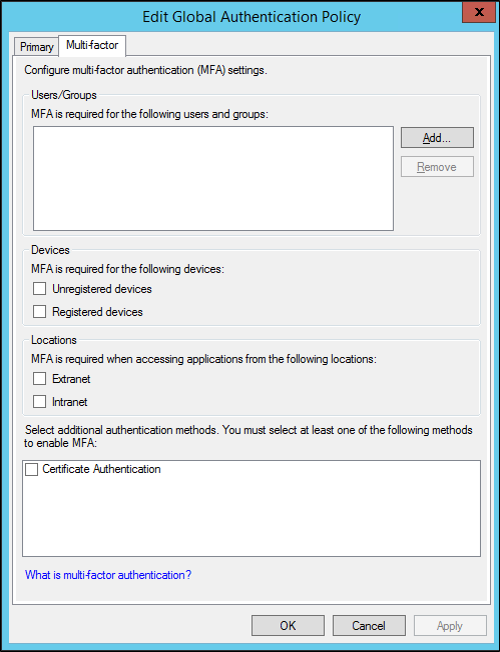

Dans la fenêtre Modifier la stratégie d’authentification globale, sous l’onglet Multifacteur, vous pouvez configurer les paramètres suivants dans le cadre de la stratégie d’authentification multifacteur globale :

Paramètres ou conditions de l’authentification multifacteur via les options disponibles dans les sections Utilisateurs/Groupes, Appareils et Emplacements.

Afin d’activer l’authentification multifacteur pour tous ces paramètres, vous devez sélectionner au moins une méthode d’authentification supplémentaire. L’authentification par certificat est l’option disponible par défaut. Vous pouvez également configurer d’autres méthodes d’authentification supplémentaires personnalisées, par exemple, Windows Azure Active Authentication. Pour plus d'informations, voir Guide pas à pas : gérer les risques avec une authentification multifacteur supplémentaire pour les applications sensibles.

Avertissement

Vous ne pouvez configurer que des méthodes d’authentification supplémentaires globalement.

Configurer l’authentification multifacteur par approbation de partie de confiance

Dans Gestionnaire de serveur, cliquez sur Outils, puis sélectionnez Gestion AD FS.

Dans le composant logiciel enfichable AD FS, cliquez sur Stratégies d’authentification\Par approbation de partie de confiance, puis cliquez sur l’approbation de partie de confiance pour laquelle vous souhaitez configurer l’authentification multifacteur.

Cliquez avec le bouton droit sur l’approbation de la partie de confiance pour laquelle vous souhaitez configurer l’authentification multifacteur, puis sélectionnez Modifier l’authentification multifacteur personnalisée, ou sous le volet Actions, sélectionnez Modifier l’authentification principale personnalisée.

Dans la fenêtre Modifier la stratégie d’authentification pour <relying_party_trust_name>, sous l’onglet Multifacteur, vous pouvez configurer le paramètre suivant dans le cadre de la stratégie d’authentification d’approbation par partie de confiance :

- Paramètres ou conditions de l’authentification multifacteur via les options disponibles dans les sections Utilisateurs/Groupes, Appareils et Emplacements.

Configurer des stratégies d’authentification via Windows PowerShell

Windows PowerShell permet une plus grande flexibilité en utilisant différents facteurs de contrôle d’accès et le mécanisme d’authentification disponibles dans AD FS dans Windows Server 2012 R2 pour configurer des stratégies d’authentification et des règles d’autorisation nécessaires pour implémenter un accès conditionnel vrai pour vos ressources sécurisées AD FS.

Pour effectuer ces procédures, il est nécessaire d’appartenir au minimum au groupe Administrateurs ou à un groupe équivalent sur l’ordinateur local. Examinez les informations relatives à l’utilisation des comptes et des appartenances au groupe appropriés dans la rubrique Groupes locaux et de domaine par défaut (http://go.microsoft.com/fwlink/?LinkId=83477).

Configurer une méthode d’authentification supplémentaire via Windows PowerShell

- Sur votre serveur de fédération, ouvrez la fenêtre de commande Windows PowerShell et exécutez la commande suivante.

`Set-AdfsGlobalAuthenticationPolicy –AdditionalAuthenticationProvider CertificateAuthentication `

Avertissement

Pour vérifier que cette commande s’est correctement exécutée, vous pouvez exécuter la commande Get-AdfsGlobalAuthenticationPolicy .

Configurer l’approbation par partie de confiance de l’authentification multifacteur basée sur les données d’appartenance de groupe d’un utilisateur

- Sur votre serveur de fédération, ouvrez la fenêtre de commande Windows PowerShell et exécutez la commande suivante :

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Avertissement

Veillez à remplacer <relying_party_trust> par le nom de votre approbation de partie de confiance.

- Dans la même fenêtre de commande Windows PowerShell, exécutez la commande suivante.

$MfaClaimRule = "c:[Type == '"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value =~ '"^(?i) <group_SID>$'"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –AdditionalAuthenticationRules $MfaClaimRule

Notes

Veillez à remplacer <group_SID> par la valeur de l’identificateur de sécurité (SID) de votre groupe Active Directory (AD).

Configurer l’authentification multifacteur globalement en fonction des données d’appartenance aux groupes des utilisateurs

- Sur votre serveur de fédération, ouvrez la fenêtre de commande Windows PowerShell et exécutez la commande suivante.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value == '"group_SID'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Notes

Veillez à remplacer <group_SID> par la valeur du SID de votre groupe Active Directory.

Configurer l’authentification multifacteur globalement en fonction de l’emplacement de l’utilisateur

- Sur votre serveur de fédération, ouvrez la fenêtre de commande Windows PowerShell et exécutez la commande suivante.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '"true_or_false'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Notes

Veillez à remplacer <true_or_false> par true ou false. La valeur dépend de votre condition de règle spécifique basée sur le fait que la demande d’accès provient de l’extranet ou de l’intranet.

Configurer l’authentification multifacteur globalement en fonction des données d’appareil de l’utilisateur

- Sur votre serveur de fédération, ouvrez la fenêtre de commande Windows PowerShell et exécutez la commande suivante.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false"']

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Notes

Veillez à remplacer <true_or_false> par true ou false. La valeur dépend de votre condition de règle spécifique basée sur le fait que l’appareil soit joint ou non à l’espace de travail.

Configurer l’authentification multifacteur globalement si la demande d’accès provient de l’extranet et d’un appareil non joint au lieu de travail

- Sur votre serveur de fédération, ouvrez la fenêtre de commande Windows PowerShell et exécutez la commande suivante.

`Set-AdfsAdditionalAuthenticationRule "c:[Type == '"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false'"] && c2:[Type == '"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '" true_or_false '"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value ='"https://schemas.microsoft.com/claims/multipleauthn'");" `

Remarque

Veillez à remplacer les deux instances de <true_or_false> par true ou false, qui dépend de vos conditions de règle spécifiques. Les conditions de règle sont basées sur le fait que l’appareil est ou non joint à l’espace de travail et que la demande d’accès provient de l’extranet ou de l’intranet.

Configurer l’authentification multifacteur globalement si l’accès provient d’un utilisateur extranet qui appartient à un certain groupe

- Sur votre serveur de fédération, ouvrez la fenêtre de commande Windows PowerShell et exécutez la commande suivante.

Set-AdfsAdditionalAuthenticationRule "c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value == `"group_SID`"] && c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value== `"true_or_false`"] => issue(Type = `"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod`", Value =`"https://schemas.microsoft.com/claims/

Remarque

Veillez à remplacer <group_SID> par la valeur du SID de groupe et <true_or_false> par true ou false, qui dépend de votre condition de règle spécifique basée sur le fait que la demande d’accès provient de l’extranet ou de l’intranet.

Accorder l’accès à une application en fonction des données utilisateur via Windows PowerShell

Sur votre serveur de fédération, ouvrez la fenêtre de commande Windows PowerShell et exécutez la commande suivante.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Notes

Veillez à remplacer <relying_party_trust> par la valeur de votre approbation de partie de confiance.

Dans la même fenêtre de commande Windows PowerShell, exécutez la commande suivante.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"Foo`" c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value =~ `"^(?i)<group_SID>$`"] =>issue(Type = `"https://schemas.microsoft.com/authorization/claims/deny`", Value = `"DenyUsersWithClaim`");" Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –IssuanceAuthorizationRules $GroupAuthzRule

Notes

Veillez à remplacer <group_SID> par la valeur du SID de votre groupe Active Directory.

Accorder l’accès à une application sécurisée par AD FS uniquement si l’identité de cet utilisateur a été validée avec l’authentification multifacteur

- Sur votre serveur de fédération, ouvrez la fenêtre de commande Windows PowerShell et exécutez la commande suivante.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Notes

Veillez à remplacer <relying_party_trust> par la valeur de votre approbation de partie de confiance.

Dans la même fenêtre de commande Windows PowerShell, exécutez la commande suivante.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"PermitAccessWithMFA`" c:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)https://schemas\.microsoft\.com/claims/multipleauthn$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = '"PermitUsersWithClaim'");"

Accorder l’accès à une application sécurisée par AD FS uniquement si la demande d’accès provient d’un appareil joint à l’espace de travail inscrit à l’utilisateur

Sur votre serveur de fédération, ouvrez la fenêtre de commande Windows PowerShell et exécutez la commande suivante.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Notes

Veillez à remplacer <relying_party_trust> par la valeur de votre approbation de partie de confiance.

- Dans la même fenêtre de commande Windows PowerShell, exécutez la commande suivante.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"PermitAccessFromRegisteredWorkplaceJoinedDevice`"

c:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");

Autoriser l’accès à une application sécurisée par AD FS uniquement si la demande d’accès provient d’un appareil rattaché à un espace de travail qui est inscrit auprès d’un utilisateur dont l’identité a été validée avec l’authentification multifacteur

- Sur votre serveur de fédération, ouvrez la fenêtre de commande Windows PowerShell et exécutez la commande suivante.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Notes

Veillez à remplacer <relying_party_trust> par la valeur de votre approbation de partie de confiance.

Dans la même fenêtre de commande Windows PowerShell, exécutez la commande suivante.

$GroupAuthzRule = '@RuleTemplate = "Authorization" @RuleName = "RequireMFAOnRegisteredWorkplaceJoinedDevice" c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] && c2:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"

Autoriser l’accès extranet à une application sécurisée par AD FS uniquement si la demande d’accès provient d’un utilisateur dont l’identité a été validée avec l’authentification multifacteur

- Sur votre serveur de fédération, ouvrez la fenêtre de commande Windows PowerShell et exécutez la commande suivante.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Notes

Veillez à remplacer <relying_party_trust> par la valeur de votre approbation de partie de confiance.

- Dans la même fenêtre de commande Windows PowerShell, exécutez la commande suivante.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"RequireMFAForExtranetAccess`"

c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] &&

c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value =~ `"^(?i)false$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"