Configurer des fournisseurs d’authentification tiers comme authentification principale dans AD FS 2019

Les organisations subissent des attaques qui tentent de forcer, de compromettre ou de verrouiller les comptes des utilisateurs en envoyant des demandes d'authentification par mot de passe. Pour protéger les organisations contre les risques de compromission, AD FS a introduit des fonctionnalités comme le verrouillage « intelligent » de l’extranet et le blocage basé sur les adresses IP.

Toutefois, ces atténuations sont réactives. Pour fournir une méthode proactive, afin de réduire la gravité de ces attaques, AD FS peut demander d’autres facteurs avant de collecter le mot de passe.

Par exemple, AD FS 2016 a introduit l'authentification multifacteur Microsoft Entra comme méthode d'authentification principale afin que les codes OTP de l'application Authenticator puissent être utilisés comme premier facteur. À partir d’AD FS 2019, vous pouvez configurer des fournisseurs d’authentification externes comme facteurs d’authentification principale.

Deux scénarios clés sont possibles :

Scénario 1 : protéger le mot de passe

Protégez la connexion basée sur un mot de passe contre les attaques par force brute et les verrous en invitant d’abord un facteur externe supplémentaire. Une invite de mot de passe s’affiche uniquement quand l’authentification externe est réussie. Cela élimine une façon pratique pour les attaquants d’essayer de compromettre ou de désactiver les comptes.

Ce scénario repose sur deux composants :

- Invite de l'authentification multifacteur Microsoft Entra (disponible dans AD FS 2016 et version ultérieure) ou facteur d'authentification externe comme méthode d'authentification principale

- Le nom d’utilisateur et le mot de passe en tant qu’authentification supplémentaire dans AD FS

Scénario 2 : sans mot de passe

Éliminer entièrement les mots de passe, mais effectuer une authentification multifacteur forte à l'aide de méthodes entièrement non basées sur un mot de passe dans AD FS

- Microsoft Entra : authentification multifacteur avec l'application Authenticator

- Windows 10 Hello Entreprise

- Authentification par certificat

- Fournisseur d’authentification externes

Concepts

L’authentification principale désigne la méthode que l’utilisateur est invité à utiliser en premier, avant d’autres facteurs. Auparavant, les seules méthodes principales disponibles dans AD FS étaient des méthodes intégrées pour Active Directory ou l'authentification multifacteur Microsoft Entra, ou d'autres magasins d'authentification LDAP. Les méthodes externes peuvent être configurées en tant qu’authentification « supplémentaire », qui a lieu une fois l’authentification principale correctement terminée.

Dans AD FS 2019, l’authentification externe comme authentification principale signifie que tous les fournisseurs d’authentification externes inscrits dans la batterie de serveurs AD FS (avec Register-AdfsAuthenticationProvider) deviennent disponibles pour l’authentification principale et pour l’authentification « supplémentaire ». Ils peuvent être activés de la même façon que les fournisseurs intégrés comme l’authentification par formulaire et l’authentification par certificat, pour l’intranet et/ou l’extranet.

Une fois qu’un fournisseur externe est activé pour extranet, intranet ou les deux, il devient disponible pour les utilisateurs à utiliser. Si plusieurs méthodes sont activées, les utilisateurs voient une page de choix et peuvent choisir une méthode principale, comme ils le font pour l’authentification supplémentaire.

Prerequisites

Avant de configurer des fournisseurs d’authentification externes comme authentification principale, vérifiez que vous avez les prérequis suivants.

- Le niveau de comportement de la batterie de serveurs (FBL) AD FS a été élevé à « 4 » (Cette valeur se traduit par AD FS 2019.)

- Il s’agit de la valeur FBL par défaut pour les nouvelles batteries de serveurs AD FS 2019.

- Pour les batteries de serveurs AD FS basées sur Windows Server 2012 R2 ou 2016, le FBL peut être déclenché à l’aide de l’applet de commande PowerShell Invoke-AdfsFarmBehaviorLevelRaise. Pour plus d’informations sur la mise à niveau d’une batterie de serveurs AD FS, consultez l’article de mise à niveau des batterie de serveur SQL ou WID

- Vous pouvez vérifier la valeur FBL avec l’applet de commande Get-AdfsFarmInformation.

- La batterie de serveurs AD FS 2019 est configurée pour utiliser les nouvelles pages « paginées » 2019 accessibles aux utilisateurs.

- Il s’agit du comportement par défaut des nouvelles batteries de serveurs AD FS 2019.

- Pour les batteries de serveurs AD FS mises à niveau à partir de Windows Server 2012 R2 ou 2016, les flux paginés sont activés automatiquement quand l’authentification externe définie comme authentification principale (la fonctionnalité décrite dans ce document) est activée comme décrit dans la section suivante de cet article.

Activer les méthodes d’authentification externe en tant que principales

Une fois que vous avez vérifié les prérequis, il y a deux façons de configurer des fournisseurs d’authentification AD FS supplémentaires comme authentification principale : PowerShell ou la console de gestion AD FS.

Utilisation de PowerShell

PS C:\> Set-AdfsGlobalAuthenticationPolicy -AllowAdditionalAuthenticationAsPrimary $true

Le service AD FS doit être redémarré après l’activation ou la désactivation de l’authentification supplémentaire en tant que principale.

Utilisation de la console de gestion AD FS

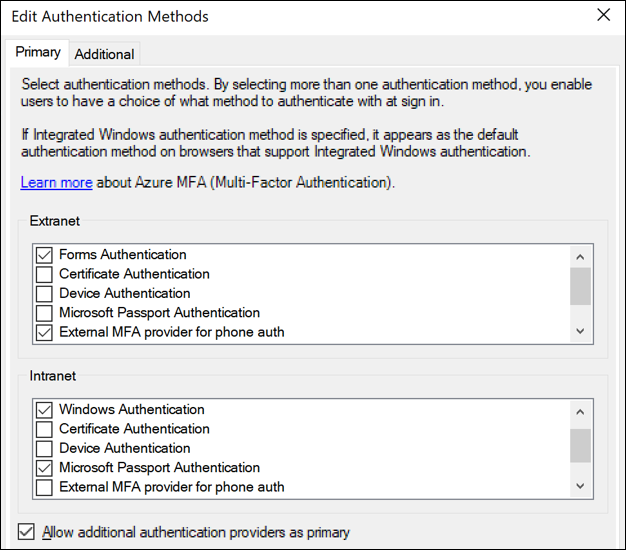

Dans la console de gestion AD FS, sous Service ->Méthodes d’authentification, sous Méthodes d’authentification principales, sélectionnez Modifier

Cochez la case Autoriser les fournisseurs d’authentification supplémentaires comme authentification principale.

Le service AD FS doit être redémarré après l’activation ou la désactivation de l’authentification supplémentaire en tant que principale.

Activer le nom d’utilisateur et le mot de passe en tant qu’authentification supplémentaire dans AD FS

Pour terminer le scénario « protéger le mot de passe », autorisez le nom d’utilisateur et le mot de passe comme authentification supplémentaire avec PowerShell ou la console de gestion AD FS. Des exemples sont fournis pour les deux méthodes.

Autoriser le nom d’utilisateur et le mot de passe comme authentification supplémentaire en utilisant PowerShell

PS C:\> $providers = (Get-AdfsGlobalAuthenticationPolicy).AdditionalAuthenticationProvider

PS C:\>$providers = $providers + "FormsAuthentication"

PS C:\>Set-AdfsGlobalAuthenticationPolicy -AdditionalAuthenticationProvider $providers

Autoriser le nom d’utilisateur et le mot de passe comme authentification supplémentaire en utilisant la console de gestion AD FS

Dans la console de gestion AD FS, sous Service ->Méthodes d’authentification, sous Méthodes d’authentification supplémentaires, sélectionnez Modifier

Cochez la case Authentification par formulaire pour autoriser le nom d’utilisateur et le mot de passe comme authentification supplémentaire.