Planifier l’accès conditionnel local basé sur un périphérique

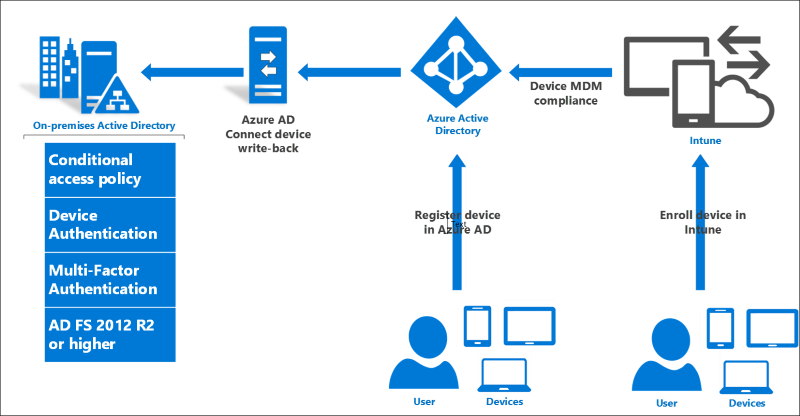

Ce document décrit les stratégies d'accès conditionnel basées sur les appareils dans un scénario hybride où les annuaires locaux sont connectés à Microsoft Entra ID à l'aide Microsoft Entra Connect.

AD FS et l’accès conditionnel hybride

AD FS fournit le composant local des stratégies d’accès conditionnel dans un scénario hybride. Quand vous inscrivez des appareils auprès Microsoft Entra ID pour conditionner l'accès à des ressources cloud, la capacité d'écriture différée des appareils Microsoft Entra Connect rend les informations d'inscription de l'appareil disponibles localement pour que les stratégies AD FS les utilisent et les appliquent. Ainsi, vous disposez d’une approche cohérente des stratégies de contrôle d’accès pour les ressources locales et cloud.

Types d’appareils inscrits

Il existe trois types d'appareils inscrits, tous représentés en tant qu'objets d'appareil dans Microsoft Entra ID et utilisables pour l'accès conditionnel avec AD FS localement.

| Description | Ajouter un compte professionnel ou scolaire | Jonction Microsoft Entra | Jonction de domaine Windows 10 |

|---|---|---|---|

| Description | Les utilisateurs ajoutent leur compte professionnel ou scolaire à leur appareil BYOD de manière interactive. Remarque : Ajouter un compte professionnel ou scolaire remplace Workplace Join dans Windows 8/8.1. | Les utilisateurs rejoignent leur appareil professionnel Windows 10 à Microsoft Entra ID. | Les appareils joints à un domaine Windows 10 s'inscrivent automatiquement auprès Microsoft Entra ID. |

| Comment les utilisateurs se connectent-ils à l’appareil ? | Aucune connexion à Windows en tant que compte professionnel ou scolaire. Connexion à l’aide d’un compte Microsoft. | Connexion à Windows en tant que compte (professionnel ou scolaire) qui a inscrit l’appareil. | Connexion à l’aide d’un compte AD. |

| Comment les appareils sont-ils gérés ? | Stratégies de gestion des appareils mobiles (avec inscription Intune supplémentaire) | Stratégies de gestion des appareils mobiles (avec inscription Intune supplémentaire) | Stratégie de groupe, Configuration Manager |

| Type de confiance Microsoft Entra ID | Jonction à l’espace de travail | Jonction Microsoft Entra | Client appartenant à un domaine |

| Emplacement des paramètres W10 | Paramètres > Comptes > Votre compte > Ajouter un compte professionnel ou scolaire | Paramètres > Système > Informations > Rejoindre Microsoft Entra ID | Paramètres > Système > À propos de > Joindre un domaine |

| Également disponible pour des appareils iOS et Android ? | Oui | Non | Non |

Pour plus d’informations sur les différentes façons d’inscrire des appareils, consultez également :

- Utilisation d’appareils Windows sur votre lieu de travail

- Appareils enregistrés auprès de Microsoft Entra

- Appareils joints à Microsoft Entra

Différences de la connexion des utilisateurs et appareils Windows 10 par rapport aux versions précédentes

Pour Windows 10 et AD FS 2016, il existe de nouveaux aspects de l’inscription et de l’authentification des appareils que vous devez connaître (notamment si vous connaissiez l’inscription d’appareil et le « rattachement à l’espace de travail » dans les versions précédentes).

Tout d’abord, dans Windows 10 et AD FS dans Windows Server 2016, l’inscription et l’authentification des appareils ne reposent plus uniquement sur un certificat d’utilisateur X509. Il existe un nouveau protocole plus robuste qui offre un meilleur niveau de sécurité et une expérience utilisateur plus fluide. Les principales différences sont que, pour la jonction de domaine Windows 10 et la jonction Microsoft Entra, il existe un certificat d'ordinateur X509 et de nouvelles informations d'identification appelées PRT. Vous trouverez de plus amples informations à ce propos ici et ici.

Deuxièmement, Windows 10 et AD FS 2016 prennent en charge l’authentification utilisateur à l’aide de Windows Hello Entreprise, présenté ici et ici.

AD FS 2016 offre une authentification unique fluide pour les appareils et les utilisateurs basée sur les informations d’identification PRT et Passport. À l’aide des étapes indiquées dans ce document, vous pouvez activer ces fonctionnalités pour observer leur fonctionnement.

Stratégies de contrôle d’accès pour les appareils

Les appareils peuvent être utilisés dans des règles de contrôle d’accès AD FS simples comme les suivantes :

- Autoriser l’accès uniquement à partir d’un appareil inscrit

- Exiger une authentification multifacteur quand un appareil n’est pas inscrit

Ces règles peuvent ensuite être combinées avec d’autres facteurs comme un emplacement d’accès réseau et une authentification multifacteur, créant ainsi des stratégies d’accès conditionnel riches comme :

- Exiger une authentification multifacteur pour les appareils non inscrits qui accèdent depuis l’extérieur du réseau d’entreprise, à l’exception des membres d’un ou plusieurs groupes particuliers

Avec AD FS 2016, ces stratégies peuvent être configurées précisément pour exiger un niveau d’approbation des appareils particulier : authentifié, géré ou conforme.

Pour plus d’informations sur la configuration des stratégies de contrôle d’accès AD FS, consultez Stratégies de contrôle d’accès dans AD FS.

Appareils authentifiés

Les appareils authentifiés sont des appareils inscrits qui ne sont pas inscrits dans Gestion des appareils mobiles (Intune et Gestion des appareils mobiles par des tiers pour Windows 10, Intune uniquement pour iOS et Android).

Pour les appareils authentifiés, la revendication AD FS isManaged a la valeur FALSE. (Alors que les appareils qui ne sont pas inscrits du tout n’ont pas cette revendication.) Pour les appareils authentifiés (et tous les appareils inscrits), la revendication AD FS isKnown a la valeur TRUE.

Appareils gérés :

Les appareils gérés sont des appareils inscrits et enregistrés auprès de Gestion des appareils mobiles.

Pour les appareils gérés, la revendication AD FS isManaged a la valeur TRUE.

Appareils conformes (à Gestion des appareils mobiles ou aux stratégies de groupe)

Les appareils conformes sont des appareils inscrits qui non seulement sont enregistrés auprès de Gestion des appareils mobiles, mais aussi conformes aux stratégies de gestion des appareils mobiles. (Les informations de conformité proviennent de la gestion des appareils mobiles et sont écrites dans Microsoft Entra ID.)

Pour les appareils conformes, la revendication AD FS isCompliant a la valeur TRUE.

Pour obtenir la liste complète des revendications d’accès conditionnel et d’appareil AD FS 2016, consultez les informations de référence.

Référence

Mises à jour et changements cassants – Plateforme d’identités Microsoft | Microsoft Docs

Liste complète des nouvelles revendications AD FS 2016 et des appareils

https://schemas.microsoft.com/ws/2014/01/identity/claims/anchorclaimtypehttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5.pdfhttps://schemas.microsoft.com/2014/03/pssohttps://schemas.microsoft.com/2015/09/prthttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarygroupsidhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarysidhttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5_Web_Guide.pdfhttps://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehttps://schemas.microsoft.com/ws/2008/06/identity/claims/groupsidhttps://schemas.microsoft.com/2012/01/devicecontext/claims/registrationid/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2012/01/devicecontext/claims/identifierhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ostypehttps://schemas.microsoft.com/2012/01/devicecontext/claims/osversionhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ismanagedhttps://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2014/02/deviceusagetimehttps://schemas.microsoft.com/2014/09/devicecontext/claims/iscomplianthttps://schemas.microsoft.com/2014/09/devicecontext/claims/trusttypehttps://schemas.microsoft.com/claims/authnmethodsreferenceshttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agenthttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-pathhttps://schemas.microsoft.com/ws/2012/01/insidecorporatenetworkhttps://schemas.microsoft.com/2012/01/requestcontext/claims/client-request-idhttps://schemas.microsoft.com/2012/01/requestcontext/claims/relyingpartytrustidhttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-iphttps://schemas.microsoft.com/2014/09/requestcontext/claims/useriphttps://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod