Isolement et sécurité réseau

S’applique à : Windows Server 2022, Windows Server 2019, Windows Server 2016

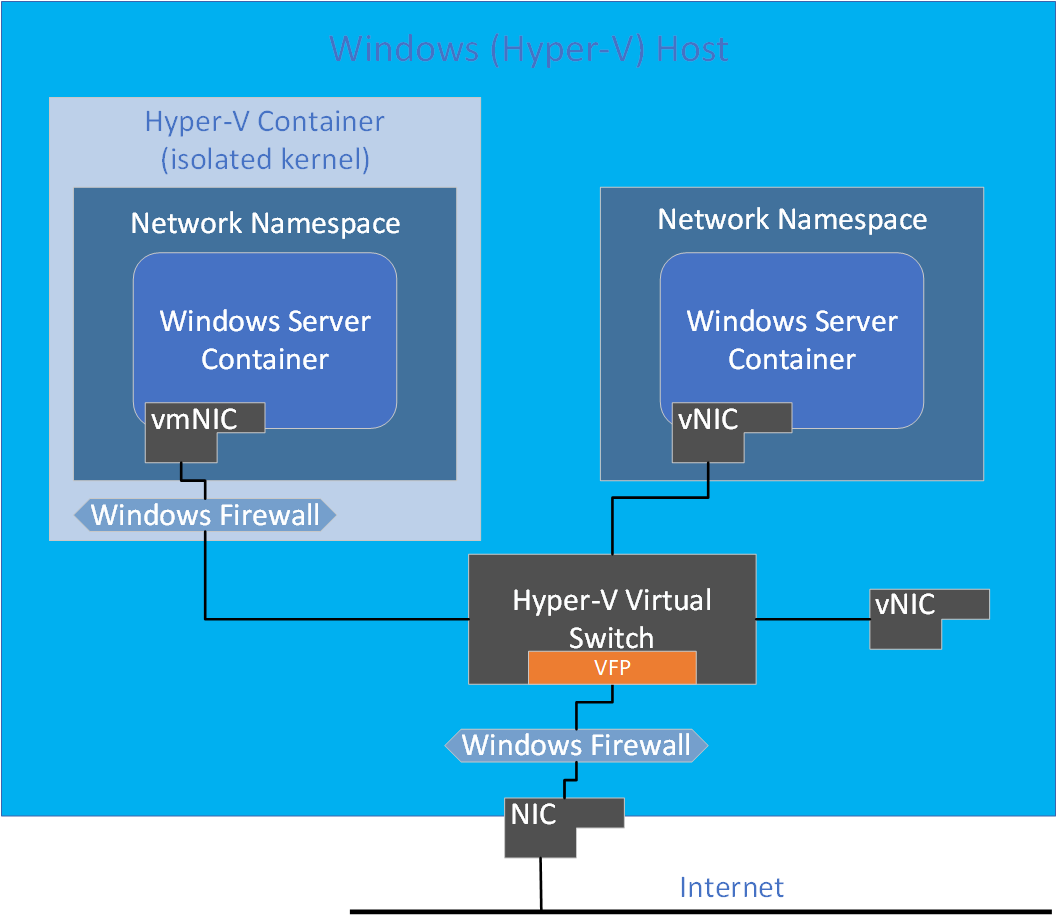

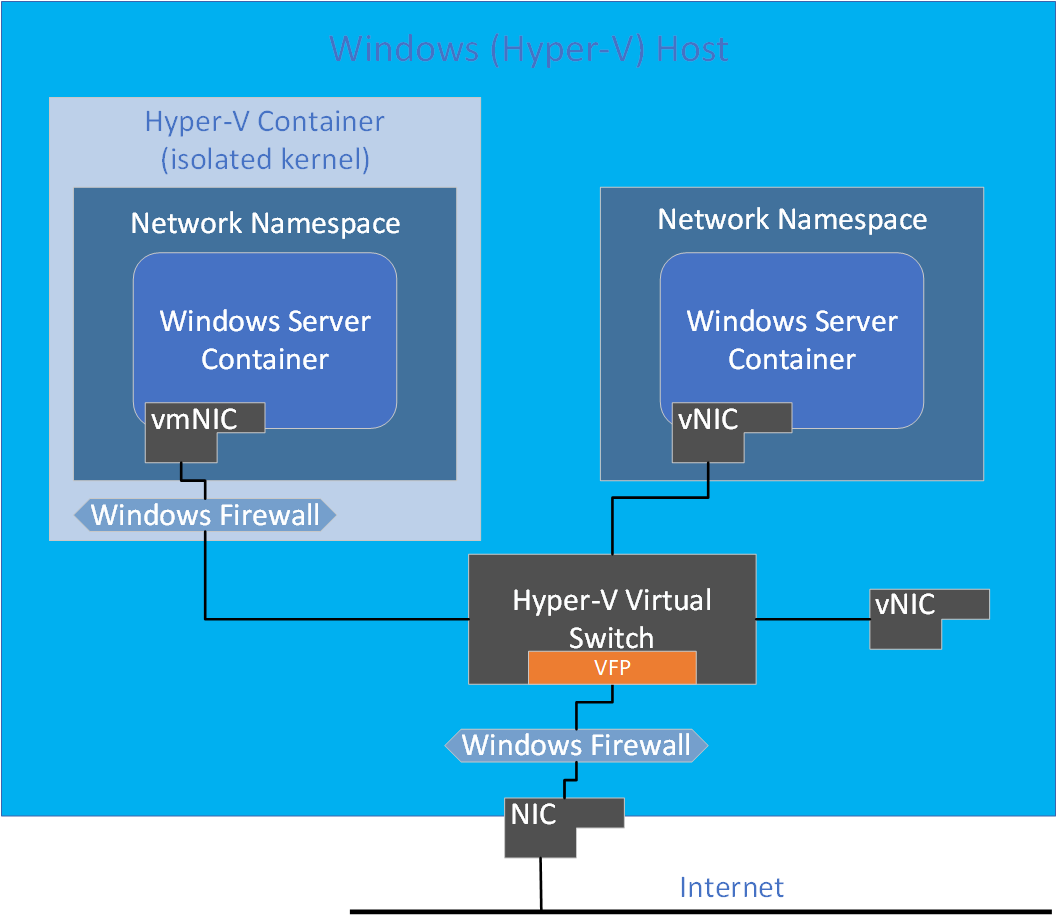

Isolation avec des espaces de noms réseau

Chaque point de terminaison de conteneur est placé dans son propre espace de noms réseau. La carte réseau virtuelle de l’hôte de gestion et la pile réseau hôte se trouvent dans l’espace de noms réseau par défaut. Pour appliquer l’isolation réseau entre les conteneurs sur le même hôte, un espace de noms réseau est créé pour chaque conteneur Windows Server et les conteneurs s’exécutent sous l’isolation Hyper-V dans laquelle la carte réseau du conteneur est installée. Les conteneurs Windows Server utilisent une carte réseau virtuelle hôte à attacher au commutateur virtuel. L’isolation Hyper-V utilise une carte réseau de machine virtuelle synthétique (non exposée à la machine virtuelle utilitaire) pour l’attacher au commutateur virtuel.

Exécutez l’applet de commande PowerShell suivante pour obtenir tous les compartiments réseau de la pile de protocoles :

Get-NetCompartment

Sécurité du réseau

Selon le conteneur et le pilote réseau utilisés, les listes de contrôle d’accès de port sont appliquées par une combinaison du Pare-feu Windows et de la plateforme de filtrage virtuel Azure (VFP).

Conteneurs Windows Server

Les valeurs suivantes utilisent le pare-feu des hôtes Windows (éclairé avec des espaces de noms réseau) ainsi que VFP :

- Trafic sortant par défaut : ALLOW ALL

- Trafic entrant par défaut : AUTORISER TOUT (TCP, UDP, ICMP, IGMP) trafic réseau non sollicité

- REFUSER TOUT autre trafic réseau non issu de ces protocoles

Notes

Avant Windows Server version 1709 et Windows 10 Fall Creators Update, la règle d’entrée par défaut était DENY all. Les utilisateurs exécutant ces versions antérieures peuvent créer des règles ALLOW entrantes avec docker run -p (transfert de port).

Isolation Hyper-V

Les conteneurs s’exécutant dans l’isolation Hyper-V ont leur propre noyau isolé et, par conséquent, exécutent leur propre instance de Pare-feu Windows avec la configuration suivante :

- ALLOW ALL par défaut dans le Pare-feu Windows (en cours d’exécution dans la machine virtuelle de l’utilitaire) et VFP.

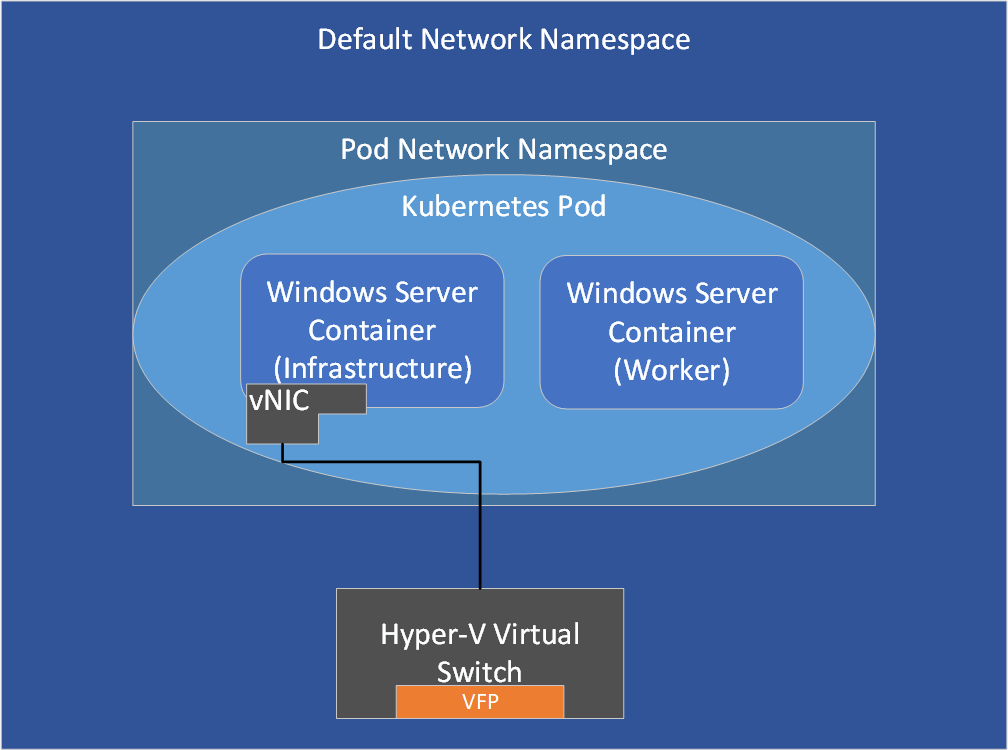

Pods Kubernetes

Dans un pod Kubernetes, un conteneur d’infrastructure est d’abord créé auquel un point de terminaison est attaché. Les conteneurs qui appartiennent au même pod, y compris les conteneurs d’infrastructure et de travail, partagent un espace de noms réseau commun (par exemple, le même adresse IP et le même espace de port).

Personnalisation des listes de contrôle d’accès de port par défaut

Si vous souhaitez modifier les ACL de port par défaut, consultez la rubrique Host Networking Service avant de modifier les ports. Vous devez mettre à jour les stratégies à l’intérieur des composants suivants :

Notes

Pour l’isolation Hyper-V en mode Transparent et NAT, vous ne pouvez pas reconfigurer les listes de contrôle d’accès de port par défaut, ce qui est reflété par un « X » dans le tableau ci-dessous :

| Pilote réseau | Conteneurs Windows Server | Isolation Hyper-V |

|---|---|---|

| Mode transparent | Pare-feu Windows | X |

| NAT | Pare-feu Windows | X |

| L2Bridge | Les deux | VFP |

| L2Tunnel | Les deux | VFP |

| Overlay | Les deux | VFP |