Détection des menaces dans la plateforme SecOps unifiée de Microsoft

Les menaces de cybersécurité abondent dans le paysage technologique actuel. Beaucoup de bruit est créé par le spectre constant de violation et une abondance de signaux disponibles pour les centres d’opérations de sécurité. La plateforme SecOps unifiée de Microsoft sépare les menaces actionnables du bruit. Chaque service de la plateforme SecOps unifiée de Microsoft ajoute ses propres détections affinées pour correspondre au teint de la solution qu’il fournit et les regroupe dans un tableau de bord unique.

La plateforme SecOps unifiée de Microsoft dans le portail Microsoft Defender regroupe les détections sous forme d’alertes et d’incidents provenant de Microsoft Defender XDR, Microsoft Sentinel et Microsoft Defender pour le cloud.

Détection des menaces dans le portail Microsoft Defender

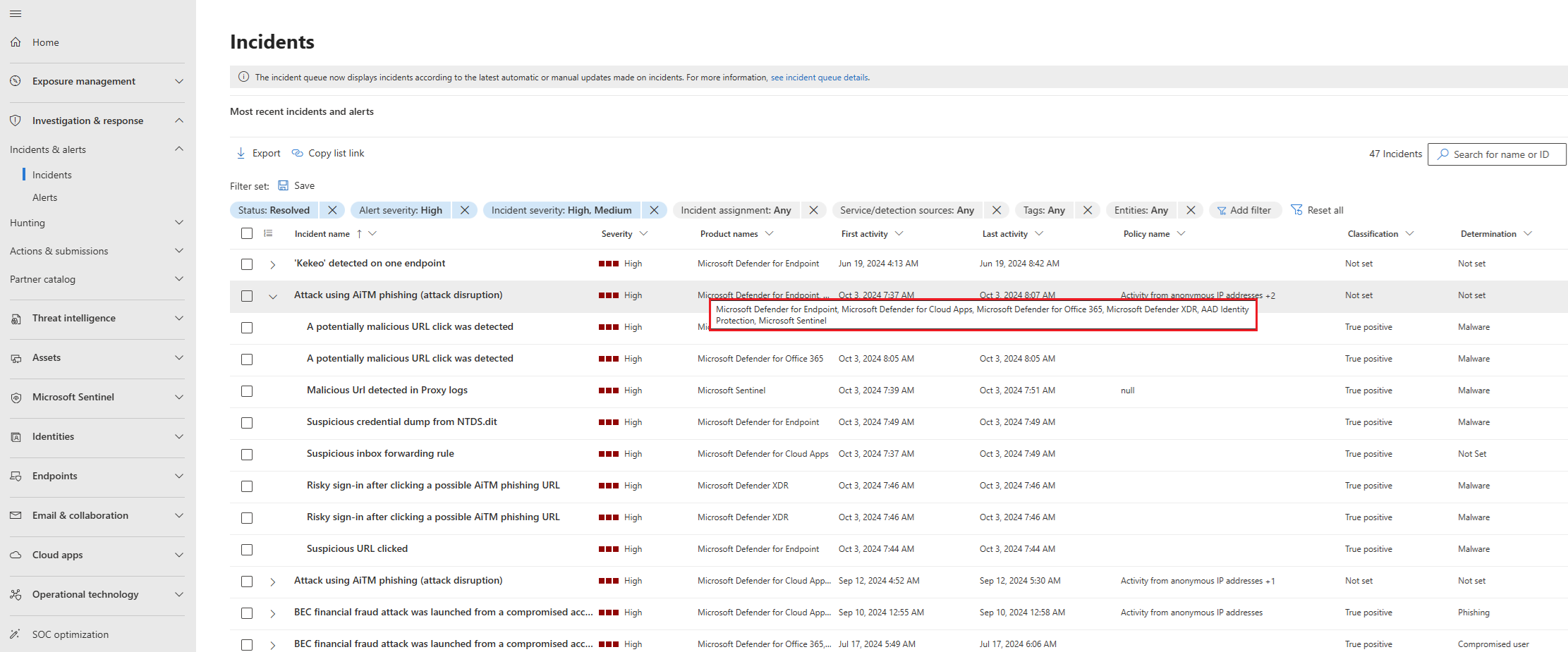

Les équipes de sécurité ont besoin de concentration et de clarté pour éliminer les faux positifs. Le portail Microsoft Defender met en corrélation et fusionne les alertes et les incidents de toutes les solutions de sécurité et de conformité Microsoft prises en charge, et unifie la détection des menaces à partir de solutions externes via Microsoft Sentinel et Microsoft Defender pour le cloud. La corrélation et la fusion de ces signaux apportent un contexte et une hiérarchisation riches. Par exemple, une attaque par hameçonnage AiTM (Adversary-in-The-Middle) peut avoir des éléments du puzzle de menace dispersés entre plusieurs sources. Le portail Defender regroupe ces éléments dans une histoire d’attaque tout en fournissant des perturbations d’attaque et une réponse guidée pour corriger la menace.

L’image suivante montre le tableau de bord des incidents qui met en corrélation les signaux de plusieurs services, y compris les sources de détection individuelles pour une histoire complète d’attaque AiTM.

Chaque produit de sécurité Microsoft pris en charge activé déverrouille davantage de signaux à diffuser dans le portail Defender. Pour plus d’informations sur la façon dont ces signaux sont assemblés et hiérarchisés, consultez Incidents et alertes dans le portail Microsoft Defender.

détection des menaces Microsoft Defender XDR

Defender XDR dispose d’une fonctionnalité de corrélation unique qui fournit une couche supplémentaire d’analyse des données et de détection des menaces. Le tableau suivant donne des exemples de la façon dont les services de sécurité pris en charge sont paramétrés pour détecter les menaces correspondant au caractère de sa solution.

| Defender XDR service | Spécialité de détection des menaces |

|---|---|

| Microsoft Defender pour point de terminaison | Microsoft Defender antivirus détecte les programmes malveillants polymorphes avec des analyses heuristiques et basées sur le comportement sur des points de terminaison tels que les appareils mobiles, les ordinateurs de bureau, etc. |

| Microsoft Defender pour Office 365 | Détecte l’hameçonnage, les programmes malveillants, les liens arme et bien plus encore dans les e-mails, Teams et OneDrive. |

| Microsoft Defender pour l’identité | Détecte l’escalade de privilèges, le mouvement latéral, la découverte, l’évasion de défense, la persistance, etc. sur les identités locales et cloud. |

| Microsoft Defender for Cloud Apps | Détecte les activités suspectes par le biais de l’analytique comportementale des utilisateurs et des entités (UEBA) dans les applications cloud. |

| Gestion des vulnérabilités de Microsoft Defender | Détecte les vulnérabilités dans les appareils en fournissant un contexte significatif pour les investigations. |

| Protection Microsoft Entra ID | Détecte les risques associés aux connexions telles que les voyages impossibles, les adresses IP d’acteur de menace vérifiées, les informations d’identification divulguées, les pulvérisations de mots de passe, etc. |

| Protection contre la perte de données Microsoft | Détecte les risques et les comportements associés au surpartage et à l’exfiltration d’informations sensibles entre les services Microsoft 365, les applications Office, les points de terminaison, etc. |

Pour plus d’informations, consultez Qu’est-ce que Microsoft Defender XDR ?

détection des menaces Microsoft Sentinel

Microsoft Sentinel connecté au portail Defender permet la collecte de données à partir d’un grand nombre de sources Microsoft et non-Microsoft, mais ne s’arrête pas là. Grâce aux fonctionnalités de gestion des menaces de Microsoft Sentinel, vous bénéficiez des outils nécessaires pour détecter et organiser les menaces pour votre environnement.

| Fonctionnalité de gestion des menaces | Fonctionnalité de détection | Pour plus d'informations |

|---|---|---|

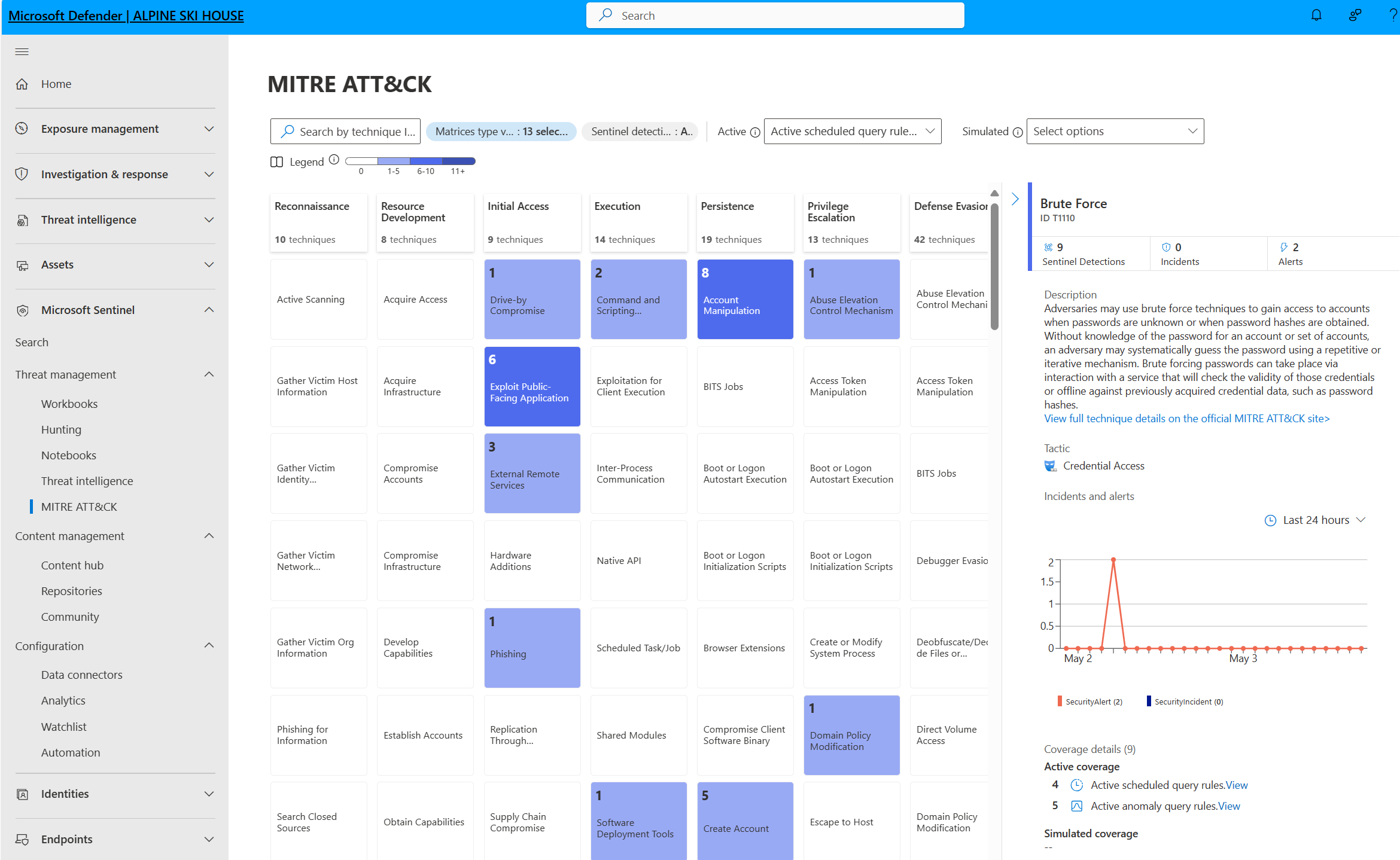

| Couverture MITRE ATT&CK | Organisez votre couverture de détection des menaces et comprenez les lacunes. | Comprendre la couverture de sécurité par l’infrastructure MITRE ATT&CK® |

| Analyse | Les règles explorent constamment vos données pour générer des alertes et des incidents et intégrer ces signaux dans le portail Defender. | Détecter les menaces prêtes à l’emploi |

| Watchlists | Organisez des relations significatives dans votre environnement pour améliorer la qualité et la hiérarchisation des détections. | Watchlists dans Microsoft Sentinel |

| Classeurs | Détectez les menaces avec des insights visuels, en particulier pour surveiller l’intégrité de votre collecte de données et comprendre les lacunes qui empêchent une détection appropriée des menaces. | Visualiser vos données avec des classeurs |

| Règles récapitulatives | Optimise les journaux bruyants et à volume élevé pour détecter les menaces dans les données à faible valeur de sécurité. | Générer des alertes sur les correspondances de renseignement sur les menaces sur les données réseau |

Pour plus d’informations, consultez Connecter Microsoft Sentinel au portail Microsoft Defender.

Microsoft Defender pour la détection des menaces cloud

Defender pour le cloud fournit une détection des menaces pour générer des alertes et des incidents en surveillant en continu les ressources de vos clouds avec des analyses de sécurité avancées. Ces signaux sont intégrés directement dans le portail Defender pour la corrélation et la classification de gravité. Chaque plan activé dans Defender pour le cloud ajoute aux signaux de détection diffusés en continu dans le portail Defender. Pour plus d’informations, consultez Alertes et incidents dans Microsoft Defender XDR.

Defender pour le cloud détecte les menaces sur un large éventail de charges de travail. Le tableau suivant donne des exemples de certaines des menaces détectées. Pour plus d’informations sur des alertes spécifiques, consultez Liste de référence des alertes de sécurité.

| Plan Defender pour le cloud | Spécialité de détection des menaces |

|---|---|

| Defender pour les serveurs | Détecte les menaces pour Linux et Windows basées sur les échecs de logiciel anti-programme malveillant, les attaques sans fichier, l’exploration de chiffrement et les attaques par rançongiciel, les attaques par force brute et bien plus encore. |

| Defender pour le stockage | Détecte le contenu d’hameçonnage et la distribution de programmes malveillants, l’accès et la découverte suspects, l’extraction de données inhabituelle et bien plus encore. |

| Defender pour conteneurs | Détecte les menaces au niveau du plan de contrôle et de l’exécution de la charge de travail pour l’exposition à risque, l’activité d’exploration de données malveillante ou de chiffrement, l’activité web shell, les simulations personnalisées et bien plus encore. |

| Defender pour les bases de données | Détecte l’injection de code SQL, la fuzzing, les accès inhabituels, les tentatives de force brute et bien plus encore. |

| Defender pour les API | Détecte les pics suspects dans le trafic, l’accès à partir d’adresses IP malveillantes, les techniques de découverte et d’énumération des points de terminaison d’API, etc. |

| Protection contre les menaces IA | Détecte les menaces dans les applications d’IA génératives pour les tentatives de jailbreak, l’exposition de données sensibles, l’IA endommagée et bien plus encore. |

Pour plus d’informations, consultez Alertes et incidents de sécurité.