Gérer les cas en mode natif dans la plateforme d’opérations de sécurité unifiée de Microsoft

La gestion de cas est le premier volet des nouvelles fonctionnalités de gestion du travail de sécurité lorsque vous intégrez à la plateforme d’opérations de sécurité unifiées (SecOps) de Microsoft.

Cette étape initiale vers la fourniture d’une expérience unifiée de gestion des cas axée sur la sécurité centralise la collaboration enrichie, la personnalisation, la collecte de preuves et la création de rapports sur les charges de travail SecOps. Les équipes SecOps gèrent le contexte de sécurité, travaillent plus efficacement et répondent plus rapidement aux attaques lorsqu’elles gèrent le travail des cas sans quitter le portail Defender.

Importante

Certaines informations contenues dans cet article concernent le produit en préversion, qui peut être considérablement modifié avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Qu’est-ce que la gestion de cas (préversion) ?

La gestion des cas vous permet de gérer les cas SecOps en mode natif dans le portail Defender. Voici l’ensemble initial de scénarios et de fonctionnalités pris en charge.

- Définir votre propre workflow de cas avec des valeurs de status personnalisées

- Attribuer des tâches à des collaborateurs et configurer des échéances

- Gérer les escalades et les cas complexes en liant plusieurs incidents à un cas

- Gérer l’accès à vos cas à l’aide de RBAC

À mesure que nous nous appuyons sur cette base de la gestion des cas, nous hiérarchisons ces fonctionnalités robustes supplémentaires à mesure que nous faisons évoluer cette solution :

- Automation

- Prise en charge multilocataire

- Preuve supplémentaire à ajouter

- Personnalisation du flux de travail

- Autres intégrations au portail Defender

Configuration requise

La gestion des cas est disponible dans le portail Defender et, pour l’utiliser, vous devez disposer d’un espace de travail Microsoft Sentinel connecté. Il n’y a pas d’accès aux cas à partir de la Portail Azure.

Pour plus d’informations, consultez Se connecter Microsoft Sentinel au portail Defender.

Utilisez ce tableau pour planifier votre RBAC de gestion des cas :

| Fonctionnalité de cas | Autorisations minimales requises dans Microsoft Defender XDR RBAC unifié |

|---|---|

| Afficher uniquement - file d’attente de cas - détails du cas - tâches - commentaires - audits de cas |

Opérations > de sécurité Notions de base sur les données de sécurité (lecture) |

| Créer et gérer - cas et tâches de cas - attribuer - mettre à jour status - lier et dissocier des incidents |

Alertes d’opérations > de sécurité (gérer) |

| Personnaliser les options de status cas | Autorisation et définition des > paramètres principaux de sécurité (gérer) |

Pour plus d’informations, consultez Microsoft Defender XDR contrôle d’accès en fonction du rôle (RBAC) unifié.

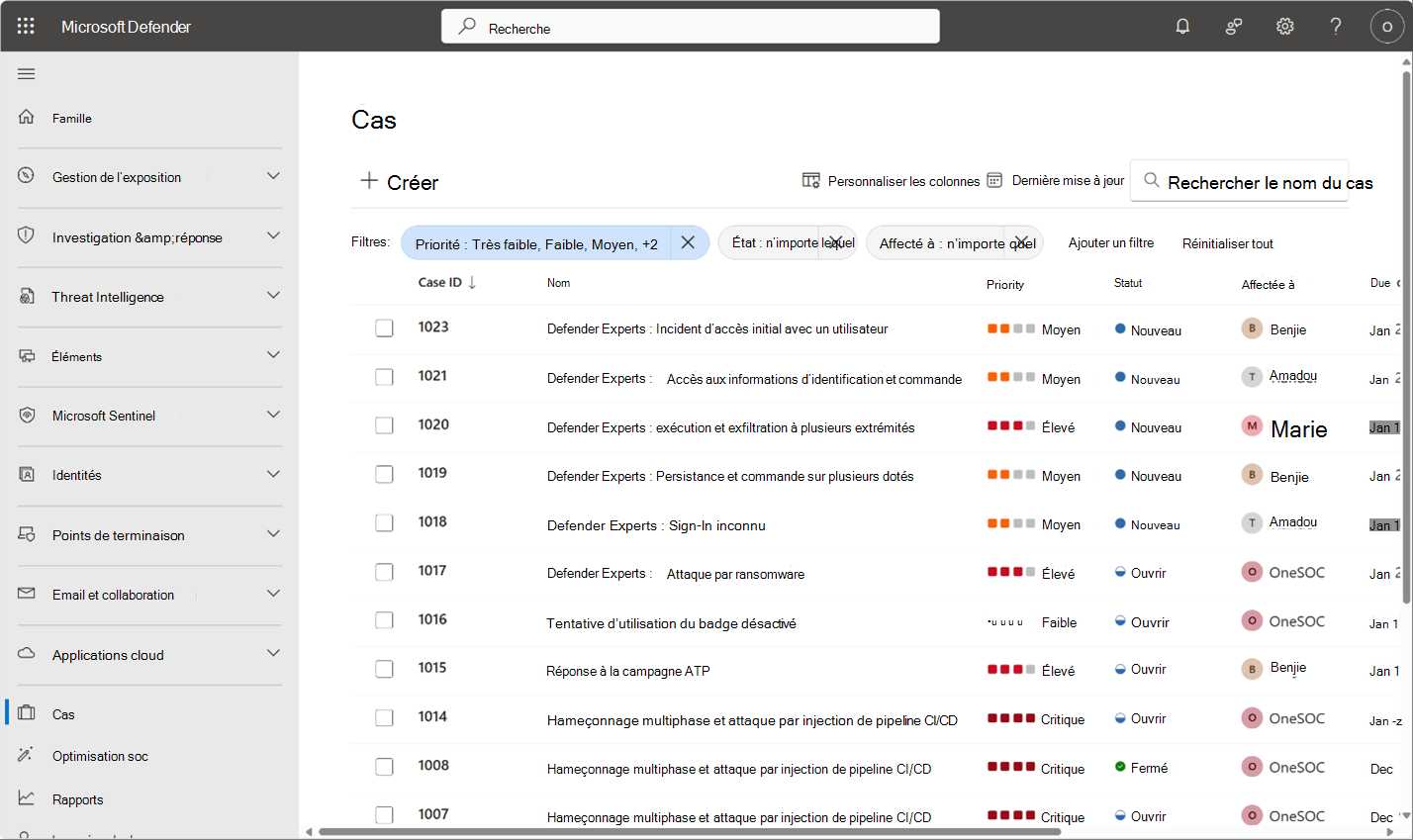

File d’attente de cas

Pour commencer à utiliser la gestion des cas, sélectionnez Cas dans le portail Defender pour accéder à la file d’attente des cas. Filtrez, triez ou recherchez vos cas pour trouver ce sur quoi vous devez vous concentrer.

Détails du cas

Chaque cas a une page qui permet aux analystes de gérer le cas et affiche des détails importants.

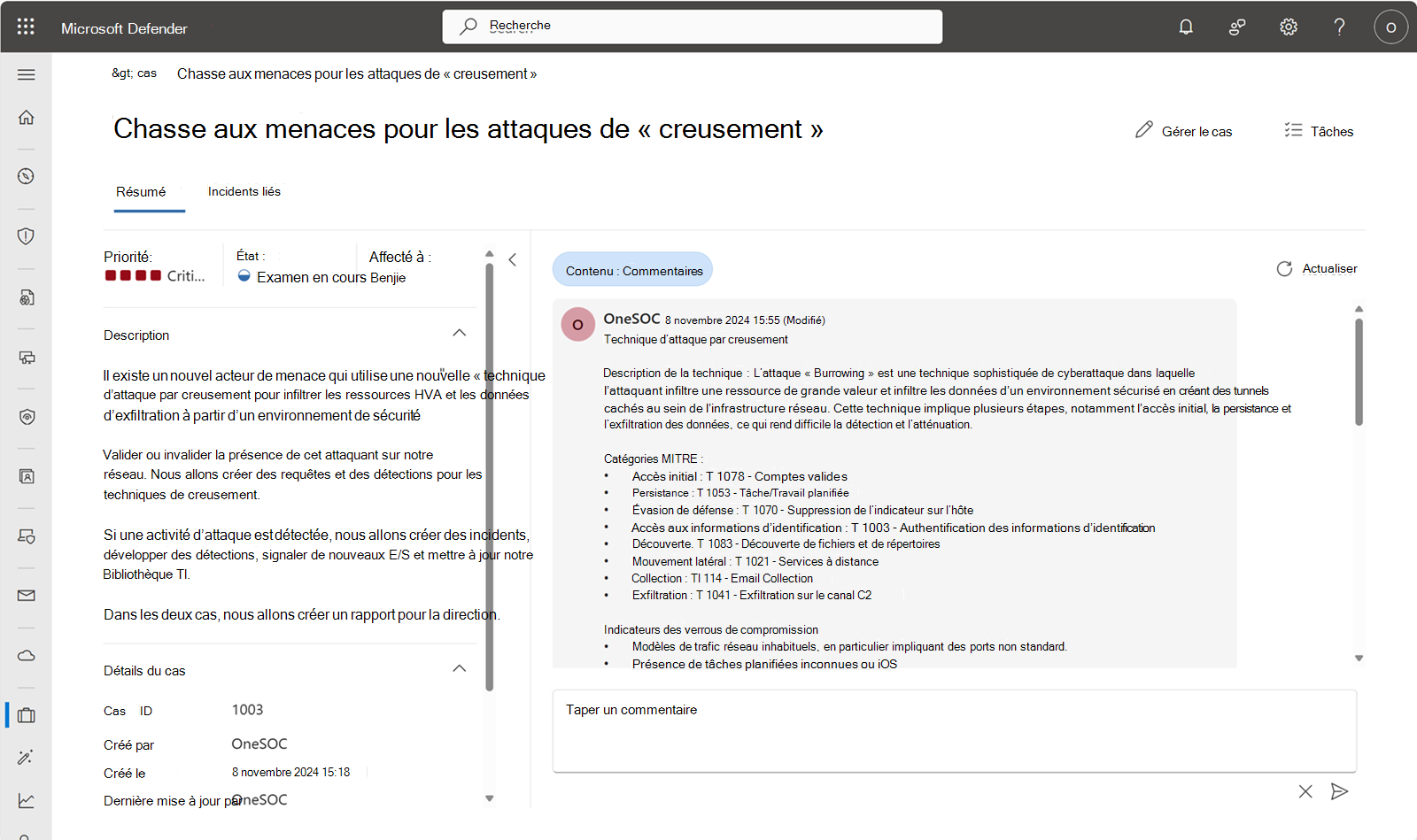

Dans l’exemple suivant, un chasseur de menaces étudie une attaque hypothétique « Burrowing » qui se compose de plusieurs techniques MITRE ATT&CK et ioCs.

Gérez les détails de cas suivants pour décrire, hiérarchiser, attribuer et suivre le travail :

| Fonctionnalité de cas affiché | Gérer les options de cas | Valeur par défaut |

|---|---|---|

| Priority |

Very low, Low, Medium, High, Critical |

none |

| Statut | Défini par les analystes, personnalisable par les administrateurs | Les états par défaut sont New, Openet Closedla valeur par défaut est New |

| Affectée à | Un seul utilisateur dans le locataire | none |

| Description | Texte simple | none |

| Détails du cas | ID de cas | Les ID de cas commencent à 1000 et ne sont pas purgés. Utilisez des états et des filtres personnalisés pour archiver les cas. Les numéros de cas sont automatiquement définis. |

| Créé par Créé lors de la dernière mise à jour par Dernière mise à jour le |

définir automatiquement | |

| Due sur les incidents liés |

none |

Gérez davantage les cas en définissant des status personnalisées, en attribuant des tâches, en liant des incidents et en ajoutant des commentaires.

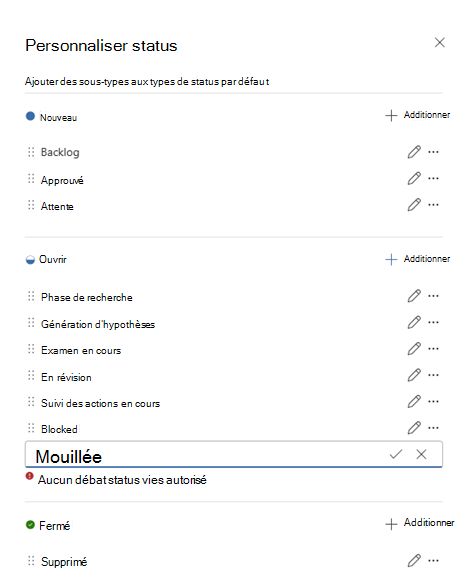

Personnaliser status

Concevez la gestion des cas pour répondre aux besoins de votre centre d’opérations de sécurité (SOC). Personnalisez les options de status disponibles pour vos équipes SecOps en fonction des processus que vous avez en place.

À la suite de l’exemple de création de cas d’attaque par creusement, les administrateurs SOC ont configuré des états permettant aux chasseurs de menaces de conserver un backlog de menaces pour le triage sur une base hebdomadaire. Les états personnalisés tels que Phase de recherche et Génération d’hypothèse correspondent au processus établi par cette équipe de repérage des menaces.

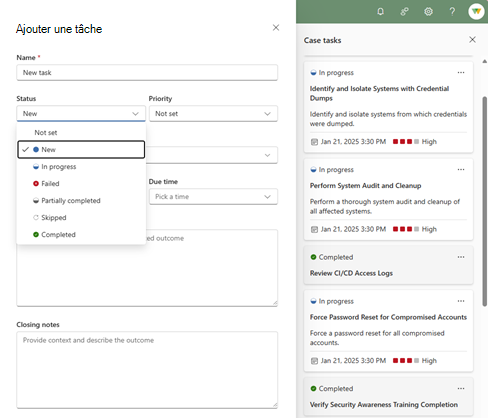

Tâches

Ajoutez des tâches pour gérer les composants granulaires de vos cas. Chaque tâche est fournie avec son propre nom, son status, sa priorité, son propriétaire et sa date d’échéance. Avec ces informations, vous savez toujours qui est responsable d’effectuer quelle tâche et à quelle heure. La description de la tâche résume le travail à effectuer et un espace pour décrire la progression. Les notes de clôture fournissent plus de contexte sur le résultat des tâches terminées.

Image montrant les états de tâche suivants disponibles : Nouveau, En cours, Échec, Partiellement terminé, Ignoré, Terminé

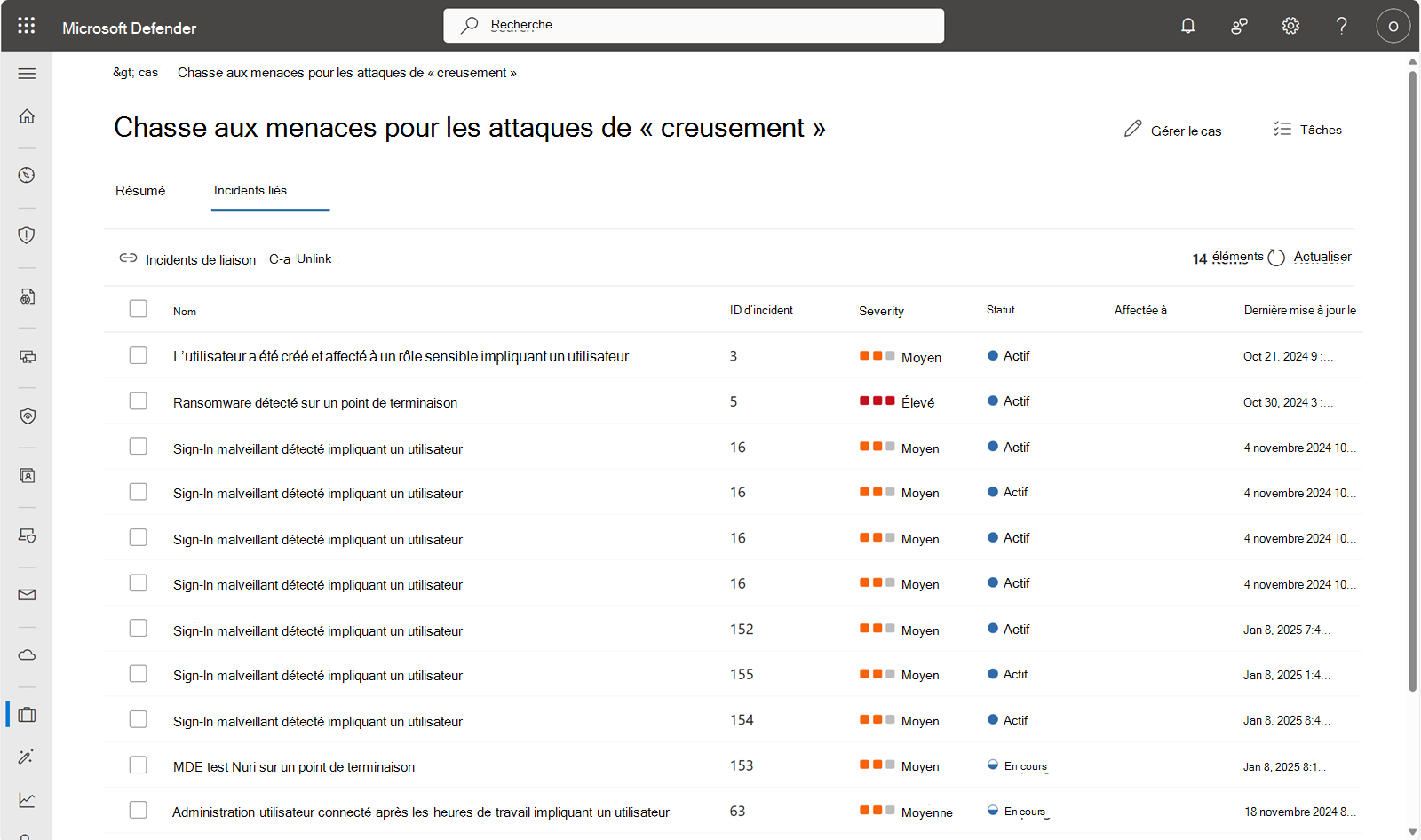

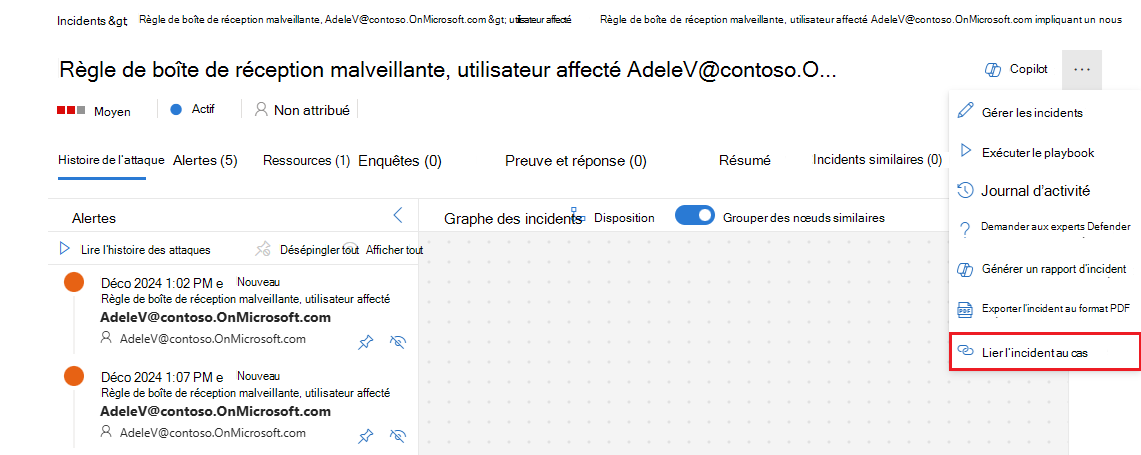

Incidents de liaison

La liaison d’un cas et d’un incident aide vos équipes SecOps à collaborer sur la méthode qui leur convient le mieux. Par exemple, un chasseur de menaces qui détecte une activité malveillante crée un incident pour l’équipe de réponse aux incidents (IR). Ce chasseur de menaces lie l’incident à un cas. Il est donc clair qu’ils sont liés. À présent, l’équipe de runtime d’intégration comprend le contexte de la chasse qui a trouvé l’activité.

Sinon, si l’équipe du runtime d’intégration doit remonter un ou plusieurs incidents à l’équipe de chasse, elle peut créer un cas et lier les incidents à partir de la page Détails de l’incident d’enquête & réponse .

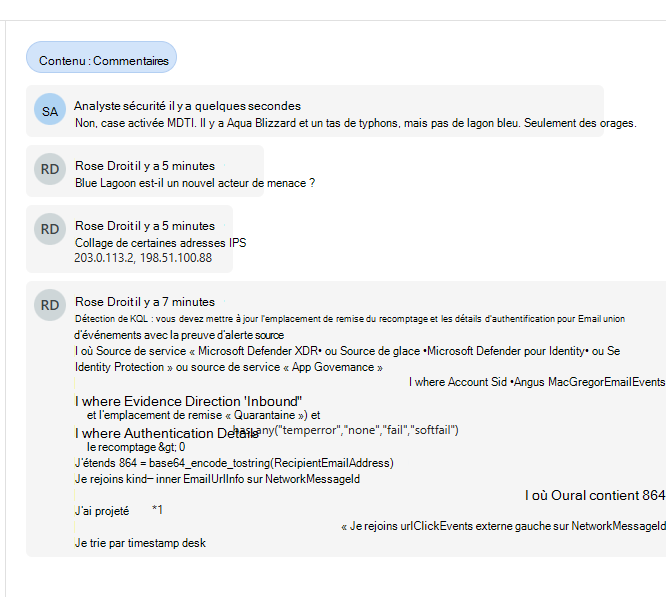

Journal d’activité

Vous avez besoin d’écrire des notes, ou cette logique de détection clé à transmettre ? Créez des commentaires en texte brut et passez en revue les événements d’audit dans le journal d’activité. Les commentaires sont l’endroit idéal pour ajouter rapidement des informations à un cas.

Les événements d’audit sont automatiquement ajoutés au journal d’activité du cas et les derniers événements sont affichés en haut. Modifiez le filtre si vous devez vous concentrer sur les commentaires ou l’historique d’audit.