Recommandations relatives à l’accès conditionnel et à l’authentification multifacteur dans Microsoft Power Automate (Flow)

L’accès conditionnel est une fonctionnalité de l’ID Microsoft Entra qui vous permet de contrôler comment et quand les utilisateurs peuvent accéder aux applications et services. Malgré son utilité, vous devez savoir que l’utilisation de l’accès conditionnel peut avoir un effet négatif ou inattendu sur les utilisateurs de votre organisation qui utilisent Microsoft Power Automate (Flow) pour se connecter à services Microsoft pertinentes pour les stratégies d’accès conditionnel.

S’applique à : Power Automate

Numéro de base de connaissances d’origine : 4467879

Recommandations

- N’utilisez pas l’authentification multifacteur pour les appareils approuvés, car les durées de vie des jetons raccourcissent et entraînent l’actualisation à l’intervalle configuré plutôt qu’à la longueur étendue standard.

- Pour éviter les erreurs de conflit de stratégie, assurez-vous que les utilisateurs qui se connectent à Power Automate utilisent des critères qui correspondent aux stratégies des connexions qu’un flux utilise.

Détails

Les stratégies d’accès conditionnel sont gérées via le Portail Azure et peuvent avoir plusieurs exigences, notamment (mais pas limitées à) les éléments suivants :

- Les utilisateurs doivent se connecter à l’aide de l’authentification multifacteur (MFA) (généralement un mot de passe et un autre appareil) pour accéder à certains ou à tous les services cloud.

- Les utilisateurs peuvent accéder à certains services cloud uniquement à partir de leur réseau d’entreprise et non à partir de leurs réseaux domestiques.

- Les utilisateurs peuvent utiliser uniquement des appareils ou des applications clientes approuvés pour accéder à certains ou à tous les services cloud.

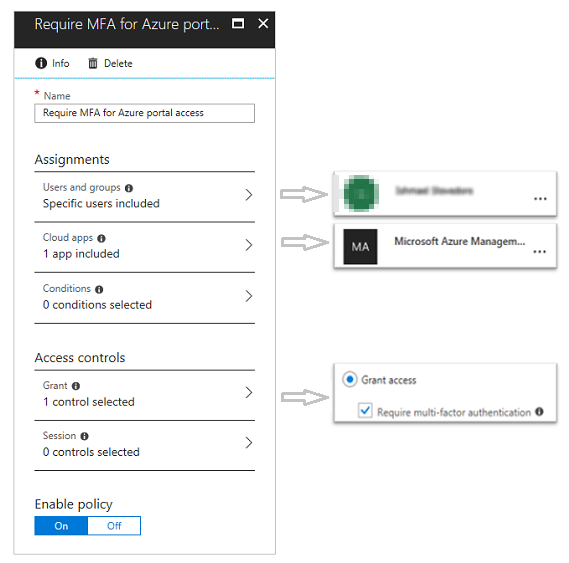

La capture d’écran suivante montre un exemple de stratégie MFA qui nécessite l’authentification multifacteur pour des utilisateurs spécifiques lorsqu’ils accèdent au portail de gestion Azure.

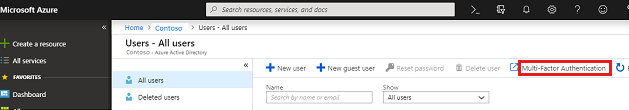

Vous pouvez également ouvrir la configuration MFA à partir du Portail Azure. Pour ce faire, sélectionnez Utilisateurs d’ID>Microsoft Entra et regroupe>tous les utilisateurs>Multi-Factor Authentication, puis configurez des stratégies à l’aide de l’onglet Paramètres du service.

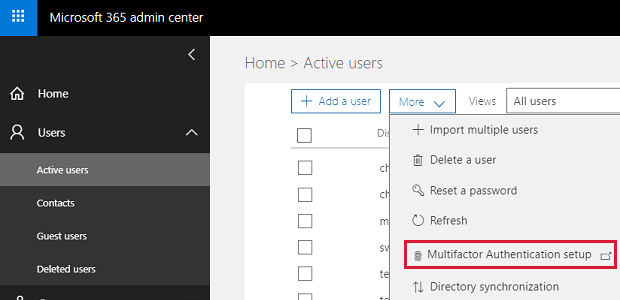

L’authentification multifacteur peut également être configurée à partir de Centre d’administration Microsoft 365. Un sous-ensemble des fonctionnalités d’authentification multifacteur Microsoft Entra est disponible pour les abonnés Office 365. Pour plus d’informations sur l’activation de l’authentification multifacteur, consultez Configurer l’authentification multifacteur pour les utilisateurs d’Office 365.

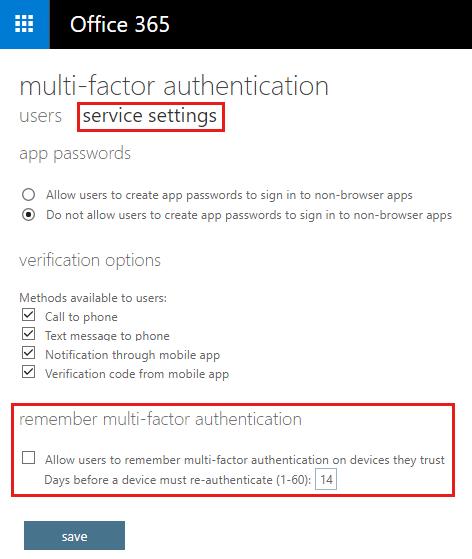

Le paramètre d’authentification multifacteur mémorise peut vous aider à réduire le nombre de connexions utilisateur à l’aide d’un cookie persistant. Cette stratégie contrôle les paramètres Microsoft Entra documentés dans Mémoriser l’authentification multifacteur pour les appareils approuvés.

Malheureusement, ce paramètre modifie les paramètres de stratégie de jeton qui font expirer les connexions tous les 14 jours. Il s’agit de l’une des raisons courantes pour lesquelles les connexions échouent plus fréquemment une fois l’authentification multifacteur activée. Nous vous recommandons de ne pas utiliser ce paramètre.

Effets sur le portail Power Automate et les expériences incorporées

Cette section détaille certains des effets néfastes que l’accès conditionnel peut avoir sur les utilisateurs de votre organisation qui utilisent Power Automate pour se connecter à services Microsoft pertinents pour une stratégie.

Effet 1 - Échec lors des exécutions ultérieures

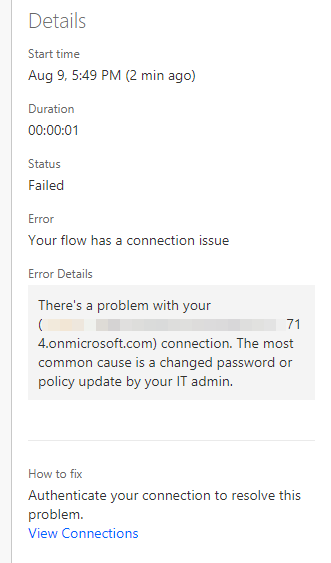

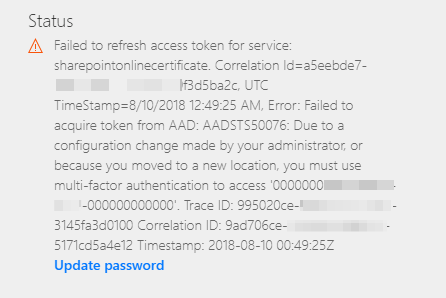

Si vous activez une stratégie d’accès conditionnel après la création de flux et de connexions, les flux échouent lors des exécutions ultérieures. Les propriétaires des connexions voient le message d’erreur suivant dans le portail Power Automate lorsqu’ils examinent les exécutions ayant échoué :

AADSTS50076 : en raison d’une modification de configuration apportée par votre administrateur ou parce que vous avez déménagé vers un nouvel emplacement, vous devez utiliser l’authentification multifacteur pour accéder <au service>.

Lorsque les utilisateurs affichent les connexions sur le portail Power Automate, ils voient un message d’erreur semblable à ce qui suit :

Pour résoudre ce problème, les utilisateurs doivent se connecter au portail Power Automate dans des conditions qui correspondent à la stratégie d’accès du service auquel ils tentent d’accéder (par exemple, multifacteur, réseau d’entreprise, etc.), puis réparer ou recréer la connexion.

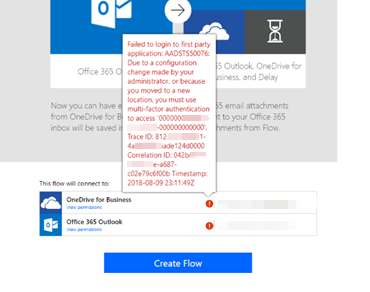

Effet 2 - Échec de création automatique de la connexion

Si les utilisateurs ne se connectent pas à Power Automate à l’aide de critères qui correspondent aux stratégies, la création automatique de la connexion à des services Microsoft internes contrôlées par les stratégies d’accès conditionnel échouent. Les utilisateurs doivent créer et authentifier manuellement les connexions à l’aide de critères qui correspondent à la stratégie d’accès conditionnel du service auquel ils tentent d’accéder. Ce comportement s’applique également aux modèles en 1 clic créés à partir du portail Power Automate.

Pour résoudre ce problème, les utilisateurs doivent se connecter au portail Power Automate dans des conditions qui correspondent à la stratégie d’accès du service qu’ils essaient d’accéder (par exemple, multifacteur, réseau d’entreprise, etc.) avant de créer un modèle.

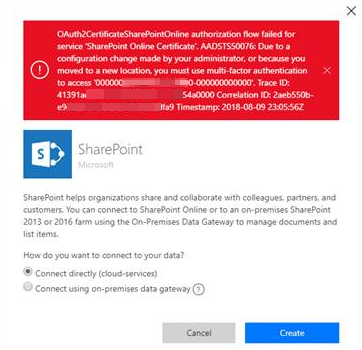

Effet 3 : les utilisateurs ne peuvent pas créer de connexion directement

Si les utilisateurs ne se connectent pas à Power Automate à l’aide de critères qui correspondent aux stratégies, ils ne peuvent pas créer de connexion directement, via Power Apps ou Flow. Les utilisateurs voient le message d’erreur suivant lorsqu’ils tentent de créer une connexion :

AADSTS50076 : en raison d’une modification de configuration apportée par votre administrateur ou parce que vous avez déménagé vers un nouvel emplacement, vous devez utiliser l’authentification multifacteur pour accéder <au service>.

Pour résoudre ce problème, les utilisateurs doivent se connecter dans des conditions qui correspondent à la stratégie d’accès du service auquel ils tentent d’accéder, puis recréer la connexion.

Effet 4 - Échec des sélecteurs de contacts et de courrier sur le portail Power Automate

Si l’accès Exchange Online ou SharePoint est contrôlé par une stratégie d’accès conditionnel et si les utilisateurs ne se connectent pas à Power Automate sous la même stratégie, les personnes et les sélecteurs de courrier sur le portail Power Automate échouent. Les utilisateurs ne peuvent pas obtenir de résultats complets pour les groupes de leur organisation lorsqu’ils effectuent les requêtes suivantes (les groupes Office 365 ne seront pas retournés pour ces requêtes) :

- Tentative de partage d’autorisations de propriété ou d’exécution uniquement sur un flux

- Sélection d’adresses e-mail lors de la création d’un flux dans le concepteur

- Sélection de personnes dans le panneau Exécutions de flux lors de la sélection d’entrées dans un flux

Effet 5 - Utilisation des fonctionnalités Power Automate incorporées dans d’autres services Microsoft

Lorsqu’un flux est incorporé dans services Microsoft tels que SharePoint, Power Apps, Excel et Teams, les utilisateurs de Power Automate sont également soumis à des stratégies d’accès conditionnel et multifacteur en fonction de la façon dont ils s’authentifient auprès du service hôte. Par exemple, si un utilisateur se connecte à SharePoint à l’aide de l’authentification à facteur unique, mais tente de créer ou d’utiliser un flux nécessitant un accès multifacteur à Microsoft Graph, l’utilisateur reçoit un message d’erreur.

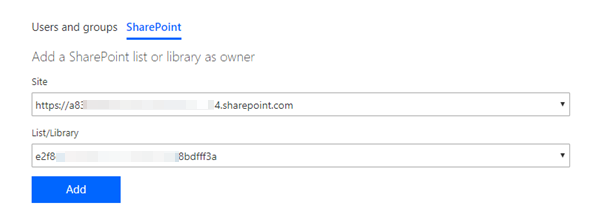

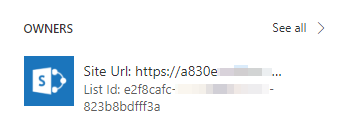

Effet 6 - Partage de flux à l’aide de listes et de bibliothèques SharePoint

Lorsque vous essayez de partager des autorisations de propriété ou d’exécution uniquement à l’aide de listes et de bibliothèques SharePoint, Power Automate ne peut pas fournir le nom complet des listes. Au lieu de cela, il affiche l’identificateur unique d’une liste. Le propriétaire et les vignettes d’exécution uniquement sur la page de détails du flux pour les flux déjà partagés peuvent afficher l’identificateur, mais pas le nom d’affichage.

Plus important encore, les utilisateurs peuvent également être incapables de découvrir ou d’exécuter leurs flux à partir de SharePoint. Cela est dû au fait que, actuellement, les informations de stratégie d’accès conditionnel ne sont pas transmises entre Power Automate et SharePoint pour permettre à SharePoint de prendre une décision d’accès.

Effet 7 - Création de flux prêtes à l’emploi SharePoint

En lien avec l’effet 6, la création et l’exécution de flux prêtes à l’emploi SharePoint, tels que les flux d’approbation de demande et de page, peuvent être bloqués par des stratégies d’accès conditionnel. Contrôler l’accès aux données SharePoint et OneDrive en fonction de l’emplacement réseau indique que ces stratégies peuvent entraîner des problèmes d’accès qui affectent les applications tierces et tierces.

Ce scénario s’applique à la fois à l’emplacement réseau et aux stratégies d’accès conditionnel (par exemple, Interdire les appareils non gérés). La prise en charge de la création de flux prêtes à l’emploi SharePoint est actuellement en cours de développement. Nous publierons plus d’informations dans cet article lorsque cette prise en charge sera disponible.

Dans l’intervalle, nous conseillons aux utilisateurs de créer eux-mêmes des flux similaires et de les partager manuellement avec les utilisateurs souhaités ou de désactiver les stratégies d’accès conditionnel si cette fonctionnalité est requise.