Résolution des problèmes de BitLocker avec le rapport de chiffrement Intune

Microsoft Intune fournit un rapport de chiffrement intégré qui fournit des détails sur l’état du chiffrement sur tous les appareils gérés. Le rapport de chiffrement Intune est un point de départ utile pour résoudre les problèmes de défaillance du chiffrement. Vous pouvez utiliser le rapport pour identifier et isoler les échecs de chiffrement BitLocker, et voir l’état du module de plateforme sécurisée (TPM) et l’état de chiffrement des appareils Windows.

Cet article explique comment utiliser le rapport de chiffrement Intune pour résoudre les problèmes de chiffrement pour BitLocker. Pour obtenir des conseils supplémentaires sur la résolution des problèmes, consultez Résolution des problèmes liés aux stratégies BitLocker côté client.

Note

Pour tirer pleinement parti de cette méthode de dépannage et des détails d’erreur disponibles dans le rapport de chiffrement, vous devez configurer une stratégie BitLocker. Si vous utilisez actuellement une stratégie de configuration d’appareil, envisagez de migrer la stratégie. Pour plus d’informations, consultez Gérer la stratégie BitLocker pour les appareils Windows avec les paramètres de stratégie de chiffrement de disque et Intune pour la sécurité des points de terminaison.

Conditions préalables au chiffrement

Par défaut, l’Assistant Installation de BitLocker invite les utilisateurs à activer le chiffrement. Vous pouvez également configurer une stratégie BitLocker qui active BitLocker en mode silencieux sur un appareil. Cette section décrit les différentes conditions préalables pour chaque méthode.

Note

Le chiffrement automatique n’est pas la même chose que le chiffrement silencieux. Le chiffrement automatique est effectué pendant le mode OOBE (Out-the-Box Experience) Windows sur les appareils de secours modernes ou sur les appareils compatibles HSTI (Hardware Security Test Interface). Dans le chiffrement silencieux, Intune supprime l’interaction de l’utilisateur via les paramètres du fournisseur de services de configuration BitLocker (CSP).

Conditions préalables pour le chiffrement activé par l’utilisateur :

- Le disque dur doit être partitionné dans un lecteur de système d’exploitation formaté avec NTFS et un lecteur système d’au moins 350 Mo mis en forme comme FAT32 pour UEFI et NTFS pour BIOS.

- L’appareil doit être inscrit dans Intune par le biais de la jonction hybride Microsoft Entra, de l’inscription Microsoft Entra ou de la jonction Microsoft Entra.

- Une puce TPM (Trusted Platform Module) n’est pas nécessaire, mais fortement recommandée pour une sécurité accrue.

Conditions préalables pour le chiffrement silencieux BitLocker :

- Puce TPM (version 1.2 ou 2.0) qui doit être déverrouillée.

- L’environnement de récupération Windows (WinRE) doit être activé.

- Le disque dur doit être partitionné dans un lecteur de système d’exploitation formaté avec NTFS et un lecteur système d’au moins 350 Mo doit être mis en forme en tant que FAT32 pour l’interface UEFI (Unified Extensible Firmware Interface) et NTFS pour BIOS. LE BIOS UEFI est requis pour les appareils TPM version 2.0. (Le démarrage sécurisé n’est pas obligatoire, mais fournira plus de sécurité.)

- L’appareil inscrit à Intune est connecté aux services hybrides Microsoft Azure ou à l’ID Microsoft Entra.

Identification de l’état et des échecs de chiffrement

Les échecs de chiffrement BitLocker sur les appareils Windows 10 inscrits dans Intune peuvent se trouver dans l’une des catégories suivantes :

- Le matériel ou le logiciel de l’appareil ne répond pas aux conditions préalables à l’activation de BitLocker.

- La stratégie Intune BitLocker est mal configurée, ce qui provoque des conflits d’objet de stratégie de groupe (GPO).

- L’appareil est déjà chiffré et la méthode de chiffrement ne correspond pas aux paramètres de stratégie.

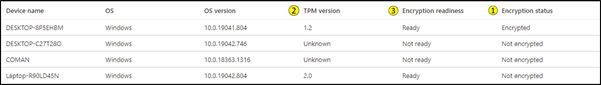

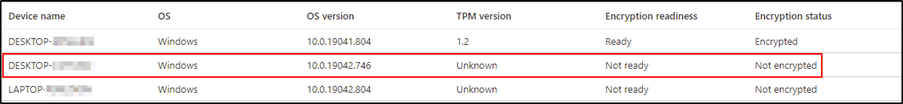

Pour identifier la catégorie d’un échec de chiffrement d’appareil, connectez-vous au Centre d’administration Microsoft Intune et sélectionnez Rapport de chiffrement du moniteur>des appareils.> Le rapport affiche une liste d’appareils inscrits et indique si un appareil est chiffré ou prêt à être chiffré, et s’il a une puce TPM.

Note

Si un appareil Windows 10 affiche un état Non prêt , il peut toujours prendre en charge le chiffrement. Pour un état Prêt , l’appareil Windows 10 doit avoir activé le module TPM. Les appareils TPM ne sont pas nécessaires pour prendre en charge le chiffrement, mais sont fortement recommandés pour renforcer la sécurité.

L’exemple ci-dessus montre qu’un appareil avec TPM version 1.2 a été correctement chiffré. En outre, vous pouvez voir deux appareils non prêts pour le chiffrement qui ne seront pas en mesure d’être chiffrés en mode silencieux, ainsi qu’un appareil TPM 2.0 prêt pour le chiffrement, mais pas encore chiffré.

Scénarios d’échec courants

Les sections suivantes décrivent les scénarios d’échec courants que vous pouvez diagnostiquer avec des détails à partir du rapport de chiffrement.

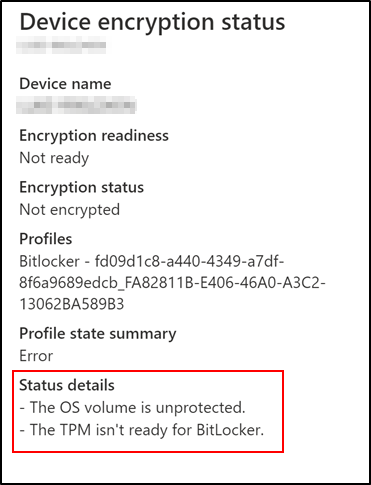

Scénario 1 : l’appareil n’est pas prêt pour le chiffrement et non chiffré

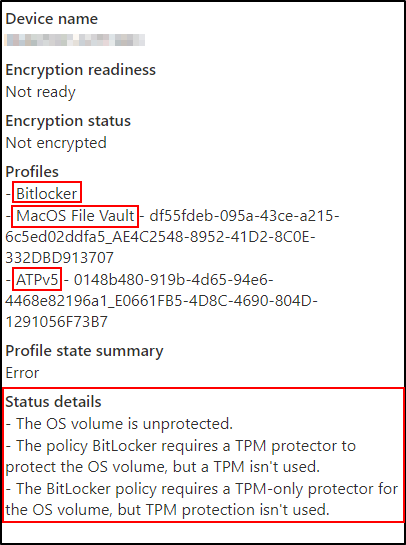

Lorsque vous cliquez sur un appareil qui n’est pas chiffré, Intune affiche un résumé de son état. Dans l’exemple ci-dessous, il existe plusieurs profils ciblant l’appareil : une stratégie de protection des points de terminaison, une stratégie de système d’exploitation Mac (qui n’est pas applicable à cet appareil) et une base de référence Microsoft Defender Advanced Threat Protection (ATP).

L’état du chiffrement a été expliqué :

Les messages sous Détails de l’état sont des codes retournés par le nœud d’état csp BitLocker à partir de l’appareil. L’état du chiffrement est dans un état d’erreur, car le volume du système d’exploitation n’est pas chiffré. En outre, la stratégie BitLocker a des exigences pour un module TPM, que l’appareil ne satisfait pas.

Les messages signifient que l’appareil n’est pas chiffré, car il n’a pas de module de plateforme sécurisée présent et que la stratégie en nécessite une.

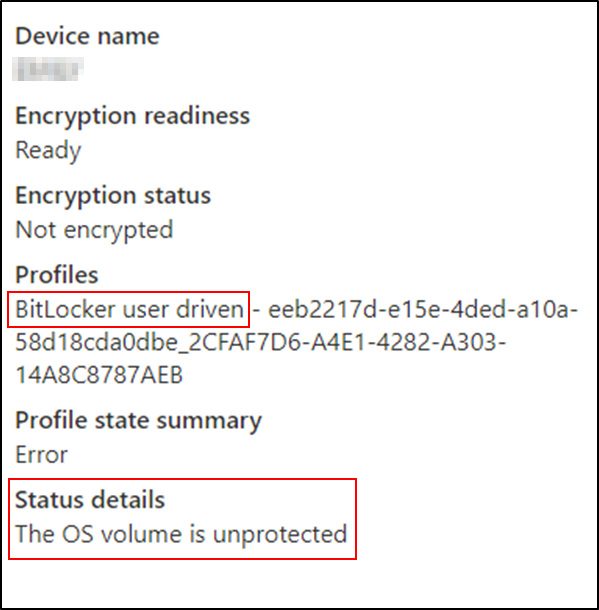

Scénario 2 : l’appareil est prêt, mais pas chiffré

Cet exemple montre que l’appareil TPM 2.0 n’est pas chiffré.

L’état du chiffrement a été expliqué :

Cet appareil a une stratégie BitLocker configurée pour l’interaction utilisateur plutôt que pour le chiffrement silencieux. L’utilisateur n’a pas démarré ou terminé le processus de chiffrement (l’utilisateur reçoit un message de notification), de sorte que le lecteur reste non chiffré.

Scénario 3 : l’appareil n’est pas prêt et ne chiffre pas en mode silencieux

Si une stratégie de chiffrement est configurée pour supprimer l’interaction utilisateur et chiffrer en mode silencieux et que l’état de préparation du chiffrement du rapport de chiffrement n’est pas applicable ou non prêt, il est probable que le module de plateforme sécurisée n’est pas prêt pour BitLocker.

Les détails de l’état de l’appareil révèlent la cause :

L’état du chiffrement a été expliqué :

Si le module TPM n’est pas prêt sur l’appareil, cela peut être dû au fait qu’il est désactivé dans le microprogramme ou doit être effacé ou réinitialisé. L’exécution du module de plateforme sécurisée console de gestion (TPM.msc) à partir de la ligne de commande sur l’appareil concerné vous aidera à comprendre et à résoudre l’état du module de plateforme sécurisée.

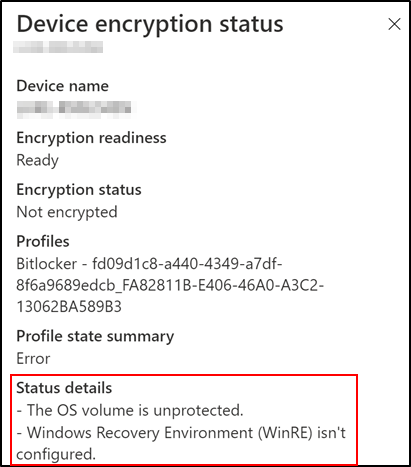

Scénario 4 : l’appareil est prêt, mais pas chiffré en mode silencieux

Il existe plusieurs raisons pour lesquelles un appareil ciblé par le chiffrement silencieux est prêt, mais pas encore chiffré.

L’état du chiffrement a été expliqué :

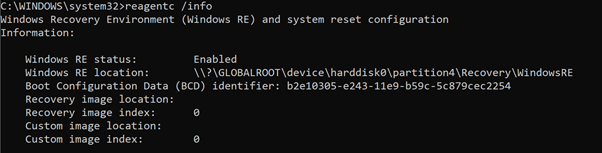

Une explication est que WinRE n’est pas activé sur l’appareil, ce qui est un prérequis. Vous pouvez valider l’état de WinRE sur l’appareil à l’aide de la commande reagentc.exe/info en tant qu’administrateur.

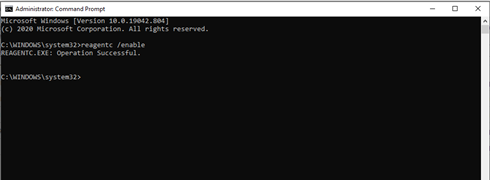

Si WinRE est désactivé, exécutez la commande reagentc.exe/info en tant qu’administrateur pour activer WinRE.

La page Détails de l’état affiche le message suivant si WinRE n’est pas configuré correctement :

L’utilisateur connecté à l’appareil n’a pas de droits d’administrateur.

Une autre raison pourrait être des droits administratifs. Si votre stratégie BitLocker cible un utilisateur qui n’a pas de droits d’administration et autorise les utilisateurs standard à activer le chiffrement pendant autopilot n’est pas activé, vous verrez les détails d’état de chiffrement suivants.

L’état du chiffrement a été expliqué :

Définissez Autoriser les utilisateurs standard à activer le chiffrement pendant Autopilot sur Oui pour résoudre ce problème pour les appareils joints à Microsoft Entra.

Scénario 5 : l’appareil est dans un état d’erreur mais chiffré

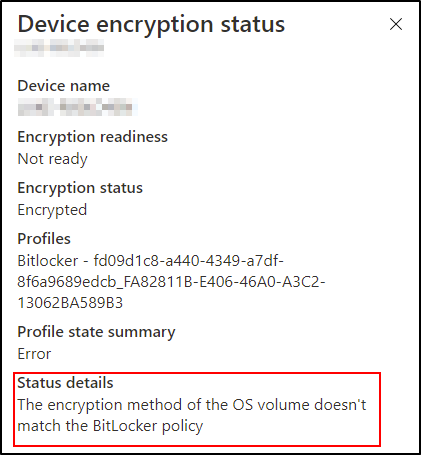

Dans ce scénario courant, si la stratégie Intune est configurée pour le chiffrement XTS-AES 128 bits, mais que l’appareil ciblé est chiffré à l’aide du chiffrement XTS-AES 256 bits (ou de l’inverse), vous recevrez l’erreur ci-dessous.

L’état du chiffrement a été expliqué :

Cela se produit lorsqu’un appareil qui a déjà été chiffré à l’aide d’une autre méthode , manuellement par l’utilisateur, avec Microsoft BitLocker Administration and Monitoring (MBAM) ou par Microsoft Configuration Manager avant l’inscription.

Pour corriger ce problème, déchiffrez l’appareil manuellement ou avec Windows PowerShell. Laissez ensuite la stratégie Intune BitLocker chiffrer à nouveau l’appareil la prochaine fois que la stratégie l’atteint.

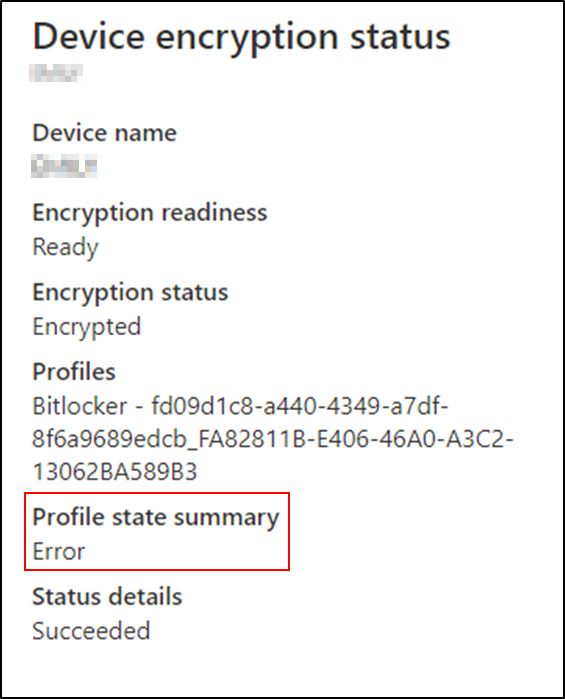

Scénario 6 : l’appareil est chiffré, mais l’état du profil est en erreur

Parfois, un appareil apparaît chiffré, mais a un état d’erreur dans le résumé de l’état du profil.

L’état du chiffrement a été expliqué :

Cela se produit généralement lorsque l’appareil a été chiffré par un autre moyen (éventuellement manuellement). Les paramètres correspondent à la stratégie actuelle, mais Intune n’a pas lancé le chiffrement.