Résolution des problèmes de remise des certificats approvisionnés par SCEP sur des appareils dans Microsoft Intune

Cet article fournit des conseils de dépannage pour vous aider à examiner la remise de certificats à des appareils lorsque vous utilisez le protocole SCEP (Simple Certificate Enrollment Protocol) pour approvisionner des certificats dans Intune. Une fois que le serveur NDES (Network Device Enrollment Service) reçoit le certificat demandé pour un appareil de l’autorité de certification, il transmet ce certificat à l’appareil.

Cet article s’applique à l’étape 5 du flux de travail de communication SCEP ; remise du certificat à l’appareil qui a envoyé la demande de certificat.

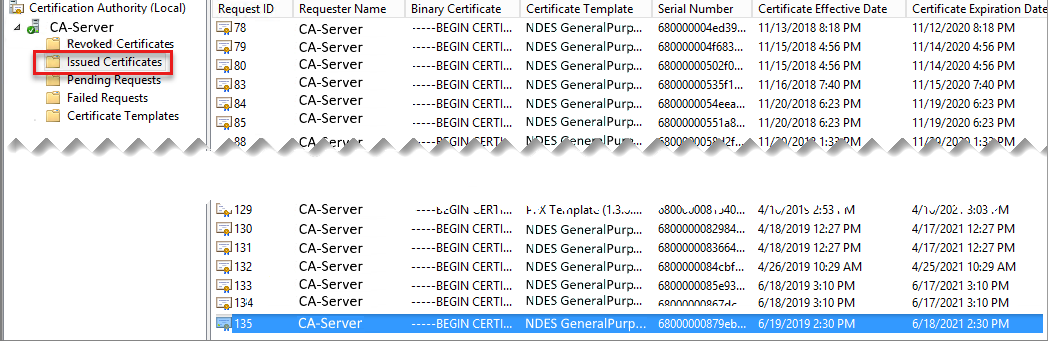

Passer en revue l’autorité de certification

Une fois que l’autorité de certification a émis le certificat, une entrée similaire à l’exemple suivant s’affiche sur l’autorité de certification :

Examiner l’appareil

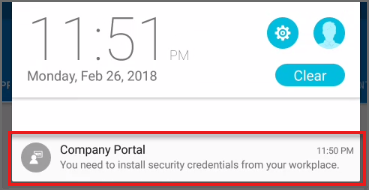

Android

Pour les appareils inscrits par l’administrateur d’appareil, vous verrez une notification similaire à l’image suivante, qui vous invite à installer le certificat :

Pour Android Enterprise ou Samsung Knox, l’installation du certificat est automatique et silencieuse.

Pour afficher un certificat installé sur Android, utilisez une application d’affichage de certificat tierce.

Vous pouvez également consulter le journal OMADM des appareils. Recherchez les entrées qui ressemblent aux exemples suivants, qui sont enregistrés lors de l’installation des certificats :

Certificat racine :

2018-02-27T04:50:52.1890000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeRootCertInstallStateMachine 9595 9 Root cert '17…' state changed from CERT_INSTALL_REQUESTED to CERT_INSTALL_REQUESTED

2018-02-27T04:53:31.1300000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeRootCertInstallStateMachine 9595 0 Root cert '17…' state changed from CERT_INSTALL_REQUESTED to CERT_INSTALLING

2018-02-27T04:53:32.0390000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeRootCertInstallStateMachine 9595 14 Root cert '17…' state changed from CERT_INSTALLING to CERT_INSTALL_SUCCESS

Certificat provisionné via SCEP

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 There are 1 requests

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 Trying to enroll certificate request: ModelName=AC_51…%2FLogicalName_39907…;Hash=1677525787

2018-02-27T05:16:20.6150000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Sending GetCACert(ca) to https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=ca

2018-02-27T05:16:20.6530000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Received '200 OK' when sending GetCACert(ca) to https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=ca

2018-02-27T05:16:21.7460000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Sending GetCACaps(ca) to https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:21.7890000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Received '200 OK' when sending GetCACaps(ca) to https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:28.0340000 VERB Event org.jscep.transaction.EnrollmentTransaction 18327 10 Response: org.jscep.message.CertRep@3150777b[failInfo=<null>,pkiStatus=SUCCESS,recipientNonce=Nonce [GUID],messageData=org.spongycastle.cms.CMSSignedData@27cc8998,messageType=CERT_REP,senderNonce=Nonce [GUID],transId=TRANSID]

2018-02-27T05:16:28.2440000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeScepCertInstallStateMachine 18327 10 SCEP cert 'ModelName=AC_51…%2FLogicalName_39907…;Hash=1677525787' state changed from CERT_ENROLLED to CERT_INSTALL_REQUESTED

2018-02-27T05:18:44.9820000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeScepCertInstallStateMachine 18327 0 SCEP cert 'ModelName=AC_51…%2FLogicalName_39907…;Hash=1677525787' state changed from CERT_INSTALL_REQUESTED to CERT_INSTALLING

2018-02-27T05:18:45.3460000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeScepCertInstallStateMachine 18327 14 SCEP cert 'ModelName=AC_51…%2FLogicalName_39907…;Hash=1677525787' state changed from CERT_INSTALLING to CERT_ACCESS_REQUESTED

2018-02-27T05:20:15.3520000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeScepCertInstallStateMachine 18327 21 SCEP cert 'ModelName=AC_51…%2FLogicalName_39907…;Hash=1677525787' state changed from CERT_ACCESS_REQUESTED to CERT_ACCESS_GRANTED

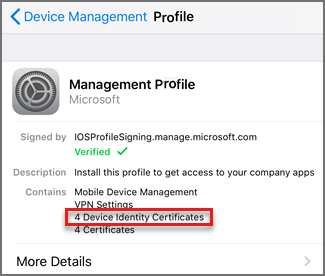

iOS/iPadOS

Sur l’appareil iOS/iPadOS ou iPadOS, vous pouvez afficher le certificat sous le profil Gestion des appareils. Descendre dans la hiérarchie pour afficher les détails des certificats installés.

Vous pouvez également trouver des entrées qui ressemblent à ce qui suit dans le journal de débogage iOS :

Debug 18:30:53.691033 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=SCEP%20Authority\

Debug 18:30:54.640644 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=SCEP%20Authority\

Debug 18:30:55.487908 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=PKIOperation&message=MIAGCSqGSIb3DQEHAqCAMIACAQExDzANBglghkgBZQMEAgMFADCABgkqhkiG9w0BBwGggCSABIIZfzCABgkqhkiG9w0BBwOggDCAAgEAMYIBgjCCAX4CAQAwZjBPMRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxHDAaBgoJkiaJk/IsZAEZFgxmb3VydGhjb2ZmZWUxGDAWBgNVBAMTD0ZvdXJ0aENvZmZlZSBDQQITaAAAAAmaneVjEPlcTwAAAAAACTANBgkqhkiG9w0BAQEFAASCAQCqfsOYpuBToerQLkw/tl4tH9E+97TBTjGQN9NCjSgb78fF6edY0pNDU+PH4RB356wv3rfZi5IiNrVu5Od4k6uK4w0582ZM2n8NJFRY7KWSNHsmTIWlo/Vcr4laAtq5rw+CygaYcefptcaamkjdLj07e/Uk4KsetGo7ztPVjSEFwfRIfKv474dLDmPqp0ZwEWRQG

Debug 18:30:57.285730 -0500 profiled Adding dependent Microsoft.Profiles.MDM to parent www.windowsintune.com.SCEP.ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295 in domain ManagedProfileToManagingProfile to system\

Default 18:30:57.320616 -0500 profiled Profile \'93www.windowsintune.com.SCEP.ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295\'94 installed.\

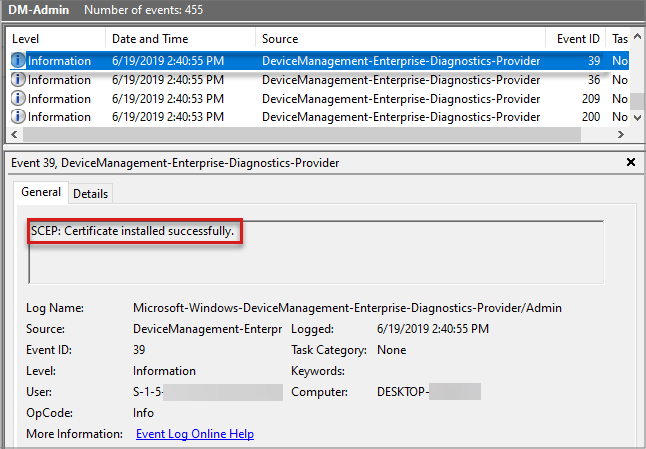

Windows

Sur un appareil Windows, vérifiez que le certificat a été remis :

Exécutez eventvwr.msc pour ouvrir l’Observateur d’événements. Accédez aux journaux>des applications et des services Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Admin et recherchez l’événement 39. Cet événement doit avoir une description générale de : SCEP : Certificat installé correctement.

Pour afficher le certificat sur l’appareil, exécutez certmgr.msc pour ouvrir la console MMC certificats et vérifier que les certificats racine et SCEP sont installés correctement sur l’appareil dans le magasin personnel :

- Accédez aux certificats (ordinateur local)>Certificats des autorités> de certification racines approuvées et vérifiez que le certificat racine de votre autorité de certification est présent. Les valeurs d’émission à et d’émission par seront identiques.

- Dans la console MMC Certificats, accédez à Certificats – Certificats personnels>de l’utilisateur>actuel et vérifiez que le certificat demandé est présent, avec Émis par égal au nom de l’autorité de certification.

Résoudre les défaillances

Android

Pour résoudre les problèmes de remise des certificats, passez en revue les erreurs journalisées dans le journal OMA DM.

iOS/iPadOS

Pour résoudre les problèmes de remise des certificats, passez en revue les erreurs journalisées dans le journal de débogage des appareils.

Windows

Pour résoudre les problèmes liés au certificat qui n’est pas installé sur l’appareil, recherchez dans le journal des événements Windows des erreurs qui suggèrent des problèmes :

- Sur l’appareil, exécutez eventvwr.msc pour ouvrir l’Observateur d’événements, puis accédez à Applications et Services Logs>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Admin.

Les erreurs de remise et d’installation du certificat sur l’appareil sont généralement liées aux opérations Windows, et non à Intune.

Prochaines étapes

Si le certificat est correctement déployé sur l’appareil, mais qu’Intune ne signale pas la réussite, consultez la création de rapports NDES à Intune pour résoudre les problèmes de création de rapports.