Activer la prise en charge de TLS 1.2 dans votre environnement en vue de l’obsolescence de Microsoft Entra TLS 1.1 et 1.0

Pour améliorer le niveau de sécurité de votre client et rester en conformité avec les normes du secteur, Microsoft Entra ID cessera bientôt de prendre en charge les protocoles et chiffrements TLS (Transport Layer Security) suivants :

- TLS 1.1

- TLS 1.0

- Suite de chiffrement 3DES (TLS_RSA_WITH_3DES_EDE_CBC_SHA)

Impact de cette modification sur votre organisation

Vos applications communiquent-elles ou s’authentifient-elles avec Microsoft Entra ID ? Ces applications peuvent ne pas fonctionner comme prévu si elles ne peuvent pas utiliser TLS 1.2 pour communiquer. Cette situation inclut :

- Microsoft Entra Connect

- Microsoft Graph PowerShell

- Connecteurs proxy d’application Microsoft Entra

- Agent PTA

- Navigateurs hérités

- Applications intégrées à Microsoft Entra ID

Pourquoi cette modification est-elle apportée ?

Ces protocoles et chiffrements sont obsolètes pour les raisons suivantes :

- Pour suivre les dernières normes de conformité du programme fédéral de gestion des risques et des autorisations (FedRAMP).

- Pour améliorer la sécurité lorsque les utilisateurs interagissent avec nos services cloud.

Les services de suite de chiffrement TLS 1.0, TLS 1.1 et 3DES sont obsolètes selon la planification suivante.

| Type d’instance | Date d’obsolescence | État |

|---|---|---|

| Instances gouvernementales américaines | 31 mars 2021 | TERMINÉ |

| Instances publiques | 31 janvier 2022 | TERMINÉ |

| Instances Microsoft Entra gérées par 21Vianet en Chine | 30 novembre 2024 | EN COURS |

Prise en charge de TLS 1.3 pour les services Microsoft Entra

En plus de prendre en charge TLS 1.2, Microsoft Entra déploie également la prise en charge de TLS 1.3 pour ses points de terminaison afin de s’aligner sur les bonnes pratiques de sécurité (NIST - SP 800-52 Rev. 2). Avec cette modification, les points de terminaison Microsoft Entra prennent en charge les protocoles TLS 1.2 et TLS 1.3.

Activer la prise en charge de TLS 1.2 dans votre environnement

Pour garantir une connexion sécurisée à Microsoft Entra ID et aux services Microsoft 365, configurez vos applications clientes et les systèmes d’exploitation client et serveur pour prendre en charge TLS 1.2 et les suites de chiffrement contemporaines.

Instructions pour l’activation de TLS 1.2 sur les clients

- Mettre à jour Windows et le TLS par défaut que vous utilisez pour « WinHTTP ».

- Identifiez et réduisez votre dépendance vis-à-vis des applications clientes et des systèmes d’exploitation qui ne prennent pas en charge TLS 1.2.

- Activez TLS 1.2 pour les applications et les services qui communiquent avec Microsoft Entra ID.

- Mettre à jour et configurer votre installation .NET Framework pour prendre en charge TLS 1.2.

- Assurez-vous que les applications et les scripts PowerShell (qui utilisent Microsoft Graph et Microsoft Graph PowerShell) sont hébergés et exécutés sur une plateforme qui prend en charge TLS 1.2.

- Assurez-vous que votre navigateur web dispose des dernières mises à jour. Nous vous recommandons d’utiliser le nouveau navigateur Microsoft Edge (basé sur Chromium). Pour plus d’informations, consultez l’article Notes de publication de Microsoft Edge pour le canal stable.

- Assurez-vous que votre proxy web prend en charge TLS 1.2. Pour plus d’informations sur la mise à jour d’un proxy web, consultez le fournisseur de votre solution de proxy web.

Pour plus d’informations, consultez les articles suivants :

- Comment activer TLS 1.2 sur les clients

- Préparation de l’utilisation de TLS 1.2 dans Office 365 et Office 365 GCC - Conformité Microsoft 365

Mise à jour du système d’exploitation Windows et du TLS par défaut que vous utilisez pour WinHTTP

Ces systèmes d’exploitation prennent en charge de manière native TLS 1.2 pour les communications client-serveur WinHTTP :

- Windows 8.1, Windows 10 et versions ultérieures

- Windows Server 2012 R2, Windows Server 2016 et versions ultérieures

Vérifiez que vous n’avez pas explicitement désactivé TLS 1.2 sur ces plateformes.

Par défaut, les versions antérieures de Windows (telles que Windows 8 et Windows Server 2012) n’activent pas TLS 1.2 ou TLS 1.1 pour les communications sécurisées à l’aide de WinHTTP. Pour ces versions antérieures de Windows :

- Installez la mise à jour 3140245.

- Activez les valeurs de Registre à partir de la section Activer TLS 1.2 sur les systèmes d’exploitation client ou serveur.

Vous pouvez configurer ces valeurs pour ajouter TLS 1.2 et TLS 1.1 à la liste des protocoles sécurisés par défaut pour WinHTTP.

Pour plus d’informations, voir Comment activer TLS 1.2 sur des clients.

Note

Par défaut, un système d’exploitation qui prend en charge TLS 1.2 (par exemple, Windows 10) prend également en charge les versions héritées du protocole TLS. Lorsqu’une connexion est établie à l’aide de TLS 1.2 et qu’elle n’obtient pas de réponse en temps opportun, ou lorsque la connexion est réinitialisée, le système d’exploitation peut essayer de se connecter au service Web cible à l’aide d’un protocole TLS plus ancien (tel que TLS 1.0 ou 1.1). Cela se produit généralement si le réseau est occupé ou si un paquet tombe sur le réseau. Après le retour temporaire à l’ancien TLS, le système d’exploitation essaiera à nouveau d’établir une connexion TLS 1.2.

Quel sera l’état de ce trafic de secours une fois que Microsoft cessera de prendre en charge l’ancien TLS ? Le système d’exploitation peut toujours essayer d’établir une connexion TLS en utilisant le protocole TLS hérité. Toutefois, si le service Microsoft ne prend plus en charge l’ancien protocole TLS, la connexion basée sur TLS héritée ne réussira pas. Cela forcera le système d’exploitation à réessayer la connexion en utilisant TLS 1.2 à la place.

Identifier et réduire la dépendance sur les clients qui ne prennent pas en charge TLS 1.2

Effectuez la mise à jour des clients suivants afin de fournir un accès ininterrompu :

- Android 4.3 et versions antérieures

- Firefox version 5.0 et versions antérieures

- Internet Explorer versions 8 à 10 dans Windows 7 et versions antérieures

- Internet Explorer 10 sur Windows Phone 8.0

- Safari 6.0.4 sur OS X 10.8.4 et versions antérieures

Pour plus d’informations, consultez l’article Simulation de connexion pour divers clients se connectant à www.microsoft.com, avec SSLLabs.com.

Activer TLS 1.2 sur les rôles serveur courants qui communiquent avec Microsoft Entra ID

Microsoft Entra Connect installer la dernière version)

- Souhaitez-vous également activer TLS 1.2 entre le serveur du moteur de synchronisation et un serveur distant SQL Server ? Ensuite, assurez-vous que les versions requises sont installées pour la prise en charge de TLS 1.2 pour Microsoft SQL Server.

Microsoft Entra Connect Authentication Agent (authentification directe) (version 1.5.643.0 et versions ultérieures)

Proxy d’application Azure (version 1.5.1526.0 et versions ultérieures appliquent TLS 1.2)

Services Active Directory Federation Services (AD FS) pour les serveurs configurés pour utiliser l’authentification multifacteur Azure (Azure MFA)

Serveurs NPS configurés pour utiliser l’extension NPS pour l’authentification multifacteur Microsoft Entra

Serveur MFA version 8.0. x ou versions ultérieures

Service proxy de protection par mot de passe Microsoft Entra

Action requise

Il est vivement recommandé d’exécuter la dernière version de l’agent, du service ou du connecteur.

Par défaut, TLS 1.2 est activé sur Windows Server 2012 R2 et les versions ultérieures. Dans de rares cas, la configuration du système d’exploitation par défaut a peut-être été modifiée pour désactiver TLS 1.

Pour vous assurer que TLS 1.2 est activé, nous vous recommandons d’ajouter explicitement les valeurs de Registre à partir de la section Activer TLS 1.2 sur les systèmes d’exploitation client ou serveur sur les serveurs qui exécutent Windows Server et qui communiquent avec Microsoft Entra ID.

La plupart des services répertoriés précédemment dépendent de .NET Framework. Assurez-vous qu’il est mis à jour comme décrit dans la section Mettre à jour et configurer .NET Framework pour prendre en charge TLS 1.2.

Pour plus d’informations, consultez les articles suivants :

Activer TLS 1.2 sur les systèmes d’exploitation client ou serveur

Chaînes de Registre

Pour Windows 2012 R2, Windows 8.1 et systèmes d’exploitation ultérieurs, TLS 1.2 est activé par défaut. Par conséquent, les valeurs de Registre suivantes ne sont pas affichées, sauf si elles ont été définies avec des valeurs différentes.

Pour configurer et activer manuellement TLS 1.2 au niveau du système d’exploitation, vous pouvez ajouter les valeurs DWORD suivantes :

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client

DisabledByDefault: 00000000Enabled: 00000001

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server

DisabledByDefault: 00000000Enabled: 00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

SchUseStrongCrypto: 00000001

Pour activer TLS 1.2 à l’aide d’un script PowerShell, consultez l’article Mise en œuvre de TLS 1.2 pour Microsoft Entra Connect.

Comment vérifier quel protocole TLS est utilisé

Voici deux façons de vérifier quel protocole TLS est utilisé :

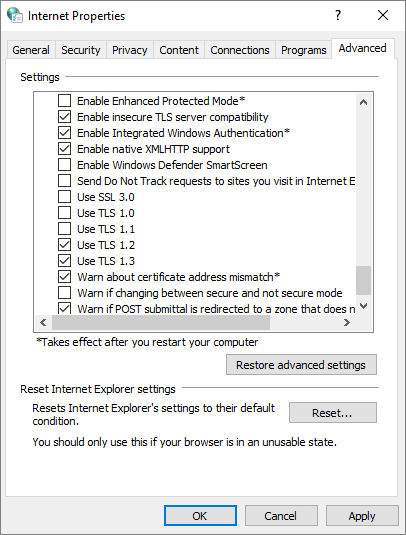

- Paramètres de sécurité du navigateur

- Propriétés Internet dans Windows

Pour vérifier quel protocole TLS est utilisé à l’aide des propriétés Internet, procédez comme suit :

Appuyez sur la touche Windows+R pour ouvrir la boîte de dialogue Exécuter.

Tapez inetcpl.cpl, puis sélectionnez OK. Ensuite, la fenêtre Propriétés Internet s’ouvre.

Dans la fenêtre Propriétés Internet, sélectionnez l’onglet Avancé et faites défiler vers le bas pour vérifier les paramètres liés à TLS.

Mettre à jour et configurer .NET Framework pour prendre en charge TLS 1.2

Les applications intégrées Microsoft Entra managées et les scripts Windows PowerShell (à l’aide de Microsoft Graph PowerShell et Microsoft Graph) peuvent utiliser .NET Framework.

Installer les mises à jour .NET pour permettre un chiffrement renforcé

Déterminer la version .NET

Tout d’abord, déterminez les versions .NET installées.

- Pour plus d’informations, consultez l’article Déterminer les versions et les niveaux de Service Pack installés de .NET Framework.

Installation des mises à jour .NET

Installez les mises à jour .NET afin de permettre un chiffrement renforcé. Certaines versions de .NET Framework peuvent nécessiter une mise à jour pour permettre un chiffrement renforcé.

Utilisez les instructions suivantes :

.NET Framework 4.6.2 et les versions ultérieures prennent en charge TLS 1.2 et TLS 1.1. Vérification des paramètres du Registre Aucune autre modification n’est requise.

Mettre à jour .NET Framework 4.6 et les versions antérieures pour prendre en charge TLS 1.2 et TLS 1.1.

Pour plus d’informations, consultez l’article Versions et dépendances de .NET Framework.

Utilisez-vous .NET Framework 4.5.2 ou 4.5.1 sous Windows 8.1 ou Windows Server 2012 ? Dans ce cas, les mises à jour et les détails pertinents sont également disponibles dans le Catalogue Microsoft Update.

- Voir également Avis de sécurité Microsoft 2960358.

Pour tout ordinateur qui communique sur le réseau et qui exécute un système compatible avec TLS 1.2, définissez les valeurs DWORD du Registre suivantes.

Pour les applications 32 bits qui s’exécutent sur un système d’exploitation 32 bits et les applications 64 bits qui s’exécutent sur un système d’exploitation 64 bits, effectuez la mise à jour des valeurs de sous-clé suivantes :

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727

SystemDefaultTlsVersions: 00000001SchUseStrongCrypto: 00000001

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

SystemDefaultTlsVersions: 00000001SchUseStrongCrypto: 00000001

Pour les applications 32 bits qui s’exécutent sur des systèmes d’exploitation 64 bits, effectuez la mise à jour des valeurs de sous-clé suivantes :

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727

SystemDefaultTlsVersions: dword:00000001SchUseStrongCrypto: dword:00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

SystemDefaultTlsVersions: dword:00000001SchUseStrongCrypto: dword:00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727

Par exemple, définissez ces valeurs sur :

- Clients Configuration Manager

- Rôles système de site distant qui ne sont pas installés sur le serveur de site

- Le serveur de site lui-même

Pour plus d’informations, consultez les articles suivants :

- Suites de chiffrement TLS prises en charge par Microsoft Entra ID

- Comment activer TLS 1.2 sur les clients

- Meilleures pratiques du protocole TLS (Transport Layer Security) avec .NET Framework

- Résolution des problèmes TLS 1.0 - Documentation sur la sécurité

Vue d’ensemble de la nouvelle télémétrie dans les journaux de connexion

Pour vous aider à identifier les clients ou applications qui utilisent encore le TLS hérité dans votre environnement, consultez les journaux de connexion Microsoft Entra. Pour les clients ou les applications qui se connectent via TLS hérité, Microsoft Entra ID attribue la valeur True au champ TLS hérité dans Détails supplémentaires. Le champ TLS hérité apparaît uniquement si la connexion s’est faite par TLS hérité. Si aucun TLS hérité n’apparaît dans vos journaux, vous êtes prêt à passer à TLS 1.2.

Pour rechercher les tentatives de connexion qui utilisaient les protocoles TLS hérités, un administrateur peut consulter les journaux en :

- Exportant et interrogeant les journaux dans Azure Monitor.

- Téléchargeant les journaux des sept derniers jours au format JavaScript Object Notation (JSON).

- Filtrant et exportant les journaux de connexion à l’aide de PowerShell.

Ces méthodes sont décrites ci-dessous.

Vous pouvez interroger les journaux de connexion à l’aide d’Azure Monitor. Azure Monitor est un outil puissant d’analyse, de surveillance et d’alerte des journaux. Utilisez Azure Monitor pour :

- Journaux Microsoft Entra

- Journaux des ressources Azure

- Journaux des outils logiciels indépendants

Note

Une licence Microsoft Entra ID P1 ou P2 est nécessaire pour exporter les données de reporting vers Azure Monitor.

Pour interroger des entrées TLS héritées à l’aide d’Azure Monitor :

Dans l’article Intégrer des journaux Microsoft Entra aux journaux d’activité Azure Monitor, suivez les instructions pour accéder aux journaux de connexion de Microsoft Entra dans Azure Monitor.

Dans la zone de définition de requête, collez la requête Kusto Query Language suivante :

// Interactive sign-ins only SigninLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == true // Non-interactive sign-ins AADNonInteractiveUserSignInLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == true // Workload Identity (service principal) sign-ins AADServicePrincipalSignInLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == trueSélectionnez Exécuter pour exécuter la requête. Les entrées du journal correspondant à la requête apparaissent dans l’onglet Résultats, sous la définition de la requête.

Pour en savoir plus sur la source de la demande TLS héritée, recherchez les champs suivants :

- UserDisplayName

- AppDisplayName

- ResourceDisplayName

- UserAgent

Afficher les détails sur les entrées de journal dans le centre d’administration Microsoft Entra

Après avoir obtenu les journaux, vous pouvez obtenir plus de détails sur les entrées de journal de connexion TLS héritées dans le centre d’administration Microsoft Entra. Effectuez les étapes suivantes :

Dans le portail Azure, recherchez et sélectionnez Microsoft Entra ID.

Dans le menu de la page Vue d’ensemble, sélectionnez Journaux de connexion.

Sélectionnez une entrée de journal de connexion pour un utilisateur.

Sélectionnez l’onglet Détails supplémentaires. (Si cet onglet ne s’affiche pas, sélectionnez d’abord les points de suspension (…) dans le coin droit pour afficher la liste complète des onglets.)

Recherchez une valeur TLS héritée (TLS 1.0, 1.1 ou 3DES) définie sur True. Si le champ et la valeur en question s’affichent, cela signifie que la tentative de connexion a été effectuée à l’aide du TLS hérité. Si la tentative de connexion a été effectuée à l’aide de TLS 1.2, ce champ ne s’affiche pas.

Pour plus d’informations, consultez l’article Journaux de connexion dans Microsoft Entra ID.

Contactez-nous pour obtenir de l’aide

Pour toute demande ou assistance, créez une demande de support ou posez une question au support de la communauté Azure. Vous pouvez également soumettre des commentaires sur les produits à la communauté de commentaires Azure.