Étapes de dépannage détaillées pour les problèmes de connexion du Bureau à distance aux machines virtuelles Windows dans Azure

S’applique à : ✔️ Machine virtuelles Windows

Cet article décrit les étapes de dépannage détaillées pour diagnostiquer et résoudre les erreurs complexes du Bureau à distance pour les machines virtuelles basées Azure sur Windows.

Important

Pour éliminer les erreurs du Bureau à distance les plus courantes, veillez à lire l’article sur la résolution des problèmes de base du Bureau à distance avant de continuer.

Vous pouvez rencontrer un message d’erreur du Bureau à distance qui ne ressemble à aucun des messages d’erreur spécifiques couverts dans le guide de résolution des problèmes de base du Bureau à distance. Suivez ces étapes pour déterminer pourquoi le client Bureau à distance ne parvient pas à se connecter au service Bureau à distance sur la machine virtuelle Azure.

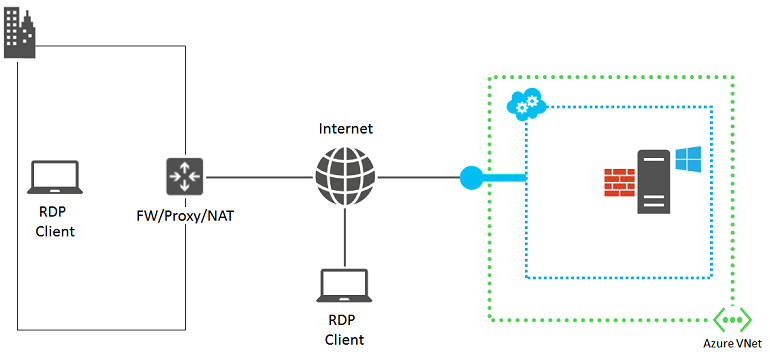

Composants d’une connexion Bureau à distance

Voici les composants impliqués dans une connexion Bureau à distance :

Avant de poursuivre, nous vous recommandons de réfléchir à tout ce qui a changé depuis que vous avez créé avec succès une connexion Bureau à distance à la machine virtuelle. Par exemple :

- Si l’adresse IP publique de la machine virtuelle ou du service cloud contenant la machine virtuelle (également appelée adresse IP virtuelle VIP) a changé. L’erreur de Bureau à distance peut indiquer que le cache client DNS a toujours l’ancienne adresse IP enregistrée pour le nom DNS. Videz le cache client DNS et essayez de vous reconnecter à la machine virtuelle. Ou essayez de vous connecter directement avec la nouvelle adresse IP virtuelle.

- Vous utilisez une application tierce pour gérer vos connexions Bureau à distance au lieu d’utiliser la connexion générée par le portail Azure. Vérifiez que la configuration de l’application inclut bien le port TCP approprié pour le trafic de Bureau à distance. Vous pouvez vérifier ce port pour une machine virtuelle classique dans le portail Azure, en cliquant sur Paramètres de la machine virtuelle > Points de terminaison.

Étapes préliminaires

Avant de passer à la procédure de dépannage détaillé :

- Vérifiez l’état de la machine virtuelle sur le Portail Azure pour identifier d’éventuels problèmes flagrants.

- Suivez les étapes du guide de résolution des problèmes de base pour corriger rapidement les erreurs de Bureau à distance courantes.

- Pour les images personnalisées, assurez-vous que votre VHD est préparé correctement avant de le charger. Pour plus d’informations, consultez Préparer un VHD ou VHDX Windows à charger sur Azure.

Essayez de vous reconnecter à la machine virtuelle via le Bureau à distance après ces étapes.

Étapes de dépannage détaillées

Le client Bureau à distance peut ne pas être en mesure d’atteindre le service Bureau à distance sur la machine virtuelle Azure en raison de problèmes au niveau des sources suivantes :

- ordinateur client de Bureau à distance ;

- périphérique de périmètre intranet de l’entreprise ;

- Groupes de sécurité réseau

- Machine virtuelle Windows sur Azure

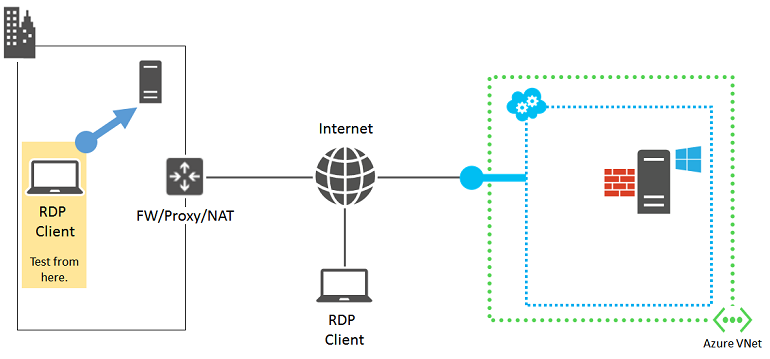

Source 1 : Ordinateur client de Bureau à distance ;

Vérifiez que votre ordinateur peut établir des connexions Bureau à distance avec un autre ordinateur Windows local.

Si vous n’y parvenez pas, recherchez les paramètres suivants sur votre ordinateur :

- un paramètre de pare-feu local qui bloque le trafic de Bureau à distance ;

- un logiciel proxy client installé localement qui empêche les connexions Bureau à distance ;

- un logiciel de surveillance réseau installé localement qui empêche les connexions Bureau à distance ;

- d’autres types de logiciel de sécurité qui analysent le trafic ou autorisent/interdisent des types spécifiques de trafic empêchant les connexions Bureau à distance.

Dans tous ces cas, désactivez temporairement le logiciel concerné et essayez d’établir une connexion avec un ordinateur local via le Bureau à distance. Si vous ne parvenez pas à identifier l’origine du problème de cette façon, contactez votre administrateur réseau pour corriger les paramètres logiciels afin d’autoriser les connexions Bureau à distance.

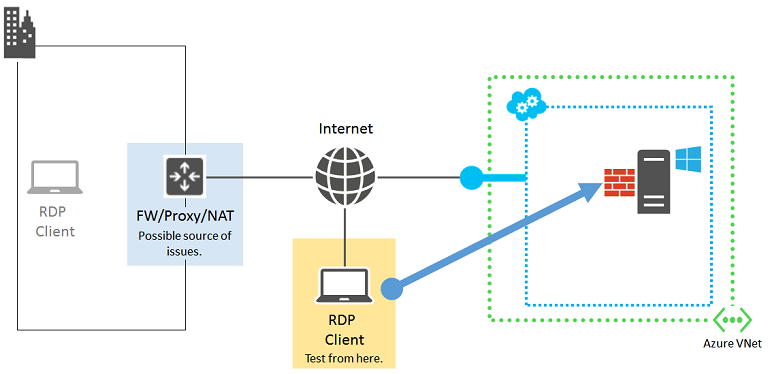

Source 2 : Périphérique de périmètre intranet de lʼentreprise ;

Vérifiez qu’un ordinateur directement connecté à Internet peut établir des connexions Bureau à distance avec votre machine virtuelle Azure.

Si vous n’avez pas d’ordinateur directement connecté à Internet, créez et testez une nouvelle machine virtuelle Azure dans un groupe de ressources ou service cloud. Pour plus d’informations, consultez Création d’une machine virtuelle exécutant Windows dans Azure. Une fois le test terminé, supprimez la machine virtuelle et le groupe de ressources ou le service cloud.

Si vous pouvez créer une connexion Bureau à distance avec un ordinateur directement connecté à Internet, recherchez sur votre périphérique de périmètre intranet d’entreprise :

- un pare-feu qui bloque les connexions HTTPS à Internet ;

- un serveur proxy qui empêche les connexions Bureau à distance ;

- un logiciel de détection d’intrusion ou de surveillance réseau s’exécutant sur les appareils de votre réseau de périmètre et qui empêche les connexions Bureau à distance.

Contactez votre administrateur réseau pour corriger les paramètres de votre périphérique de périmètre intranet d’entreprise afin d’autoriser les connexions Bureau à distance basées sur HTTPS à Internet.

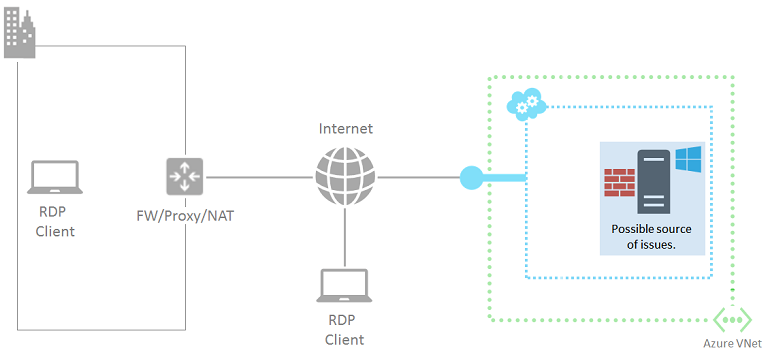

Source 3 : Groupes de sécurité réseau

Les groupes de sécurité réseau vous permettent de contrôler plus précisément le trafic entrant et sortant autorisé. Vous pouvez créer des règles qui s’étendent aux sous-réseaux et aux services cloud d’un réseau virtuel Azure.

Utilisez la vérification des flux IP pour savoir si une règle d’un groupe de sécurité réseau bloque le trafic depuis ou vers une machine virtuelle. Vous pouvez également vérifier les règles de groupe de sécurité effectives pour vous assurer que la règle « Allow » entrante du groupe de sécurité réseau existe pour le port RDP (par défaut, 3389). Pour en savoir plus, voir Utilisation de règles de sécurité effectives pour résoudre des problèmes de flux de trafic de machine virtuelle.

Source 4 : Machine virtuelle Azure windows

Suivez les instructions de cet article. Cet article est consacré à la réinitialisation du service Bureau à distance sur la machine virtuelle :

- activer la règle par défaut du pare-feu Windows Bureau à distance (port TCP 3389) ;

- activer les connexions Bureau à distance en définissant la valeur de registre HKLM\System\CurrentControlSet\Control\Terminal Server\fDenyTSConnections sur 0.

Essayez une nouvelle fois de vous connecter à partir de votre ordinateur. Si vous ne réussissez toujours pas à vous connecter via Bureau à distance, cela peut être dû à l’une des raisons suivantes :

- Le service Bureau à distance ne fonctionne pas sur la machine virtuelle cible.

- Le service Bureau à distance n’est pas compatible avec l’écoute sur le port TCP 3389.

- Le pare-feu Windows ou un autre pare-feu local comporte une règle sortante qui empêche le trafic du Bureau à distance.

- Le logiciel de détection d’intrusion ou de surveillance réseau s’exécutant sur la machine virtuelle Azure empêche les connexions Bureau à distance.

Pour les machines virtuelles créées à l’aide du modèle de déploiement classique, vous pouvez utiliser une session Azure PowerShell distante vers la machine virtuelle Azure. Tout d’abord, vous devez installer un certificat pour le service cloud d’hébergement de la machine virtuelle. Accédez à Configurer l’accès à distance sécurisé de PowerShell aux machines virtuelles Azure et téléchargez le fichier de script InstallWinRMCertAzureVM.ps1 sur votre ordinateur local.

Installez ensuite Azure PowerShell si ce n’est pas déjà fait. Consultez Installation et configuration d’Azure PowerShell.

Ouvrez ensuite une invite de commandes Azure PowerShell, puis remplacez le dossier actif par l’emplacement du fichier de script InstallWinRMCertAzureVM.ps1. Pour exécuter un script Azure PowerShell, vous devez définir la bonne stratégie d’exécution. Exécutez la commande Get-ExecutionPolicy afin de déterminer votre niveau de stratégie actuel. Pour plus d’informations sur la définition du niveau approprié, consultez Set-ExecutionPolicy.

Indiquez ensuite le nom de votre abonnement Azure, le nom du service cloud et le nom de votre machine virtuelle (en supprimant les caractères < et >), puis exécutez les commandes suivantes.

$subscr="<Name of your Azure subscription>"

$serviceName="<Name of the cloud service that contains the target virtual machine>"

$vmName="<Name of the target virtual machine>"

.\InstallWinRMCertAzureVM.ps1 -SubscriptionName $subscr -ServiceName $serviceName -Name $vmName

Le nom d’abonnement correct apparaît dans la propriété SubscriptionName de l’affichage de la commande Get-AzureSubscription. Le nom du service cloud pour la machine virtuelle apparaît dans la colonne ServiceName de l’affichage de la commande Get-AzureVM.

Vérifiez si vous disposez du nouveau certificat. Ouvrez un composant logiciel enfichable Certificats pour l’utilisateur actuel, puis examinez le dossier Autorités de certification racines de confiance\Certificats. Vous devriez voir un certificat portant le nom DNS de votre service cloud doit apparaître dans la colonne Issued To (exemple : cloudservice4testing.cloudapp.net).

Lancez ensuite une session Azure PowerShell distante à l’aide de ces commandes.

$uri = Get-AzureWinRMUri -ServiceName $serviceName -Name $vmName

$creds = Get-Credential

Enter-PSSession -ConnectionUri $uri -Credential $creds

Une fois que vous avez entré les informations d’identification administrateur valides, vous devez visualiser une invite de commandes Azure PowerShell similaire à celle-ci :

[cloudservice4testing.cloudapp.net]: PS C:\Users\User1\Documents>

La première partie de l’invite de commande représente le nom de votre service cloud qui contient la machine virtuelle cible, qui peut être différent de « cloudservice4testing.cloudapp.net ». Vous pouvez maintenant émettre des commandes Azure PowerShell pour ce service cloud afin d’examiner les problèmes et de corriger la configuration.

Correction manuelle des Services Bureau à distance permettant l’écoute du port TCP

À l’invite de la session Azure PowerShell à distance, exécutez cette commande.

Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber"

La propriété PortNumber indique le numéro de port actuel. Si nécessaire, utilisez cette commande pour modifier le numéro de port du Bureau à distance afin de revenir à sa valeur par défaut (3389).

Set-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber" -Value 3389

Vérifiez que le port affiche désormais la valeur 3389 à l’aide de cette commande.

Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber"

Quittez la session Azure PowerShell distante à l’aide de cette commande.

Exit-PSSession

Vérifiez que le point de terminaison du Bureau à distance de la machine virtuelle Azure utilise également le port TCP 3398 comme port interne. Redémarrez la machine virtuelle Azure puis testez de nouveau la connexion Bureau à distance.

Ressources supplémentaires

Installation et configuration d’Azure PowerShell

Résolution des problèmes des connexions SSH avec une machine virtuelle Azure Linux

Résolution des problèmes d’accès à une application exécutée sur une machine virtuelle Azure

Contactez-nous pour obtenir de l’aide

Pour toute demande ou assistance, créez une demande de support ou posez une question au support de la communauté Azure. Vous pouvez également soumettre des commentaires sur les produits à la communauté de commentaires Azure.