Déverrouillage d’un disque chiffré Linux pour une réparation hors connexion

S’applique à : ✔️ Machines virtuelles Linux

Cet article explique comment déverrouiller un disque de système d’exploitation avec Azure Disk Encryption (ADE) pour la réparation hors connexion.

Azure Disk Encryption peut être appliqué aux machines virtuelles Linux approuvées par Microsoft. Voici quelques exigences de base pour activer Azure Disk Encryption dans les machines virtuelles Linux :

- Azure Key Vault

- Applets de commande Azure CLI ou Windows PowerShell

- Mappeur d’appareil (DM)-Crypt

Symptômes

Si ADE est activé sur le disque du système d’exploitation, vous pouvez recevoir les messages d’erreur suivants après avoir essayé de monter le disque sur une machine virtuelle de réparation :

montage : type fs incorrect, option incorrecte, superblock incorrect sur /dev/sda2, page de code manquante ou programme d’assistance, ou autre erreur

montage : type de système de fichiers inconnu 'LVM2_member'

Préparation

Avant de déverrouiller le disque de système d’exploitation chiffré pour la réparation hors connexion, effectuez les tâches suivantes :

- Vérifiez que ADE est activé sur le disque.

- Déterminez si le disque du système d’exploitation utilise ADE version 0 (chiffrement à double passe) ou ADE version 1 (chiffrement à passe unique).

- Déterminez si le disque du système d’exploitation est géré ou non managé.

- Sélectionnez la méthode pour déverrouiller le disque chiffré.

Vérifier que L’ADE est activé sur le disque

Vous pouvez effectuer cette étape dans les Portail Azure, PowerShell ou l’interface de ligne de commande Azure (Azure CLI).

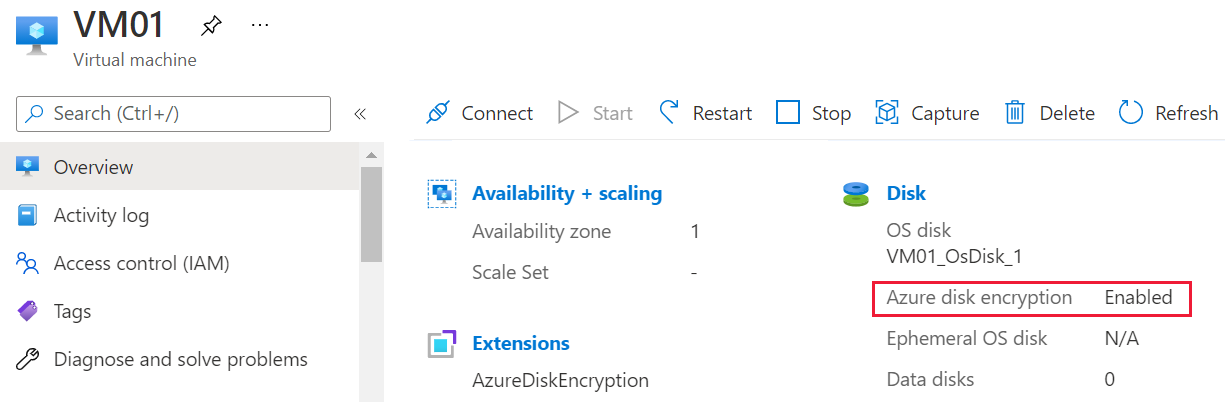

Portail Azure

Affichez le panneau Vue d’ensemble de la machine virtuelle ayant échoué dans le Portail Azure. Sous disque, l’entrée de chiffrement de disque Azure s’affiche comme activé ou non activé, comme illustré dans la capture d’écran suivante.

PowerShell

Vous pouvez utiliser l’applet Get-AzVmDiskEncryptionStatus de commande pour déterminer si le système d’exploitation ou les volumes de données d’une machine virtuelle sont chiffrés à l’aide d’ADE. L’exemple de sortie suivant indique que le chiffrement ADE est activé sur le volume du système d’exploitation :

Get-AzVmDiskEncryptionStatus -ResourceGroupName "ResourceGroupName" -VMName "VmName"

Pour plus d’informations sur l’applet Get-AzureRmDiskEncryptionStatus de commande, consultez Get-AzVMDiskEncryptionStatus (Az.Compute).

Azure CLI

Vous pouvez utiliser la az vm encryption show commande pour vérifier si ADE est activé sur les disques de machine virtuelle :

az vm encryption show --name MyVM --resource-group MyResourceGroup --query "disks[].encryptionSettings[].enabled"

Pour plus d’informations sur la az vm encryption show commande, consultez az vm encryption show.

Note

Si ADE n’est pas activé sur le disque, consultez l’article suivant pour savoir comment attacher un disque à une machine virtuelle de réparation : résolvez les problèmes d’une machine virtuelle Linux en attachant le disque du système d’exploitation à une machine virtuelle de réparation.

Déterminer si le disque du système d’exploitation utilise ADE version 0 (chiffrement à double passe) ou ADE version 1 (chiffrement à passe unique)

Vous pouvez identifier la version ADE dans le Portail Azure en ouvrant les propriétés de la machine virtuelle, puis en sélectionnant Extensions pour ouvrir le panneau Extensions. Dans le panneau Extensions, affichez le numéro de version d’AzureDiskEncryptionForLinux.

- Si le numéro de version est

0.*, le disque utilise le chiffrement à double passe. - Si le numéro de version est

1.*ou une version ultérieure, le disque utilise le chiffrement à passe unique.

Si votre disque utilise ADE version 0 (chiffrement à double passe), utilisez la méthode 3 pour déverrouiller le disque.

Déterminer si le disque du système d’exploitation est géré ou non géré

Si vous ne savez pas si le disque du système d’exploitation est géré ou non géré, consultez Déterminer si le disque du système d’exploitation est géré ou non managé.

Si le disque du système d’exploitation est un disque non managé, suivez les étapes de la méthode 3 pour déverrouiller le disque.

Sélectionnez la méthode pour déverrouiller le disque chiffré

Choisissez l’une des méthodes suivantes pour déverrouiller le disque chiffré :

- Si le disque est géré et chiffré à l’aide d’ADE version 1 et que votre stratégie d’infrastructure et d’entreprise vous permettent d’affecter une adresse IP publique à une machine virtuelle de réparation, utilisez la méthode 1 : Déverrouiller automatiquement le disque chiffré à l’aide de la commande az vm repair.

- Si votre disque est à la fois géré et chiffré à l’aide d’ADE version 1, mais que votre infrastructure ou stratégie d’entreprise vous empêche d’affecter une adresse IP publique à une machine virtuelle de réparation, utilisez la méthode 2 : déverrouiller le disque chiffré par le fichier clé dans le volume BEK. Une autre raison de choisir cette méthode est si vous ne disposez pas des autorisations nécessaires pour créer un groupe de ressources dans Azure.

- Si l’une de ces méthodes échoue ou si le disque n’est pas géré ou chiffré à l’aide d’ADE version 0 (chiffrement à double passe), suivez les étapes de la méthode 3 pour déverrouiller le disque.

Méthode 1 : Déverrouiller automatiquement le disque chiffré à l’aide de la commande az vm repair

Cette méthode s’appuie sur les commandes az vm repair pour créer automatiquement une machine virtuelle de réparation, attacher le disque du système d’exploitation de la machine virtuelle Linux ayant échoué à cette machine virtuelle de réparation, puis déverrouiller le disque s’il est chiffré. Cette méthode nécessite l’utilisation d’une adresse IP publique pour la machine virtuelle de réparation et déverrouille le disque chiffré, que la clé ADE soit non mise encapsulée ou encapsulée à l’aide d’une clé de chiffrement de clé (KEK).

Pour réparer la machine virtuelle à l’aide de cette méthode automatisée, suivez les étapes de réparation d’une machine virtuelle Linux à l’aide des commandes de réparation de machine virtuelle Azure.

Si votre infrastructure et votre stratégie d’entreprise ne vous permettent pas d’attribuer une adresse IP publique ou si la az vm repair commande ne déverrouille pas le disque, passez à la méthode suivante.

Méthode 2 : Déverrouiller le disque chiffré par le fichier de clé dans le volume BEK

Pour déverrouiller et monter manuellement le disque chiffré, procédez comme suit :

Créez une machine virtuelle de réparation et attachez le disque chiffré à cette machine virtuelle lors de la création de la machine virtuelle.

Vous devez attacher le disque chiffré lorsque vous créez la machine virtuelle de réparation. Cela est dû au fait que le système détecte que le disque attaché est chiffré. Par conséquent, il extrait la clé ADE de votre coffre de clés Azure, puis crée un nouveau volume nommé « BEK VOLUME » pour stocker le fichier de clés.

Identifiez le fichier d’en-tête dans la partition de démarrage du système d’exploitation chiffré.

Déverrouillez le disque chiffré à l’aide du fichier de clé ADE et du fichier d’en-tête.

Montez la partition : LVM, RAW ou non-LVM.

Créer une machine virtuelle de réparation

Prenez un instantané du disque de système d’exploitation chiffré.

Créez un disque à partir de la capture instantanée. Pour le nouveau disque, choisissez le même emplacement et la même zone de disponibilité que celle de la machine virtuelle problématique que vous souhaitez réparer.

Créez une machine virtuelle basée sur les instructions suivantes :

- Dans le Place de marché Azure, choisissez la même image pour la machine virtuelle de réparation qui a été utilisée pour la machine virtuelle ayant échoué. (La version du système d’exploitation doit être identique.)

- Choisissez une taille qui alloue au moins 8 Go de mémoire à la machine virtuelle.

- Affectez cette nouvelle machine virtuelle au même groupe de ressources, région et paramètres de disponibilité que vous avez utilisés pour le nouveau disque que vous avez créé à l’étape 2.

Dans la page Disques de l’Assistant Création d’une machine virtuelle, attachez le nouveau disque (que vous venez de créer à partir de l’instantané) en tant que disque de données.

Important

Étant donné que les paramètres de chiffrement sont détectés uniquement lors de la création de la machine virtuelle, assurez-vous que vous attachez le disque lorsque vous créez la machine virtuelle. Cela permet à un volume qui contient le fichier de clé ADE d’être ajouté automatiquement à la machine virtuelle.

Démonter toutes les partitions montées sur le disque chiffré

Une fois la machine virtuelle de réparation créée, SSH sur votre machine virtuelle de réparation, connectez-vous à l’aide des informations d’identification appropriées, puis élèvez le compte à la racine :

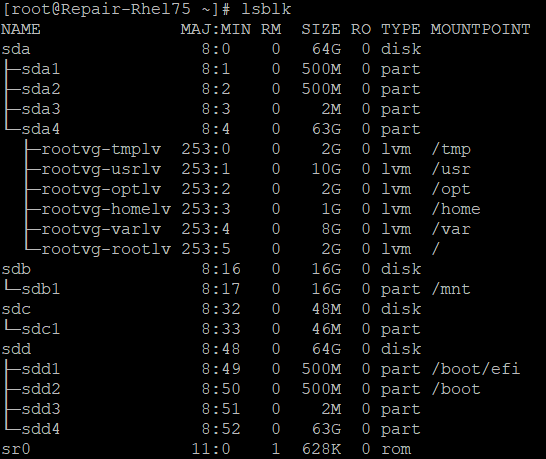

sudo -sRépertoriez les appareils attachés à l’aide de la commande lsblk . Dans la sortie, vous devez voir plusieurs disques attachés. Ces disques incluent le disque de système d’exploitation actif et le disque chiffré. Ils peuvent apparaître dans n’importe quel ordre.

Identifiez le disque chiffré à l’aide des informations suivantes :

- Le disque aura plusieurs partitions

- Le disque ne répertorie pas le répertoire racine (« / ») comme point de montage pour l’une de ses partitions.

- Le disque correspond à la taille que vous avez notée lors de sa création à partir de l’instantané.

Dans l’exemple suivant, la sortie indique que « sdd » est le disque chiffré. Il s’agit du seul disque qui a plusieurs partitions et qui ne répertorie pas « / » comme point de montage.

Démontez toutes les partitions sur le disque de données chiffré monté dans le système de fichiers. Par exemple, dans l’exemple précédent, vous devrez démonter à la fois « /boot/efi » et « /boot ».

umount /boot/efi umount /boot

Identifier le fichier de clé ADE

Vous devez disposer à la fois du fichier de clé et du fichier d’en-tête pour déverrouiller le disque chiffré. Le fichier de clé est stocké dans le volume BEK et le fichier d’en-tête se trouve dans la partition de démarrage du disque de système d’exploitation chiffré.

Déterminez quelle partition est le volume BEK :

lsblk -fs | grep -i bekL’exemple de sortie suivant indique que sdb1 est le volume BEK :

>sdb1 vfat BEK VOLUME 04A2-FE67Si aucun volume BEK n’existe, recréez la machine virtuelle de réparation en ayant le disque chiffré attaché. Si le volume BEK ne s’attache toujours pas automatiquement, essayez la méthode 3 pour récupérer le volume BEK.

Créez un répertoire nommé « azure_bek_disk » sous le dossier « /mnt » :

mkdir /mnt/azure_bek_diskMontez le volume BEK dans le répertoire « /mnt/azure_bek_disk ». Par exemple, si sdb1 est le volume BEK, entrez la commande suivante :

mount /dev/sdb1 /mnt/azure_bek_diskRépertoriez à nouveau les appareils disponibles :

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINTRemarque : Vous verrez que la partition que vous avez déterminée comme étant le volume BEK est désormais montée dans « /mnt/azure_bek_disk ».

Affichez le contenu dans le répertoire « /mnt/azure_bek_disk/ » :

ls -l /mnt/azure_bek_diskVous devez voir les fichiers suivants dans la sortie (le fichier de clé ADE est « LinuxPassPhraseFileName » ) :

>total 1 -rwxr-xr-x 1 root root 148 Aug 4 01:04 CRITICAL_DATA_WARNING_README.txt -r-xr-xr-x 1 root root 172 Aug 4 01:04 LinuxPassPhraseFileNameVous pouvez voir plusieurs « LinuxPassPhraseFileName » si plusieurs disques sont attachés à la machine virtuelle chiffrée. Le « LinuxPassPhraseFileName » est énuméré en fonction du nombre de disques dans le même ordre que leurs numéros d’unité logique (LUN).

Identifier le fichier d’en-tête

La partition de démarrage du disque chiffré contient le fichier d’en-tête. Vous utiliserez ce fichier, ainsi que le fichier de clé « LinuxPassPhraseFileName », pour déverrouiller le disque chiffré.

Utilisez la commande suivante pour afficher les attributs sélectionnés des disques et partitions disponibles :

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINTSur le disque chiffré, identifiez la partition du système d’exploitation (partition racine). Il s’agit de la plus grande partition sur le disque chiffré. Dans l’exemple de sortie précédent, la partition du système d’exploitation est « sda4 ». Cette partition doit être spécifiée lorsque vous exécutez la commande de déverrouillage.

Dans le répertoire racine (« / ») de la structure de fichiers, créez un répertoire sur lequel monter la partition racine du disque chiffré. Vous utiliserez ce répertoire ultérieurement, une fois le disque déverrouillé. Pour la distinguer de la partition de système d’exploitation active de la machine virtuelle de réparation, attribuez-lui le nom « investigateroot ».

mkdir /{investigateboot,investigateroot}Sur le disque chiffré, identifiez la partition de démarrage, qui contient le fichier d’en-tête. Sur le disque chiffré, la partition de démarrage est la deuxième plus grande partition qui n’affiche aucune valeur dans la colonne LABEL ou PARTLABEL. Dans l’exemple de sortie précédent, la partition de démarrage du disque chiffré est « sda2 ».

Montez la partition de démarrage que vous avez identifiée à l’étape 4 dans le répertoire /investigateboot/. Dans l’exemple suivant, la partition de démarrage du disque chiffré est sda2. Toutefois, l’emplacement sur votre système peut différer.

mount /dev/sda2 /investigateboot/Si le montage de la partition échoue et retourne un message d’erreur « type fs incorrect, option incorrecte, superblock incorrect », réessayez à l’aide de la

mount -o nouuidcommande, comme dans l’exemple suivant :mount -o nouuid /dev/sda2 /investigateboot/Répertoriez les fichiers qui se trouvent dans le répertoire /investigateboot/. Le sous-répertoire « luks » contient le fichier d’en-tête que vous devez avoir pour déverrouiller le disque.

Répertoriez les fichiers qui se trouvent dans le répertoire /investigateboot/luks/. Le fichier d’en-tête est nommé « osluksheader ».

ls -l /investigateboot/luks

Utiliser le fichier de clé ADE et le fichier d’en-tête pour déverrouiller le disque

Utilisez la

cryptsetup luksOpencommande pour déverrouiller la partition racine sur le disque chiffré. Par exemple, si le chemin d’accès à la partition racine qui contient le système d’exploitation chiffré est /dev/sda4 et que vous souhaitez affecter le nom « osencrypt » à la partition déverrouillée, exécutez la commande suivante :cryptsetup luksOpen --key-file /mnt/azure_bek_disk/LinuxPassPhraseFileName --header /investigateboot/luks/osluksheader /dev/sda4 osencryptMaintenant que vous avez déverrouillé le disque, démontez la partition de démarrage du disque chiffré à partir du répertoire /investigateboot/ :

umount /investigateboot/Remarque : Vous devrez monter cette partition dans un autre répertoire ultérieurement.

L’étape suivante consiste à monter la partition que vous venez de déverrouiller. La méthode que vous utilisez pour monter la partition dépend de l’infrastructure de mappeur d’appareil (LVM ou non-LVM) utilisée par le disque.

Répertoriez les informations de l’appareil avec le type de système de fichiers :

lsblk -o NAME,FSTYPEVous verrez la partition déverrouillée et le nom que vous lui avez attribué (dans notre exemple, ce nom est « osencrypt » ) :

- Pour la partition LVM telle que « LVM_member », consultez Monter la partitionLVM RAW ou non-LVM.

- Pour la partition non-LVM, consultez Monter la partition non-LVM.

Montez la partition déverrouillée et entrez l’environnement chroot (LVM uniquement)

Si les disques utilisent l’infrastructure de mappeur d’appareil LVM, vous devez effectuer des étapes supplémentaires pour monter le disque et entrer dans l’environnement chroot. Pour utiliser l’outil chroot avec le disque chiffré, la partition déverrouillée (« osencrypt ») et ses volumes logiques doivent être reconnus comme le groupe de volumes nommé rootvg. Toutefois, par défaut, la partition du système d’exploitation de la machine virtuelle de réparation et ses volumes logiques sont déjà affectés à un groupe de volumes qui a le nom rootvg. Nous devons résoudre ce conflit avant de pouvoir continuer.

Utilisez la

pvscommande pour afficher les propriétés des volumes physiques LVM. Vous pouvez voir des messages d’avertissement, comme dans l’exemple suivant, qui indiquent que la partition déverrouillée (« /dev/mapper/osencrypt ») et un autre appareil utilisent des identificateurs universels (UUID). Vous pouvez également voir deux partitions affectées à rootvg.Note

Vous souhaitez uniquement que la partition déverrouillée (« osencrypt ») soit affectée au groupe de volumes rootvg afin que vous puissiez accéder à ses volumes logiques via l’utilitaire chroot. Pour résoudre ce problème, vous allez importer temporairement la partition dans un autre groupe de volumes et activer ce groupe de volumes. Ensuite, vous allez renommer le groupe de volumes rootvg actuel. Une fois que vous avez entré l’environnement chroot, vous renommez le groupe de volumes du disque chiffré comme « rootvg ».

Affectation de la partition déverrouillée (exemple)

Importez la partition nouvellement déverrouillée dans un nouveau groupe de volumes. Dans cet exemple, nous nommons temporairement le nouveau groupe de volumes « rescuemevg ». Importez la partition nouvellement déverrouillée dans un nouveau groupe de volumes. Dans cet exemple, nous nommons temporairement le nouveau groupe de volumes « rescuemevg ».

Activez le nouveau groupe de volumes :

vgimportclone -n rescuemevg /dev/mapper/osencrypt vgchange -a y rescuemevgRenommez l’ancien groupe de volumes rootvg. Dans cet exemple, nous allons utiliser le nom « oldvg ».

vgrename rootvg oldvgExécutez

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINTpour passer en revue les appareils disponibles. Vous devez maintenant voir les deux groupes de volumes répertoriés par les noms que vous leur avez attribués.Montez le volume logique rescuemevg/rootlv dans le répertoire /investigateroot/ sans utiliser les UUID en double :

umount /investigateboot mount -o nouuid /dev/rescuemevg/rootlv /investigateroot/À présent, la partition racine de la machine virtuelle ayant échoué est déverrouillée et montée, et vous devez être en mesure d’accéder à la partition racine pour résoudre les problèmes. Pour plus d’informations, consultez Résoudre les problèmes de démarrage des machines virtuelles Linux en raison d’erreurs de système de fichiers.

Toutefois, si vous souhaitez utiliser l’utilitaire chroot pour la résolution des problèmes, continuez en suivant les étapes suivantes.

Montez la partition de démarrage du disque chiffré dans le répertoire /investigateroot/boot/ sans utiliser les UUID en double. (N’oubliez pas que la partition de démarrage du disque chiffré est la deuxième plus grande qui n’a pas d’étiquette de partition.) Dans notre exemple actuel, la partition de démarrage du disque chiffré est sda2.

mount -o nouuid /dev/sda2 /investigateroot/bootMontez la partition système EFI du disque chiffré dans le répertoire /investigateroot/boot/efi. Vous pouvez identifier cette partition par son étiquette. Dans notre exemple actuel, la partition système EFI est sda1.

mount /dev/sda1 /investigateroot/boot/efiMontez les volumes logiques non montés restants dans le groupe de volumes du disque chiffré dans les sous-répertoires de « /investigateroot/ » :

mount -o nouuid /dev/mapper/rescuemevg-varlv /investigateroot/var mount -o nouuid /dev/mapper/rescuemevg-homelv /investigateroot/home mount -o nouuid /dev/mapper/rescuemevg-usrlv /investigateroot/usr mount -o nouuid /dev/mapper/rescuemevg-tmplv /investigateroot/tmp mount -o nouuid /dev/mapper/rescuemevg-optlv /investigateroot/optRemplacez le répertoire active par la partition racine montée sur le disque chiffré :

cd /investigaterootEntrez les commandes suivantes pour préparer l’environnement chroot :

mount -t proc proc proc mount -t sysfs sys sys/ mount -o bind /dev dev/ mount -o bind /dev/pts dev/pts/ mount -o bind /run run/Entrez l’environnement chroot :

chroot /investigateroot/Renommez le groupe de volumes rescuemevg en « rootvg » pour éviter les conflits ou les problèmes possibles avec grub et initramfs. Conservez la même convention d’affectation de noms lorsque vous régénérez des initramfs. En raison des modifications de nom vg, travaillez sur la machine virtuelle de secours. Il n’est plus utile si vous le redémarrez. La machine virtuelle de secours doit être considérée comme une machine virtuelle temporaire.

vgrename rescuemevg rootvgRésolvez les problèmes dans l’environnement chroot. Par exemple, vous pouvez lire les journaux ou exécuter un script. Pour plus d’informations, consultez Effectuer des correctifs dans l’environnement chroot.

Quittez chroot et échangez le disque du système d’exploitation.

Montez le disque déverrouillé et entrez l’environnement chroot (RAW/non-LVM)

Dans le répertoire racine (« / ») de la structure de fichiers, créez un répertoire dans lequel monter la partition racine du disque chiffré. Vous utiliserez ce répertoire ultérieurement, une fois le disque déverrouillé. Pour la distinguer de la partition de système d’exploitation active de la machine virtuelle de réparation, nommez-la sur « investigationroot ».

mkdir /{investigateboot,investigateroot}Montez la partition nouvellement déverrouillée (« osencrypt ») dans le répertoire /investigateroot/ :

mount /dev/mapper/osencrypt /investigateroot/Si le montage de la partition échoue et retourne un message d’erreur « type fs incorrect, option incorrecte, superblock incorrect », réessayez à l’aide de la commande de montage

-o nouuid:mount -o nouuid /dev/mapper/osencrypt /investigateroot/Essayez d’afficher le contenu du répertoire /investigateroot/ pour vérifier que la partition montée est maintenant déverrouillée :

ls /investigateroot/À présent, la partition racine de la machine virtuelle ayant échoué est déverrouillée et montée, vous pouvez accéder à la partition racine pour résoudre les problèmes. Pour plus d’informations, consultez Résoudre les problèmes de démarrage de machine virtuelle Linux en raison d’erreurs de système de fichiers.

Toutefois, si vous souhaitez utiliser l’utilitaire chroot pour la résolution des problèmes, passez à l’étape suivante.

Utilisez la commande

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINTpour passer en revue les appareils disponibles. Identifiez la partition de démarrage sur le disque chiffré comme la deuxième partition la plus importante qui n’a pas d’étiquette.Montez la partition de démarrage sur le disque chiffré dans le répertoire « /investigateroot/boot/ », comme dans l’exemple suivant :

mount /dev/sdc2 /investigateroot/boot/Remplacez le répertoire active par la partition racine montée sur le disque chiffré :

cd /investigaterootEntrez les commandes suivantes pour préparer l’environnement chroot :

mount -t proc proc proc mount -t sysfs sys sys/ mount -o bind /dev dev/ mount -o bind /dev/pts dev/pts/ mount -o bind /run run/Entrez l’environnement chroot :

chroot /investigateroot/Résolvez les problèmes dans l’environnement chroot. Vous pouvez lire les journaux ou exécuter un script. Pour plus d’informations, consultez Effectuer des correctifs dans l’environnement chroot.

Quittez chroot et échangez le disque du système d’exploitation.

Méthode 3 : rechiffrer le disque pour récupérer le fichier de clé et déverrouiller le disque chiffré

Créez la machine virtuelle de réparation et attachez une copie du disque verrouillé à une machine virtuelle de réparation :

- Pour un disque managé, consultez Résoudre les problèmes d’une machine virtuelle Linux en attachant le disque du système d’exploitation managé à une machine virtuelle de réparation.

- Pour un disque non managé, utilisez le Explorateur Stockage pour créer une copie du disque du système d’exploitation de la machine virtuelle affectée. Pour plus d’informations, consultez Attacher un disque non managé à une machine virtuelle pour une réparation hors connexion.

Une fois que vous avez attaché le disque chiffré en tant que disque de données à la machine virtuelle de réparation, utilisez le coffre de clés et la clé kek (Key Encrypted Key Encrypted) utilisé pour la machine virtuelle d’origine pour chiffrer à nouveau ce disque de données. Ce processus génère et monte automatiquement un volume BEK à l’aide d’un fichier de clé BKE dans la machine virtuelle de réparation. Vous ne devez pas utiliser l’option EncryptFormatAll , car l’extension ADE peut chiffrer le secteur de démarrage sur le disque de données.

Si la machine virtuelle d’origine est chiffrée par beK encapsulé, exécutez la commande suivante.

az vm encryption enable -g "resource group" --name "VMName" --disk-encryption-keyvault "keyvault" --key-encryption-key "kek" --volume-type "data"Si la machine virtuelle d’origine est chiffrée par BEK, exécutez la commande suivante :

az vm encryption enable -g "resource group" --name "VMName" --disk-encryption-keyvault "keyvault" --volume-type "data"Pour déterminer les valeurs de disk-encryption-keyvault et key-encryption-key, exécutez la commande suivante :

az vm encryption show --name "OriginalVmName" --resource-group "ResourceGroupName"Dans le tableau suivant, recherchez les valeurs dans la sortie. Si la valeur keyEncryptionKey est vide, votre machine virtuelle est chiffrée par BEK.

Paramètre Valeur dans la sortie Exemple disk-encryption-keyvault diskEncryptionKey :id /subscriptions/deb73ff9-0000-0000-0000-0000c7a96d37/resourceGroups/Thomas/providers/Microsoft.KeyVault/vaults/ContosoKeyvault key-encryption-key keyEncryptionKey :KeyURI https://ContosoKeyvault.vault.azure.net/keys/mykey/00000000987145a3b79b0ed415fa0000

Exécutez la commande suivante pour vérifier si un nouveau disque est attaché :

lsblk -fSi un nouveau disque est attaché, accédez à Identifier le fichier de clé ADE dans le volume BEK, puis suivez les étapes fournies pour déverrouiller le disque.

Prochaines étapes

Si vous rencontrez des problèmes de connexion à votre machine virtuelle, consultez Résoudre les problèmes de connexion SSH à une machine virtuelle Azure.

Contactez-nous pour obtenir de l’aide

Pour toute demande ou assistance, créez une demande de support ou posez une question au support de la communauté Azure. Vous pouvez également soumettre des commentaires sur les produits à la communauté de commentaires Azure.