Utiliser des identités managées dans un compte ou un pool Azure Batch

Cet article explique comment utiliser des identités managées dans un compte Microsoft Azure Batch ou un pool batch. L’article décrit quand vous devez configurer des identités managées dans un compte batch par rapport à un pool batch. Il décrit également différents scénarios de comportement, car l’utilisation de l’identité managée peut entraîner une confusion dans certaines situations d’échec.

Prerequisites

- Un compte Azure Batch.

- Un compte de stockage Azure.

- Postman.

Configurer votre compte de stockage à utiliser avec votre compte batch

Si vous souhaitez configurer des identités managées dans votre compte batch, vous devez d’abord configurer votre compte de stockage afin qu’il soit utilisé comme stockage automatique de votre compte batch. Ce stockage automatique est utilisé pour stocker les packages d’application et les fichiers de ressources de tâche. Pour configurer le stockage automatique, vous devez lier le compte de stockage à votre compte batch. Vous devez également définir le compte de stockage automatique pour utiliser les identités managées de compte batch comme mode d’authentification.

Pour terminer cette configuration, procédez comme suit :

Dans le Portail Azure, recherchez et sélectionnez Comptes Batch.

Dans la liste des comptes batch, sélectionnez le nom de votre compte batch.

Dans le volet de navigation du compte batch, recherchez l’en-tête Paramètres , puis sélectionnez Compte de stockage.

Dans la section INFORMATIONS SUR LE COMPTE DE STOCKAGE, sélectionnez Sélectionner un compte de stockage.

Une fois que vous avez terminé de sélectionner votre compte de stockage, revenez à la section INFORMATIONS DU COMPTE DE STOCKAGE et remplacez le champ Mode d’authentification par Identité managée par compte Batch.

Configurer l’identité managée dans votre compte batch

Note

L’interaction décrite dans cette section est entre un compte batch et Stockage Azure ou Azure Key Vault. Pour une interaction entre les nœuds batch et d’autres ressources Azure, consultez la section suivante (Configurer l’identité managée dans votre pool de lots).

En configurant l’identité managée sur un compte batch, vous accordez l’autorisation pour le compte batch de s’authentifier uniquement auprès d’autres services. Cette configuration ne vous permet pas de vous authentifier auprès de nœuds batch ou de machines virtuelles de pool de lots.

Vous avez deux options lorsque vous configurez l’identité managée dans votre compte batch : activez l’identité managée affectée par le système ou créez une identité managée affectée par l’utilisateur distincte pour le compte batch.

Pour configurer l’identité managée dans votre compte batch, procédez comme suit :

Dans le Portail Azure, recherchez et sélectionnez Comptes Batch.

Dans la liste des comptes batch, sélectionnez le nom de votre compte batch.

Dans le volet de navigation du compte batch, recherchez l’en-tête Paramètres , puis sélectionnez Identité.

Dans le titre de type d’identité, sélectionnez Système affecté (pour une identité managée affectée par le système) ou Utilisateur affecté (pour une identité managée affectée par l’utilisateur).

Une fois cette configuration terminée, revenez à la page vue d’ensemble de votre compte batch. Dans la section Essentials de la page, sélectionnez Affichage JSON. La représentation JSON de l’identité managée s’affiche dans l’un des formats suivants :

Identité managée affectée par le système

"identity": { "principalId": "<principal-guid>", "tenantId": "<tenant-guid>", "type": "SystemAssigned" }Identité managée affectée par l’utilisateur

"identity": { "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name>": { "principalId": "<principal-guid>", "clientId": "<client-guid>" } } }

Utiliser une identité managée pour accéder à votre compte de stockage automatique

La fonctionnalité d’identité managée de votre compte batch sera utilisée pour certaines tâches, telles que le chargement d’un package d’application sur votre compte batch. Pour charger le package d’application, accédez à la page vue d’ensemble de votre compte batch dans le Portail Azure, sélectionnez Applications>Ajouter, puis suivez les instructions du portail pour terminer le chargement. Azure Batch stocke le package d’application dans son compte de stockage automatique. Étant donné que vous avez précédemment défini le mode d’authentification du compte batch sur l’identité managée du compte Batch, le système récupère les informations d’identification de l’identité managée de votre compte batch pour accéder au compte de stockage automatique.

Vous devrez peut-être vérifier si l’identité managée dispose d’autorisations suffisantes sur le compte de stockage automatique. Pour rechercher ces autorisations, procédez comme suit :

Dans le Portail Azure, recherchez et sélectionnez Comptes de stockage.

Dans la liste des comptes de stockage, sélectionnez le nom de votre compte de stockage automatique.

Dans le volet de navigation du compte de stockage, sélectionnez Contrôle d’accès (IAM) .

Dans la page Contrôle d’accès (IAM), sélectionnez le bouton Vérifier l’accès.

Dans le volet Vérifier l’accès, sélectionnez l’option Identité managée.

Dans le champ Identité managée , sélectionnez l’identité managée pour laquelle vous souhaitez afficher les autorisations.

Sous l’onglet Attributions de rôles actuelles, vérifiez s’il existe un rôle affecté disposant des autorisations suffisantes pour charger un package d’application. S’il n’existe pas de telle attribution de rôle, le message d’erreur suivant s’affiche dans vos notifications Portail Azure lorsque vous essayez de charger le package d’application sur votre compte batch :

Erreur de chargement pour <le nom> du package.zip

Le chargement de fichiers a rencontré une erreur inattendue lors du chargement.

Si vous rencontrez cette erreur de chargement, vérifiez le fichier Archive HTTP (.har) de la demande de chargement. Une requête POST contient un préfixe de nom ( batch par exemple), batch?api-version=2020-06-01et vous verrez un état HTTP de 200. Dans la charge utile, vous remarquerez la demande PUT réelle envoyée à votre compte batch. La réponse à la requête PUT affiche un état HTTP de 409. La réponse d’erreur complète ressemble au texte suivant :

{responses: [{name: "<response-guid>", httpStatusCode: 409,...}]}

{responses: [{name: "<response-guid>", httpStatusCode: 409,...}]}

0: {name: "<response-guid>", httpStatusCode, 409,...}

content: {error: {code: "AutoStorageNoPermission",...}}

error: {code: "AutoStorageNoPermission",...}

code: "AutoStorageNoPermission"

message: "The managed identity does not have permission to access auto storage account. Please use Azure RBAC to assign the managed identity access to auto storage."

target: "BatchAccount"

contentLength: 318

Cette erreur signifie que votre identité managée affectée par le système ou affectée par l’utilisateur dans votre compte batch n’a pas suffisamment d’autorisation pour effectuer des actions sur le compte de stockage automatique.

Utiliser une identité managée pour accéder à votre coffre de clés

Pour plus d’informations sur l’utilisation d’une identité managée pour accéder à un coffre de clés Azure Key Vault, consultez Configurer des clés gérées par le client pour votre compte Azure Batch avec Azure Key Vault et Managed Identity.

Configurer l’identité managée dans votre pool de lots

Note

L’interaction décrite dans cette section est entre un nœud batch et d’autres ressources Azure. Pour une interaction entre un compte batch et Stockage Azure ou Azure Key Vault, consultez la section précédente (Configurer l’identité managée dans votre compte batch).

Si vous souhaitez autoriser les nœuds Azure Batch à accéder à d’autres ressources Azure, utilisez une identité managée configurée dans le pool Azure Batch.

Si le mode d’authentification du compte de stockage automatique est défini sur Identité managée du compte Batch, les nœuds Azure Batch reçoivent les jetons d’identité managée. Les nœuds utilisent les jetons d’identité managée pour s’authentifier via l’authentification Microsoft Entra à l’aide du service de métadonnées d’instance Azure (IMDS).

Le pool de lots Azure prend uniquement en charge la version affectée par l’utilisateur de l’identité managée. Par conséquent, vous devez créer une identité managée affectée par l’utilisateur dans le même locataire que votre compte Azure Batch. En outre, vous devez accorder l’autorisation dans le plan de données de stockage (par exemple, via le propriétaire des données blob du stockage) à l’identité managée affectée par l’utilisateur.

Associer l’identité managée au nœud qui accède au compte de stockage automatique

Pour l’identité affectée par l’utilisateur que les nœuds de calcul utilisent pour accéder à l’autostorage, vous devez affecter cette référence d’identité aux pools qui ont des nœuds de calcul qui ont besoin d’accéder à l’autostorage. (Des détails sur cette exigence sont décrits dans l’API REST pour le Compte Batch - Update’s AutoStorageBaseProperties, in the nodeIdentityReference property.) Par conséquent, vous devez configurer votre référence d’identité de nœud à deux emplacements sur l’Portail Azure :

Référence d’identité de nœud dans le compte de stockage automatique du compte batch

Identité managée affectée par l’utilisateur dans le pool de lots

Important

Vous pouvez définir plusieurs identités managées affectées par l’utilisateur dans l’identité du pool. Toutefois, celui défini dans la référence d’identité de nœud doit également être défini dans l’identité du pool.

Configurer la référence d’identité de nœud du compte de stockage automatique

Pour configurer la référence d’identité de nœud dans votre compte de stockage automatique, procédez comme suit :

Dans le Portail Azure, recherchez et sélectionnez Comptes Batch.

Dans la liste des comptes batch, sélectionnez le nom de votre compte batch.

Dans le volet de navigation du compte batch, recherchez l’en-tête Paramètres , puis sélectionnez Compte de stockage.

Dans la section INFORMATIONS SUR LE COMPTE DE STOCKAGE, sélectionnez Sélectionner un compte de stockage, puis sélectionnez votre compte de stockage automatique.

Accédez au titre de référence d’identité de nœud, puis sélectionnez Ajouter.

Effectuez le processus d’ajout de votre nouvelle référence d’identité de nœud affectée par l’utilisateur.

Configurer l’identité managée affectée par l’utilisateur du pool de lots

Pour configurer l’identité managée affectée par l’utilisateur dans votre pool de lots, procédez comme suit :

Dans le Portail Azure, recherchez et sélectionnez Comptes Batch.

Dans la liste des comptes batch, sélectionnez le nom de votre compte batch.

Dans le volet de navigation du compte batch, recherchez le titre Fonctionnalités , puis sélectionnez Pools.

Dans la page du pool de lots, sélectionnez Ajouter.

Dans la page Ajouter un pool , entrez un ID de pool. Dans le champ Identité , sélectionnez Utilisateur affecté.

Recherchez le titre d’identité managée affectée par l’utilisateur, puis sélectionnez Ajouter.

Effectuez le processus d’ajout de la référence d’identité de nœud que vous avez créée précédemment au pool de lots.

Cas d’usage pour l’identité managée dans un nœud batch

Vous pouvez utiliser une identité managée au sein d’un nœud batch de différentes façons, comme pour les fonctionnalités suivantes :

- Télécharger des packages d’application à partir d’un pool de lots

- Télécharger des fichiers de ressources de tâche à partir d’un pool de lots

Télécharger des packages d’application à partir d’un pool de lots

Lorsque vous créez un pool de lots, vous pouvez spécifier des packages d’application au niveau du pool. Les packages d’application seront téléchargés à partir du compte de stockage automatique et installés dans tous les nœuds de ce pool. Pour plus d’informations, consultez Charger et gérer des applications. Chargez les packages d’application sur le compte batch avant de les référencer lors de la création du pool de lots. Pour ajouter des packages d’application à votre pool de lots, accédez à la page Ajouter un pool de votre compte batch, recherchez l’en-tête PARAMÈTRES FACULTATIFs, puis sélectionnez Packages d’application.

Scénarios de comportement

Cette section décrit l’état opérationnel du nœud et l’état du téléchargement du package d’application pour les paramètres d’identité managée suivants :

Indique si l’identité managée est donnée dans la référence d’identité de nœud

Indique si l’identité managée dispose d’autorisations suffisantes dans le compte de stockage automatique

Indique si le pool de lots a été créé à l’aide de la même identité managée ou d’une identité managée différente

Dans le Portail Azure, vous trouverez les états de téléchargement du nœud et du package dans la page vue d’ensemble du nœud batch. Pour accéder à cette page, recherchez le titre Général du volet de navigation du pool de lots, sélectionnez Nœuds, puis sélectionnez le nom du nœud que vous souhaitez voir.

Le tableau suivant présente quatre scénarios de comportement qui impliquent des packages d’identité managée et d’application au sein d’un pool de lots.

| Numéro de scénario | Utilisation de l’identité managée | Autorisations d’identité managée dans le compte de stockage automatique | Spécification de création de pool | État du nœud | État du téléchargement du package |

|---|---|---|---|---|---|

| 1 | Donné dans la référence d’identité de nœud | Autorisations suffisantes | Créé dans le pool à l’aide de la même identité managée | Démarré avec succès | Téléchargé sur le nœud dans le répertoire racine/applications |

| 2 | Donné dans la référence d’identité de nœud | Autorisations insuffisantes | Créé dans le pool à l’aide de la même identité managée | Démarré avec succès, mais dans l’état Inactif | Non téléchargé sur le nœud |

| 3 | Non donné dans la référence d’identité de nœud | Autorisations suffisantes ou insuffisantes | Créé dans le pool à l’aide du même ou d’une identité managée différente | Bloqué indéfiniment dans l’état de démarrage | Non téléchargé sur le nœud |

| 4 | Donné dans la référence d’identité de nœud | Autorisations suffisantes ou insuffisantes | Créé dans le pool à l’aide d’une identité managée différente | État inutilisable | Non téléchargé sur le nœud |

Dans le scénario 3, lorsque le service Azure Batch tente de démarrer le nœud, la référence d’identité de nœud devient null. Cela provoque le blocage du nœud dans un état de démarrage . Pour vérifier cet état, accédez à la page Vue d’ensemble du nœud du pool de lots, puis sélectionnez Charger les journaux de traitement par lots pour charger les journaux de traitement dans un conteneur de stockage. Dans le volet Charger les journaux de traitement par lots, sélectionnez votre conteneur Stockage Azure, sélectionnez le bouton Choisir un conteneur de stockage, puis sélectionnez et téléchargez le fichier agent-debug.log à partir de votre conteneur de stockage. Le fichier journal contient plusieurs entrées dont le message « pool n’est pas encore entièrement joint, health=Status.TvmJoinPoolInProgress ».

Dans le scénario 4, vous pouvez définir plusieurs identités managées lorsque vous créez le pool de lots. Que se passe-t-il si l’identité managée que vous définissez dans la référence d’identité de nœud n’est pas ajoutée à l’identité du pool ? Dans ce cas, le service Azure Batch ne peut pas trouver l’identité managée correcte qui correspond à celle définie dans la référence de nœud. Au lieu de cela, le service affiche le message d’erreur de nœud suivant :

Le nœud a 1 erreur(s).

Une erreur s’est produite sur le nœud

Code : ApplicationPackageError

Message :

Un ou plusieurs packages d’application spécifiés pour le pool ne sont pas valides

Télécharger des fichiers de ressources de tâche à partir d’un pool de lots

Pendant que vous créez une tâche, vous pouvez spécifier des fichiers de ressources à utiliser dans la tâche. Ces fichiers sont téléchargés automatiquement sur le nœud à partir du compte de stockage automatique avant l’exécution de la commande de tâche. Pour plus d’informations, consultez Tâches dans Azure Batch. Pour spécifier des fichiers de ressources de tâche, procédez comme suit :

Dans le Portail Azure, recherchez et sélectionnez Comptes Batch.

Dans la liste des comptes batch, sélectionnez le nom de votre compte batch.

Dans le volet de navigation de votre compte batch, recherchez le titre Fonctionnalités , puis sélectionnez Travaux.

Dans la page Travaux , sélectionnez Ajouter.

Renseignez les champs obligatoires dans le volet Ajouter des travaux , puis sélectionnez OK.

Dans le volet de navigation de votre tâche de traitement par lots, recherchez le titre Général , puis sélectionnez Tâches.

Dans la page Tâches, sélectionnez Ajouter.

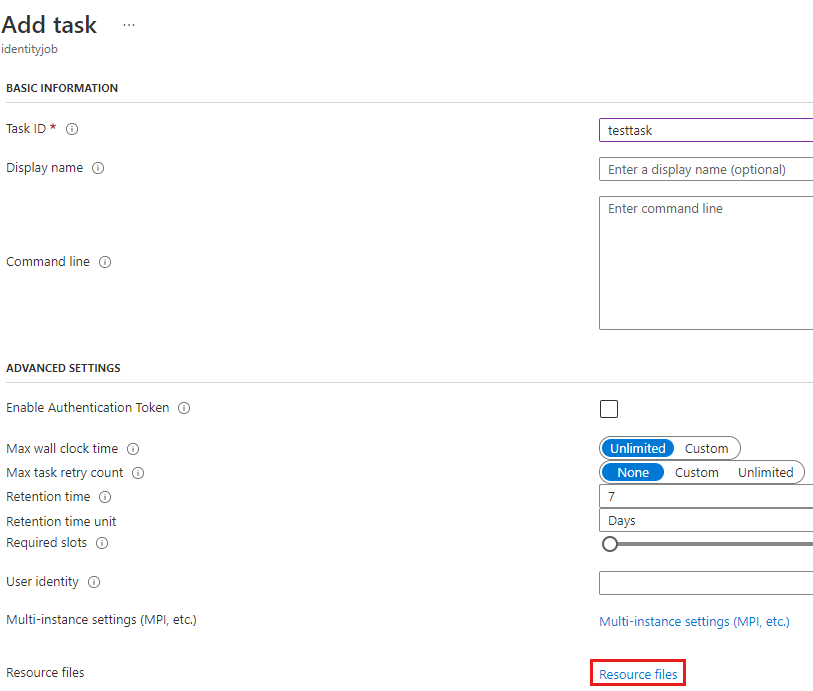

Dans le volet Ajouter des tâches , renseignez les champs obligatoires. Ensuite, recherchez le titre PARAMÈTRES AVANCÉs , puis sélectionnez Fichiers de ressources.

Vous pouvez spécifier les fichiers de ressources à l’aide des méthodes décrites dans le tableau suivant.

| Method | Notes |

|---|---|

| Conteneur de stockage automatique | La référence d’identité s’affiche sous la forme Aucun, et elle ne peut pas être modifiée. Le nœud accède au compte de stockage automatique pour récupérer les fichiers de ressources. |

| URL du conteneur ou URL HTTP | Vous pouvez définir l’URL d’un autre compte Stockage Azure si suffisamment d’autorisations ont été configurées dans ce compte Stockage Azure pour la référence d’identité et que l’identité a été ajoutée au pool de lots. |

Si vous avez besoin d’accéder au compte de stockage automatique, l’identité doit être définie à la fois dans la référence d’identité de nœud et l’identité du pool.

Lorsque vous spécifiez les définitions de fichier de ressources, le préfixe d’objet blob et les paramètres de chemin d’accès au fichier sont facultatifs. Le préfixe d’objet blob est utilisé pour filtrer des objets blob spécifiques. Le chemin d’accès au fichier est utilisé pour créer un sous-dossier dans le nœud pour le stockage des fichiers blob. Si le chemin d’accès au fichier n’est pas défini, les fichiers sont stockés dans le chemin d’accès de chaque tâche (racine/wd).

| Type de fichier de ressources | Valeur | Préfixe de blob | Chemin de fichier | Mode fichier (Linux uniquement) | Informations de référence sur l’identité |

|---|---|---|---|---|---|

| AutoStorageContainerName | <nom de l’application> | mypath1 | |||

| StorageContainerUrl | <https:// account-name.blob.core.windows.net/con> | mypath2 | /subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name> | ||

| HttpUrl | <https:// account-name.blob.core.windows.net/con/api.crt> | mypath3 | /subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name> |

Scénarios de comportement

Le tableau suivant décrit quatre scénarios de comportement qui peuvent se produire lorsque vous utilisez l’identité managée pour créer un pool de lots, puis créer une tâche qui contient des fichiers de ressources pour récupérer un objet blob à partir d’un conteneur de stockage automatique.

| Numéro de scénario | Utilisation de l’identité managée | Autorisations d’identité managée dans le compte de stockage automatique | Spécification de création de pool | Result |

|---|---|---|---|---|

| 1 | Donné dans la référence d’identité de nœud | Autorisations suffisantes | Créé dans le pool à l’aide de la même identité managée | Le fichier blob est correctement téléchargé sur le nœud dans le répertoire racine/wd/<file-path> , comme indiqué dans la page vue d’ensemble de la tâche |

| 2 | Donné dans la référence d’identité de nœud | Autorisations insuffisantes | Créé dans le pool à l’aide de la même identité managée | La tâche échoue en raison d’une erreur ResourceContainerAccessDenied , message d’erreur « Accès pour l’un des conteneurs d’objets blob Azure spécifiés est refusé » |

| 3 | Non donné dans la référence d’identité de nœud | Autorisations suffisantes ou insuffisantes | Créé dans le pool à l’aide du même ou d’une identité managée différente | La tâche échoue en raison d’une erreur ResourceContainerAccessDenied , message d’erreur « Accès pour l’un des conteneurs d’objets blob Azure spécifiés est refusé » |

| 4 | Donné dans la référence d’identité de nœud | Autorisations suffisantes ou insuffisantes | Créé dans le pool à l’aide d’une identité managée différente | La tâche échoue en raison d’une erreur ResourceContainerListMiscError , message d’erreur « Erreur divers rencontrée lors de la description de l’un des conteneurs d’objets blob Azure spécifiés » |

Dans les scénarios dans lesquels la tâche de récupération d’objet blob échoue, accédez à la page Tâches du Portail Azure, puis sélectionnez le nom de la tâche qui apparaît en regard du code d’erreur. Ensuite, dans le volet de navigation de la page de tâches, recherchez le titre Général , sélectionnez Propriétés, puis sélectionnez Mode Json. L’affichage JSON des propriétés affiche le message d’erreur correspondant et d’autres détails sur la tâche ayant échoué. Par exemple, dans le scénario 4, l’erreur ResourceContainerListMiscError échoue en raison d’une erreur « Requête incorrecte HTTP 400 ». Cela est dû au fait que l’identité managée définie dans la référence d’identité de nœud ne correspond à aucune des identités managées définies dans la configuration de l’identité du pool.

Vérifier que votre identité managée peut accéder aux ressources Azure

Pour vérifier dans Windows qu’une identité managée affectée à un nœud Azure Batch dispose d’autorisations suffisantes pour accéder aux ressources Azure (par exemple, un compte de stockage), procédez comme suit :

Note

Cette procédure émule la dernière étape que vous devez effectuer pour obtenir un jeton disposant d’un ID d’identité valide pour accéder au compte de stockage et vérifier les autorisations suffisantes. Si l’identité n’est pas définie dans la référence d’identité de nœud, le nœud ne peut pas obtenir l’ID d’identité. Dans ce cas, l’ensemble du processus est déjà bloqué avant de pouvoir exécuter la dernière étape. Avant de procéder à cette procédure, vérifiez que l’identité est définie dans la référence d’identité de nœud.

Utilisez le protocole RDP (Remote Desktop Protocol) pour vous connecter au nœud.

Dans Postman, envoyez une requête GET qui contient l’en-tête

Metadata: trueà l’URL suivante :http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01& resource=https://storage.azure.com/& ; mi_res_id=/subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name>

L’adresse

169.254.169.254IP est également appelée service de métadonnées d’instance Azure (IMDS). IMDS fournit des informations sur l’instance de machine virtuelle. Si vous disposez de ces informations sur l’instance de machine virtuelle, vous pouvez utiliser la machine virtuelle pour demander des jetons pour l’identité managée.La

mi_res_idvaleur du paramètre dans l’URL est en gras. Il s’agit de l’ID de ressource de l’identité managée affectée par l’utilisateur que vous avez définie dans l’identité du pool. Pour trouver cet ID de ressource, ainsi que l’ID client et l’ID principal, procédez comme suit :Dans le Portail Azure, recherchez et sélectionnez Comptes Batch.

Dans la liste des comptes batch, sélectionnez le nom de votre compte batch.

Dans le volet de navigation du compte batch, recherchez le titre Fonctionnalités , puis sélectionnez Pools.

Dans la liste des pools de lots, sélectionnez le nom de votre pool de lots.

Dans le volet de navigation du pool de lots, recherchez le titre Général , puis sélectionnez Propriétés.

Dans la page des propriétés du pool, sélectionnez l’affichage Json.

Dans le texte JSON, recherchez la

identity/userAssignedIdentitiesliste. Pour l’identité managée affectée par l’utilisateur que vous utilisez, copiez les valeurs des propriétés suivantes :resourceIdclientId(un GUID)principalId(un GUID)

Après avoir envoyé l’URL dans Postman, le corps de la réponse JSON contient des entrées (

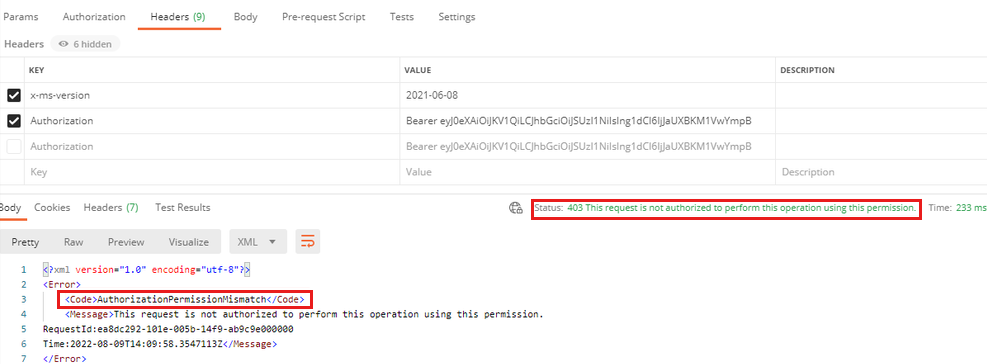

access_tokenune longue chaîne de texte, également appelée jeton du porteur) etclient_id(GUID). Laclient_idvaleur de réponse doit correspondre à laclientIdvaleur que vous avez copiée à partir de la page des propriétés du pool de lots.Copiez le jeton du porteur complet, puis testez-le dans Postman en récupérant l’objet blob à partir de votre compte autostorage. Dans cet exemple, l’identité managée n’est pas autorisée à accéder au stockage. Par conséquent, le compte de stockage automatique répond en retournant une erreur HTTP 403 (erreur AuthorizationPermissionMismatch, message « Cette demande n’est pas autorisée à effectuer cette opération à l’aide de cette autorisation »).

Exclusion de responsabilité de tiers

Les produits tiers mentionnés dans le présent article sont fabriqués par des sociétés indépendantes de Microsoft. Microsoft exclut toute garantie, implicite ou autre, concernant les performances ou la fiabilité de ces produits.

Exclusion de responsabilité sur les coordonnées externes

Microsoft fournit des informations de contacts externes afin de vous aider à obtenir un support technique sur ce sujet. Ces informations de contact peuvent changer sans préavis. Microsoft ne garantit pas l’exactitude des informations concernant les sociétés externes.

Contactez-nous pour obtenir de l’aide

Pour toute demande ou assistance, créez une demande de support ou posez une question au support de la communauté Azure. Vous pouvez également soumettre des commentaires sur les produits à la communauté de commentaires Azure.