Confiance zéro et réseau

Le modèle de sécurité réseau traditionnel repose sur le principe selon lequel, une fois authentifié, vous disposez d’un niveau d’autorisation pour accéder aux données et aux ressources sur le réseau. Toutefois, à mesure que de plus en plus d’entreprises et d’organisations se déplacent vers des services cloud et des modèles de travail hybrides, le périmètre de sécurité réseau est ouvert aux attaques.

La sécurité réseau est un champ de bataille, entre les équipes de sécurité qui utilisent les derniers outils pour protéger votre réseau, vos données et vos ressources contre les attaques, et les cybercriminels à la recherche de vulnérabilités qu’ils peuvent exploiter. Ils souhaitent accéder à votre réseau pour provoquer des interruptions et rechercher des données sensibles qu’ils peuvent voler et vendre.

Confiance zéro n’est pas un outil, mais un modèle de sécurité. À l’aide de ce modèle, quand il s’agit de sécuriser votre réseau, il existe deux objectifs clés :

- Essayez de limiter les dommages causés par une attaque et la vitesse à laquelle elle se propage.

- Rendez plus difficile pour un cybercriminel d’attaquer votre réseau.

Pour atteindre ces objectifs, un réseau qui respecte l’approche Confiance zéro effectue les assertions suivantes :

- Supposons que votre réseau n’est pas à l’abri des attaques.

- Les menaces, qu’elles soient internes ou externes, sont présentes sur votre réseau en permanence.

- L’emplacement d’un appareil sur un réseau ne doit pas conférer d’approbation.

- Chaque utilisateur et appareil doit être authentifié et autorisé.

- Le comportement de l’appareil et de l’utilisateur doit être évalué dynamiquement à partir de plusieurs points de données.

Modèle de sécurité Confiance Zéro

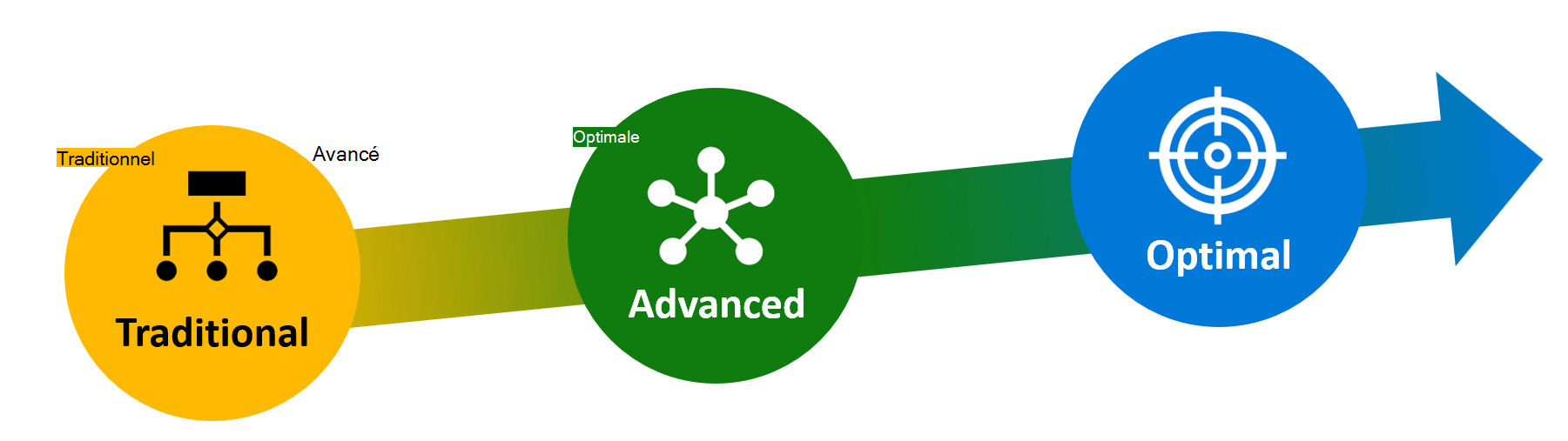

Chaque organisation sera à un niveau de maturité différent lorsqu’il s’agit de sécurité réseau. Dans Confiance zéro, il existe un modèle de maturité qui vous permet de savoir où vous êtes. Il a trois catégories : traditionnelle, avancée et optimale. La plupart des organisations seront quelque part entre traditionnelles et avancées.

Classique

L’étape traditionnelle est généralement celle où la plupart des organisations commencent à envisager une approche Confiance zéro pour leurs réseaux. Il peut être résumé comme suit :

- Les autorisations d’accès et d’autorisation sont gérées manuellement et en grande partie statiques.

- Certaines ressources Internet sont accessibles directement aux utilisateurs.

- Les réseaux privés virtuels et les réseaux ouverts permettent d’accéder à la plupart des ressources.

- Les charges de travail des appareils et des utilisateurs sont surveillées pour détecter les menaces connues et le filtrage statique du trafic.

- Certains trafics internes et externes sont chiffrés.

Avancé

Les organisations améliorent leur posture de sécurité réseau et implémentent des stratégies de sécurité améliorées. Cette opération peut être résumée comme suit :

- Les autorisations d’accès utilisateur au réseau et aux données sont gérées avec des stratégies de sécurité.

- L’accès aux applications cloud, aux ressources Internet et aux réseaux privés sensibles dispose désormais d’un accès restreint.

- Le trafic réseau est surveillé.

- La plupart du trafic interne et externe est chiffré.

Optimale

Sur l'échelle de maturité de la confiance zéro, c'est là que toutes les organisations veulent être. Ils ont implémenté des changements de sécurité à grande échelle. Il peut être résumé comme suit :

- Utilisation d’autorisations d’accès adaptatif qui vérifient automatiquement en fonction de l’utilisation de l’utilisateur et du risque de données.

- Chaque session d’utilisateur ou d’appareil est évaluée en continu à l’aide de plusieurs points de données par rapport aux stratégies . L’accès est révoqué en cas de violation d’une stratégie.

- Tout le trafic réseau est surveillé pour identifier les menaces potentielles et l’administrateur est averti lorsqu’une menace est détectée.

- Tous les données et le trafic réseau sont chiffrés de bout en bout.

Partout où se trouve votre organisation, l’utilisation d’une stratégie de Confiance zéro peut vous aider à améliorer la sécurité réseau et à mieux protéger vos ressources, biens et données.