Introduction

Dans leur forme la plus simple, les réseaux sont un ensemble de dispositifs connectés. Ces appareils peuvent aller de ceux dont vous avez entendu parler, tels que les ordinateurs portables, les ordinateurs de bureau, les smartphones et les tablettes, aux éléments que vous n’utilisez peut-être pas directement chaque jour, tels que les routeurs, les imprimantes réseau et les commutateurs.

Les réseaux fournissent l’infrastructure principale qui permet la communication entre les personnes, les services et les appareils. Ils nous permettent de diffuser des vidéos, d’envoyer des messages, d’acheter des articles, d’effectuer des paiements bancaires, etc. Le plus grand réseau du monde, Internet, nous a tous connectés et a fait du monde un endroit beaucoup plus petit.

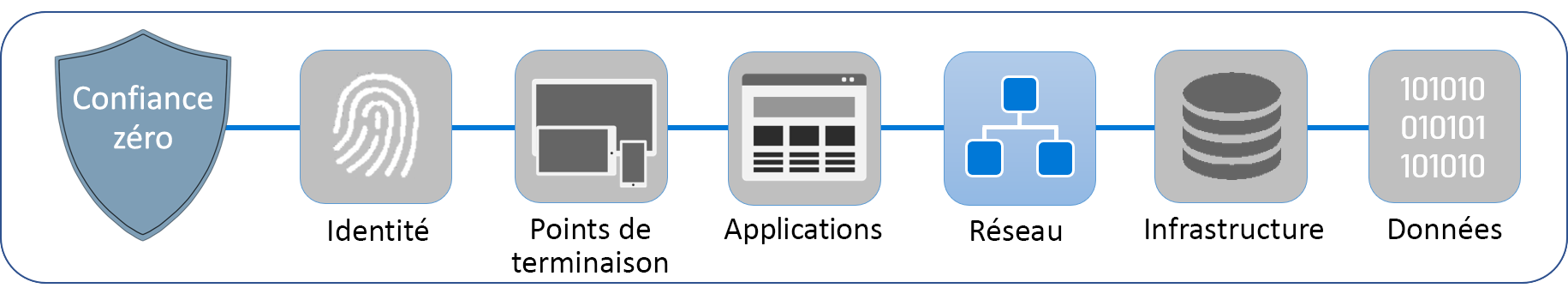

À mesure que les limites de nos réseaux s’étendent, les appareils, les services et les applications peuvent désormais tous se connecter à nos réseaux via le cloud. Par conséquent, la sécurisation des réseaux est devenue plus difficile. C’est là qu’une stratégie de confiance zéro peut vous aider.

La confiance zéro n’est pas un outil, mais un modèle de sécurité qui utilise trois principes :

- Vérifier explicitement – toujours authentifier et autoriser en utilisant toutes les informations disponibles, y compris la localisation, l'identité, la santé du service ou de l'appareil, et plus encore.

- Utilisez l'accès au moindre privilège – ne fournissez qu'un accès suffisant au réseau pour permettre aux utilisateurs, aux services et aux applications de faire ce dont ils ont besoin et seulement quand ils en ont besoin.

- Supposons qu'il y ait eu une violation – supposez que tout ce qui tente d'accéder à votre réseau est un cybercriminel ou un logiciel malveillant et limitez l'accès.

Un réseau qui suit les principes de confiance zéro suppose que les violations de cyberattaques sont inévitables et que chaque demande d’accès réseau provient d’une source non approuvée. En travaillant sur ce principe, La confiance zéro vous permet de créer une défense forte contre les attaques avant qu’elles ne se produisent et de réduire les effets d’une attaque malveillante.

Dans ce module, vous allez découvrir comment l’approche de confiance zéro peut protéger votre réseau par le biais de la segmentation. Vous allez également comprendre les limites du réseau, utiliser la protection contre les menaces pour repérer les faiblesses et voir comment le chiffrement de vos données peut réduire la perte de données.