Introduction

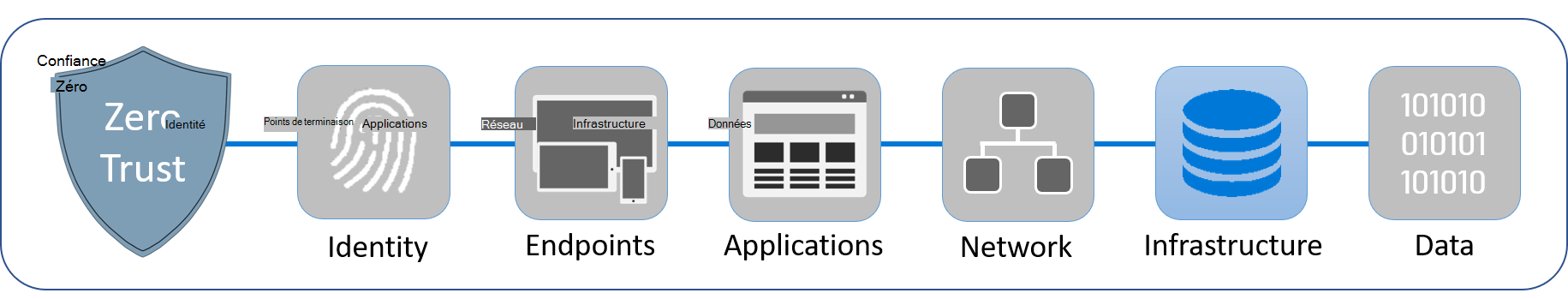

La confiance zéro englobe les principes de vérification explicite, de l’application de l’accès au moins privilégié et supposez toujours prêt pour une violation. Dans notre parcours de confiance zéro, nous examinons maintenant l’infrastructure.

L’infrastructure, comme l’air, c’est tout autour de nous. Toutefois, dans la plupart des cas, aucun d’entre nous n’y pense trop. Ça existe tout simplement. Pour votre organisation, l’infrastructure informatique touche et lie plusieurs aspects de l’approche de confiance zéro. Que vous utilisiez le cloud ou des serveurs locaux, toute l’infrastructure informatique couvre le matériel, les logiciels, la mise en réseau et les installations nécessaires au fonctionnement d’une organisation. En raison de sa large couverture, l’infrastructure informatique a tendance à être ciblée plus souvent par les cybercriminels.

L’approche de confiance zéro vous aide à traiter les menaces de sécurité pour votre infrastructure en utilisant la surveillance et le contrôle pour repérer les vulnérabilités et les faiblesses. En appliquant les principes de confiance zéro à la gestion de la configuration, vous vous assurez que chaque élément de votre infrastructure est tenu à jour des derniers correctifs et mises à niveau. L’application des principes de confiance zéro pour votre infrastructure permettra à votre organisation de respecter les obligations de sécurité et de conformité.

Ici, vous allez découvrir ce que signifie l’infrastructure de terme et pourquoi il s’agit d’un vecteur de menace critique. Vous comprendrez comment la gestion de la configuration peut garantir que chaque appareil et point de terminaison fonctionne avec des performances optimales et comment limiter l’accès aux services critiques par le biais de stratégies juste-à-temps.