Introduction

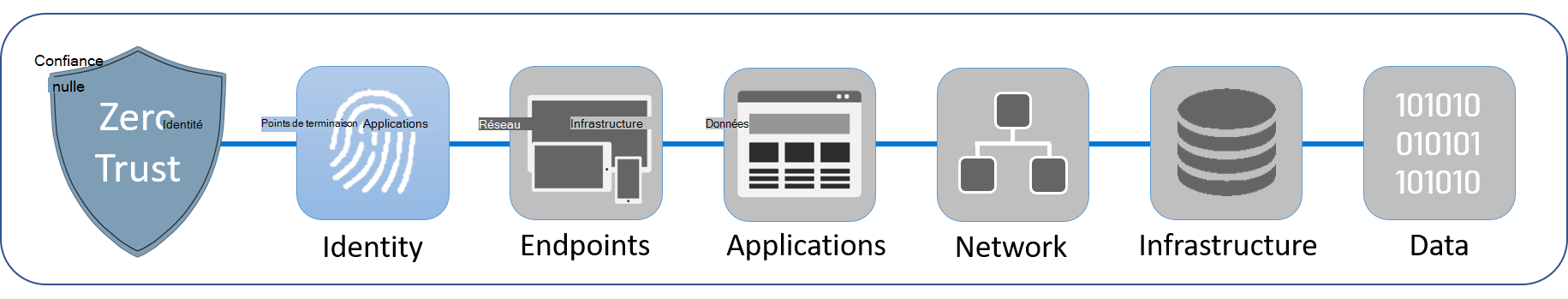

La première étape de l’implémentation de la stratégie Confiance Zéro consiste à vérifier et à sécuriser les identités. Dans le parcours Confiance Zéro, les identités contrôlent et administrent l’accès aux données et ressources critiques. Cette stratégie remet en cause l’hypothèse selon laquelle tout est sécuritaire au sein d’un périmètre réseau défini. Aucun utilisateur, appareil ou application n’est approuvé tant que la vérification n’a pas été effectuée.

Dans ce module, vous allez découvrir l’identité, le premier des six composants de Confiance Zéro. Vous comprendrez l’approche Confiance Zéro de la gestion des identités et des accès, ainsi que l’importance qu’elle revêt pour la sécurité et la conformité réglementaire. Vous devez garder à l’esprit les principes clés de Confiance Zéro : vérifier explicitement, appliquer l’accès au privilège minimum et toujours supposer une violation.