Comprendre Microsoft Defender pour le stockage

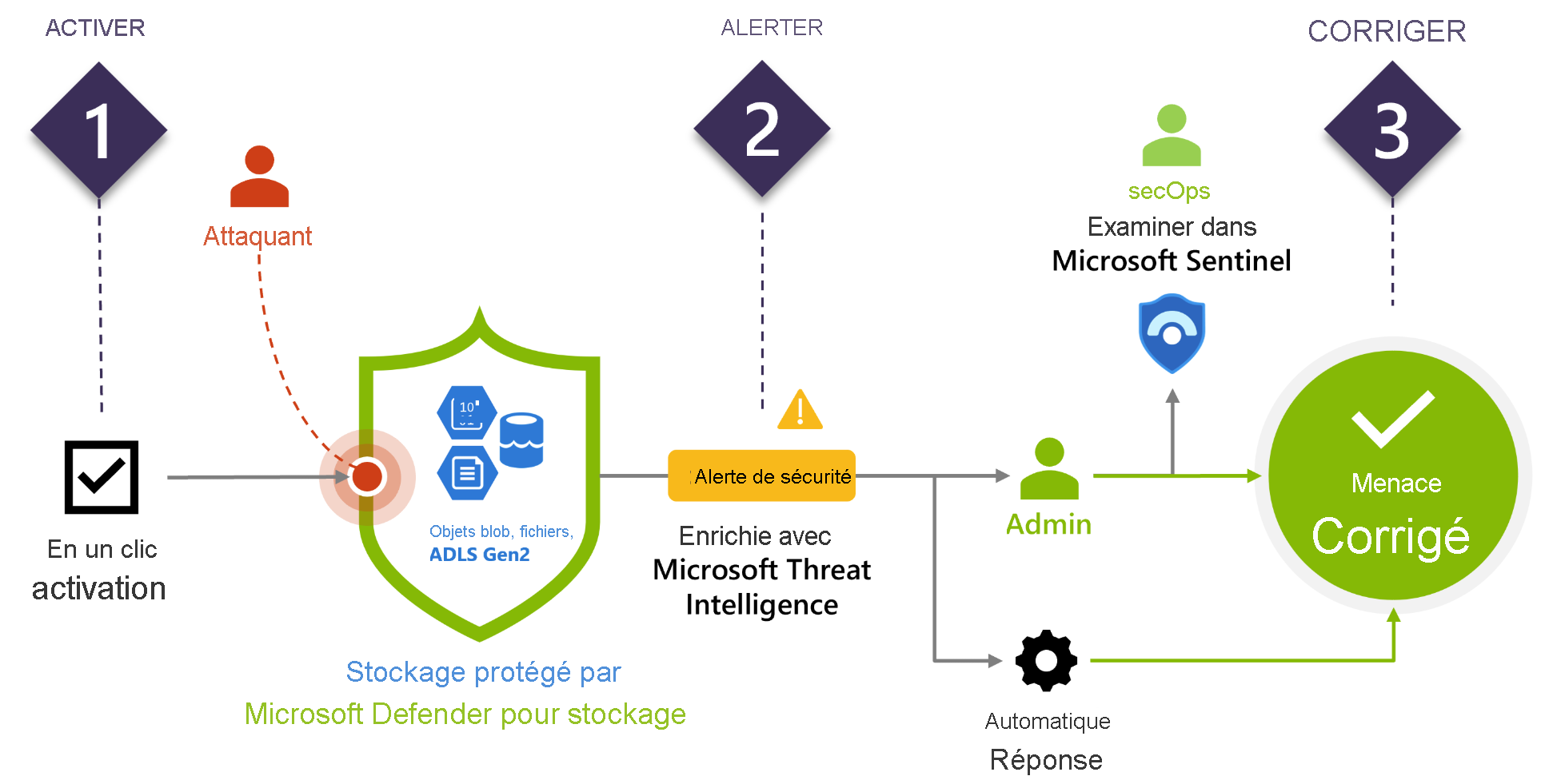

Microsoft Defender pour le stockage est une couche de sécurité intelligente native Azure qui détecte les tentatives d’accès ou d’exploitation inhabituelles et potentiellement dangereuses de vos comptes de stockage. Il utilise les fonctionnalités avancées de l’IA de sécurité et de Microsoft Threat Intelligence pour fournir des recommandations et des alertes de sécurité contextuelles.

Les alertes de sécurité sont déclenchées lorsque des anomalies se produisent dans l’activité. Les alertes de sécurité sont intégrées à Defender pour le cloud et envoyées par e-mail aux administrateurs des abonnements avec les détails des activités suspectes et des recommandations sur la façon d’investiguer et de corriger les menaces.

Quels sont les avantages de Microsoft Defender pour le stockage ?

Microsoft Defender pour le stockage fournit :

Sécurité Azure native : grâce à l’activation en un clic, Defender pour le stockage protège les données stockées dans un objet Blob Azure, Azure Files et des lacs de données. En tant que service Azure natif, Defender pour le stockage offre une sécurité centralisée sur l’ensemble des ressources de données managées par Azure et est intégré à d’autres services de sécurité tels que Microsoft Sentinel.

Suite de détection riche : la technologie Microsoft Threat Intelligence permet aux détections dans Defender pour le stockage de couvrir les principales menaces de stockage telles que l’accès anonyme, les informations d’identification compromises, l’ingénierie sociale, les abus de privilèges et le contenu malveillant.

Réponse à grande échelle : les outils d’automatisation de Defender pour le cloud facilitent la prévention et la réponse par rapport aux menaces identifiées. Pour en savoir plus, consultez Automatiser les réponses aux déclencheurs Defender pour le cloud.

Quels sont les types d’alertes fournis par Microsoft Defender pour le stockage ?

Les alertes de sécurité sont déclenchées dans les cas suivants :

Modèles d’accès suspects – tels qu’un accès réussi à partir d’un nœud de sortie Tor ou d’une adresse IP considérée comme suspecte par Microsoft Threat Intelligence

Activités suspectes – telles que l’extraction de données anormales ou un changement inhabituel d’autorisations d’accès

Téléchargements de contenu malveillant – tel que des fichiers de logiciels malveillants potentiels (basés sur l’analyse de réputation du code de hachage) ou l’hébergement de contenu d’hameçonnage

Les alertes fournissent des détails sur l’incident qui les a déclenchées et des suggestions pour enquêter et contrer les menaces. Les alertes peuvent être exportées vers Azure Sentinel ou toute autre solution SIEM tierce ou tout autre outil externe.

Qu’est-ce que l’analyse de réputation du code de hachage pour les programmes malveillants ?

Pour déterminer si un fichier chargé est suspect, Defender pour le stockage utilise l’analyse de réputation de hachage prise en charge par Microsoft Threat Intelligence. Les outils de protection contre les menaces n’analysent pas les fichiers téléchargés. Ils examinent plutôt les journaux de stockage et comparent les codes de hachage des fichiers récemment chargés à ceux des virus, chevaux de Troie, logiciels espions et ransomware connus.

Lorsqu’un fichier est supposé contenir un logiciel malveillant, Security Center affiche une alerte et peut éventuellement envoyer un e-mail au propriétaire du stockage pour approbation afin de supprimer le fichier suspect. Pour configurer cette suppression automatique des fichiers contenant un logiciel malveillant signalé par l’analyse du code de hachage, déployez une automatisation du flux de travail pour déclencher des alertes « Logiciel malveillant potentiel chargé sur un compte de stockage ».