Résoudre les problèmes d’un réseau avec les outils de supervision et de diagnostic de Network Watcher

Azure Network Watcher inclut plusieurs outils que vous pouvez utiliser pour superviser vos réseaux virtuels et vos machines virtuelles. Pour tirer pleinement parti de Network Watcher, il est essentiel de comprendre toutes les options disponibles et l’objectif de chaque outil.

Dans votre société d’ingénierie, vous voulez permettre à votre personnel de choisir le bon outil Network Watcher pour chaque tâche de dépannage. Il doit comprendre toutes les options disponibles et les types de problèmes que chaque outil peut résoudre.

Ici, vous allez examiner les catégories d’outils de Network Watcher, les outils de chaque catégorie ainsi que la façon dont chaque outil est appliqué dans les exemples de cas d’usage.

Qu’est-ce que Network Watcher ?

Network Watcher est un service Azure qui regroupe des outils dans un emplacement central pour diagnostiquer l’intégrité des réseaux Azure. Les outils de Network Watcher sont divisés en trois catégories :

- Outils de supervision

- Outils de diagnostic réseau

- Outils de journalisation du trafic

Avec des outils de supervision et de diagnostic des problèmes, Network Watcher vous fournit un emplacement centralisé pour identifier les failles réseau, les pics d’utilisation du processeur, les problèmes de connectivité, les fuites de mémoire et d’autres problèmes, avant que votre activité en soit affectée.

Outils de supervision de Network Watcher

Network Watcher fournit trois outils de monitoring :

- Topologie

- Moniteur de connexion

- Network Performance Monitor

Examinons chacun de ces outils.

Qu’est-ce que l’outil de topologie ?

L’outil de topologie génère un affichage graphique de votre réseau virtuel Azure, de ses ressources, de ses interconnexions et de leurs relations.

Supposons que vous devez résoudre les problèmes liés à un réseau virtuel créé par vos collègues. À moins d’avoir participé au processus de création du réseau, vous ne connaissez probablement pas tous les aspects de l’infrastructure. Vous pouvez utiliser l’outil de topologie pour visualiser et comprendre l’infrastructure à laquelle vous êtes confronté avant de commencer le dépannage.

Vous utilisez le portail Azure pour visualiser la topologie d’un réseau Azure. Dans le portail Azure :

Connectez-vous au portail Azure, puis recherchez et sélectionnez Network Watcher.

Dans le menu Network Watcher, sous Supervision, sélectionnez Topologie.

Sélectionnez un abonnement, le groupe de ressources d’un réseau virtuel, puis le réseau virtuel lui-même.

Notes

Pour générer la topologie, vous avez besoin d’une instance Network Watcher dans la même région géographique que le réseau virtuel.

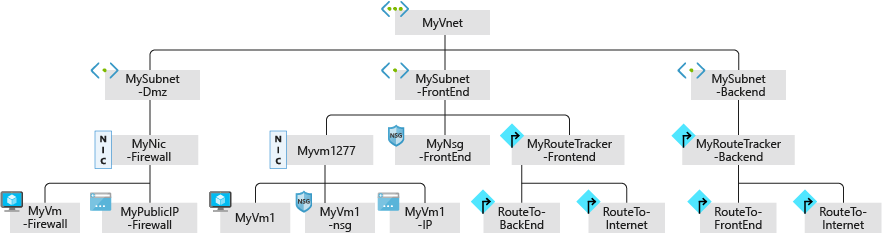

Voici un exemple de topologie générée pour un réseau virtuel nommé MyVNet.

Qu’est-ce que l’outil Moniteur de connexion ?

L’outil Moniteur de connexion fournit un moyen de vérifier que les connexions fonctionnent entre les ressources Azure. Utilisez cet outil pour vérifier que deux machines virtuelles peuvent communiquer si tel est votre souhait.

Cet outil mesure également la latence entre les ressources. Il peut détecter les changements qui affecteront la connectivité, comme des changements apportés à la configuration réseau ou aux règles des groupes de sécurité réseau (NSG, Network Security Group). Il peut sonder les machines virtuelles à intervalles réguliers pour rechercher les échecs ou les changements.

En cas de problème, le Moniteur de connexion vous indique pourquoi il s’est produit et comment le résoudre. En plus de superviser les machines virtuelles, le Moniteur de connexion peut examiner une adresse IP ou un nom de domaine complet (FQDN).

Qu’est-ce que l’outil Network Performance Monitor ?

L’outil Network Performance Monitor vous permet de suivre la latence et les paquets perdus au fil du temps, et de générer des alertes sur ceux-ci. Il vous offre une vue centralisée de votre réseau.

Quand vous décidez de superviser vos connexions hybrides avec Network Performance Monitor, vérifiez que l’espace de travail associé se trouve dans une région prise en charge.

Vous pouvez utiliser Network Performance Monitor pour superviser la connectivité de point de terminaison à point de terminaison :

- Entre les branches et les centres de données

- Entre les réseaux virtuels

- Pour vos connexions entre un site local et le cloud

- Pour les circuits Azure ExpressRoute

Outils de diagnostic de Network Watcher

Network Watcher comprend les outils de diagnostic suivants :

- Vérification des flux IP

- Diagnostic de groupe de sécurité réseau

- Tronçon suivant

- Règles de sécurité effectives

- Capture de paquets

- Résolution des problèmes de connexion

- Résolution des problèmes de VPN

Examinons chaque outil et voyons comment ils peuvent vous aider à résoudre les problèmes.

Qu’est-ce que l’outil de vérification du flux IP ?

L’outil de vérification des flux IP vous indique si des paquets sont autorisés ou refusés pour une machine virtuelle spécifique. Si un groupe de sécurité réseau refuse un paquet, l’outil vous indique le nom de ce groupe pour vous permettre de résoudre le problème.

Cet outil utilise un mécanisme de vérification basé sur des paramètres de paquet à 5 tuples pour détecter si des paquets entrants ou sortants sont autorisés ou refusés à partir d’une machine virtuelle. Dans l’outil, vous spécifiez un port local et un port distant, le protocole (TCP ou UDP), l’adresse IP locale, l’adresse IP distante, la machine virtuelle et la carte réseau de la machine virtuelle.

Qu’est-ce que l’outil de diagnostic NSG ?

L’outil de diagnostic Groupe de sécurité réseau (NSG) fournit des informations détaillées pour vous aider à comprendre et à déboguer la configuration de sécurité de votre réseau.

Pour une paire source-destination donnée, l’outil vous indique les groupes de sécurité réseau qui seront parcourus, les règles qui seront appliquées dans chaque groupe de sécurité réseau et l’état final d’autorisation/de refus du flux. En comprenant quels flux de trafic seront autorisés ou refusés dans votre réseau virtuel Azure, vous pouvez déterminer si vos règles de groupe de sécurité réseau sont configurées correctement.

Qu’est-ce que l’outil de tronçon suivant ?

Quand une machine virtuelle envoie un paquet vers une destination, il peut emprunter plusieurs tronçons dans son parcours. Par exemple, si la destination est une machine virtuelle dans un autre réseau virtuel, le tronçon suivant peut être la passerelle de réseau virtuel qui route le paquet vers la machine virtuelle de destination.

Avec l’outil de tronçon suivant, vous pouvez déterminer comment un paquet est routé depuis une machine virtuelle vers n’importe quelle destination. Vous spécifiez la machine virtuelle source, la carte réseau source, l’adresse IP source et l’adresse IP de destination. L’outil détermine ensuite la route du paquet. Vous pouvez utiliser cet outil pour diagnostiquer les problèmes provoqués par des tables de routage incorrectes.

Qu’est-ce que l’outil de règles de sécurité en vigueur ?

L’outil de règles de sécurité en vigueur de Network Watcher affiche toutes les règles NSG en vigueur appliquées à une interface réseau.

Les NSG (groupes de sécurité réseau) sont utilisés dans les réseaux Azure pour filtrer les paquets en fonction de leurs adresses IP source et de destination, et de leurs numéros de port. Les groupes de sécurité réseau sont essentiels à la sécurité parce qu’ils vous permettent de contrôler minutieusement la surface d’exposition des machines virtuelles auxquelles les utilisateurs peuvent accéder. Gardez toutefois à l’esprit qu’une règle de groupe de sécurité réseau mal configurée risque d’empêcher les communications légitimes. Par conséquent, les groupes NSG sont souvent une source de problèmes réseau.

Par exemple, si deux machines virtuelles ne peuvent pas communiquer parce qu’une règle NSG les bloque, il peut être difficile de trouver la règle à l’origine du problème. Vous utilisez l’outil de règles de sécurité en vigueur dans Network Watcher pour afficher toutes les règles NSG en vigueur et pour trouver la règle à l’origine du problème spécifique.

Pour utiliser l’outil, vous choisissez une machine virtuelle et sa carte réseau. L’outil affiche toutes les règles NSG qui s’appliquent à cette carte. Il est facile de déterminer une règle bloquante en regardant cette liste.

Vous pouvez également utiliser l’outil pour détecter les vulnérabilités de votre machine virtuelle provoquées par des ports ouverts inutiles.

Qu’est-ce que l’outil Capture de paquets ?

L’outil de capture de paquets enregistre tous les paquets envoyés à destination et à partir d’une machine virtuelle. Si cette fonctionnalité est activée, vous pouvez vérifier la capture pour collecter des statistiques sur le trafic réseau ou diagnostiquer des anomalies, comme du trafic réseau inattendu sur un réseau virtuel privé.

L’outil de capture de paquets est une extension de machine virtuelle démarrée à distance via Network Watcher. L’outil démarre automatiquement quand vous démarrez une session de capture de paquets.

Gardez en tête que le nombre de sessions de capture de paquets autorisées par région est limitée. La limite d’utilisation par défaut est de 100 sessions de capture de paquets par région, tandis que la limite globale s’élève à 10 000. Ces limites concernent seulement le nombre de sessions, et non pas les captures enregistrées. Vous pouvez enregistrer les paquets capturés dans Stockage Azure ou localement sur votre ordinateur.

La capture de paquets dépend de l’extension Network Watcher Agent VM installée sur la machine virtuelle. Consultez la section « En savoir plus » à la fin de ce module pour accéder à des liens vers des instructions qui décrivent en détail l’installation de l’extension sur les machines virtuelles Windows et Linux.

Qu’est-ce que l’outil de résolution des problèmes de connexion ?

Vous utilisez l’outil de résolution des problèmes de connexion pour vérifier la connectivité TCP entre une machine virtuelle source et une machine virtuelle de destination. Vous pouvez spécifier la machine virtuelle de destination avec un FQDN, un URI ou une adresse IP.

Si la connexion réussit, des informations sur la communication apparaissent, notamment :

- La latence, exprimée en millisecondes.

- Le nombre de paquets de sondage envoyés.

- Le nombre de tronçons dans la route complète vers la destination.

Si la connexion échoue, vous voyez des détails sur l’erreur. Les types d’erreur incluent :

- Processeur. La connexion a échoué en raison d’une utilisation élevée du processeur.

- Mémoire. La connexion a échoué en raison d’une utilisation élevée de la mémoire.

- GuestFirewall. La connexion a été bloquée par un pare-feu en dehors d’Azure.

- DNSResolution. L’adresse IP de destination n’a pas pu être résolue.

- NetworkSecurityRule. La connexion a été bloquée par un groupe NSG.

- UserDefinedRoute. Une route utilisateur incorrecte est présente dans une table de routage.

Qu’est-ce que l’outil de résolution des problèmes de VPN ?

Vous pouvez utiliser l’outil de résolution des problèmes de VPN pour diagnostiquer les problèmes liés aux connexions de passerelle de réseau virtuel. Cet outil effectue des diagnostics sur une connexion de passerelle de réseau virtuel et retourne un diagnostic d’intégrité.

Quand vous démarrez l’outil de résolution des problèmes de VPN, Network Watcher fait un diagnostic de l’intégrité de la passerelle ou de la connexion, et retourne les résultats appropriés. La demande est une transaction dont l’exécution dure longtemps.

Le tableau suivant montre des exemples de différents types d’erreur.

| Type d’erreur | Raison | Journal |

|---|---|---|

| NoFault | Aucune erreur n’est détectée. | Oui |

| GatewayNotFound | Une passerelle est introuvable ou n’est pas provisionnée. | Non |

| PlannedMaintenance | Une instance de passerelle est en maintenance. | Non |

| UserDrivenUpdate | Une mise à jour utilisateur est en cours. La mise à jour risque d’être une opération de redimensionnement. | Non |

| VipUnResponsive | L’instance principale de la passerelle ne peut pas être atteinte en raison d’un échec de la sonde d’intégrité. | Non |

| PlatformInActive | Il y a un problème avec la plateforme. | Non |

Outils de journalisation du trafic

Network Watcher comprend les deux outils de gestion du trafic suivants :

- Journaux de flux

- Traffic analytics

Qu’est-ce que l’outil de journalisation des flux ?

Les journaux de flux vous permettent de consigner des informations sur le trafic IP circulant dans un groupe de sécurité réseau. Les journaux de flux stockent les données dans le stockage Azure. Les données de flux sont envoyées au stockage Azure à partir duquel vous pouvez accéder aux données et les exporter vers n’importe quel outil de visualisation, solution de gestion des informations et des événements de sécurité (SIEM) ou système de détection des intrusions (IDS) de votre choix. Vous pouvez utiliser ces données pour analyser les tendances de trafic et résoudre les problèmes de connectivité.

La journalisation des flux peut servir deux types de cas d’usage. Surveillance du réseau et Surveillance et optimisation de l’utilisation.

Analyse du réseau

- identifiez le trafic inconnu ou indésirable.

- Surveillez les niveaux de trafic et l’utilisation de la bande passante.

- Filtrer les journaux de flux par adresse IP et par port pour comprendre le comportement de l’application.

- Exportez les journaux de flux vers les outils d’analyse et de visualisation de votre choix pour configurer des tableaux de bord de la surveillance.

Supervision et optimisation de l’utilisation

- Identifiez les meilleurs acteurs de votre réseau.

- Exploitez les données de géolocalisation des adresses IP (GeoIP) pour identifier le trafic entre les régions.

- Acquérez une compréhension de la croissance du trafic pour la prévision de capacité.

- Utilisez les données pour supprimer les règles de trafic très restrictives.

Qu’est-ce que l’outil d’analyse du trafic ?

Traffic Analytics est une solution basée sur le cloud qui permet de visualiser l’activité des utilisateurs et des applications sur vos réseaux cloud. Plus précisément, l'analyse du trafic analyse les journaux de flux Azure Network Watcher NSG pour fournir des informations sur le flux de trafic dans votre cloud Azure. Avec Traffic Analytics, vous pouvez effectuer les actions suivantes :

- Visualiser l’activité réseau de l’ensemble de vos abonnements Azure.

- Identifiez les points chauds.

- Sécurisez votre réseau en utilisant les informations pour identifier les menaces.

- Optimisez votre déploiement réseau pour les performances et la capacité en comprenant les modèles de flux de trafic entre les régions Azure et Internet.

- Identifier les erreurs de configuration réseau pouvant être à l’origine d’échecs de connexion dans votre réseau.

Scénarios de cas d’usage d’Azure Network Watcher

Voici quelques scénarios que vous pouvez examiner et dépanner avec la supervision et les diagnostics d’Azure Network Watcher.

Il y a des problèmes de connectivité sur un réseau à une seule machine virtuelle

Vos collègues ont déployé une machine virtuelle dans Azure et rencontrent des problèmes de connectivité réseau. Vos collègues essaient d’utiliser le protocole RDP (Remote Desktop Protocol) pour se connecter aux machines virtuelles, mais ils ne peuvent pas se connecter.

Pour résoudre ce problème, utilisez l’outil de vérification du flux IP. Cet outil vous permet de spécifier un port local et un port distant, le protocole (TCP/UDP), l’adresse IP locale et l’adresse IP distante pour vérifier l’état de la connexion. Il vous permet aussi de spécifier la direction de la connexion (entrante ou sortante). L’outil de vérification du flux IP effectue un test logique sur les règles en place sur votre réseau.

Dans le cas présent, utilisez la vérification du flux IP pour spécifier l’adresse IP de la machine virtuelle et le port RDP 3389. Spécifiez ensuite l’adresse IP et le port de la machine virtuelle distante. Choisissez le protocole TCP, puis sélectionnez Vérifier.

Supposons que le résultat indique que l’accès a été refusé en raison de la règle NSG DefaultInboundDenyAll. La solution consiste à changer la règle NSG.

Une connexion VPN ne fonctionne pas

Vos collègues ont déployé des machines virtuelles dans deux réseaux virtuels et ne peuvent pas établir de connexion entre elles.

Pour résoudre les problèmes d’une connexion VPN, utilisez la résolution des problèmes de VPN Azure. Cet outil effectue des diagnostics sur une connexion de passerelle de réseau virtuel et retourne un diagnostic d’intégrité. Vous pouvez exécuter cet outil à partir du portail Azure, de PowerShell ou d’Azure CLI.

Quand vous exécutez l’outil, il vérifie la passerelle à la recherche de problèmes courants et retourne le diagnostic d’intégrité. Vous pouvez aussi consulter le fichier journal pour obtenir plus d’informations. Le diagnostic indique si la connexion VPN fonctionne. Si la connexion VPN ne fonctionne pas, Résolution des problèmes liés au VPN suggère des solutions pour résoudre le problème.

Supposons que le diagnostic indique une non-correspondance de clés. Pour résoudre le problème, reconfigurez la passerelle distante pour garantir que les clés correspondent aux deux extrémités. Les clés prépartagées sont sensibles à la casse.

Aucun serveur n’est à l’écoute sur les ports de destination désignés

Vos collègues ont déployé des machines virtuelles sur un seul réseau virtuel et ne peuvent pas établir de connexion entre elles.

Utilisez l’outil de résolution des problèmes de connexion pour résoudre ce problème. Dans cet outil, vous spécifiez les machines virtuelles locales et distantes. Dans la définition de la sonde, vous pouvez choisir un port spécifique.

Supposons que les résultats montrent que le serveur distant est inaccessible et affichent le message « Trafic bloqué à cause de la configuration du pare-feu de la machine virtuelle ». Sur le serveur distant, désactivez le pare-feu, puis retestez la connexion.

Supposons que le serveur soit à présent accessible. Ce résultat indique que les règles de pare-feu sur le serveur distant sont le problème : elles doivent être corrigées pour permettre la connexion.