Exercice : Créer un playbook Microsoft Sentinel

En tant qu’analyste des opérations de sécurité chez Contoso, vous avez récemment remarqué qu’un nombre important d’alertes sont générées quand quelqu’un supprime une machine virtuelle. Vous voulez analyser ces occurrences à l’avenir et réduire les alertes générées pour les occurrences de faux positif.

Exercice : Réponse aux menaces avec des playbooks Microsoft Sentinel

Vous décidez d’implémenter un playbook Microsoft Sentinel pour automatiser les réponses à un incident.

Dans cet exercice, vous allez explorer les playbooks Microsoft Sentinel en effectuant les tâches suivantes :

Configurer des autorisations de playbook Microsoft Sentinel.

Créez un playbook afin d’automatiser une action pour répondre aux incidents.

Tester votre playbook en appelant un incident.

Notes

Vous devez avoir terminé l’unité Préparation de l’exercice pour pouvoir effectuer cet exercice. Si ce n’est déjà fait, terminez-le maintenant, puis poursuivez avec les étapes de l’exercice.

Tâche 1 : Configurer des autorisations de playbook Microsoft Sentinel

Dans le portail Azure, recherchez et sélectionnez Microsoft Sentinel, puis sélectionnez l’espace de travail Microsoft Sentinel que vous avez créé précédemment.

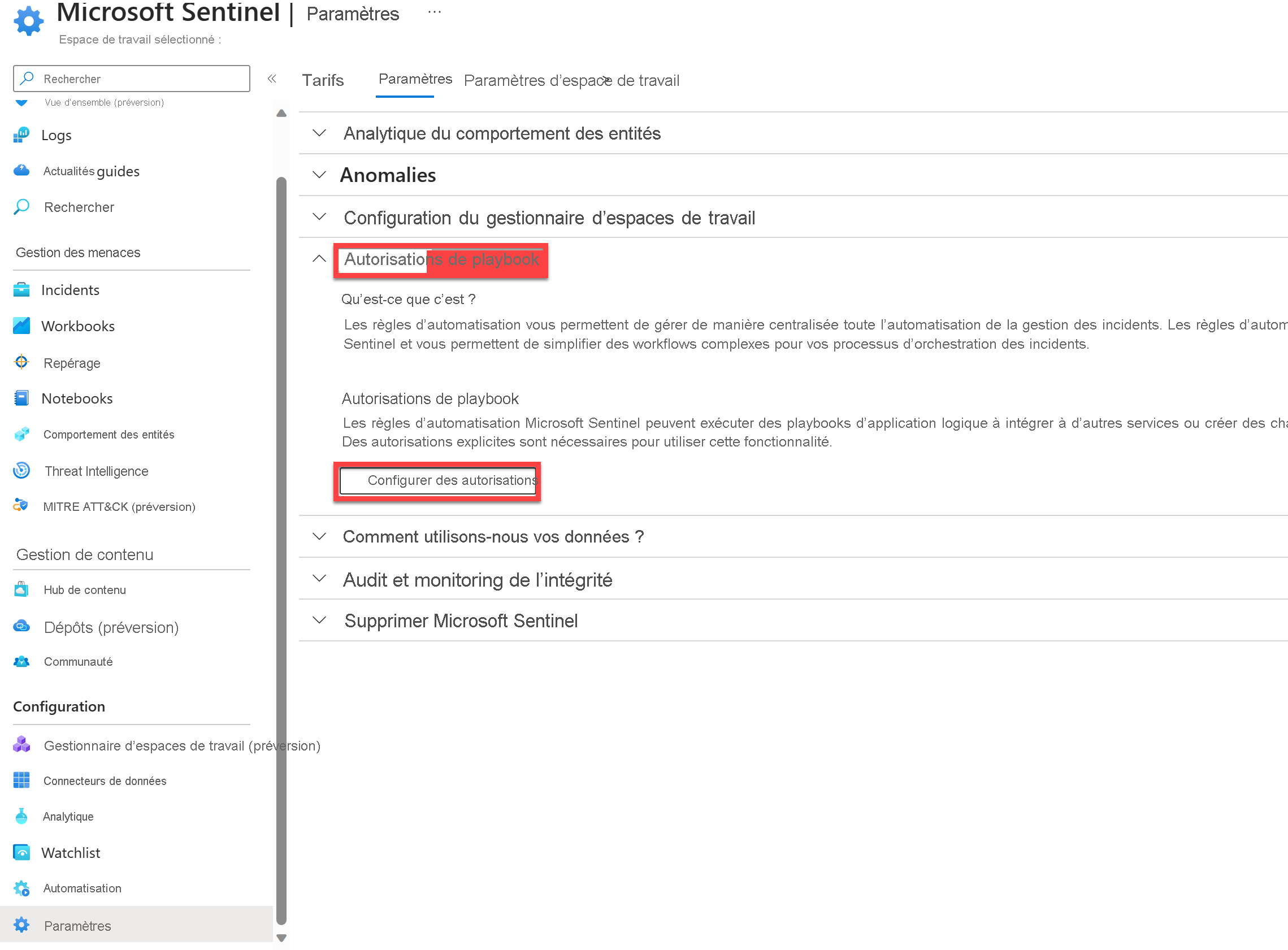

Dans la page Microsoft Sentinel, dans la barre de menus, dans la section Configuration, sélectionnez Paramètres.

Dans la page Paramètres, sélectionnez l’onglet Paramètres, faites défiler vers le bas et développez les Autorisations du playbook

Dans Autorisations du playbook, sélectionnez le bouton Configurer les autorisations.

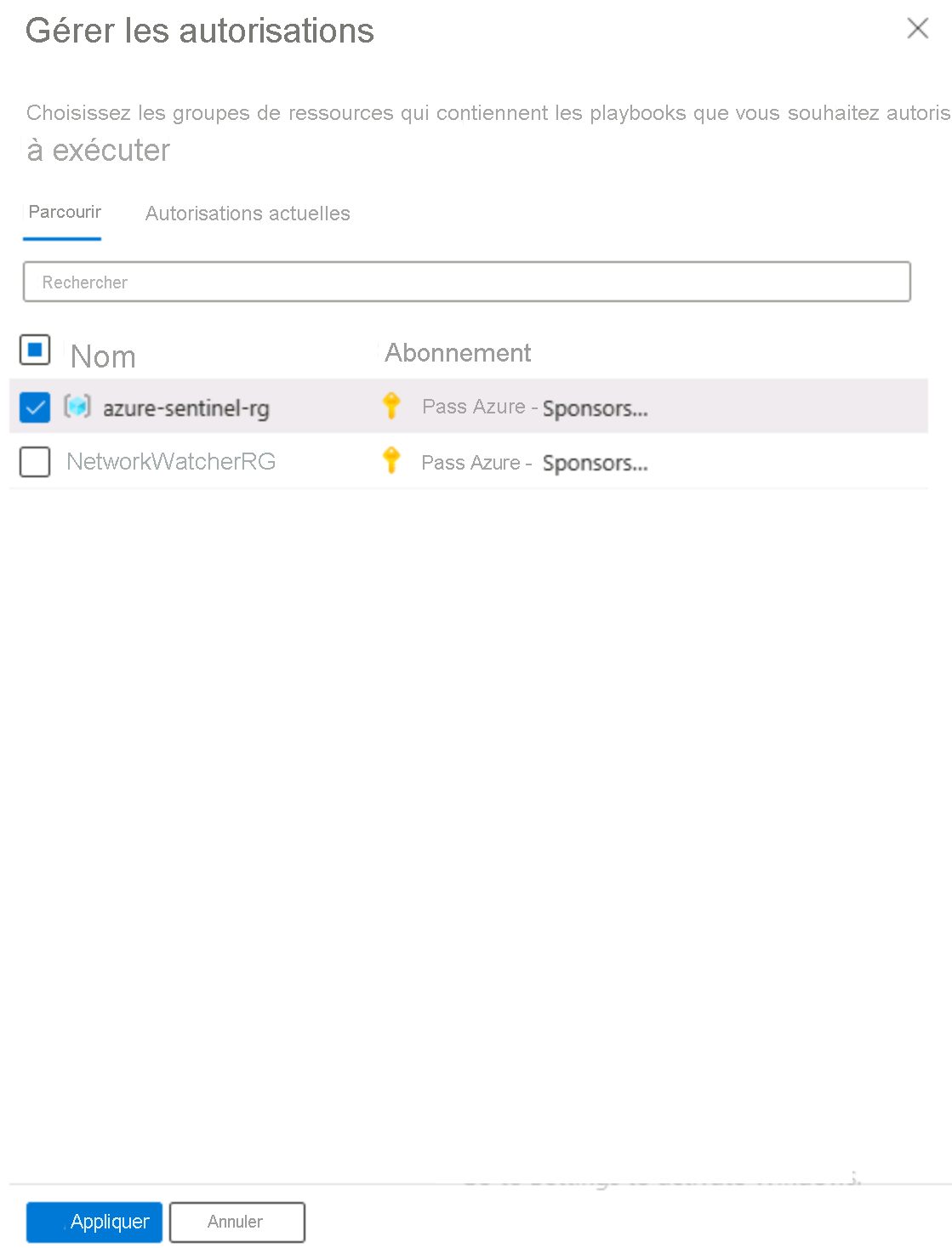

Dans la page Gérer les autorisations sous l’onglet Parcourir, sélectionnez le groupe de ressources auquel appartient votre espace de travail Microsoft Sentinel. Sélectionnez Appliquer.

Vous devez voir le message Ajout des autorisations terminé.

Tâche 2 : Utiliser des playbooks Microsoft Sentinel

Dans le portail Azure, recherchez et sélectionnez Microsoft Sentinel, puis sélectionnez l’espace de travail Microsoft Sentinel que vous avez créé précédemment.

Dans la page Microsoft Sentinel, dans la barre de menus, section Configuration, sélectionnez Automatisation.

Dans le menu supérieur, sélectionnez Créer et Playbook avec déclencheur d’incident.

Dans la page Créer des playbooks, sous l’onglet Informations de base, spécifiez les paramètres suivants :

Paramètres Valeur Abonnement Sélectionnez votre abonnement Azure. Resource group Sélectionnez le groupe de ressources de votre service Microsoft Sentinel. Nom du playbook ClosingIncident (vous pouvez choisir n’importe quel nom) Région Sélectionnez la même localisation que celle de Microsoft Sentinel. Espace de travail Log Analytics N’activez pas les journaux de diagnostic Sélectionnez Suivant : Connexions >, puis Suivant : Vérifier et créer >

Sélectionnez Créer et accéder au concepteur

Notes

Attendez la fin du déploiement. Le déploiement doit prendre moins d’une minute. S’il continue de s’exécuter, vous devez peut-être actualiser la page.

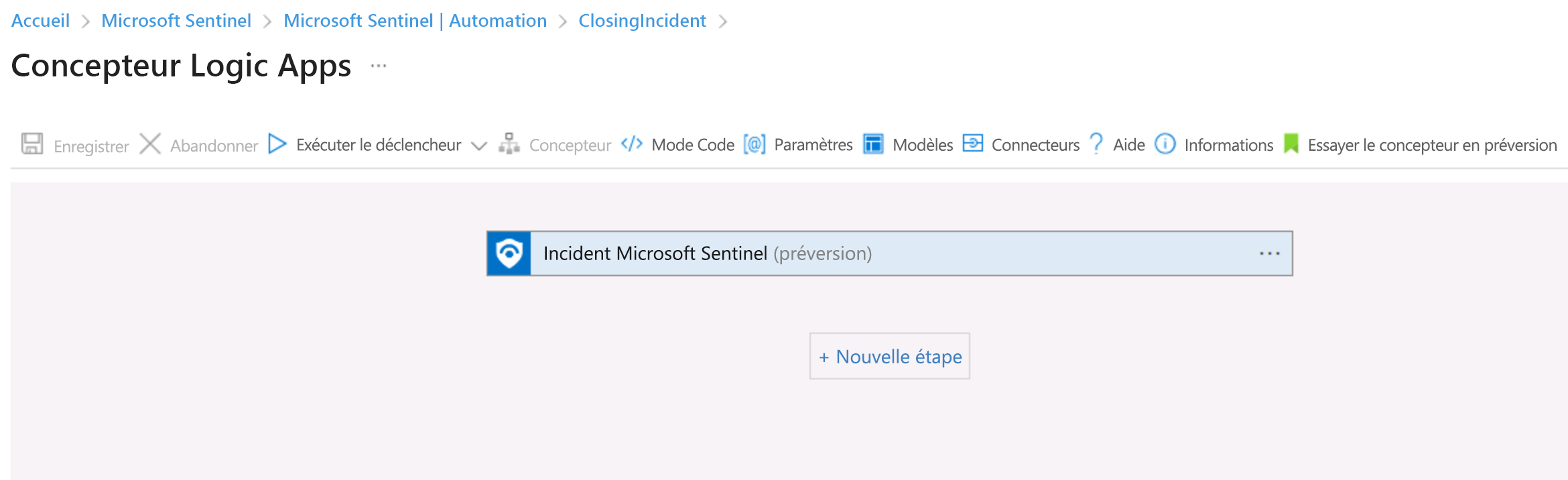

Dans le volet Concepteur Logic Apps, vous devez voir l’Incident Microsoft Sentinel (préversion) affiché.

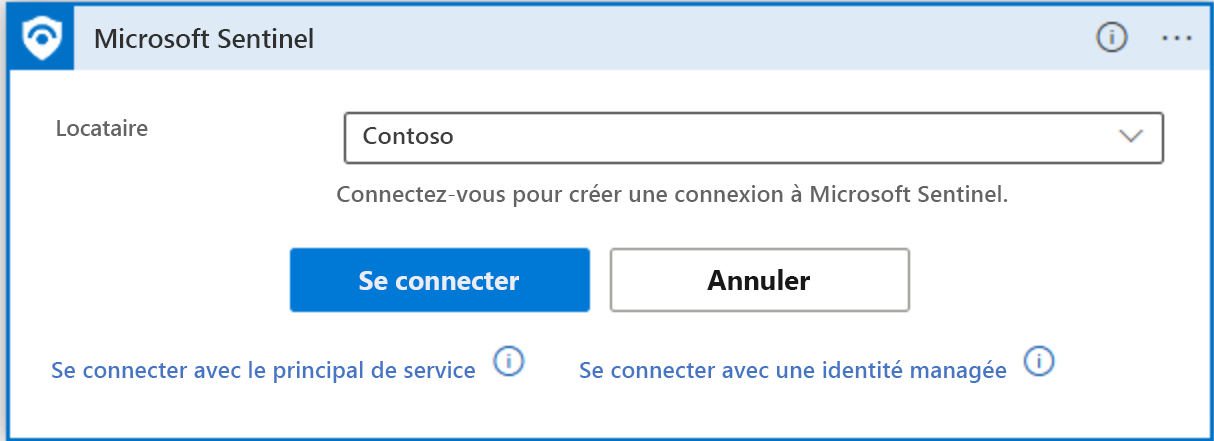

Dans la page Incident Microsoft Sentinel (préversion), sélectionnez le lien Changer la connexion.

Dans la page Connexions, sélectionnez Ajouter nouveau.

Dans la page Microsoft Sentinel, sélectionnez Se connecter.

Dans la page Se connecter à votre compte, fournissez les informations d’identification de votre abonnement Azure.

De retour dans la page Incident Microsoft Sentinel (préversion), vous devez voir que vous êtes connecté à votre compte. Sélectionnez + Nouvelle étape.

Dans la fenêtre Choisir une opération, dans le champ de recherche, tapez Microsoft Sentinel.

Sélectionnez l’icône Microsoft Sentinel.

Sous l’onglet Actions, recherchez et sélectionnez Obtenir un incident (préversion).

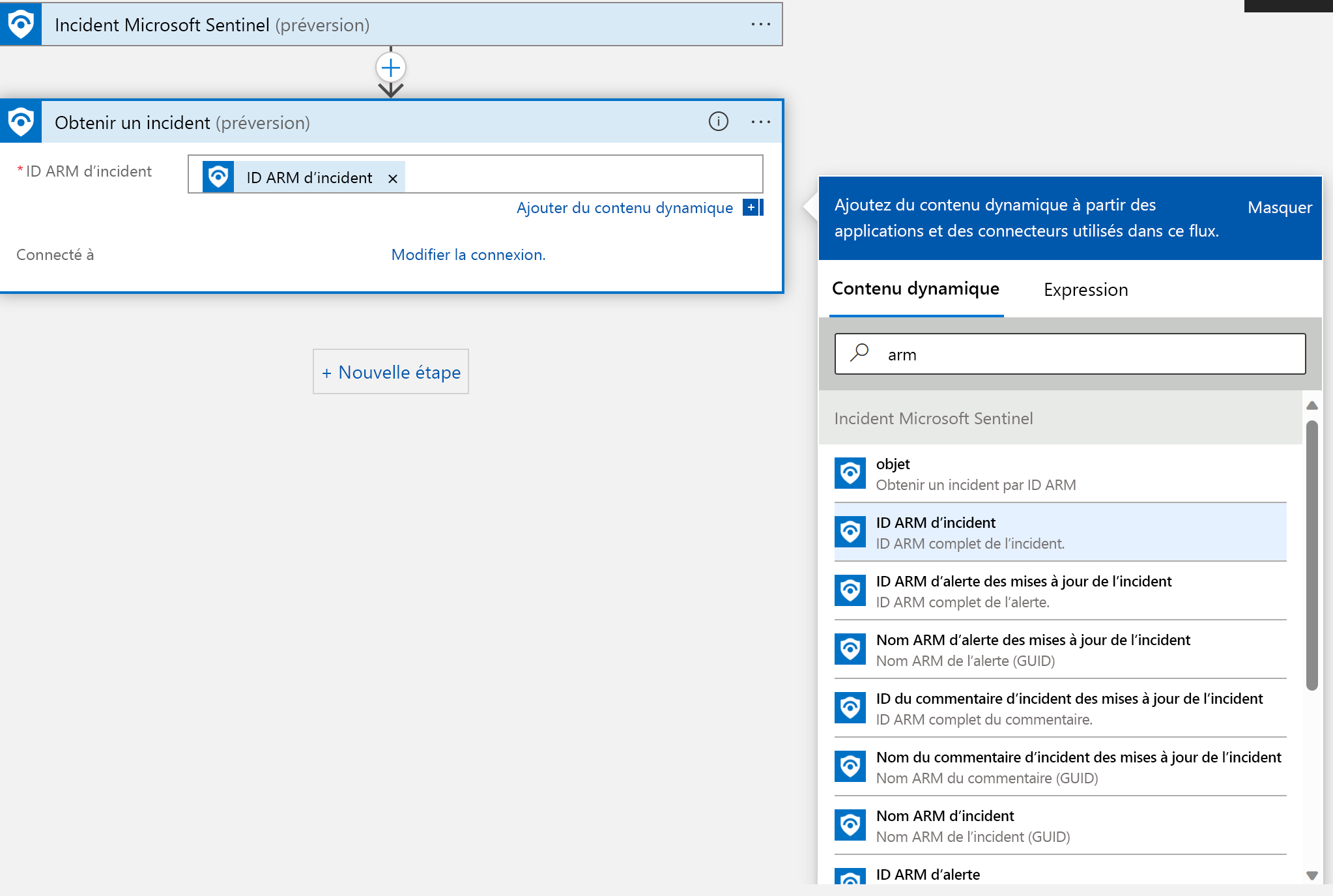

Dans la fenêtre Obtenir un incident (préversion), sélectionnez le champ ID ARM d’incident. La fenêtre Ajouter du contenu dynamique s’ouvre.

Conseil

Quand vous sélectionnez un champ, une nouvelle fenêtre s’ouvre pour vous aider à remplir ces champs avec du contenu dynamique.

Sous l’onglet Contenu dynamique, dans la zone de recherche, vous pouvez commencer à entrer ARM d’incident, puis sélectionnez l’entrée dans la liste, comme le montre la capture d’écran suivante.

Sélectionnez + Nouvelle étape.

Dans la fenêtre Choisir une opération, dans le champ de recherche, tapez Microsoft Sentinel.

Conseil

Sous l’onglet Pour vous, les sélections récentes doivent afficher l’icône Microsoft Sentinel.

Sélectionnez l’icône Microsoft Sentinel.

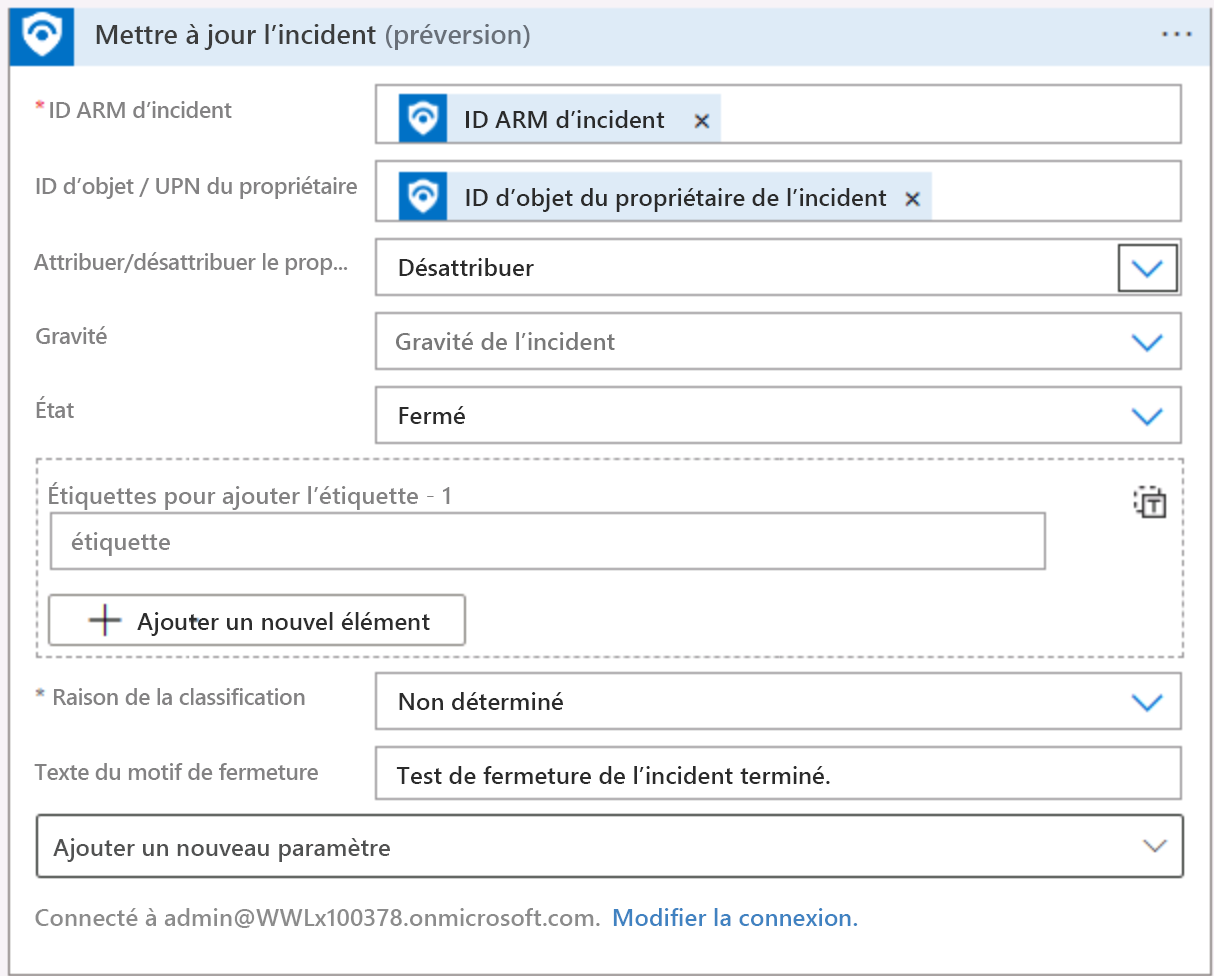

Sous l’onglet Actions, recherchez et sélectionnez Mettre à jour l’incident (préversion).

Dans la fenêtre Mettre à jour l’incident (préversion), fournissez les entrées suivantes :

Paramètres Valeurs Spécifier l’ID ARM d’incident ID ARM d’incident Spécifier l’ID d’objet propriétaire / UPN ID d’objet propriétaire de l’incident Spécifier Attribuer/désattribuer le propriétaire Dans le menu déroulant, sélectionnez Désattribuer Gravité Vous pouvez garder la Gravité de l’incident par défaut Spécifier l’état Dans le menu déroulant, sélectionnez Fermé. Spécifier la raison de la classification Dans le menu déroulant, sélectionnez l’entrée Indéterminé, ou sélectionnez Entrer une valeur personnalisée, puis sélectionnez Contenu dynamique IncidentClassification. Texte du motif de fermeture Écrivez un texte descriptif.

Sélectionnez le champ ID ARM d’incident. La fenêtre Ajouter du contenu dynamique s’ouvre. Dans la zone de recherche, vous pouvez commencer à entrer ARM d’incident. Sélectionnez ID ARM d’incident, puis sélectionnez le champ ID d’objet propriétaire / UPN.

La fenêtre Ajouter du contenu dynamique s’ouvre. Dans la zone de recherche, vous pouvez commencer à entrer Propriétaire d’incident. Sélectionnez ID d’objet propriétaire de l’incident, puis renseignez les champs restants avec les entrées de la table.

Dès que vous avez terminé, choisissez Enregistrer dans la barre de menus du Concepteur Logic Apps, puis fermez le Concepteur Logic Apps.

Tâche 3 : Appeler un incident et vérifier les actions associées

Dans le portail Azure, dans la zone de texte Rechercher dans les ressources, les services et les documents, tapez machines virtuelles, puis sélectionnez Entrée.

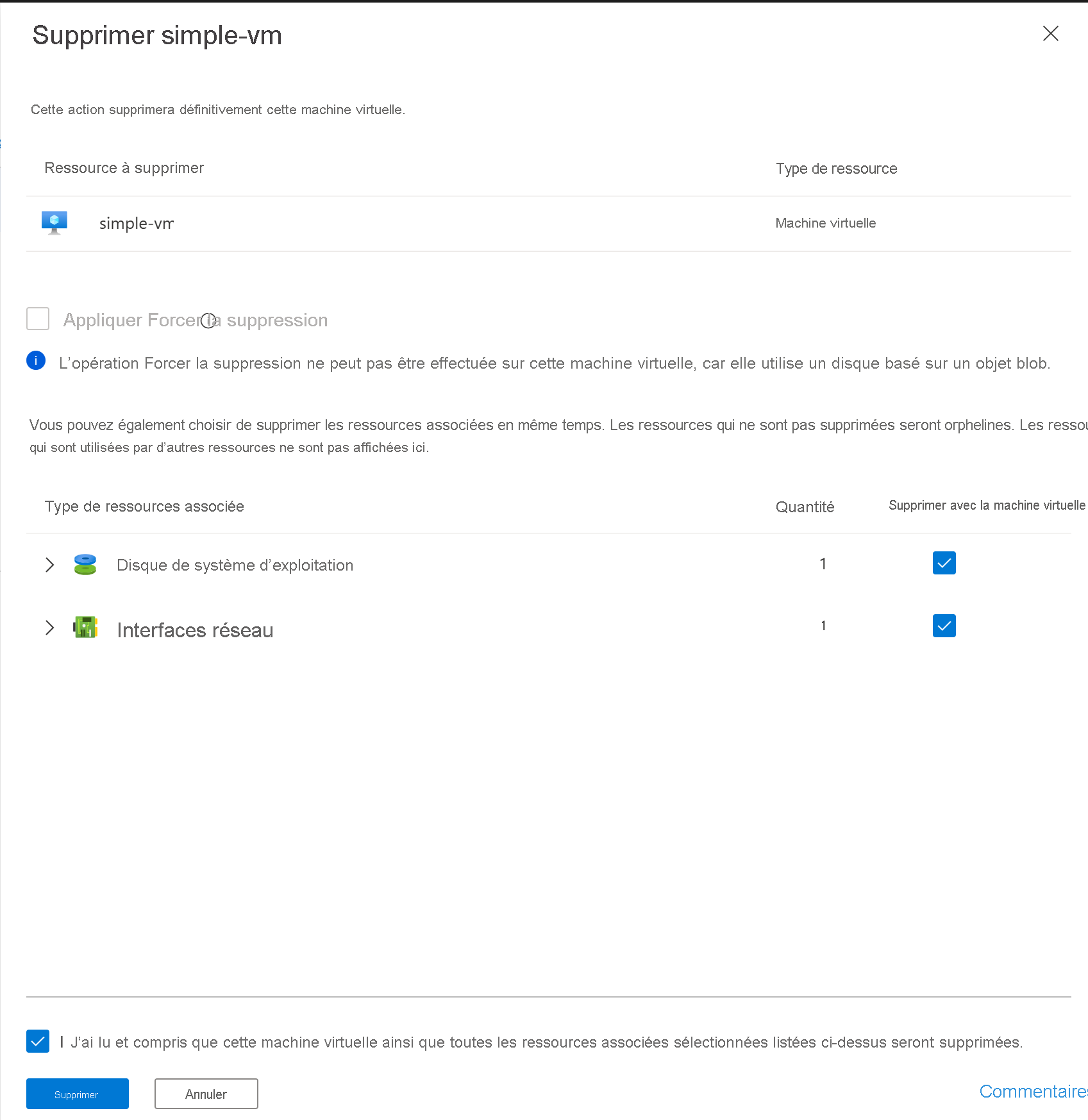

Dans la page Machines virtuelles, localisez et sélectionnez la machine virtuelle simple-vm, puis, dans la barre d’en-tête, sélectionnez Supprimer.

Dans la page Supprimer simple-vm, sélectionnez Supprimer avec la machine virtuelle pour le Disque de système d’exploitation et l’Interface réseau.

Cochez la case pour confirmer J’ai lu et compris que cette machine virtuelle ainsi que toutes les ressources sélectionnées seront supprimées, puis sélectionnez Supprimer pour supprimer la machine virtuelle.

Notes

Cette tâche crée un incident en fonction de la règle analytique que vous avez créée plus tôt dans l’exercice de l’unité de configuration. La création d’un incident peut prendre jusqu’à 15 minutes. Attendez qu’elle se termine avant de passer à l’étape suivante.

Tâche 4 : Attribuer le playbook à un incident existant

Dans le portail Azure, recherchez et sélectionnez Microsoft Sentinel, puis sélectionnez l’espace de travail Microsoft Sentinel que vous avez créé précédemment.

Dans la page Microsoft Sentinel | Vue d’ensemble, dans la barre de menus, dans la section Gestion des menaces, sélectionnez Incidents.

Notes

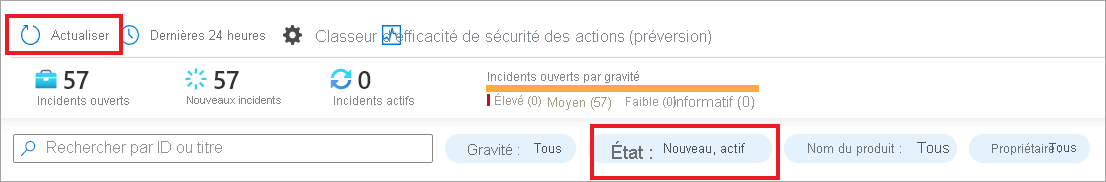

Comme indiqué dans la remarque précédente, la création d’un incident peut prendre jusqu’à 15 minutes. Actualisez la page Incidents jusqu’à ce que l’incident apparaisse.

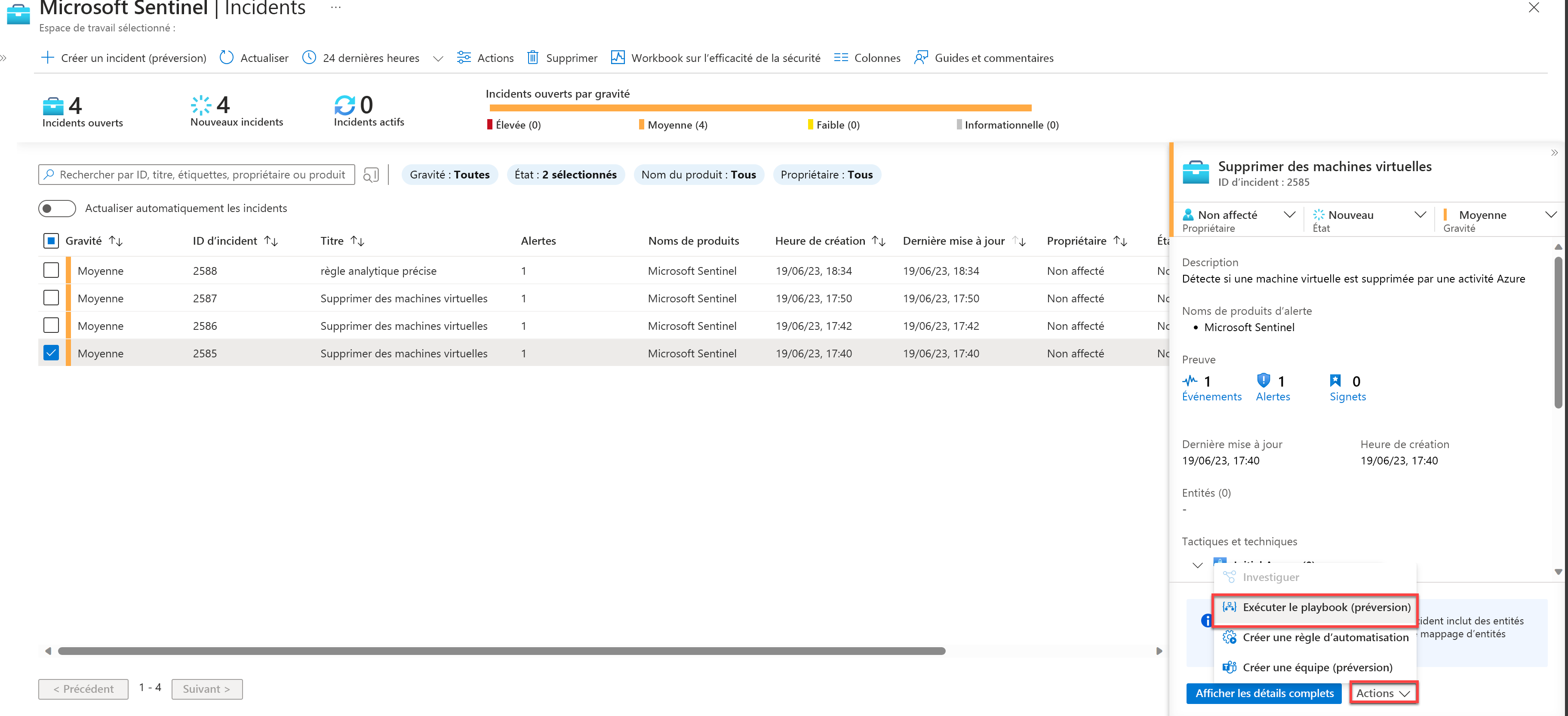

Dans la page Microsoft Sentinel | Incidents, sélectionnez un incident qui a été créé à partir de la suppression de la machine virtuelle.

Dans le volet d’informations, sélectionnez Actions et Exécuter le playbook (préversion).

Dans la page Exécuter le playbook en cas d’incident, sous l’onglet Playbooks, vous devez voir le playbook ClosingIncident, sélectionnez Exécuter.

Vérifiez que vous recevez le message Le playbook a été déclenché.

Fermez la page Exécuter le playbook en cas d’incident pour revenir à la page Microsoft Sentinel | Incidents.

Dans la page Microsoft Sentinel | Incidents, dans la barre d’en-tête, sélectionnez Actualiser. Vous remarquez que l’incident disparaît du volet. Dans le menu État, sélectionnez Fermé, puis sélectionnez OK.

Notes

L’état des alertes peut prendre jusqu’à 5 minutes pour s’afficher comme étant Fermé

Vérifiez que l’incident s’affiche à nouveau et vérifiez dans la colonne État qu’il est bien Fermé.

Nettoyer les ressources

Dans le portail Azure, recherchez Groupes de ressources.

Sélectionnez azure-sentinel-rg.

Dans la barre d’en-tête, sélectionnez Supprimer le groupe de ressources.

Dans le champ TAPEZ LE NOM DU GROUPE DE RESSOURCES, entrez le nom du groupe de ressources azure-sentinel-rg, puis sélectionnez Supprimer.