Spécifier des bases de référence de sécurité pour les services SaaS, PaaS et IaaS

Cette unité fournit une vue d’ensemble des bonnes pratiques générales pour la sécurité des services IaaS et PaaS.

Sécurité IaaS

Protéger les machines virtuelles à l’aide de l’authentification et du contrôle d’accès

La première étape dans la protection de vos machines virtuelles consiste à vous assurer que seuls les utilisateurs autorisés peuvent configurer de nouvelles machines virtuelles et y accéder.

utilisez des stratégies Azure pour établir des conventions pour les ressources de votre organisation et créer des stratégies personnalisées. Appliquez ces stratégies à vos ressources, telles que les groupes de ressources. Les machines virtuelles qui appartiennent à un groupe de ressources héritent des stratégies de ce dernier.

Utiliser plusieurs machines virtuelles pour améliorer la disponibilité

Si votre machine virtuelle exécute des applications critiques qui requièrent une haute disponibilité, il est vivement recommandé d’utiliser plusieurs machines virtuelles. Pour bénéficier d’une meilleure disponibilité, utilisez un groupe à haute disponibilité ou des zones de disponibilité.

Un groupe à haute disponibilité est un regroupement logique que vous pouvez utiliser dans Azure pour vous assurer que les ressources de machine virtuelle que vous y incluez sont isolées les unes des autres lors de leur déploiement dans un centre de données Azure. Azure veille à ce que les machines virtuelles que vous placez dans un groupe à haute disponibilité s’exécutent sur plusieurs serveurs physiques, racks de calcul, unités de stockage et commutateurs réseau. En cas de défaillance matérielle ou logicielle dans Azure, seul un sous-ensemble de vos machines virtuelles est affecté et votre application globale reste disponible pour vos clients. Les groupes à haute disponibilité sont une fonctionnalité essentielle pour créer des solutions cloud fiables.

Se protéger des programmes malveillants

Vous devez installer une solution de protection contre les programmes malveillants afin d’identifier et de supprimer les virus, logiciels espions et autres logiciels malveillants. Vous pouvez installer Microsoft Antimalware ou une solution de protection des points de terminaison d’un partenaire de Microsoft (Trend Micro, Broadcom, McAfee, Windows Defender ou System Center Endpoint Protection).

Gérer les sauvegardes des machines virtuelles

Les machines virtuelles Azure, comme toutes les machines virtuelles locales, sont destinées à être gérées par l’utilisateur. Azure ne leur envoie donc pas les mises à jour Windows. Vous devez gérer vous-même les mises à jour de vos machines virtuelles.

utilisez la solution Update Management d’Azure Automation pour gérer les mises à jour du système d’exploitation de vos ordinateurs Windows et Linux déployés dans Azure, dans des environnements locaux ou auprès d’autres fournisseurs de cloud. Vous pouvez rapidement évaluer l’état des mises à jour disponibles sur tous les ordinateurs d’agent et gérer le processus d’installation des mises à jour requises pour les serveurs.

Gérer l’état de sécurité des machines virtuelles

Les cybermenaces ne cessent d’évoluer. La protection de vos machines virtuelles requiert des fonctionnalités de supervision capables de détecter les menaces, d’empêcher les accès non autorisés à vos ressources, de déclencher des alertes et de limiter les faux positifs.

Pour surveiller la sécurité de vos machines virtuelles Windows et Linux, utilisez Microsoft Defender pour le cloud.

Analyser les performances des machines virtuelles

Parfois, une machine virtuelle consomme trop de ressources, ce qui peut poser problème. Une machine virtuelle insuffisamment performante peut entraîner une interruption de service, réduisant ainsi la disponibilité. Cela s’applique particulièrement aux machines virtuelles qui hébergent IIS ou d’autres serveurs web, car une utilisation élevée du processeur ou de la mémoire peut indiquer une attaque par déni de service (DoS). Il est impératif de surveiller l’accès aux machines virtuelles de façon réactive (lorsqu’un problème survient) et de façon proactive (par rapport à des performances de référence mesurées pendant un fonctionnement normal).

Chiffrer les fichiers de disque dur virtuel

Nous vous recommandons de chiffrer vos disques durs virtuels (VHD) afin de protéger votre volume de démarrage et les volumes de données au repos au niveau du stockage, ainsi que vos clés de chiffrement et vos secrets.

Azure Disk Encryption pour machines virtuelles Linux et Azure Disk Encryption pour machines virtuelles Windows vous aide à chiffrer vos disques de machines virtuelles Linux et Windows IaaS. Azure Disk Encryption utilise la fonctionnalité standard BitLocker de Windows et la fonctionnalité DM-Crypt de Linux pour fournir le chiffrement de volume du système d’exploitation et des disques de données. La solution est intégrée avec Azure Key Vault, ce qui vous permet de contrôler et de gérer les clés et clés secrètes de chiffrement de disque dans votre abonnement Key Vault. Elle garantit également que toutes les données figurant sur les disques de vos machines virtuelles sont chiffrées au repos dans le Stockage Azure.

Limiter la connectivité Internet directe

Surveillez et limitez la connectivité Internet directe des machines virtuelles. Les attaquants analysent en permanence des plages IP de cloud public pour détecter les ports de gestion ouverts et tentent des attaques « faciles » comme l’identification de mots de passe courants et des vulnérabilités non corrigées connues.

Sécurité PaaS

Adopter une stratégie d‘identité en tant que périmètre de sécurité principal

L'une des cinq caractéristiques essentielles du cloud computing est un large accès au réseau, ce qui rend l'approche centrée sur le réseau moins pertinente. Le cloud computing a en grande partie pour but de permettre aux utilisateurs d’accéder à des ressources, quel que soit leur emplacement. Pour la plupart des utilisateurs, l'emplacement est quelque part sur Internet.

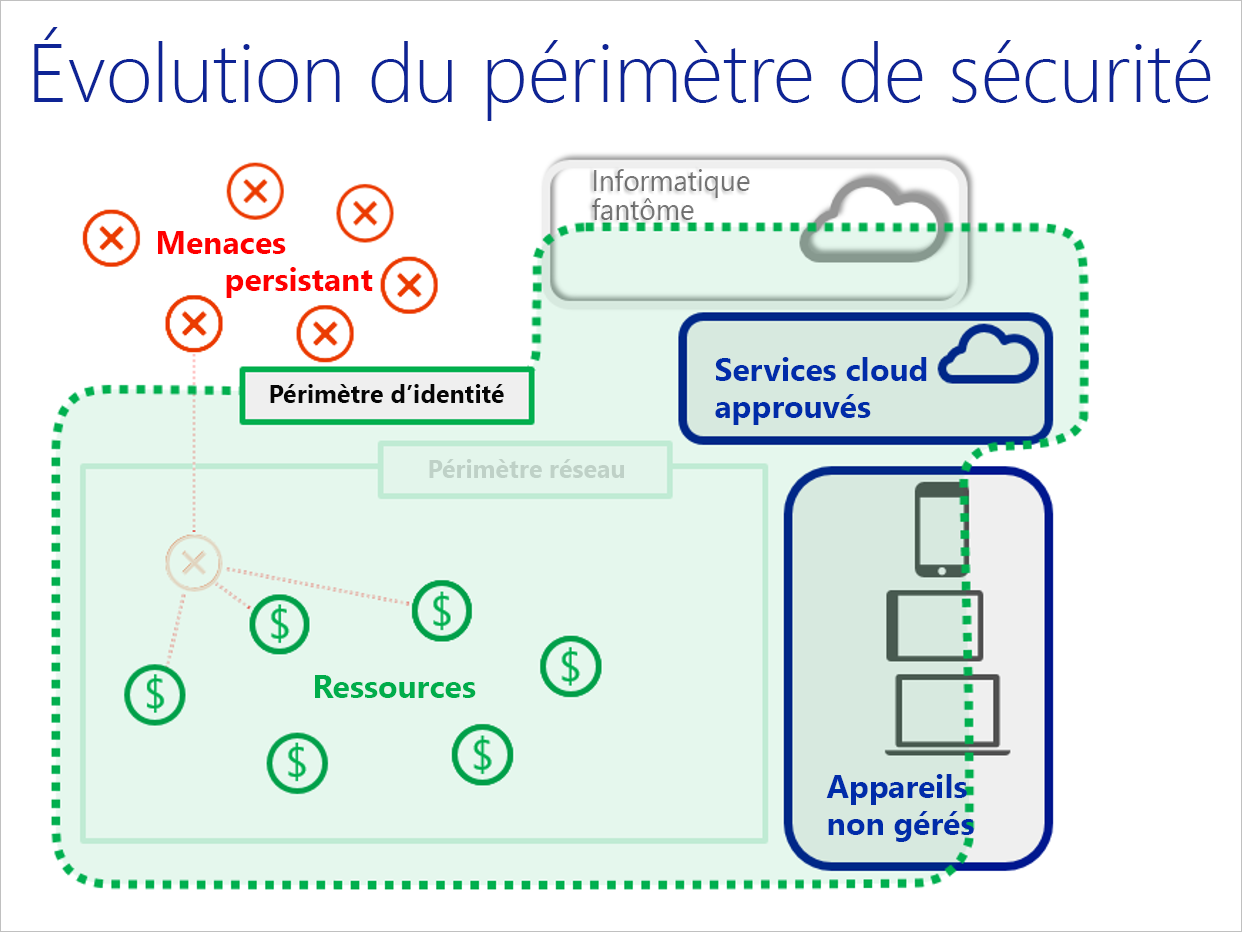

La figure suivante montre comment le périmètre de sécurité a évolué d’un périmètre de réseau vers un périmètre d’identité. La sécurité se résume moins à la protection de votre réseau et plus à la défense de vos données, ainsi qu'à la gestion de la sécurité de vos applications et de vos utilisateurs. La principale différence est que vous pouvez axer la sécurité sur ce qui est important pour votre entreprise.

Initialement, les services PaaS Azure (par exemple, les rôles web et Azure SQL) fournissaient peu ou pas de défenses du périmètre de réseau traditionnelles. Il était entendu que l’élément devait être exposé sur Internet (rôle web) et que l’authentification fournit le nouveau périmètre (par exemple, BLOB ou Azure SQL).

Les pratiques de sécurité modernes partent du principe que l’adversaire a violé le périmètre du réseau. Par conséquent, les pratiques de défense modernes sont axées sur l'identité. Les organisations doivent établir un périmètre de sécurité basé sur les identités avec forte hygiène d’authentification et d’autorisation (bonnes pratiques).

Les principes et modèles pour le périmètre du réseau existaient depuis des décennies. En revanche, l’approche basée sur l'identité comme périmètre de sécurité principal n'est pas répandue dans l'industrie. Cela étant dit, nous avons accumulé suffisamment d’expérience pour fournir des recommandations générales qui s'appliquent dans la pratique à presque tous les services PaaS.

Développer sur Azure App Service

Azure App Service est une offre PaaS qui vous permet de créer des applications mobiles et web pour tout type d’appareil ou de plateforme, et de vous connecter à des données en tout lieu, dans le cloud ou localement. App Service inclut les fonctionnalités web et mobiles qui étaient précédemment fournies séparément dans Sites Web Azure et Azure Mobile Services. Il inclut également de nouvelles fonctionnalités d’automatisation des processus d’entreprise et d’hébergement d’API cloud. App Service est un service intégré unique qui apporte un ensemble complet de fonctionnalités pour les scénarios web, mobiles et d’intégration.

Installer un pare-feu d’application web

Les applications Web sont de plus en plus la cible d’attaques malveillantes qui exploitent des vulnérabilités connues. Les types d’attaques les plus courantes sont l’injection de code SQL, les attaques de script site à site, entre autres. La prévention de telles attaques dans le code de l’application peut s’avérer difficile et nécessiter une maintenance, des correctifs et une surveillance rigoureuse à plusieurs niveaux de la topologie de l’application. Un pare-feu d’applications web centralisé facilite grandement la gestion de la sécurité et offre une meilleure garantie de protection aux administrateurs de l’application contre les menaces ou les intrusions. Une solution WAF peut également réagir plus rapidement à une menace de sécurité en exécutant la mise à jour corrective d’une vulnérabilité connue dans un emplacement central plutôt que de sécuriser individuellement chacune des applications web.

Le pare-feu d’applications web (WAF) permet de centraliser la protection de vos applications web contre les vulnérabilités et les attaques courantes.

Protection DDoS

Azure DDoS Protection, combiné aux bonnes pratiques de conception d’application, offre des fonctionnalités d’atténuation des attaques DDoS améliorées pour une meilleure défense contre les attaques DDoS. Vous devez activer Azure DDOS Protection sur tout réseau virtuel de périmètre.

Surveiller les performances de vos applications

La surveillance consiste à collecter et analyser des données afin de déterminer les performances, l’intégrité et la disponibilité de votre application. Une stratégie de surveillance efficace permet d’identifier le fonctionnement détaillé des composants de votre application. Elle vous permet d’augmenter votre temps d’activité en vous avertissant des problèmes critiques afin que vous puissiez les résoudre avant qu’ils ne deviennent effectifs. Elle vous aide également à détecter les anomalies susceptibles d’être liées à la sécurité.

Effectuer des tests d’intrusion sécurisés

Le fait de valider les défenses de sécurité est aussi important que de tester toute autre fonctionnalité. Intégrez les tests d’intrusion à vos processus de génération et de déploiement. Planifiez régulièrement des tests de sécurité et des analyses de vulnérabilité sur les applications déployées, et surveillez les ports ouverts, les points de terminaison et les attaques.