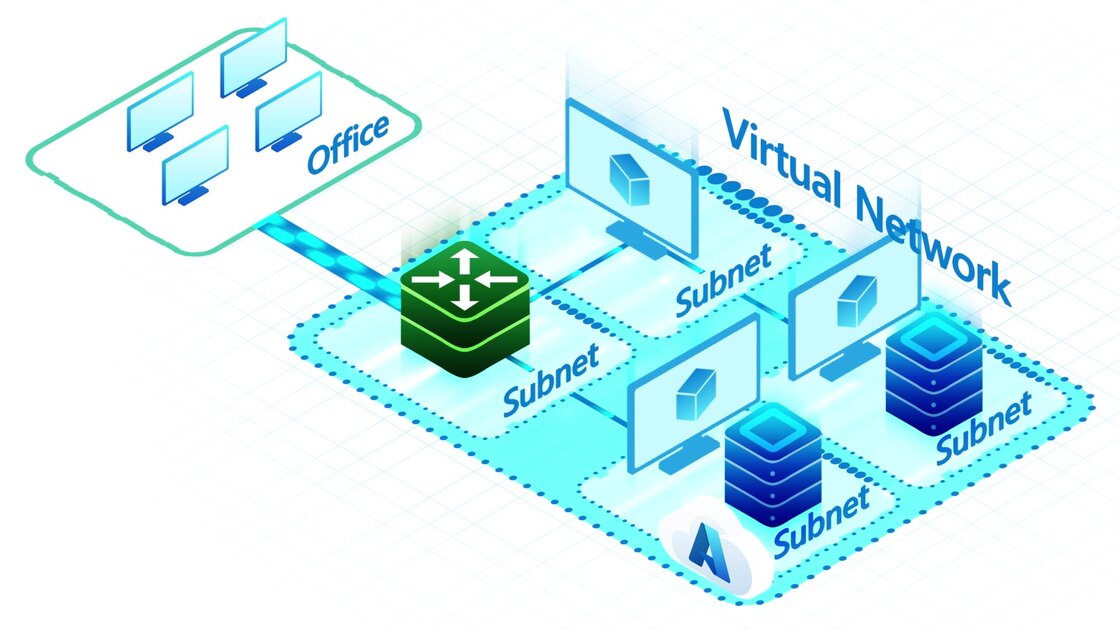

Qu’est un réseau virtuel Azure

Le réseau virtuel Azure est le bloc de construction fondamental de votre réseau privé dans Azure. Une instance du service (un réseau virtuel) permet à de nombreux types de ressources Azure de communiquer de manière sécurisée entre elles, avec Internet et avec des réseaux locaux. Ces ressources Azure comprennent les machines virtuelles (VM).

Un réseau virtuel est similaire à un réseau traditionnel que vous utiliseriez dans votre propre centre de données. Toutefois, l’instance du service offre des avantages supplémentaires pour l’infrastructure Azure, comme la mise à l’échelle, la disponibilité et l’isolation.

Pourquoi utiliser un réseau virtuel Azure ?

Les principaux scénarios que vous pouvez exécuter avec un réseau virtuel incluent :

- Communication de ressources Azure avec Internet.

- Communication entre des ressources Azure.

- Communication avec des ressources locales.

- Filtrage du trafic réseau.

- Routage du trafic réseau.

- Intégration aux services Azure.

Communiquer avec Internet

Toutes les ressources d’un réseau virtuel peuvent communiquer en sortie vers Internet, par défaut. Vous pouvez également utiliser une adresse IP publique, une passerelle NAT ou un équilibreur de charge public pour gérer vos connexions sortantes. Vous pouvez effectuer des communications entrantes vers une ressource en lui assignant une adresse IP publique ou un équilibreur de charge public.

Lorsque vous utilisez un équilibreur de charge standard interne, la connectivité sortante n’est disponible qu’après avoir défini le fonctionnement des connexions sortantes pour travailler avec une adresse IP publique au niveau de l’instance ou avec un équilibreur de charge public.

Communiquer entre les ressources Azure

Les ressources Azure communiquent en toute sécurité entre elles de l’une des manières suivantes :

- Via un réseau virtuel : vous pouvez déployer des machines virtuelles et d’autres types de ressources Azure sur un réseau virtuel. App Service Environment, Azure Kubernetes Service (AKS) et Azure Virtual Machine Scale Sets sont des exemples de ressources. Pour afficher la liste complète des ressources Azure que vous pouvez déployer dans un réseau virtuel, consultez Déployer des services Azure dédiés dans des réseaux virtuels.

- Point de terminaison de service de réseau virtuel : vous pouvez étendre l’espace d’adressage privé de votre réseau virtuel et l’identité de votre réseau virtuel aux ressources de services Azure, via une connexion directe. Les comptes de stockage Azure et Azure SQL Database sont des exemples de ressources. Les points de terminaison de service vous permettent de sécuriser vos ressources critiques du service Azure pour un réseau virtuel uniquement. Pour plus d’informations, consultez Points de terminaison de service de réseau virtuel.

- Peering de réseaux virtuels : vous pouvez interconnecter des réseaux virtuels à l’aide de l’appairage de réseaux virtuels. Les ressources de l’un ou l’autre des réseaux virtuels peuvent ensuite communiquer entre elles. Les réseaux virtuels que vous connectez peuvent être situés dans les même régions Azure ou dans des régions différentes. Pour en savoir plus, consultez Peering de réseaux virtuels.

Communiquer avec les ressources locales

Vous pouvez connecter vos ordinateurs et réseaux locaux à un réseau virtuel à l’aide de n’importe laquelle des options suivantes :

- Réseau privé virtuel (VPN) de point à site : établi entre un réseau virtuel et un ordinateur unique de votre réseau. Chaque ordinateur qui doit établir une connexion avec un réseau virtuel doit configurer ses connexions. Ce type de connexion est utile si vous n’êtes pas familiarisé avec Azure, ou si vous êtes développeur, car elle nécessite peu voire pas de modifications de votre réseau existant. La communication entre votre ordinateur et un réseau virtuel passe par un tunnel chiffré via Internet. Pour en savoir plus, consultez À propos du VPN de point à site.

- VPN de site à site : connexion établie entre votre appareil VPN local et une passerelle VPN Azure déployée dans un réseau virtuel. Ce type de connexion permet à n’importe quelle ressource locale de votre choix d’accéder à un réseau virtuel. La communication entre votre appareil VPN local et une passerelle VPN Azure passe par un tunnel chiffré via Internet. Pour plus d’informations, consultez VPN de site à site.

- Azure ExpressRoute : connexion établie entre votre réseau et Azure via un partenaire ExpressRoute. Cette connexion est privée. Toutefois, le trafic ne transite pas par Internet. Pour en savoir plus, consultez Présentation d’Azure ExpressRoute.

Filtrer le trafic

Vous pouvez filtrer le trafic réseau entre les sous-réseaux à l’aide de l’une des options suivantes (ou des deux) :

- Groupes de sécurité réseau : les groupes de sécurité réseau et les groupes de sécurité d’application peuvent contenir plusieurs règles de sécurité entrantes et sortantes. Ces règles vous permettent de filtrer le trafic échangé avec les ressources par adresse IP source ou de destination, port ou protocole. Pour en savoir plus, consultez Groupes de sécurité réseau et Groupes de sécurité d’application.

- Appliances virtuelles de réseau : machine virtuelle exécutant une fonction réseau, telle qu’un pare-feu ou l’optimisation du WAN. Pour afficher la liste des appliances virtuelles réseau disponibles que vous pouvez déployer dans un réseau virtuel, consultez Place de marché Azure.

Router le trafic

Azure achemine le trafic entre les sous-réseaux, les réseaux virtuels connectés, les réseaux locaux et Internet, par défaut. Vous pouvez implémenter l’une des options suivantes (ou les deux) pour remplacer les itinéraires par défaut créés par Azure :

- Tables de routage : Vous pouvez créer des tables de routage personnalisées qui contrôlent où le trafic est orienté pour chaque sous-réseau.

- Itinéraires BGP (Border Gateway Protocol) : Si vous connectez votre réseau virtuel à votre réseau local à l’aide d’une passerelle VPN Azure ou d’une connexion ExpressRoute, vous pouvez propager vos itinéraires BGP locaux vers vos réseaux virtuels.

Intégrer avec les services Azure

L’intégration des services Azure à un réseau virtuel Azure permet un accès privé au service à partir de machines virtuelles ou de ressources de calcul dans le réseau virtuel. Vous pouvez utiliser les options d’intégration suivantes :

- Déployez des instances dédiées du service dans un réseau virtuel. Les services sont alors accessibles de manière privée dans le réseau virtuel, et à partir des réseaux locaux.

- Utilisez Azure Private Link pour accéder en privé à une instance spécifique du service à partir de votre réseau virtuel et de réseaux locaux.

- Accédez au service à l’aide de points de terminaison publics en étendant un réseau virtuel au service par le biais de points de terminaison de service. Les points de terminaison de service permettent de sécuriser les ressources de service au sein du réseau virtuel.

Limites

Le nombre de ressources Azure que vous pouvez déployer est limité. La plupart des limites de mise en réseau Azure sont des valeurs maximales. Toutefois, vous pouvez augmenter certaines limites de mise en réseau. Pour plus d’informations, consultez Limites de mise en réseau.

Réseaux virtuels et zones de disponibilité

Les réseaux virtuels et les sous-réseaux couvrent toutes les zones de disponibilité d’une région. Vous n’avez pas besoin de les diviser par zones de disponibilité pour prendre en charge les ressources zonales. Par exemple, si vous configurez une machine virtuelle zonale, vous n’avez pas besoin de prendre en compte le réseau virtuel quand vous sélectionnez la zone de disponibilité pour la machine virtuelle. Il en va de même pour les autres ressources zonales.

Tarifs

L’utilisation du réseau virtuel Microsoft Azure n’occasionne aucuns frais. Elle est gratuite. Des frais standard s’appliquent aux ressources, telles que les machines virtuelles et autres produits. Pour en savoir plus, reportez-vous à la tarification des réseaux virtuels et la calculatrice de prix Azure.