Planifier, implémenter et gérer un pare-feu Azure, Azure Firewall Manager et des stratégies de pare-feu

Le Pare-feu Azure est un service de sécurité de pare-feu réseau intelligent et natif Cloud qui offre le meilleur de la protection contre les menaces pour vos charges de travail cloud s’exécutant dans Azure. Il s’agit d’un service de pare-feu avec état intégral, doté d’une haute disponibilité intégrée et d’une scalabilité illimitée dans le cloud. Il fournit l’inspection du trafic Est-Ouest et Nord-Sud.

Le Pare-feu Azure est proposé dans trois versions : Standard, Premium et De base.

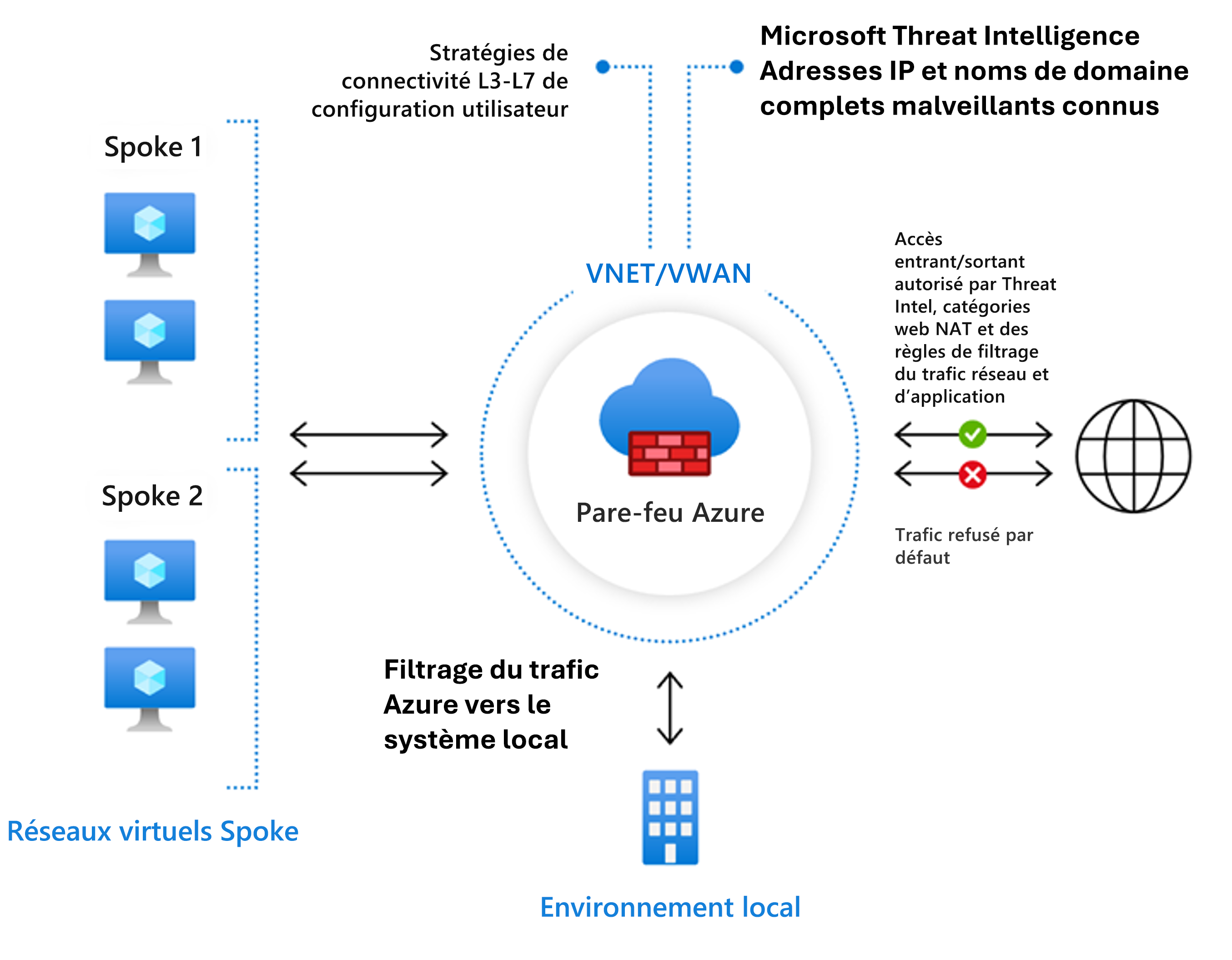

Pare-feu Azure Standard

Le Pare-feu Azure Standard fournit du filtrage de couche 3 à 7 (L3-L7) et des flux de renseignement sur les menaces directement à partir de Microsoft Cyber Security. Le filtrage basé sur la veille des menaces peut émettre des alertes et refuser le trafic provenant ou à destination d’adresses IP et de domaines malveillants connus qui sont mis à jour en temps réel pour offrir une protection contre les attaques nouvelles et émergentes.

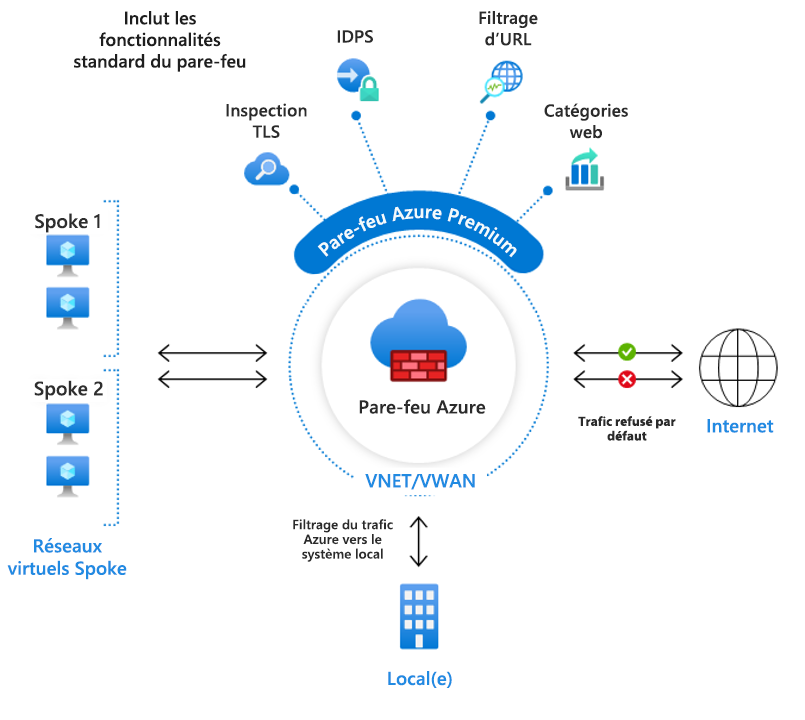

Pare-feu Azure Premium

Le Pare-feu Azure Premium propose des fonctionnalités avancées incluant un système de détection et prévention des intrusions (IDPS) basé sur les signatures pour permettre une détection rapide des attaques en recherchant des modèles spécifiques. Ces modèles peuvent inclure des séquences d’octets dans le trafic réseau ou des séquences d’instructions malveillantes connues utilisées par un programme malveillant. Il existe plus de 67 000 signatures dans plus de 50 catégories, qui sont mises à jour en temps réel pour offrir une protection contre les codes malveillants nouveaux et émergents exploitant une faille de sécurité. Les catégories de codes malveillants exploitant une faille de sécurité incluent les programmes malveillants, le hameçonnage, le minage de monnaie et les chevaux de Troie.

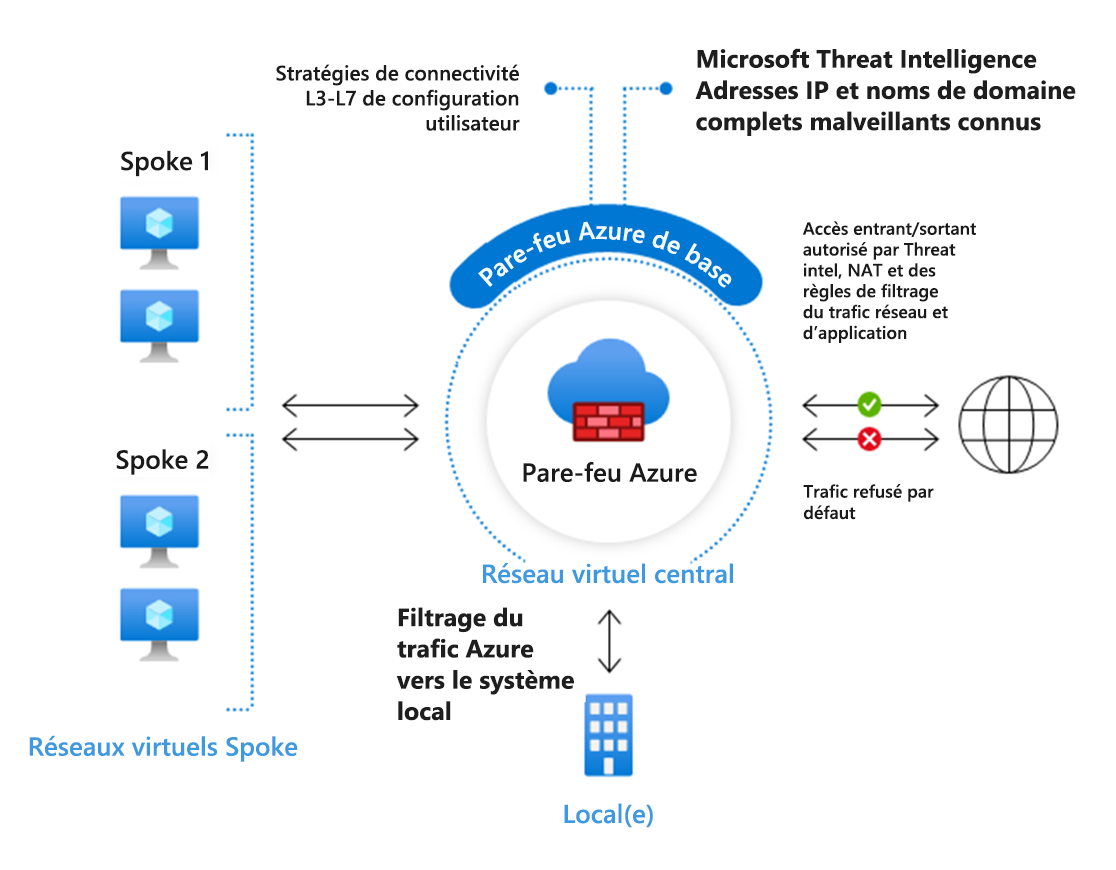

Pare-feu Azure De base

Le Pare-feu Azure De base est destiné aux clients de petite et moyenne taille (PME) pour sécuriser leur environnement cloud Azure. Il offre la protection essentielle dont les PME ont besoin à un prix abordable.

Le Pare-feu Azure de base est similaire au Pare-feu Standard, mais présente les limitations principales suivantes :

- Prend uniquement en charge le mode d’alerte de la veille des menaces

- Unité d’échelle fixe pour exécuter le service sur deux instances principales de machine virtuelle

- Nous vous recommandons cette solution pour les environnements avec un débit estimé de 250 Mbit/s

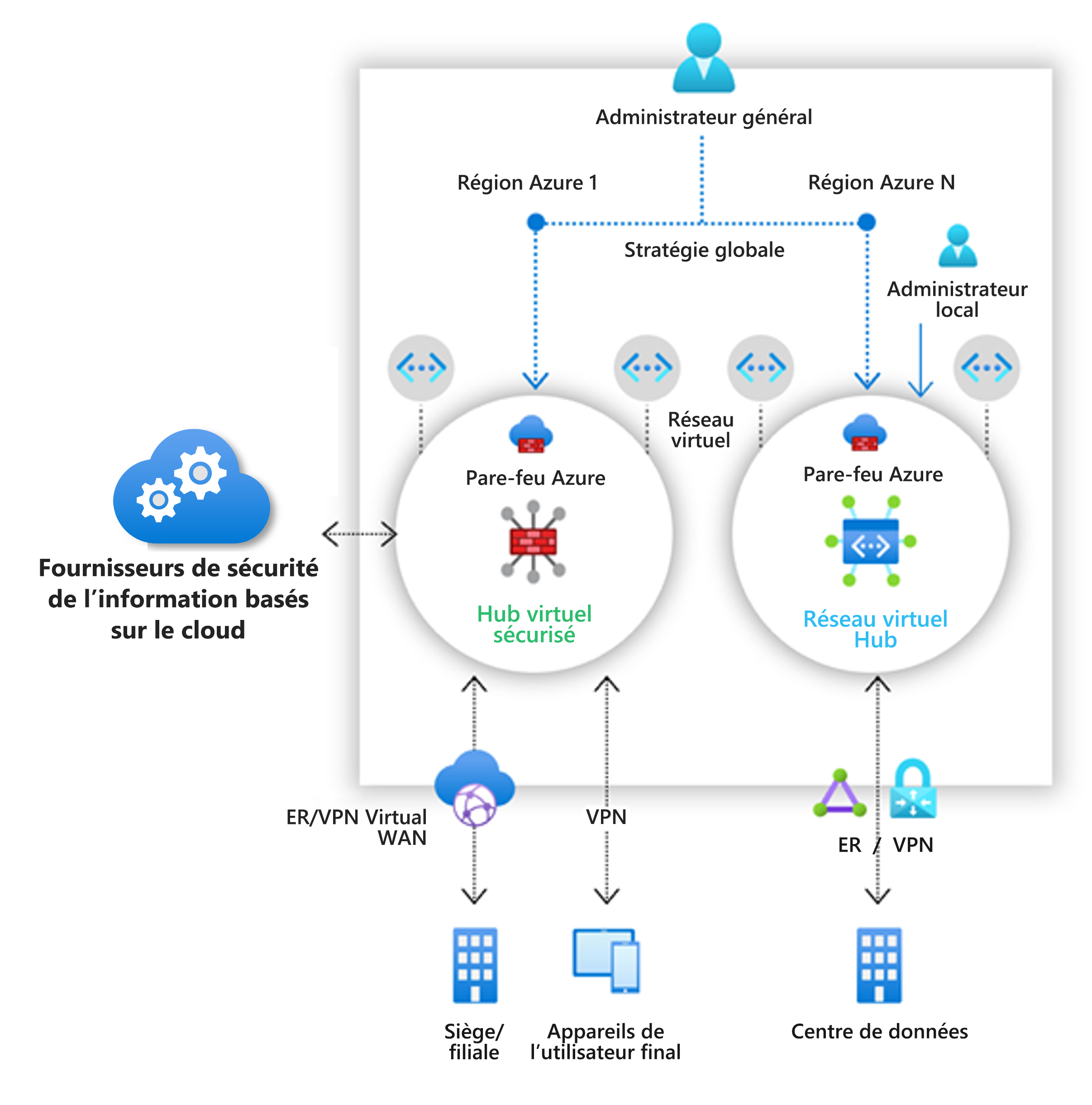

Azure Firewall Manager

Azure Firewall Manager est un service de gestion de la sécurité qui propose une stratégie de sécurité centralisée et une gestion des routes pour les périmètres de sécurité basés sur le cloud.

Firewall Manager assure la gestion de la sécurité pour deux types d’architecture réseau :

- Hub virtuel sécurisé

Un hub Azure Virtual WAN est une ressource gérée par Microsoft qui vous permet de créer facilement des architectures « Hub and Spoke ». Lorsque les stratégies de sécurité et de routage sont associées à un hub, elles sont appelées hub virtuel sécurisé . - Réseau virtuel hub

Il s’agit d’un réseau virtuel Azure standard que vous créez et gérez vous-même. Quand des stratégies de sécurité sont associées à un hub de ce type, on parle de réseau virtuel hub. Pour l’instant, seule la stratégie de pare-feu Azure est prise en charge. Vous pouvez appairer des réseaux virtuels spoke qui contiennent vos services et serveurs de charge de travail. Vous pouvez également gérer les pare-feu dans des réseaux virtuels autonomes qui ne sont appairés à aucun réseau spoke.

Fonctionnalités d’Azure Firewall Manager

Azure Firewall Manager offre les fonctionnalités suivantes :

Configuration et déploiement centralisés du Pare-feu Azure

Vous pouvez déployer et configurer de manière centralisée plusieurs instances du Pare-feu Azure qui s’étendent sur différentes régions et différents abonnements Azure.

Stratégies hiérarchiques (globales et locales)

Vous pouvez utiliser Azure Firewall Manager pour gérer de manière centralisée les stratégies de Pare-feu Azure sur plusieurs hubs virtuels sécurisés. Vos équipes informatiques centrales peuvent créer des stratégies de pare-feu globales pour appliquer la stratégie de pare-feu à l’échelle de l’organisation et dans différentes équipes. Les stratégies de pare-feu créées localement autorisent un modèle en libre-service DevOps qui offre une meilleure agilité.

Intégration à une sécurité de tiers en tant que service pour une sécurité avancée

En plus du Pare-feu Azure, vous pouvez intégrer des fournisseurs SECaaS (Security as a service) tiers afin de fournir une protection réseau supplémentaire pour vos connexions Internet de réseau virtuel et de succursale.

Cette fonctionnalité est disponible uniquement avec les déploiements de hubs virtuels sécurisés.

Filtrage du trafic de réseau virtuel à Internet (V2I, VNet to Internet)

- Filtrez le trafic réseau virtuel sortant avec votre fournisseur de sécurité tiers préféré.

- Tirez parti de la protection Internet avancée prenant en charge l’utilisateur pour vos charges de travail cloud s’exécutant sur Azure.

- Filtrez le trafic réseau virtuel sortant avec votre fournisseur de sécurité tiers préféré.

Filtrage de trafic Succursale vers Internet (B2I, Branch to Internet) – Tirez parti de votre connectivité Azure et de votre distribution mondiale pour ajouter facilement un filtrage de tiers pour des scénarios de type « filiale vers Internet ».

Gestion centralisée des routes

Routez facilement le trafic vers votre hub sécurisé pour le filtrage et la journalisation sans qu’il soit nécessaire de configurer manuellement des routes définies par l’utilisateur (UDR) sur des réseaux virtuels spoke.

Cette fonctionnalité est disponible uniquement avec les déploiements de hubs virtuels sécurisés.

Vous pouvez utiliser des fournisseurs tiers pour le filtrage du trafic B2I (Branch to Internet), côte à côte avec le Pare-feu Azure pour le filtrage Branch to VNet (B2V), VNet to VNet (V2V) et VNet to Internet (V2I).

Plan de protection DDoS

Vous pouvez associer vos réseaux virtuels à un plan de protection DDoS dans Azure Firewall Manager. Pour plus d’informations, consultez Configurer un plan de protection Azure DDoS en utilisant Azure Firewall Manager.

Gérer les stratégies Web Application Firewall

Vous créer et associer de manière centralisée des stratégies Web Application Firewall (WAF) pour vos plateformes de livraison d’applications, à savoir Azure Front Door et Azure Application Gateway. Pour plus d’informations, consultez Gérer les stratégies Web Application Firewall.

Disponibilité des régions

Les stratégies de pare-feu Azure sont utilisables dans plusieurs régions. Par exemple, vous pouvez créer une stratégie dans la région USA Ouest et l’utiliser dans la région USA Est.