Configurer l’automatisation dans Microsoft Sentinel

Que sont les règles d’automatisation et les playbooks ?

Les règles d’automatisation vous aident à trier les incidents dans Microsoft Sentinel. Vous pouvez les utiliser pour attribuer automatiquement des incidents aux personnes appropriées, fermer des incidents indésirables ou des faux positifs connus, modifier leur gravité et ajouter des balises. Ils constituent également le mécanisme par lequel vous pouvez exécuter des guides opérationnels en réponse à des incidents ou alertes.

Les guides opérationnels sont des collections de procédures qui peuvent être exécutées à partir de Microsoft Sentinel en réponse à un incident complet, à une alerte individuelle ou à une entité spécifique. Un guide opérationnel peut vous aider à automatiser et à orchestrer votre réponse, et peut être configuré pour s’exécuter automatiquement lorsque des alertes spécifiques sont générées ou que des incidents sont créés ou mis à jour en les joignant à une règle d’automatisation. Il peut également s’exécuter manuellement à la demande sur des incidents, des alertes ou des entités spécifiques.

Les playbooks dans Microsoft Sentinel reposent sur des workflows conçus dans Azure Logic Apps. Cela signifie que vous bénéficiez de la puissance, des possibilités de personnalisation et des modèles intégrés de Logic Apps. Chaque playbook est créé pour l’abonnement auquel il appartient. Cependant, l’affichage Playbooks contient tous les playbooks disponibles dans tous les abonnements sélectionnés.

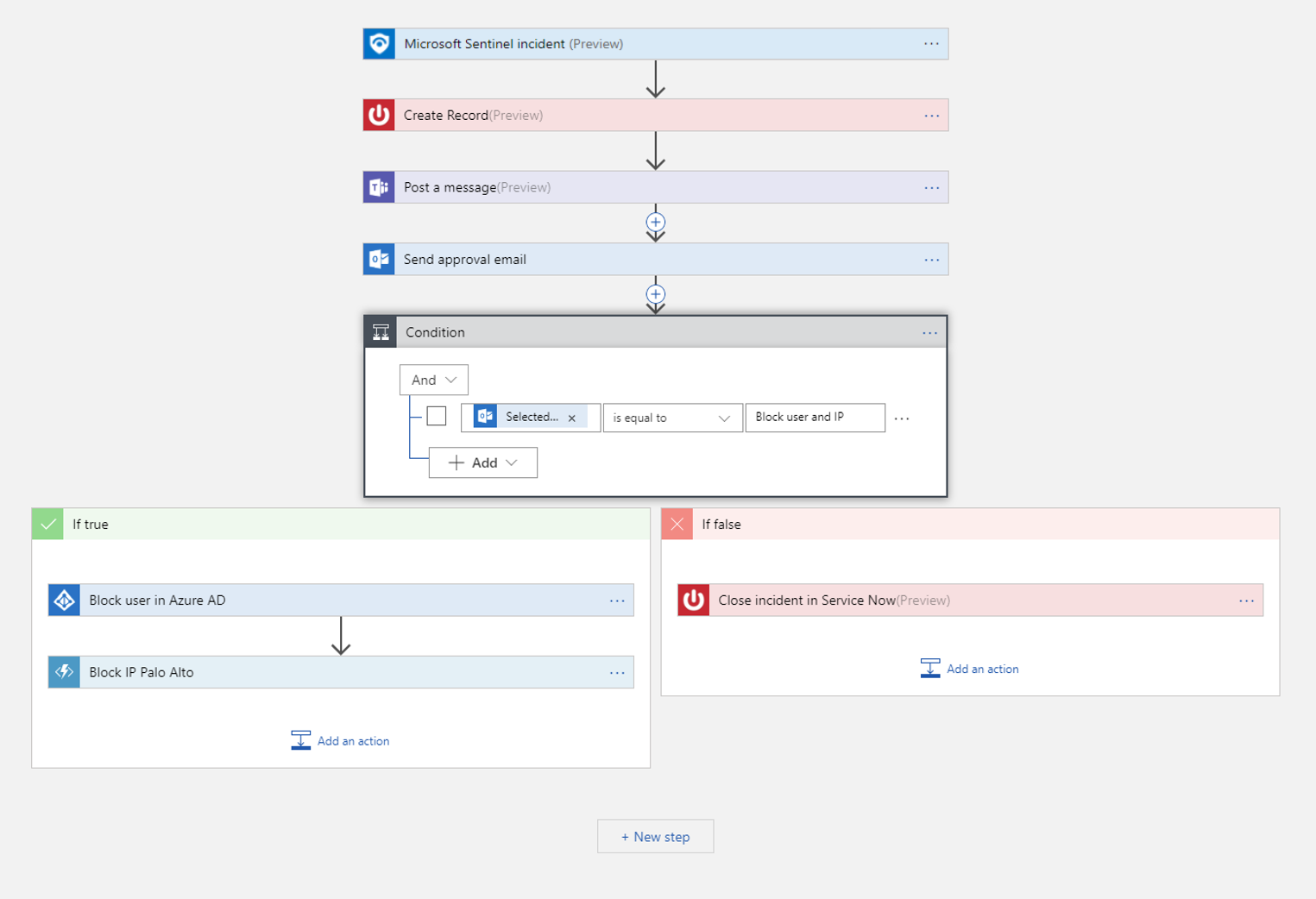

Par exemple, si vous souhaitez empêcher les utilisateurs potentiellement compromis de se déplacer dans votre réseau et de voler des informations, vous pouvez créer une réponse automatisée avec de nombreuses facettes pour les incidents générés par les règles détectant les utilisateurs compromis. Commencez par créer un playbook qui effectue les actions suivantes :

Lorsque le playbook est appelé par une règle d’automatisation lui transmettant un incident, le playbook ouvre un ticket dans ServiceNow ou tout autre système de création de tickets IT.

Il envoie un message à votre canal d’opérations de sécurité dans Microsoft Teams ou Slack pour vous assurer que vos analystes de sécurité sont conscients de l’incident.

Il envoie également toutes les informations de l’incident par e-mail à vos administrateur réseau et administrateur de sécurité supérieurs. L’e-mail comprendra les boutons d’option utilisateur Bloquer et Ignorer.

Le playbook attend jusqu’à ce qu’une réponse soit reçue de la part des administrateurs, puis continue avec les étapes suivantes.

Si les administrateurs choisissent Bloquer, il envoie une commande à Microsoft Entra ID pour désactiver l’utilisateur et un au pare-feu pour bloquer l’adresse IP.

Si les administrateurs choisissent Ignorer, le playbook ferme l’incident dans Microsoft Sentinel et le ticket dans ServiceNow.

Pour déclencher le playbook, vous allez créer une règle d’automatisation qui s’exécute lors de la génération de ces incidents. Cette règle effectue les étapes suivantes :

La règle modifie l’état de l’incident en Actif.

Il attribue l’incident à l’analyste chargé de gérer ce type d’incident.

Il ajoute la balise « utilisateur compromis ».

Enfin, il appelle le playbook que vous venez de créer. (Des autorisations spéciales sont requises pour cette étape.)

Les règles peuvent être exécutées automatiquement en réponse aux incidents, en créant des règles d’automatisation qui appellent les règles en tant qu’actions, comme dans l’exemple ci-dessus. Elles peuvent également être exécutées automatiquement en réponse aux alertes, en demandant à la règle d’analyse d’exécuter automatiquement un ou plusieurs playbooks lorsque l’alerte est générée.

Vous pouvez également choisir d’exécuter manuellement un playbook à la demande, en réponse à une alerte sélectionnée.

Profitez d’une présentation plus complète et détaillée de l’automatisation de la réponse aux menaces à l’aide de règles d’automatisation et de playbooks dans Microsoft Sentinel.

Créer un playbook

Pour créer un playbook dans Microsoft Sentinel, effectuez les étapes suivantes :

- Pour Microsoft Sentinel, dans le portail Microsoft Azure, sélectionnez la page Configuration>Automation. Pour Microsoft Sentinel dans le portail Defender, sélectionnez Microsoft Sentinel>Configuration>Automation.

- Dans le menu supérieur, sélectionnez Créer.

- Le menu déroulant qui s’affiche sous Créer vous offre quatre options pour créer des playbooks :

- Si vous créez un playbook Standard (le nouveau type : voir types de Logic Apps), sélectionnez Playbook Vide, puis suivez les étapes décrites dans l’onglet Logic Apps Standard ci-dessous.

- Si vous créez un playbook Consommation (le type classique d’origine), selon le déclencheur que vous souhaitez utiliser, sélectionnez Guide opérationnel avec déclencheur d’incident, Guide opérationnel avec déclencheur d’alerte ou Guide opérationnel avec déclencheur d’entité. Ensuite, suivez les étapes décrites dans l’onglet Consommation de Logic Apps ci-dessous.

- Si vous créez un playbook Standard (le nouveau type : voir types de Logic Apps), sélectionnez Playbook Vide, puis suivez les étapes décrites dans l’onglet Logic Apps Standard ci-dessous.

Pour plus d’informations sur le déclencheur à utiliser, consultez Utiliser des déclencheurs et des actions dans les playbooks Microsoft Sentinel. Pour plus d’informations sur le déclencheur à utiliser, consultez Utiliser des déclencheurs et des actions dans les playbooks Microsoft Sentinel.

Sous l’onglet Informations de base :

Sélectionnez l’abonnement, le groupe de ressources et la région de votre choix dans leurs listes déroulantes respectives. La région choisie est l’endroit où vos informations d’application logique seront stockées.

Entrez un nom pour votre playbook sous Nom du playbook.

Si vous souhaitez surveiller l’activité de ce playbook à des fins de diagnostic, activez la case à cocher Activer les journaux de diagnostic dans Log Analytics, puis choisissez votre espace de travail Log Analytics dans le menu déroulant.

Si vos playbooks ont besoin d’accéder aux ressources protégées qui se trouvent à l’intérieur ou qui sont connectées à un réseau virtuel Azure, vous devrez peut-être utiliser un environnement de service d’intégration (ISE). Si c’est le cas, cochez la case Associer à l’environnement de service d’intégration, puis activez l’ISE souhaité dans la liste déroulante.

Sélectionnez Suivant : Connexions>.

Dans l’onglet Connexions :

Dans l’idéal, vous devez laisser cette section comme c’est le cas, en configurant Logic Apps pour vous connecter à Microsoft Sentinel avec une identité managée. Découvrez cette solution et d’autres alternatives d’authentification.

Sélectionnez Suivant : Réviser et créer>.

Dans l’onglet Vérifier et créer :

Passez en revue les choix de configuration que vous avez effectués, puis sélectionnez Créer et passer au concepteur.

Votre playbook prendra quelques minutes pour être créé et déployé, après quoi vous verrez le message « Votre déploiement est terminé » et vous serez dirigé vers le concepteur d’application logique de votre nouveau playbook. Le déclencheur que vous avez choisi au début a été ajouté automatiquement comme première étape, et vous pouvez continuer à concevoir le flux de travail à partir de là.

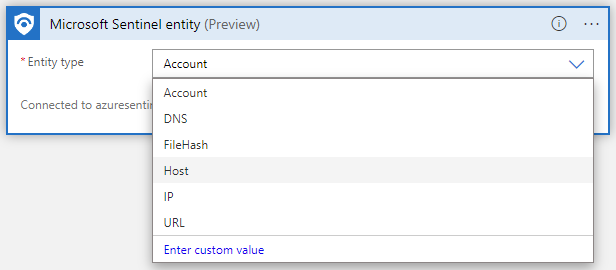

Si vous avez choisi le déclencheur Entité Microsoft Sentinel (préversion), sélectionnez le type d’entité que ce playbook doit recevoir en tant qu’entrée.

Ajouter des actions

Maintenant, vous pouvez définir l’action effectuée lorsque vous appelez le playbook. Vous pouvez ajouter des actions, des conditions logiques, des boucles ou des conditions de cas de basculement en sélectionnant Nouvelle étape. Cette sélection ouvre un nouveau cadre dans le concepteur, dans lequel vous pouvez choisir un système ou une application avec lequel interagir ou une condition à définir. Entrez le nom du système ou de l’application dans la barre de recherche en haut du cadre, puis choisissez parmi les résultats disponibles.

Dans chacune de ces étapes, un clic sur un champ permet d’afficher un panneau avec deux menus : le contenu dynamique et l'expression. Dans le menu Contenu dynamique, vous pouvez ajouter des références aux attributs de l’alerte ou de l’incident qui a été transmis au playbook, y compris les valeurs et les attributs de toutes les entités mappées et les détails personnalisés contenus dans l’alerte ou l’incident. Dans le menu Expression, vous pouvez choisir parmi une grande bibliothèque de fonctions pour ajouter une logique supplémentaire à vos étapes.

Cette capture d’écran montre les actions et les conditions que vous ajouteriez pour créer le playbook décrit dans l’exemple au début de ce document. En savoir plus sur l’ajout d’actions à vos playbooks.

Consultez Utiliser des déclencheurs et des actions dans les playbooks Microsoft Sentinel pour plus d’informations sur les actions que vous pouvez ajouter aux playbooks à des fins différentes.

Notez en particulier ces informations importantes sur les playbooks basés sur le déclencheur d’entité dans un contexte hors incident.

Automatiser les réponses aux menaces

Vous avez créé votre playbook et défini le déclencheur, défini les conditions et imposé les actions qu’il prendra et les sorties qu’il produira. À présent, vous devez déterminer les critères selon lesquels il s’exécutera et configurer le mécanisme d’automatisation qui l’exécutera lorsque ces critères seront satisfaits.

Répondre aux incidents et aux alertes

Pour utiliser un guide opérationnel pour répondre automatiquement à un incident complet ou à une alerte individuelle, créez une règle d’automatisation qui s’exécutera lors de la création ou de la mise à jour de l’incident, ou lorsque l’alerte est générée. Cette règle d’automatisation inclut une étape qui appelle le guide opérationnel que vous souhaitez utiliser.

Pour créer une règle d’automatisation :

- À partir de la page Automatisation dans le menu de navigation Microsoft Sentinel, sélectionnez Créer dans le menu supérieur, puis Règle d’automatisation.

- Le panneau Créer une règle d’automatisation s’ouvre. Entrez un nom pour votre règle. Vos options diffèrent selon que votre espace de travail est intégré à la plateforme d’opérations de sécurité unifiée. Par exemple :

- Déclencheur : sélectionnez le déclencheur approprié en fonction de la circonstance pour laquelle vous créez la règle d’automatisation : Lors de la création de l’incident, Lors de la mise à jour de l’incident ou Lors de la création d’une alerte.

- Conditions :

- Si votre espace de travail n’est pas encore intégré à la plateforme d’opérations de sécurité unifiée, les incidents peuvent avoir deux sources possibles :

- Les incidents peuvent être créés dans Microsoft Sentinel

- Les incidents peuvent être importés depuis et synchronisés avec Microsoft Defender XDR.

- Les incidents peuvent être créés dans Microsoft Sentinel

- Si vous avez sélectionné l’un des déclencheurs de l’incident et que vous souhaitez que la règle d’automatisation prenne effet uniquement sur des incidents générés dans Microsoft Sentinel ou, dans d’autres cas, Microsoft Defender XDR, spécifiez la source dans la condition Si le fournisseur d’incidents est égal à.

- Cette condition s’affiche uniquement si un déclencheur d’incident est sélectionné et que votre espace de travail n’est pas intégré à la plateforme d’opérations de sécurité unifiée.

- Pour tous les types de déclencheur, si vous souhaitez que la règle d’automatisation prenne effet uniquement sur certaines règles d’analyse, spécifiez celles-ci en modifiant la condition de Si un nom de règle d’analyse contient.

- Ajoutez toutes les autres conditions que vous souhaitez déterminer si cette règle d’automatisation s’exécute. Cliquez sur +Ajouter et choisissez des conditions ou groupes de conditions dans la liste déroulante. La liste des conditions est remplie par les champs des détails d’alerte et de l’identificateur d’entité.

- Si votre espace de travail n’est pas encore intégré à la plateforme d’opérations de sécurité unifiée, les incidents peuvent avoir deux sources possibles :

- Actions :

- Étant donné que vous utilisez cette règle d’automatisation pour exécuter un guide opérationnel, choisissez l’action Exécuter le guide opérationnel à partir de la liste déroulante. Vous serez ensuite invité à choisir dans une deuxième liste déroulante qui affiche les guides opérationnels disponibles. Une règle d’automatisation peut exécuter uniquement les guides opérationnels qui commencent par le même déclencheur (incident ou alerte) que le déclencheur défini dans la règle, de sorte que seuls ces guides opérationnels apparaissent dans la liste.

Important

Microsoft Sentinel doit recevoir des autorisations explicites pour pouvoir exécuter des guides opérationnels à partir de règles d’automatisation. Si un playbook apparaît « grisé » dans la liste déroulante, cela signifie que Sentinel n’a pas d’autorisation sur le groupe de ressources de ce playbook. Cliquez sur le lien Gérer les autorisations du playbook pour affecter des autorisations.

Dans le volet Gérer les autorisations qui s’ouvre, activez les cases à cocher des groupes de ressources contenant les règles que vous souhaitez exécuter, puis cliquez sur Appliquer.

- Vous devez disposer des autorisations de propriétaire sur les groupes de ressources auxquels vous souhaitez accorder des autorisations Microsoft Sentinel, et vous devez avoir le rôle Contributeur d’application logique sur les groupes de ressources contenant des playbooks que vous souhaitez exécuter.

- Dans un déploiement multilocataire, si le playbook que vous souhaitez exécuter se trouve dans un autre locataire, vous devez accorder à Microsoft Sentinel l’autorisation d’exécuter le playbook dans le locataire du playbook.

- Dans le menu de navigation Microsoft Sentinel du locataire des playbooks, sélectionnez Paramètres.

- Dans le panneau Paramètres, sélectionnez l’onglet Paramètres, puis l’expander Autorisations du Playbook.

- Cliquez sur le bouton Configurer les autorisations pour ouvrir le panneau Gérer les autorisations mentionné ci-dessus, puis continuez comme décrit ici.

Dans un scénario MSSP, vous souhaitez exécuter un playbook dans un locataire client à partir d’une règle d’automatisation créée lors de la connexion au locataire du fournisseur de services. Vous devez accorder à Microsoft Sentinel l’autorisation d’exécuter le playbook dans les deux locataires. Dans le locataire du client, suivez les instructions pour le déploiement multilocataire dans la puce précédente. Dans le tenant du fournisseur de services, vous devez ajouter l’application Azure Security Insights à votre modèle d’intégration Azure Lighthouse :

Depuis le portail Azure, accédez à Microsoft Entra ID.

Cliquez sur Applications d’entreprise.

Sélectionnez Type d’application et filtrez par Applications Microsoft.

Dans la zone de recherche, tapez Azure Security Insights.

Copiez le champ ID de l’objet. Vous devrez ajouter cette autorisation supplémentaire à votre délégation Azure Lighthouse existante.

Le rôle Contributeur Automatisation Microsoft Sentinel possède le GUID fixe f4c81013-99ee-4d62-a7ee-b3f1f648599a.

Ajoutez toutes les autres actions souhaitées pour cette règle. Vous pouvez modifier l’ordre d’exécution des actions en sélectionnant les flèches vers le haut ou vers le bas à droite de n’importe quelle action.

Définissez une date d’expiration pour votre règle d’automatisation si vous souhaitez qu’elle en ait une.

Entrez un nombre sous Ordre pour déterminer à quel endroit de la séquence de règles d’automatisation cette règle s’exécutera.

Sélectionnez Appliquer. Vous avez terminé !

Répondre aux alertes : méthode héritée

Une autre façon d’exécuter automatiquement des guides opérationnels en réponse aux alertes consiste à les appeler à partir d’une règle d’analyse. Lorsque la règle génère une alerte, le guide opérationnel s’exécute.

Cette méthode sera déconseillée à compter de mars 2026.

À compter de juin 2023, vous ne pouvez plus ajouter des guides opérationnels aux règles d’analyse de cette façon. Toutefois, vous pouvez toujours voir les guides opérationnels existants appelés à partir des règles d'analyse, et ces guides opérationnels s'exécuteront toujours jusqu'en mars 2026. Nous vous encourageons vivement à créer des règles d’automatisation pour appeler ces guides opérationnels avant cela.

Exécuter un playbook à la demande

Vous pouvez également exécuter manuellement un guide opérationnel à la demande, que ce soit en réponse à des alertes, des incidents (en préversion) ou des entités (également en préversion). Cela peut être utile dans les situations où vous souhaitez plus d’intervention humaine et de contrôle sur les processus d’orchestration et de réponse.

Exécuter manuellement un playbook sur une alerte

Remarque

Cette procédure n’est pas prise en charge dans la plateforme d’opérations de sécurité unifiée.

Dans le portail Azure, sélectionnez l’un des onglets suivants en fonction des besoins de votre environnement :

Dans la page Incidents, sélectionnez un incident. Dans le portail Microsoft Azure, sélectionnez Afficher les détails complets en bas du volet de détails de l’incident pour ouvrir la page de détails de l’incident.

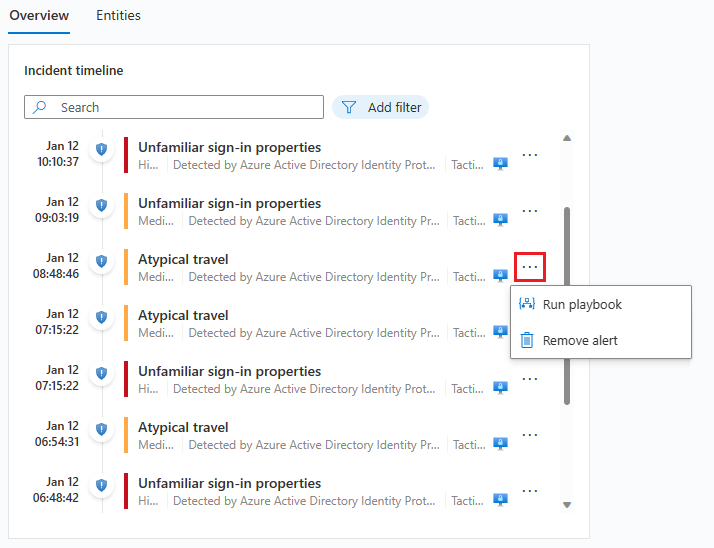

Sur la page Détails de l’incident, dans le widget Chronologie de l’incident, sélectionnez l’alerte pour laquelle vous souhaitez exécuter le playbook. Sélectionnez les points de suspension à la fin de la ligne de l’alerte, puis sélectionnez Exécuter le playbook dans le menu contextuel.

Le volet Playbooks d’alerte s’ouvre. Vous pouvez voir la liste de tous les playbooks configurés avec le déclencheur Logic Apps Alerte Microsoft Sentinel auquel vous avez accès.

Sélectionnez Exécuter sur la ligne d’un playbook spécifique pour l’exécuter immédiatement.

Pour voir l’historique des exécutions de playbooks sur une alerte, sélectionnez l’onglet Exécutions dans le volet Playbooks d’alerte. L’affichage des exécutions qui viennent de se terminer dans cette liste peut prendre quelques secondes. Sélectionnez une exécution spécifique pour ouvrir le journal complet des exécutions dans Logic Apps.