Évaluer les alertes et les incidents émis par Microsoft Sentinel

Une fois que vous avez configuré Microsoft Sentinel pour collecter des données dans l’ensemble de votre organisation, vous devez parcourir toutes ces données pour détecter les menaces de sécurité pouvant affecter votre environnement. Ne vous inquiétez pas, Microsoft Sentinel fournit des modèles pour vous aider à créer des règles de détection des menaces qui effectuent tout ce travail à votre place. Ces règles sont appelées règles d’analyse.

L’équipe d’analystes et d’experts en sécurité de Microsoft a conçu ces modèles de règles d’analyse en fonction de menaces connues, de vecteurs d’attaque courants et de chaînes d’escalade d’activités suspectes. Les règles créées à partir de ces modèles recherchent automatiquement toute activité qui semble suspecte dans votre environnement. La plupart des modèles peuvent être personnalisés pour rechercher des activités ou les filtrer, en fonction de vos besoins. Les alertes générées par ces règles créent des incidents que vous pouvez attribuer et examiner dans votre environnement.

Afficher des détections

Si vous souhaitez afficher toutes les détections et règles d’analyse installées dans Microsoft Sentinel, accédez à Analyse>Modèles de règles. Cet onglet contient toutes les modèles de règle installés, en fonction des types affichés dans le tableau suivant. Si vous souhaitez trouver d’autres modèles de règles, accédez au Hub de contenu dans Microsoft Sentinel pour installer des solutions de produits associées ou du contenu autonome.

Les détections incluent :

| Type de règle | Description |

|---|---|

| Sécurité Microsoft | Les modèles de sécurité Microsoft créent automatiquement des incidents Microsoft Sentinel à partir des alertes générées dans d’autres solutions de sécurité Microsoft, en temps réel. Vous pouvez utiliser des règles de sécurité Microsoft comme modèle pour créer des règles ayant une logique similaire. Pour plus d’informations sur les règles de sécurité, consultez Créer automatiquement des incidents à partir d’alertes de sécurité Microsoft. |

| Fusion (certaines détections en préversion) |

Microsoft Sentinel utilise le moteur de corrélation de Fusion, avec ses algorithmes évolutifs d’apprentissage automatique, pour détecter les attaques multiphases avancées en mettant en corrélation de nombreuses alertes et événements de faible fidélité sur plusieurs produits en incidents haute fidélité et actionnables. La fusion est activée par défaut. Comme la logique est cachée et donc non personnalisable, vous ne pouvez créer qu’une seule règle avec ce modèle. Le moteur Fusion peut également corréler des alertes produites par des règles d’analyse planifiées avec celles d’autres systèmes, en produisant par conséquent des incidents de haute fidélité. |

| Analytique comportementale du Machine Learning | Les modèles d’analyse comportementale ML sont basés sur des algorithmes Microsoft Machine Learning exclusives. Vous ne pouvez donc pas voir la logique interne de leur fonctionnement et le moment de leur exécution. Comme la logique est cachée et donc non personnalisable, vous ne pouvez créer qu’une seule règle avec chaque modèle de ce type. |

| Renseignement sur les menaces | Tirez parti de la veille des menaces générée par Microsoft pour générer des alertes et des incidents haute fidélité avec la règle Microsoft Threat Intelligence Analytics. Cette règle unique n’est pas personnalisable, mais une fois activée, elle fait correspondre automatiquement des journaux CEF (Common Event Format), données Syslog ou événements DNS Windows aux indicateurs de menace d’URL, d’adresse IP et de domaine à partir de Microsoft Threat Intelligence. Certains indicateurs contiennent d’autres informations de contexte via MDTI (Microsoft Defender Threat Intelligence). Pour plus d’informations sur l’activation de cette règle, consultez Utiliser l’analytique de correspondance pour détecter les menaces. Si vous souhaitez obtenir plus d’informations sur MDTI, consultez Qu’est-ce que Microsoft Defender Threat Intelligence ? |

| Anomalie | Les modèles de règle d’anomalie utilisent l’apprentissage automatique pour détecter des types spécifiques de comportement anormal. Chaque règle a ses propres paramètres et seuils uniques, adaptés au comportement en cours d’analyse. Bien que les configurations des règles prêtes à l’emploi ne puissent pas être modifiées ou ajustées, vous pouvez dupliquer une règle, puis modifier et ajuster la duplication. Dans ce cas, exécutez la duplication en mode Flighting et l’original simultanément en mode Production. Comparez ensuite les résultats et basculez la duplication en mode Production si et quand son ajustement vous convient. Pour plus d’informations, consultez Utiliser des anomalies personnalisables pour détecter des menaces dans Microsoft Sentinel et Utiliser des règles d’analyse de détection d’anomalie dans Microsoft Sentinel. |

| Planifié | Les règles analytique planifiées sont basées sur des requêtes écrites par des experts en sécurité de Microsoft. Vous pouvez voir la logique de la requête et y apporter des changements. Vous pouvez utiliser le modèle de règles planifiées et personnaliser la logique des requêtes et les paramètres de planification pour créer de nouvelles règles. Plusieurs nouveaux modèles de règle d’analyse planifiée produisent des alertes que le moteur de fusion met en corrélation avec des alertes d’autres systèmes afin de produire des incidents de haute fidélité. Pour plus d’informations, consultez Détection avancée des attaques multiphases. Conseil : Les options de planification de règles incluent la configuration de la règle pour qu’elle s’exécute chaque nombre spécifié de minutes, d’heures ou de jours, l’horloge démarrant quand vous activez la règle. Nous vous recommandons d’être attentif lorsque vous activez une règle analytique nouvelle ou modifiée pour veiller à ce les règles obtiennent la nouvelle pile d’incidents en temps opportun. Par exemple, vous pouvez exécuter une règle au moment où vos analystes du centre des opérations de sécurité commencent leur journée de travail, puis activer les règles. |

| Quasi-temps réel (NRT) | Les règles NRT sont un ensemble limité de règles planifiées, conçues pour s’exécuter une fois toutes les minutes, afin de vous fournir des informations aussi récentes que possible. Elles fonctionnent principalement comme des règles planifiées et sont configurées de façon similaire, avec certaines limitations. Pour plus d’informations, consultez Détecter rapidement les menaces avec des règles d’analyse en quasi-temps réel dans Microsoft Sentinel. |

Important

Certains modèles de détection Fusion sont actuellement en préversion (voir Détection avancée des attaques multistage dans Microsoft Sentinel pour voir lesquels). Consultez l’Avenant aux conditions d’utilisation pour les préversions de Microsoft Azure pour connaître les conditions juridiques supplémentaires s’appliquant aux fonctionnalités Azure sont en version bêta, en préversion ou non encore en disponibilité générale.

Utiliser des modèles de règles analytiques

Pour utiliser un modèle de règle analytique :

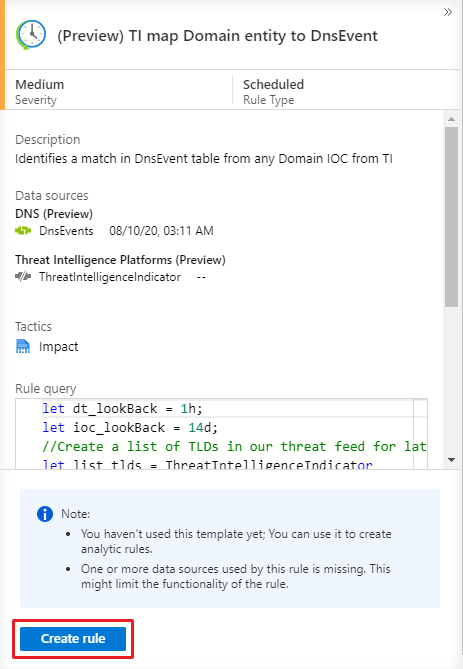

- Dans la page >Modèles de règle>d’Analyse Microsoft Sentinel, sélectionnez un nom de modèle, puis sélectionnez le bouton Créer une règle dans le volet d’informations pour créer une règle active basée sur ce modèle. Chaque modèle possède une liste de sources de données requises. Lorsque vous ouvrez le modèle, la disponibilité des sources de données est automatiquement vérifiée. En cas de problème de disponibilité, vous pouvez désactiver le bouton Créer une règle ou un avertissement dans ce sens peut s’afficher.

- La sélection de Créer une règle ouvre l’Assistant création de règles en fonction du modèle sélectionné. Tous les détails sont remplis automatiquement et, grâce aux modèles Planifié ou Sécurité Microsoft, vous pouvez personnaliser la logique et les autres paramètres de règle pour mieux répondre à vos besoins spécifiques. Vous pouvez répéter ce processus pour créer d’autres règles basées sur le modèle. Après avoir suivi jusqu’au bout les étapes de l’Assistant de création de règles, vous avez terminé la création d’une règle basée sur le modèle. Les nouvelles règles s’affichent dans l’onglet Règles actives. Pour plus d’informations sur la personnalisation de vos règles dans l’Assistant Création de règles, consultez Créer des règles d’analyse personnalisées pour détecter les menaces.

Conseil

Veillez à activer toutes les règles associées à vos sources de données connectées afin de garantir une protection complète de votre environnement. La méthode la plus efficace pour activer les règles analytiques est directement à partir de la page du connecteur de données, qui liste toutes les règles associées. Pour plus d’informations, consultez Connecter des sources de données.

- Vous pouvez également envoyer des règles à Microsoft Sentinel via l’API et PowerShell, même si cela demande davantage d’effort.

- Lorsque vous utilisez l’API ou PowerShell, vous devez d’abord exporter les règles vers JSON avant de les activer. L’API ou PowerShell peuvent être utiles lors de l’activation de règles dans plusieurs instances de Microsoft Sentinel avec des paramètres identiques dans chaque instance.

Autorisations d’accès pour des règles d’analyse

Lorsque vous créez une règle d’analyse, un jeton d’autorisations d’accès est appliqué à la règle et enregistré avec elle. Ce jeton garantit que la règle peut accéder à l’espace de travail qui contient les données interrogées par la règle, et que cet accès est conservé même si le créateur de la règle perd l’accès à cet espace de travail.

Toutefois, il existe une exception : lorsqu’une règle est créée pour accéder à des espaces de travail dans d’autres abonnements ou tenants (locataires), comme ce qui se passe dans le cas d’un MSSP, Microsoft Sentinel prend des mesures de sécurité supplémentaires pour empêcher l’accès non autorisé aux données client. Pour ces types de règles, les informations d’identification de l’utilisateur qui a créé la règle sont appliquées à la règle au lieu d’un jeton d’accès indépendant de sorte que, lorsque l’utilisateur n’a plus accès à l’autre abonnement ou tenant, la règle cesse de fonctionner.

Si vous utilisez Microsoft Sentinel dans un scénario inter-abonnements ou inter-tenants, sachez que si l’un de vos analystes ou ingénieurs perd l’accès à un espace de travail particulier, toutes les règles créées par cet utilisateur cessent de fonctionner. Vous recevez un message de surveillance de l’intégrité concernant l’« accès insuffisant à la ressource » et la règle est désactivée automatiquement après avoir échoué un certain nombre de fois.

Exporter des règles vers un modèle ARM

Vous pouvez facilement exporter votre règle vers un modèle Azure Resource Manager (ARM) si vous souhaitez gérer et déployer vos règles en tant que code. Vous pouvez également importer des règles à partir de fichiers modèles afin de les afficher et de les modifier dans l’interface utilisateur.