Décrire comment activer Microsoft Security Copilot

Pour commencer à utiliser Microsoft Security Copilot, les organisations doivent prendre des mesures pour intégrer le service et les utilisateurs. Il s’agit notamment des paramètres suivants :

- Approvisionner la capacité de Copilot

- Configurer l’environnement par défaut

- Attribuer des autorisations de rôle

Approvisionner la capacité

Microsoft Security Copilot est vendu en tant qu’offre consommateur, ce qui signifie que les clients sont facturés chaque mois en fonction d’une capacité approvisionnée facturée par heure. La capacité approvisionnée est appelée « unité Compute de sécurité » (SCU). Une SCU est l’unité de mesure de la puissance de calcul utilisée pour exécuter Copilot dans les expériences autonome et incorporée.

Avant que les utilisateurs puissent commencer à utiliser Copilot, les administrateurs doivent approvisionner et allouer la capacité. Pour approvisionner la capacité :

Vous devez disposer d’un abonnement Azure.

Vous devez au moins être un propriétaire ou contributeur Azure au niveau d’un groupe de ressources.

N’oubliez pas qu’un administrateur général dans Microsoft Entra ID n’a pas nécessairement le rôle propriétaire Azure ou contributeur Azure par défaut. Les attributions de rôles Microsoft Entra n’accordent pas l’accès aux ressources Azure. En tant qu’administrateur général dans Microsoft Entra, vous pouvez activer la gestion des accès pour les ressources Azure via le Portail Microsoft Azure. Pour plus d’informations, consultez Élever l’accès pour gérer tous les abonnements et groupes d’administration Azure. Une fois que vous avez activé la gestion des accès aux ressources Azure, vous pouvez configurer le rôle Azure approprié.

Il existe deux options pour l’approvisionnement de la capacité :

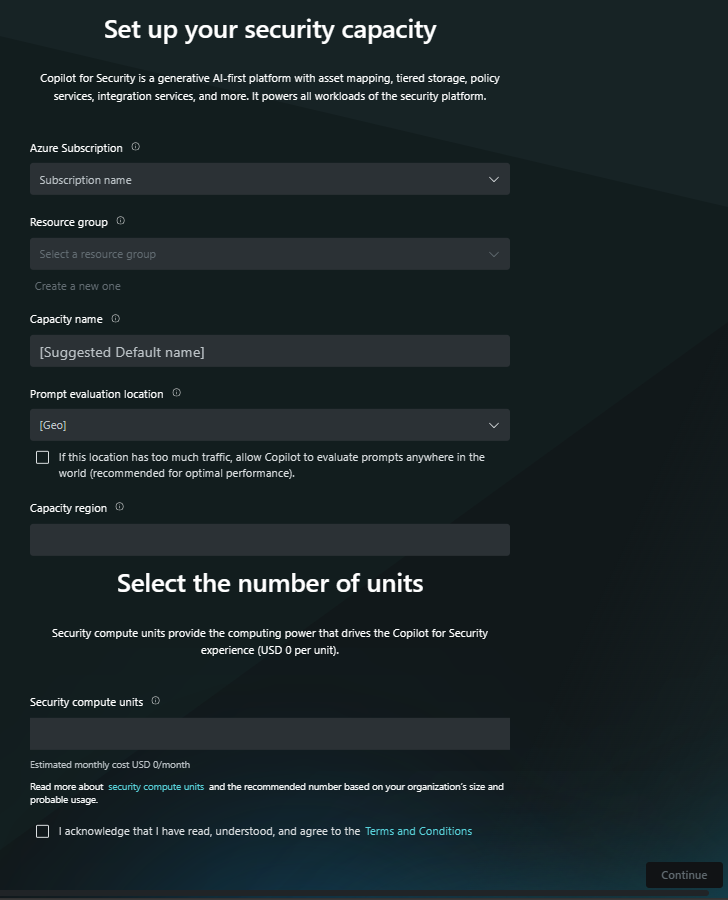

- Approvisionner la capacité dans Security Copilot (recommandé) : lorsque vous ouvrez Security Copilot en tant qu’administrateur, un Assistant vous guide tout au long des étapes de configuration de la capacité pour votre organisation. L’Assistant vous invite à fournir des informations, notamment votre abonnement Azure, votre groupe de ressources, votre région, le nom de la capacité, ainsi que la quantité de SCU.

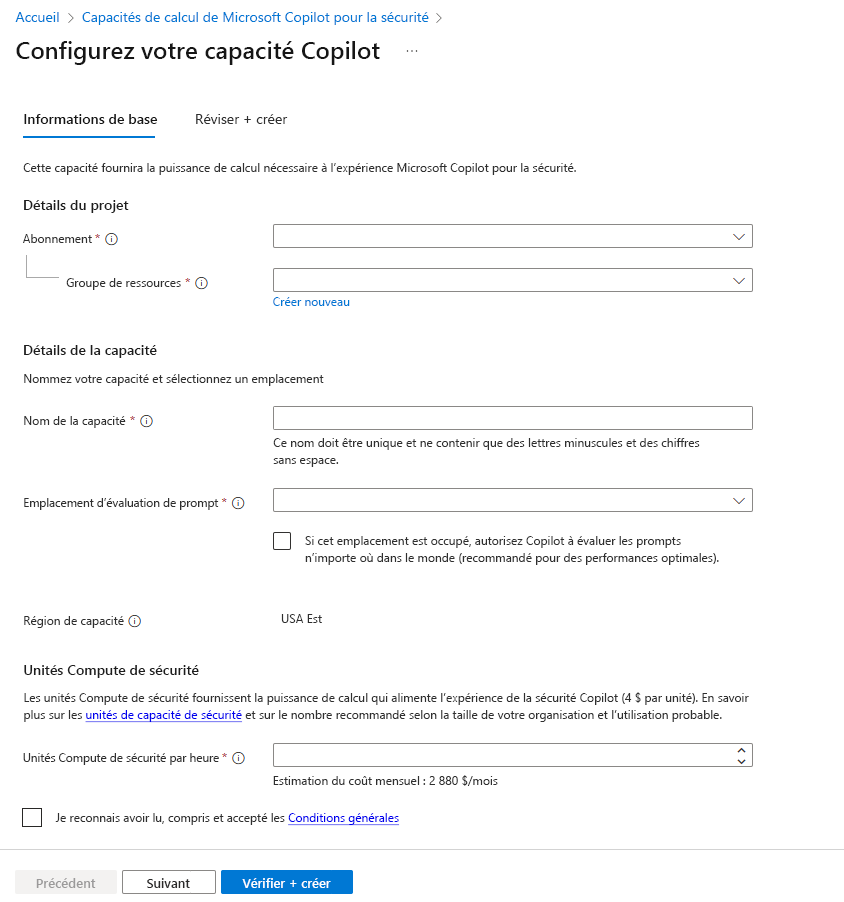

- Approvisionner la capacité via Azure : le portail Azure inclut désormais Security Copilot en tant que service. La sélection du service ouvre la page où vous entrez des informations, notamment votre abonnement Azure, votre groupe de ressources, votre région, le nom de la capacité, ainsi que la quantité de SCU.

Remarque

Quelle que soit la méthode choisie, vous devez acheter au minimum 1 et au maximum 100 SCU.

Quelle que soit l’approche que vous choisissez pour approvisionner la capacité, le processus utilise les informations et établit un groupe de ressources pour le service Microsoft Security Copilot au sein de votre abonnement Azure. Les SCU sont une ressource Azure dans ce groupe de ressources. Le déploiement des ressources Azure peut prendre quelques minutes.

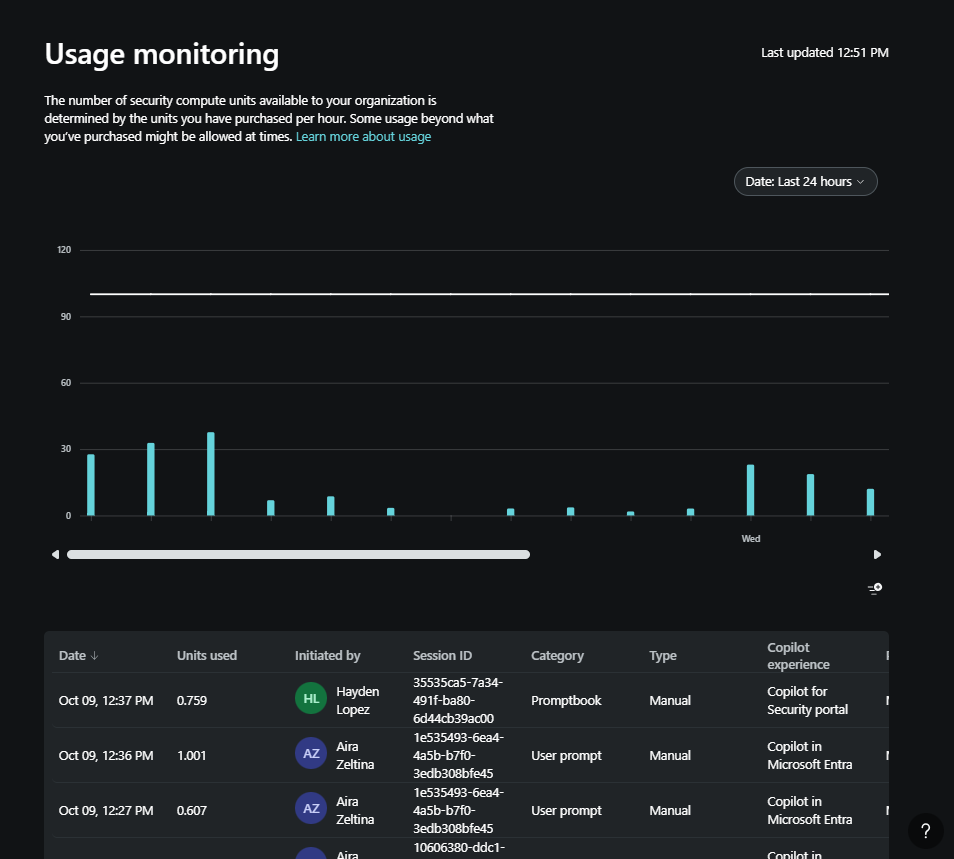

Une fois que les administrateurs ont effectué les étapes d’intégration à Copilot, ils peuvent gérer la capacité en augmentant ou en diminuant les SCU approvisionnées dans le portail Azure ou dans le produit Microsoft Security Copilot lui-même. Security Copilot fournit un tableau de bord de surveillance de l’utilisation qui permet aux propriétaires de capacité de suivre l’utilisation au fil du temps et de prendre des décisions éclairées sur l’approvisionnement de la capacité. En tant que propriétaire, vous avez une visibilité sur le nombre d’unités utilisées dans une session, les plug-ins spécifiques utilisés pendant les sessions et les initiateurs de ces sessions. Le tableau de bord vous permet également d’appliquer des filtres et d’exporter des données d’utilisation en toute simplicité. Le tableau de bord comprend jusqu’à 90 jours de données.

Configurer l’environnement par défaut

Pour configurer l’environnement par défaut, vous devez disposer de l’un des rôles Microsoft Entra ID suivants :

- Administrateur global

- Administrateur de sécurité

Pendant la configuration de Security Copilot, vous êtes invité à configurer les paramètres. Il s’agit notamment des paramètres suivants :

Capacité de SCU : sélectionnez la capacité de SCU précédemment approvisionnée.

Stockage de données : quand une organisation intègre Copilot, l’administrateur doit vérifier l’emplacement géographique du locataire, car c’est là que sont stockées les données du client collectées par les services. Microsoft Security Copilot fonctionne dans les centres de données Microsoft Azure de l’Union européenne (EUDB), du Royaume-Uni, des États-Unis, d’Australie et de Nouvelle-Zélande, du Japon, du Canada et de l’Amérique du Sud.

Déterminer l’emplacement d’évaluation de vos prompts : vous pouvez restreindre l’évaluation dans votre zone géographique ou autoriser l’évaluation n’importe où dans le monde.

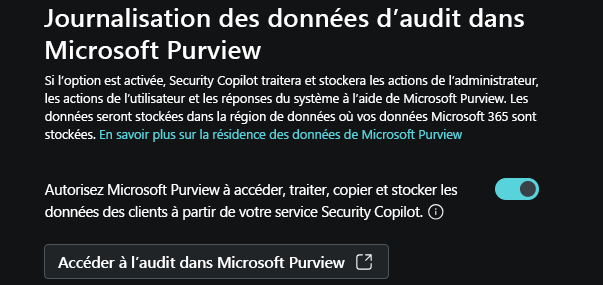

Journalisation des données d’audit dans Microsoft Purview : dans le cadre de la configuration initiale et répertoriées sous Paramètres du propriétaire dans l’expérience autonome, vous pouvez choisir d’autoriser Microsoft Purview à traiter et stocker des actions d’administrateur, des actions utilisateur et des réponses Copilot. Cela inclut les données de toutes les intégrations Microsoft et non-Microsoft. Si vous acceptez et que vous utilisez déjà Microsoft Purview, aucune autre action n’est nécessaire. Si vous acceptez, mais que vous n’utilisez pas déjà Purview, vous devez suivre les guides Microsoft Purview pour configurer une expérience limitée.

Données de votre organisation : l’administrateur doit également accepter ou refuser les options de partage des données. Ces options font partie de la configuration initiale et sont également répertoriées sous Paramètres du propriétaire dans l’expérience autonome. Activez ou désactivez une ou plusieurs des options suivantes :

Autoriser Microsoft à capturer les données de Security Copilot pour valider les performances produit à l’aide de la révision manuelle : quand cette option est activée, les données du client sont partagées avec Microsoft pour améliorer le produit. Les invites et les réponses sont évaluées pour déterminer si les plug-ins appropriés ont été sélectionnés, si la sortie est celle prévue, ainsi que si les réponses, la latence et le format de sortie peuvent être améliorés.

Autoriser Microsoft à capturer et à réviser manuellement les données de Security Copilot pour générer et valider le modèle d’IA de sécurité de Microsoft : quand cette option est activée, les données du client sont partagées avec Microsoft pour améliorer l’IA de Copilot. Le fait d’accepter ne permet PAS à Microsoft d’utiliser les données du client pour effectuer l’apprentissage des modèles de base. Les invites et les réponses sont évaluées pour améliorer les réponses, et pour vérifier qu’elles sont ce qui était attendu et qu’elles vous sont utiles.

Pour plus d’informations sur la façon dont Microsoft gère vos données, consultez Sécurité et confidentialité des données.

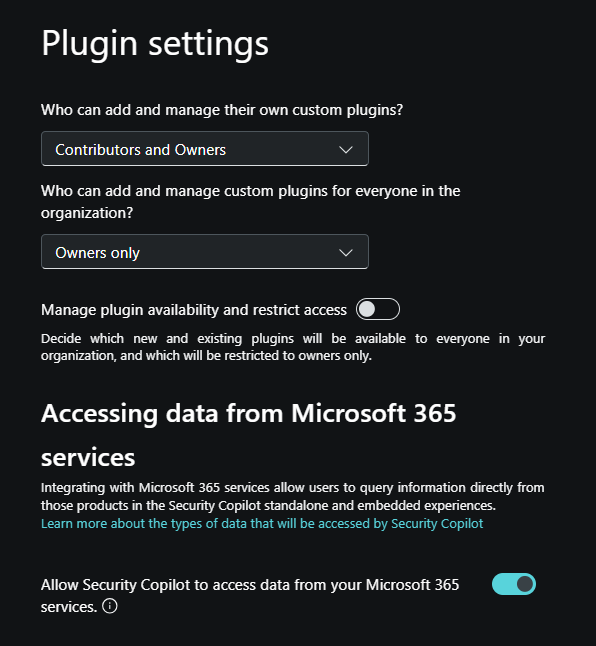

Paramètres du plug-in : l’administrateur gère les plug-ins et configure s’il faut autoriser Security Copilot à accéder aux données de vos services Microsoft 365.

Configurez qui peut ajouter et gérer ses propres plug-ins personnalisés et qui peut ajouter et gérer des plug-ins personnalisés pour tout le monde dans l’organisation.

Gérez la disponibilité des plug-ins et limitez l’accès. Une fois activés, les administrateurs peuvent décider quels plug-ins nouveaux et existants seront disponibles pour tous les membres de votre organisation, et lesquels seront limités uniquement aux propriétaires.

Autoriser Security Copilot à accéder aux données de vos services Microsoft 365. Si cette option est désactivée, votre organisation ne pourra pas utiliser de plug-ins qui accèdent aux services Microsoft 365. Actuellement, cette option est requise pour l’utilisation du plug-in Microsoft Purview. Configurer et/ou modifier ce paramètre nécessite un utilisateur disposant d’un rôle d’administrateur général.

Autorisations des rôles

Pour garantir que les utilisateurs peuvent accéder aux fonctionnalités de Copilot, ils doivent disposer des autorisations de rôle appropriées.

Les autorisations peuvent être attribuées à l’aide des rôles Microsoft Entra ID ou Security Copilot. À titre de meilleure pratique, attribuez le rôle le moins privilégié applicable à chaque utilisateur.

Les rôles Microsoft Entra ID sont les suivants :

- Administrateur général

- Administrateur de sécurité

- Opérateur de sécurité

- Lecteur de sécurité

Bien que ces rôles Microsoft Entra ID accordent aux utilisateurs différents niveaux d’accès à Copilot, ils s’étendent au-delà de Copilot. Pour cette raison, Security Copilot introduit deux rôles qui fonctionnent comme des groupes d’accès, mais qui ne sont pas des rôles Microsoft Entra ID. En fait, ils contrôlent uniquement l’accès aux fonctionnalités de la plateforme Security Copilot.

Les rôles Microsoft Security Copilot sont les suivants :

- Propriétaire Copilot

- Contributeur Copilot

Les rôles Administrateur de la sécurité et Administrateur général dans Microsoft Entra héritent automatiquement de l’accès de propriétaire Copilot.

Seuls les utilisateurs disposant des rôles Administrateur général, Administrateur de sécurité ou Propriétaire Copilot peuvent effectuer des attributions de rôles dans Copilot en ajoutant/supprimant des membres des rôles Propriétaire et Contributeur.

Un groupe que les administrateurs/propriétaires peuvent inclure en tant que membre du rôle Contributeur est le groupe de rôles de sécurité Microsoft recommandés. Ce groupe existe uniquement dans Security Copilot et est un ensemble de rôles Microsoft Entra existants. Lorsque vous ajoutez ce groupe en tant que membre du rôle Contributeur, tous les utilisateurs membres des rôles Entra ID inclus dans le groupe de rôles de sécurité Microsoft recommandés ont accès à la plateforme Copilot. Cette option offre un moyen rapide et sécurisé de donner aux utilisateurs de votre organisation, qui ont déjà accès aux données de sécurité utilisées par Copilot via un plug-in Microsoft, l’accès à la plateforme Copilot.

Pour obtenir la liste détaillée des autorisations accordées à chacun de ces rôles, reportez-vous à la section Attribuer des rôles dans Comprendre l’authentification dans Microsoft Security Copilot.

Conditions requises pour les plug-ins et les rôles Copilot

Votre rôle détermine les activités à laquelle vous avez accès, telles que la configuration des paramètres, l’attribution d’autorisations ou l’exécution de tâches. Copilot ne va pas là où vous n’avez pas accès. Par ailleurs, les plug-ins Microsoft individuels peuvent avoir leurs propres exigences de rôle pour accéder au service et aux données qu’il représente. Par exemple, un analyste avec le rôle Opérateur de sécurité ou le rôle Contributeur d’espace de travail Copilot peut accéder au portail Copilot et créer des sessions. Toutefois, pour utiliser le plug-in Microsoft Sentinel, il a besoin du rôle approprié, par exemple, Lecteur Microsoft Sentinel, pour accéder aux incidents dans l’espace de travail. Pour accéder aux appareils, privilèges et politiques disponibles via le plug-in Microsoft Intune, ce même analyste a besoin d’un autre rôle spécifique au service, comme le rôle Gestionnaire de sécurité de point de terminaison Intune.

En général, les plug-ins Microsoft dans Copilot utilisent le modèle OBO (On Behalf Of). Cela signifie que Copilot sait qu’un client dispose de licences pour des produits spécifiques et qu’il se connectera donc automatiquement à ces produits. Copilot peut alors accéder aux produits spécifiques lorsque le plug-in est activé et, le cas échéant, que des paramètres sont configurés. Il se peut que certains plug-ins Microsoft nécessitant une configuration comprennent des paramètres configurables utilisés pour l’authentification au lieu du modèle OBO.