Décrire Copilot dans Microsoft Defender XDR

Microsoft Security Copilot est intégré à Microsoft Defender XDR pour permettre aux équipes de sécurité d’examiner et de répondre rapidement et efficacement aux incidents. Microsoft Copilot pour Microsoft Defender XDR prend en charge les fonctionnalités suivantes.

- Résumer des incidents

- Réponses guidées

- Analyse de script

- Requêtes en langage naturel à KQL

- Rapports d’incidents

- Analyser les fichiers

- Récapitulatif de l’appareil

Il existe également certaines options communes à toutes ces fonctionnalités, notamment la possibilité d’envoyer des commentaires sur les réponses aux invites et de passer en toute transparence à l’expérience autonome.

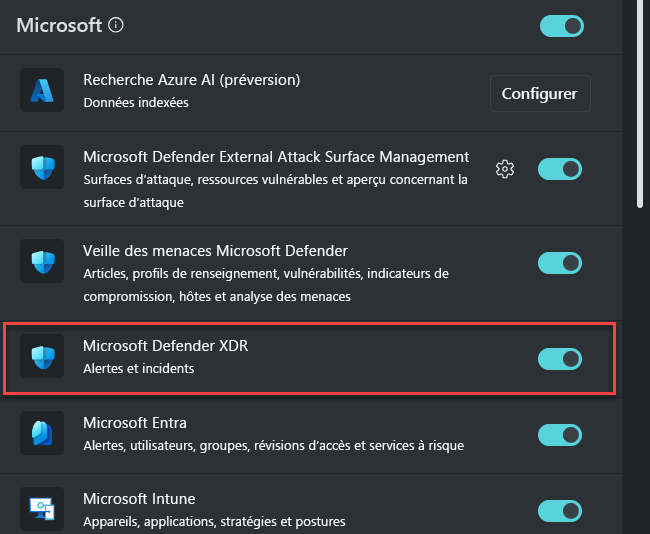

Comme indiqué dans l’unité d’introduction, dans l’expérience incorporée, Copilot est capable d’appeler directement les capacités propres au produit, ce qui accroît l’efficacité du traitement. Cela dit, pour garantir l’accès à ces fonctionnalités Microsoft Security Copilot, le plug-in Microsoft Defender XDR doit être activé ; cette activation se fait via l’expérience autonome. Pour plus d’informations, consultez Décrire les fonctionnalités disponibles dans l’expérience autonome de Microsoft Security Copilot.

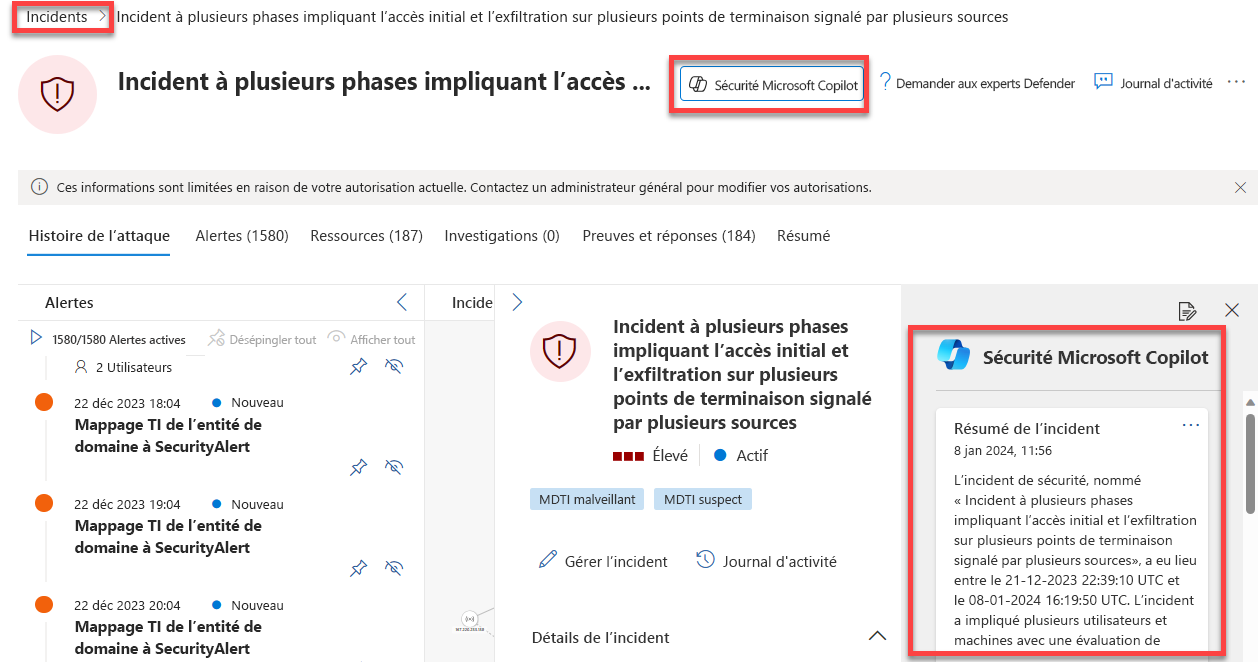

Résumer des incidents

Pour comprendre un incident de façon immédiate et en obtenir le résumé automatique, vous pouvez utiliser Microsoft Copilot dans Microsoft Defender XDR. Copilot crée une vue d’ensemble de l’attaque avec des informations essentielles pour comprendre son déroulement, sa chronologie et les ressources concernées. Copilot génère automatiquement un résumé lorsque vous accédez à la page d’un incident.

Les incidents contenant jusqu'à 100 alertes peuvent être résumés dans un seul résumé d'incident. Un résumé de l'incident, en fonction de la disponibilité des données, comprend les éléments suivants :

- L'heure et la date du début d'une attaque.

- L'entité ou l'actif où l'attaque a commencé.

- Un résumé des chronologies du déroulement de l’attaque.

- Les actifs impliqués dans l’attaque.

- Indicateurs de compromission (IOC).

- Noms des acteurs de la menace impliqués.

Réponses guidées

Copilot dans Microsoft Defender XDR utilise des fonctionnalités d’apprentissage automatique capables de contextualiser un incident et d’apprendre des enquêtes précédentes pour générer des actions de réponse appropriées, lesquelles sont illustrées comme réponses guidées. La capacité de réponse guidée de Copilot permet aux équipes de réponse aux incidents de tous les niveaux d’appliquer rapidement et en toute confiance des actions de réponse pour résoudre des incidents avec facilité.

Les réponses guidées recommandent des actions dans les catégories suivantes :

- Triage – inclut une recommandation pour classifier les incidents comme des informations, des vrais positifs ou des faux positifs

- Confinement – inclut les actions recommandées pour contenir un incident

- Investigation – inclut les actions recommandées pour un examen plus approfondi

- Correction – inclut les actions de réponse recommandées à appliquer à des entités spécifiques impliquées dans un incident

Chaque carte contient des informations sur l’action recommandée, notamment la raison pour laquelle l’action est recommandée, les incidents similaires et bien plus encore. Par exemple, l’action Afficher des incidents similaires devient disponible lorsqu’il existe d’autres incidents au sein de l’organisation qui sont semblables à l’incident actuel. Les équipes de réponse aux incidents peuvent également afficher les informations utilisateur pour des actions de correction telles que la réinitialisation des mots de passe.

Les incidents/alertes ne fournissent pas tous des réponses guidées. Les réponses guidées sont disponibles pour les types d’incidents comme le hameçonnage, la compromission des e-mails professionnels et les ransomwares.

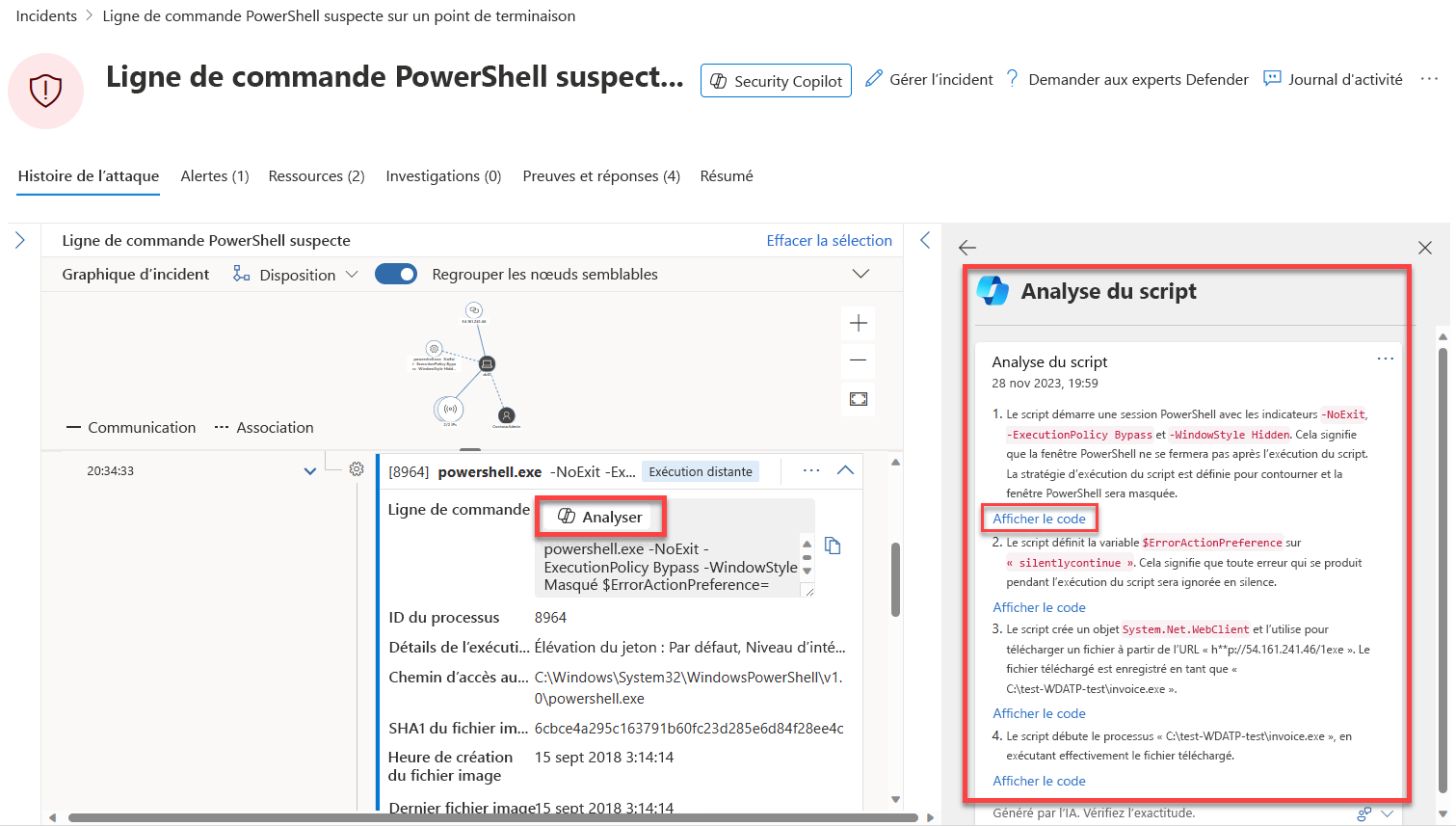

Analyser les scripts et les codes

Les attaques les plus complexes et sophistiquées telles que ransomware échappent à la détection de nombreuses façons, notamment l’utilisation de scripts et de PowerShell. En outre, ces scripts sont souvent masqués, ce qui ajoute à la complexité de la détection et de l’analyse. Les équipes des opérations de sécurité doivent rapidement analyser des scripts et du code pour comprendre ses capacités et appliquer une atténuation appropriée aux attaques pour empêcher une progression supplémentaire au sein d’un réseau.

La fonctionnalité d’analyse de script de Copilot dans Microsoft Defender XDR offre une capacité supplémentaire aux équipes de sécurité pour inspecter les scripts et le code sans utiliser d’outils externes. Cette fonctionnalité réduit également la complexité de l’analyse, en réduisant les défis et en permettant aux équipes de sécurité d’évaluer et d’identifier rapidement un script comme malveillant ou sans gravité.

Vous pouvez accéder à la fonctionnalité d’analyse de script dans la chronologie des alertes au sein d’un incident pour une entrée de chronologie constituée de scripts et de code. Dans l’image qui suit, la chronologie affiche une entrée powershell.exe.

Remarque

Les fonctions d’analyse de script sont en développement en continu. L’analyse des scripts dans d’autres langages que PowerShell, par lot et, par bash est en cours d’évaluation.

Copilot analyse le script et affiche les résultats dans la carte d’analyse de script. Les utilisateurs peuvent sélectionner le code Afficher pour afficher des lignes de code spécifiques liées à l’analyse. Pour masquer le code, les utilisateurs doivent uniquement sélectionner Masquer le code.

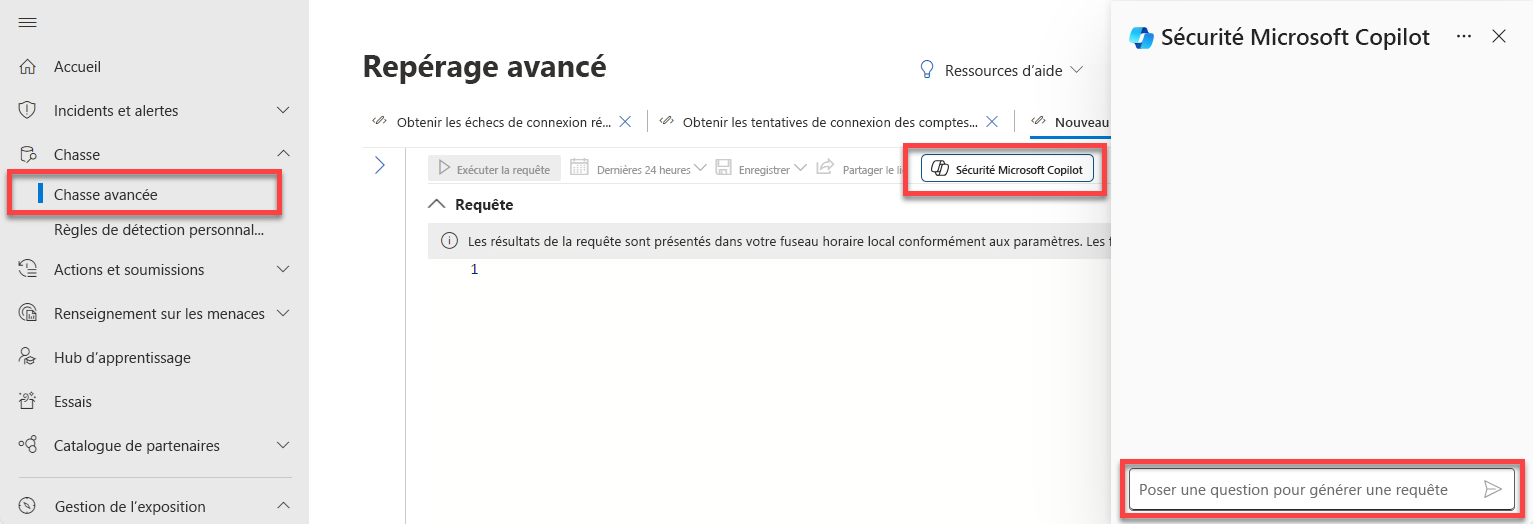

Générer des requêtes KQL

La solution Copilot dans Microsoft Defender XDR est fournie avec une fonctionnalité d’Assistant requête dans un repérage avancé.

Les chasseurs de menaces ou les analystes de sécurité qui ne connaissent pas ou n’ont pas encore appris KQL peuvent faire une demande ou poser une question dans le langage naturel (par exemple, Obtenir toutes les alertes impliquant admin123 utilisateur). À l’aide du schéma de données de repérage avancé, Copilot génère ensuite une requête KQL qui correspond à la requête.

Cette fonctionnalité réduit le temps nécessaire à l’écriture d’une requête de chasse à partir de zéro afin que les repéreurs de menaces et les analystes de sécurité puissent se concentrer sur le repérage et l’investigation des menaces.

Pour accéder au langage naturel à l’Assistant requête KQL, les utilisateurs ayant accès à Copilot sélectionnent le repérage avancé dans le volet de navigation gauche du portail Defender XDR.

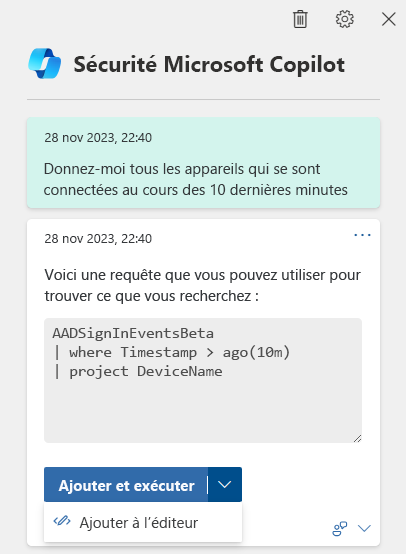

À l’aide de la barre d’invite, l’utilisateur peut demander une requête de repérage des menaces en utilisant le langage naturel, par exemple « Me donner tous les appareils connectés au cours des 10 dernières minutes ».

L’utilisateur peut alors choisir d’exécuter la requête en sélectionnant Ajouter et exécuter. La requête générée s’affiche ensuite comme la dernière requête dans l’éditeur de requête. Pour effectuer d’autres adaptations, sélectionnez Ajouter à l’éditeur.

L’option permettant d’exécuter la requête générée peut également être définie automatiquement via l’icône des paramètres.

Créer des rapports d'incidents

Un rapport complet et clair sur les incidents est une référence essentielle pour les équipes de sécurité et la gestion des opérations de sécurité. Toutefois, l’écriture d’un rapport complet avec les détails importants présents peut être une tâche fastidieuse pour les équipes des opérations de sécurité, car elle implique la collecte, l’organisation et la synthèse des informations sur les incidents à partir de plusieurs sources. Les équipes de sécurité peuvent désormais créer instantanément un rapport d’incident complet au sein du portail.

En utilisant le traitement des données basé sur l’IA de Copilot, les équipes de sécurité peuvent créer immédiatement des rapports sur l’incident en cliquant sur un bouton dans Microsoft Defender XDR.

Bien qu’un résumé des incidents donne une vue d’ensemble sur un incident et la façon dont il s’est produit, un rapport d’incident consolide les informations sur les incidents provenant de différentes sources de données disponibles dans Microsoft Sentinel et Microsoft Defender XDR. Le rapport sur les incidents comprend également toutes les étapes pilotées par des analystes et les actions automatisées, les analystes impliqués dans la réponse et les commentaires des analystes.

Copilot crée un rapport sur l’incident contenant les informations suivantes :

- Les timestamp des principales actions de gestion des incidents, notamment :

- Création et fermeture des incidents

- Premiers et derniers journaux, que le journal soit piloté par des analystes ou automatisé, capturés dans l’incident

- Les analystes impliqués dans une réponse aux incidents.

- Classification des incidents, y compris les commentaires des analystes sur la façon dont l’incident a été évalué et classé.

- Actions d’enquête appliquées par des analystes et notées dans les journaux des incidents

- Actions de correction effectuées, notamment :

- Actions manuelles appliquées par des analystes et notées dans les journaux des incidents

- Actions automatisées appliquées par le système, notamment les playbooks Microsoft Sentinel exécutés et les actions Microsoft Defender XDR appliquées

- Suivez les actions telles que les suggestions, les problèmes ouverts ou les étapes suivantes notées par les analystes dans les journaux des incidents.

Pour créer un rapport sur l’incident, l’utilisateur sélectionne Générer un rapport d’incident en haut à droite de la page d’incident ou l’icône dans le volet Copilot.

Le rapport généré dépend des informations sur les incidents disponibles à partir de Microsoft Defender XDR et Microsoft Sentinel. En sélectionnant les points de suspension sur la carte du rapport d’incident, l’utilisateur peut copier le rapport dans le Presse-papiers, publier dans un journal d’activité, régénérer le rapport ou choisir d’ouvrir le rapport dans l’expérience autonome Copilot.

Analyser les fichiers

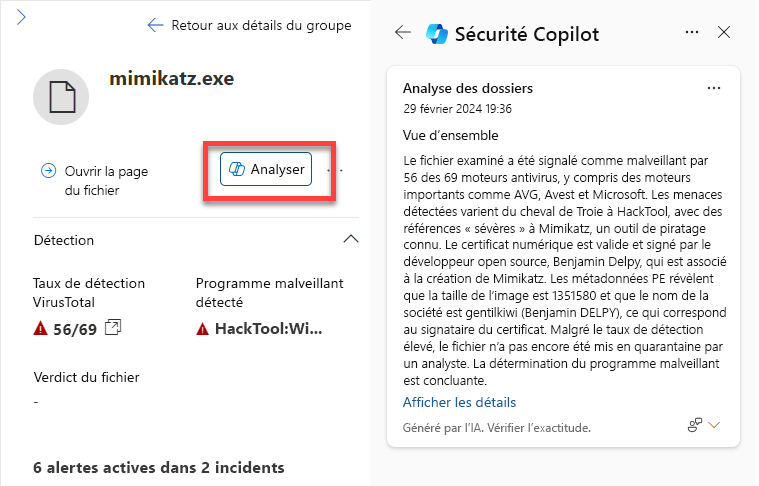

Les attaques sophistiquées utilisent souvent des fichiers qui imitent des fichiers légitimes ou des fichiers système pour éviter la détection. Copilot dans Microsoft Defender XDR permet aux équipes de sécurité d’identifier rapidement des fichiers malveillants et suspects via des fonctionnalités d’analyse de fichiers basées sur l’IA.

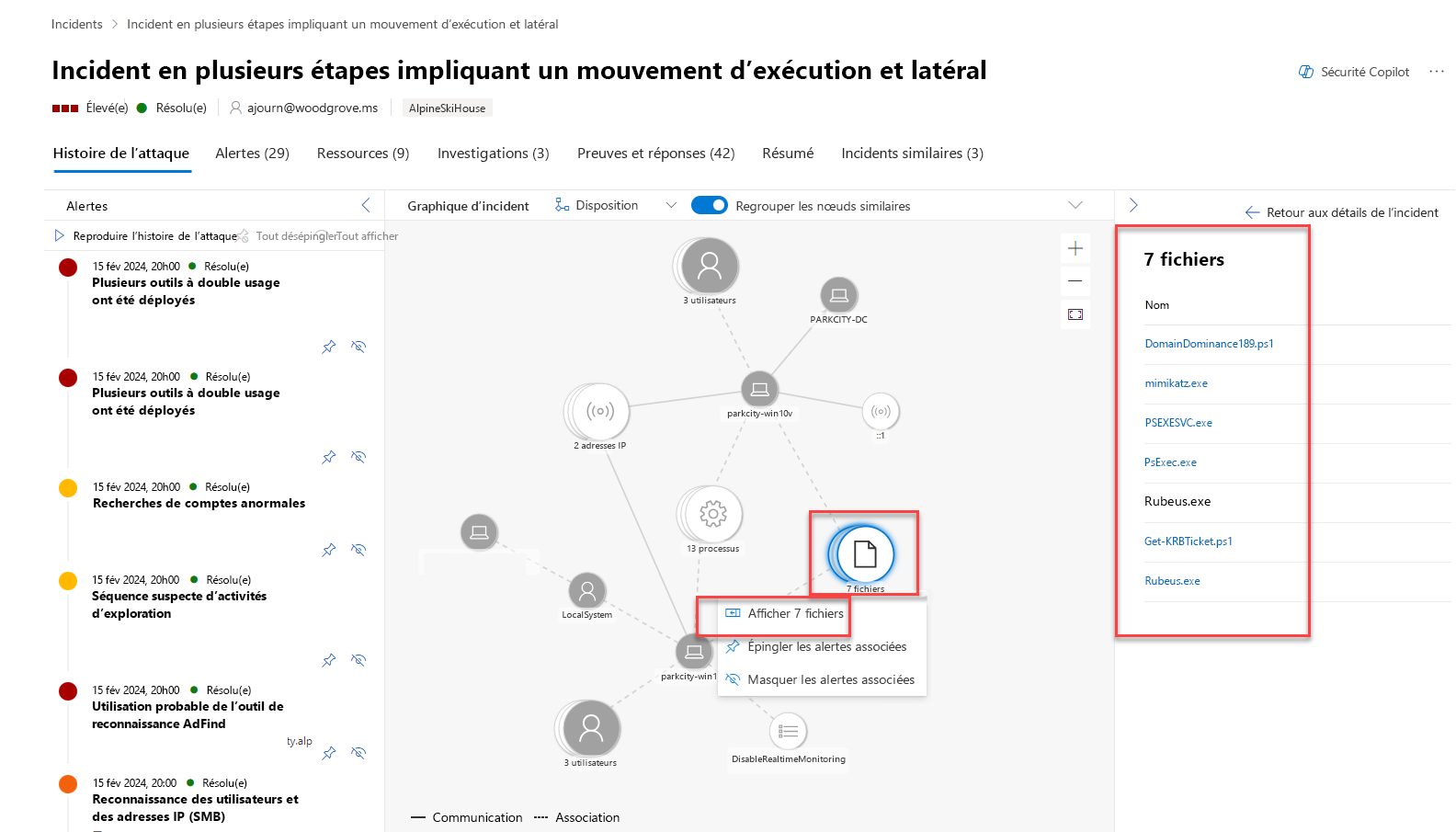

Il existe de nombreuses façons d’accéder à la page de profil détaillée d’un fichier spécifique. Par exemple, vous pouvez utiliser la fonctionnalité de recherche, sélectionner des fichiers dans l’onglet Preuves et réponses d’un incident, ou utiliser le graphique Incident.

Dans cet exemple, vous accédez aux fichiers via le graphique d’un incident avec des fichiers affectés. Le graphique d’incident montre l’étendue complète de l’attaque, comment l’attaque s’est propagée dans votre réseau au fil du temps, l’emplacement de départ et la progression de l’attaquant.

Dans le graphique d’incident, la sélection de fichiers affiche l’option permettant d’afficher des fichiers. La sélection de l’option d’affichage des fichiers ouvre un panneau sur le côté droit de l’écran répertoriant les fichiers affectés. La sélection d’un fichier affiche une vue d’ensemble des détails du fichier et l’option permettant d’analyser le fichier. La sélection de l’option Analyse ouvre l’analyse du fichier Copilot.

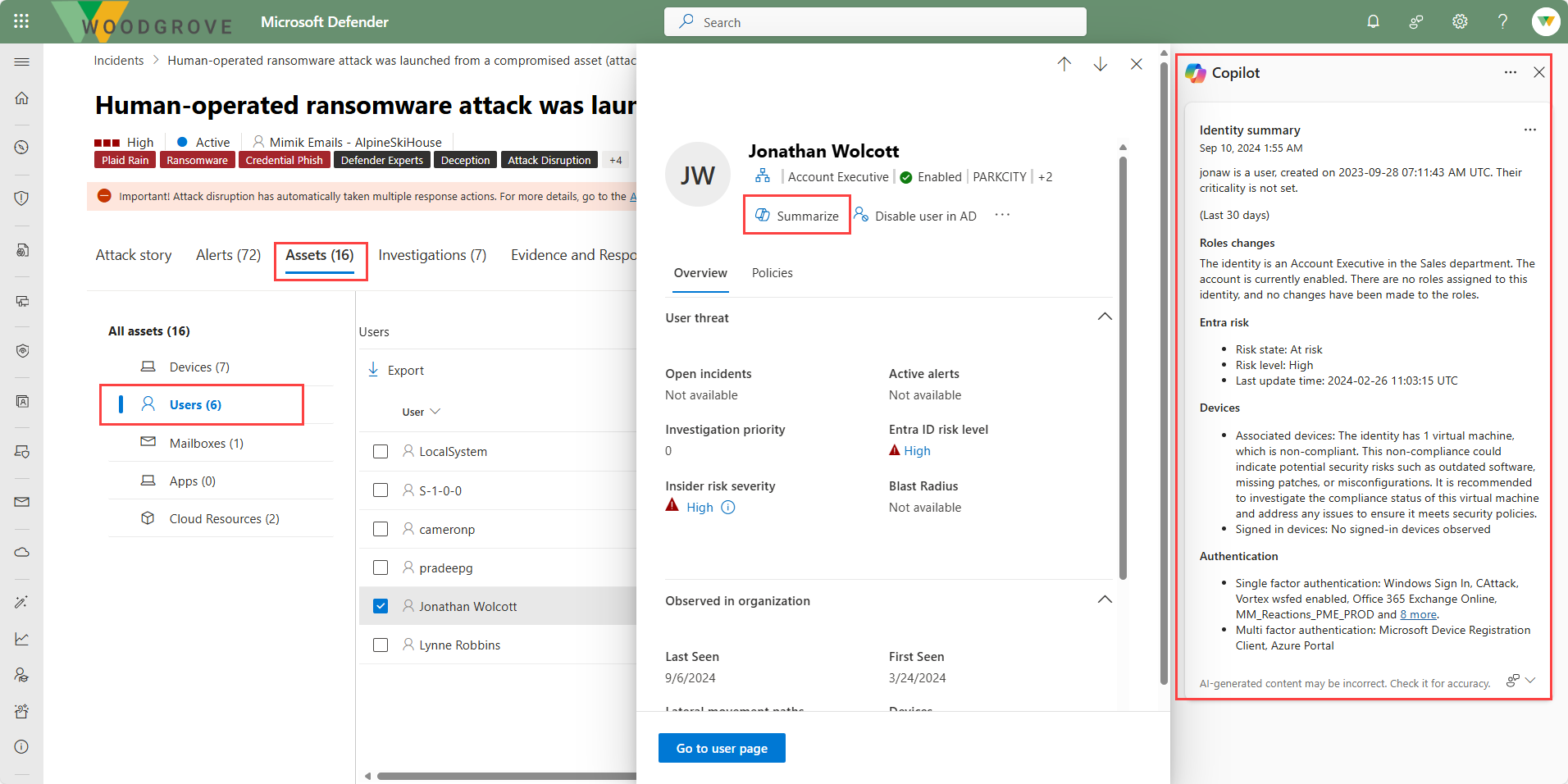

Résumer les appareils et les identités

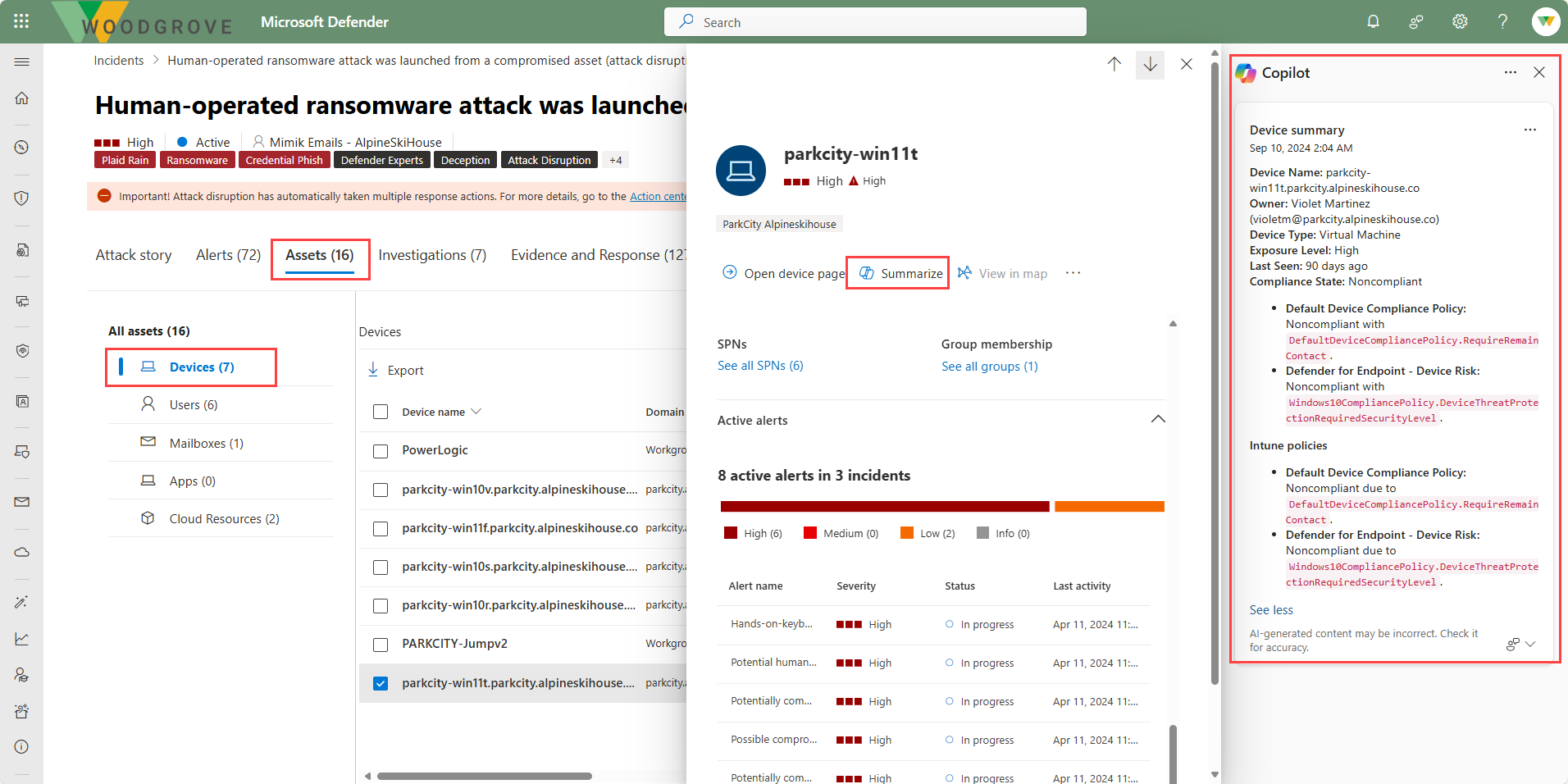

La fonctionnalité récapitulative de l’appareil de Copilot dans Defender permet aux équipes de sécurité d’obtenir la posture de sécurité d’un appareil, les informations sur le logiciel vulnérable et tous les comportements inhabituels. Les analystes de sécurité peuvent utiliser le résumé d’un appareil pour accélérer l’examen des incidents et des alertes.

Il existe de nombreuses façons d’accéder à un résumé d’appareil. Dans cet exemple, vous accédez au résumé de l’appareil via la page des ressources de l’incident. La sélection de l’onglet Ressources d’un incident affiche toutes les ressources. Dans le volet de navigation gauche, sélectionnez Appareils, puis un nom d’appareil spécifique. Dans la page de vue d’ensemble qui s’ouvre à droite, vous pouvez sélectionner l’option Copilot.

De même, Copilot dans Microsoft Defender XDR peut résumer les identités.

Fonctionnalités courantes dans les fonctionnalités clés

Il existe des options courantes dans les fonctionnalités de Copilot pour Microsoft Defender XDR.

Envoi de commentaires

Comme pour l’expérience autonome, l’expérience incorporée fournit aux utilisateurs un mécanisme permettant de fournir des commentaires sur la précision de la réponse générée par l’IA. Pour tout contenu généré par l’IA, vous pouvez sélectionner l’invite de retours d’expérience en bas à droite de la fenêtre de contenu, puis sélectionner parmi les options disponibles.

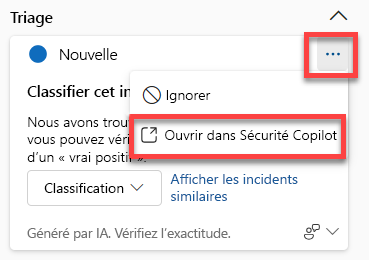

Passer à l’expérience autonome

En tant qu’analyste utilisant Microsoft Defender XDR, vous êtes susceptible de passer beaucoup de temps dans Defender XDR, de sorte que l’expérience incorporée est un excellent emplacement pour démarrer une enquête de sécurité. En fonction de ce que vous apprendrez, vous pourrez déterminer qu’une enquête plus approfondie est nécessaire. Dans ce scénario, vous pouvez facilement passer à l'expérience autonome pour mener une enquête plus détaillée sur l'ensemble des produits, qui met à profit toutes les capacités de Copilot activées dans le cadre de votre rôle.

Pour le contenu généré via l’expérience incorporée, vous pouvez facilement passer à l’expérience autonome. Pour passer à l’expérience autonome, sélectionnez les points de suspension dans la fenêtre du contenu généré, puis choisissez Ouvrir dans Sécurité Copilot.