Décrire les plug-ins Microsoft disponibles dans Microsoft Security Copilot

Microsoft Security Copilot s’intègre à diverses sources, notamment les propres produits de sécurité de Microsoft, les fournisseurs non-Microsoft, les flux d’intelligence open source, les sites web et les bases de connaissances pour générer des conseils spécifiques pour votre organisation.

Les plug-ins constituent l’un des mécanismes via lesquels Copilot s’intègre à ces différentes sources. Les plug-ins étendent les capacités de Copilot. Dans cette unité, vous allez explorer les plug-ins Microsoft.

Plug-ins Microsoft

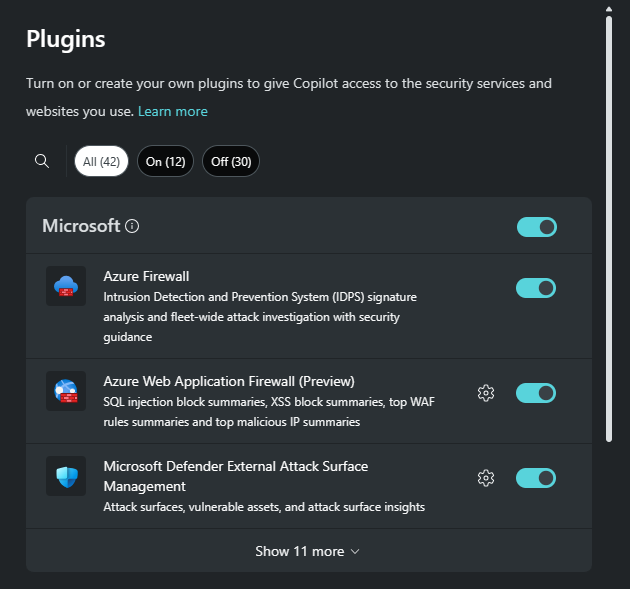

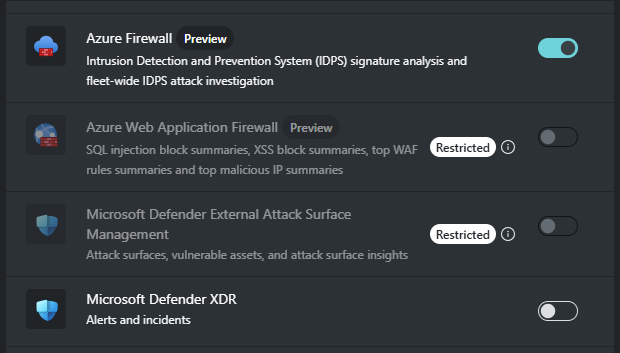

Les plug-ins Microsoft offrent à Copilot l’accès à des informations et à des capacités provenant des produits Microsoft au sein de votre organisation. L’image qui suit montre uniquement un sous-ensemble des plug-ins Microsoft disponibles et l’ordre dans lequel les plug-ins sont répertoriés peut varier de ce qui est affiché dans le produit.

Si un propriétaire Copilot a un accès restreint aux plug-ins, les plug-ins qui ont été définis comme restreints s’affichent grisés et restreints.

En général, les plug-ins Microsoft dans Copilot utilisent le modèle OBO (On Behalf Of). Cela signifie que Copilot sait qu’un client dispose de licences pour des produits spécifiques et qu’il se connecte donc automatiquement à ces produits. Copilot peut alors accéder aux produits spécifiques lorsque le plug-in est activé et, le cas échéant, que des paramètres sont configurés. Il se peut que certains plug-ins Microsoft nécessitant une configuration, comme indiqué par l’icône des paramètres ou le bouton de configuration, comprennent des paramètres configurables utilisés pour l’authentification au lieu du modèle OBO.

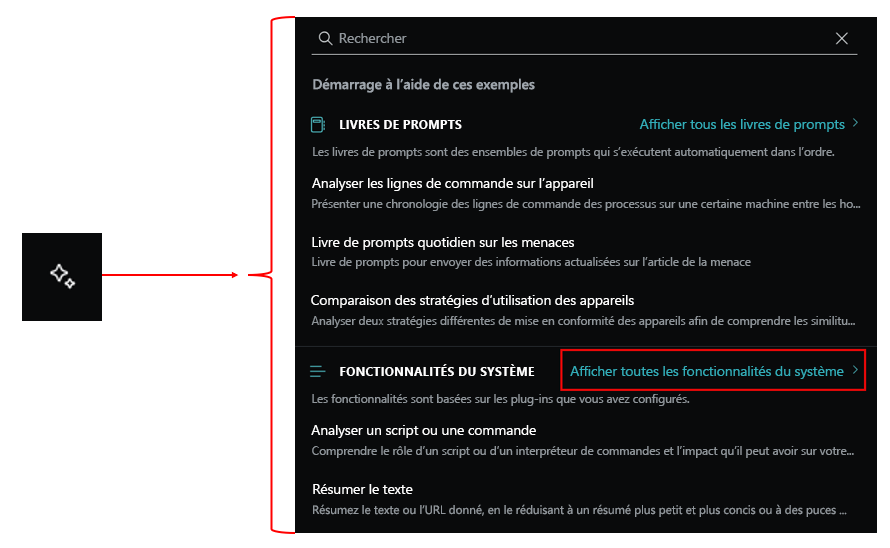

Pour afficher les fonctionnalités du système prises en charge par les plug-ins activés, vous sélectionnez l’icône de prompt située sur la barre d’invite, puis « Voir toutes les fonctionnalités du système ». Les fonctionnalités du système sont des prompts individuels spécifiques que vous pouvez utiliser dans Copilot. La sélection d’une fonctionnalité du système nécessite généralement l’entrée de plus d’éléments pour obtenir une réponse utile, mais Copilot fournit l’aide nécessaire.

Les sections qui suivent fournissent de brèves descriptions pour la plupart (pas tous) des plug-ins Microsoft disponibles. Microsoft Security Copilot étend continuellement la prise en charge des produits Microsoft.

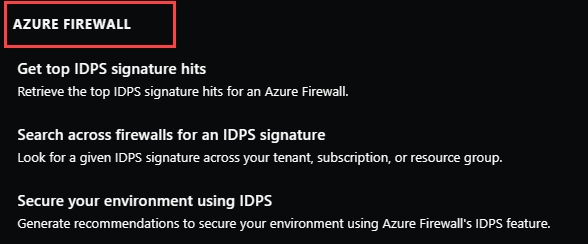

Pare-feu Azure (préversion)

Pare-feu Azure est un service de sécurité de pare-feu de réseau intelligent et natif Cloud qui fournit une protection optimale contre les menaces pour vos charges de travail cloud s’exécutant dans Azure. Il s’agit d’un service de pare-feu avec état intégral, doté d’une haute disponibilité intégrée et d’une scalabilité illimitée dans le cloud.

L’intégration du Pare-feu Azure à Copilot aide les analystes à effectuer des enquêtes détaillées sur le trafic malveillant intercepté par le système de détection et de prévention des intrusions (IDPS) et/ou les fonctionnalités de renseignement sur les menaces des pare-feu dans leur environnement.

Pour utiliser l’intégration du Pare-feu Azure à Copilot :

- Les pare-feu Azure à utiliser avec Security Copilot doivent être configurés avec des journaux structurés propres aux ressources pour IDPS, et ces journaux doivent être envoyés à un espace de travail Log Analytics.

- Les utilisateurs qui utilisent le plug-in du Pare-feu Azure dans Security Copilot doivent avoir les rôles de contrôle d’accès en fonction du rôle (RBAC) Azure appropriés pour accéder au pare-feu et à l’espace de travail Log Analytics associé.

- Le plug-in du Pare-feu Azure dans Security Copilot doit être activé.

Les fonctionnalités du Pare-feu Azure dans Copilot sont des invites intégrées que vous pouvez utiliser, mais vous pouvez également entrer vos propres invites selon les fonctionnalités prises en charge.

Voici quelques exemples d’invites :

- Le trafic malveillant a-t-il été intercepté par mon pare-feu <Nom du pare-feu> ?

- Quelles sont les 20 principales correspondances IDPS des sept derniers jours pour le pare-feu <Nom du pare-feu> dans le groupe de ressources <Nom du groupe de ressources> ?

- Si je souhaite vous assurer que tous mes pare-feu sont protégés contre les attaques à partir de l’identifiant de la signature <numéro d’identification>, comment procéder ?

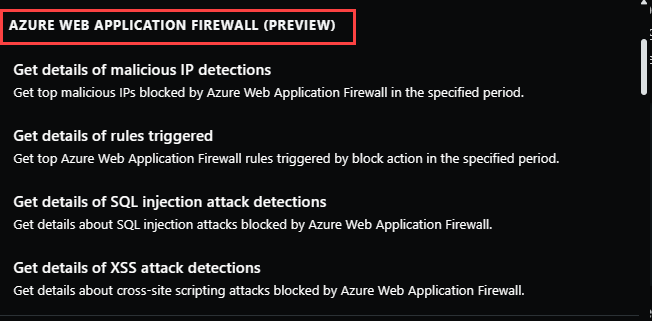

Azure Web Application Firewall (préversion)

L’intégration d’Azure Web Application Firewall (WAF) dans Security Copilot permet d’investiguer en profondeur les événements Azure WAF. Il peut vous aider à examiner les journaux WAF déclenchés par Azure WAF en quelques minutes et à fournir des vecteurs d’attaque associés à l’aide de réponses en langage naturel à la vitesse de la machine. Il fournit une visibilité sur le paysage des menaces de votre environnement. Il vous permet de récupérer une liste des règles WAF les plus fréquemment déclenchées et d’identifier les adresses IP les plus incriminées dans votre environnement.

L’intégration de Security Copilot est prise en charge sur Azure WAF intégré à Azure Application Gateway et Azure WAF intégré à Azure Front Door.

Pour utiliser l’intégration d’Azure WAF dans Copilot, le plug-in Azure WAF dans Security Copilot doit être activé et configuré.

L’expérience autonome en préversion dans Azure WAF peut vous aider à :

- Fournir la liste des principales règles WAF Azure déclenchées dans l’environnement client et générer un contexte profond avec des vecteurs d’attaque associés.

- Fournir la liste des adresses IP malveillantes dans l’environnement client et générer des menaces associées.

- Résumé des attaques d’injection SQL (SQLi).

- Résumé des attaques par scripts intersites (XSS).

Les fonctionnalités d’Azure Web Application Firewall dans Copilot sont des invites intégrées que vous pouvez utiliser, mais vous pouvez également entrer vos propres invites selon les fonctionnalités prises en charge.

Voici quelques exemples d’invites :

- Y a-t-il eu une attaque par injection SQL dans mon WAF global le dernier jour ?

- Quelles sont les principales règles WAF mondiales déclenchées au cours des 24 dernières heures ?

- Résumer la liste des adresses IP malveillantes dans mon WAF Azure Front Door au cours des six dernières heures ?

Recherche Azure AI (version préliminaire)

Le plug-in Recherche Azure AI vous permet de connecter les bases de connaissances ou les référentiels de votre entreprise à Microsoft Security Copilot. Les détails sur ce plug-in et les connexions aux bases de connaissances sont décrits dans une unité ultérieure de ce module.

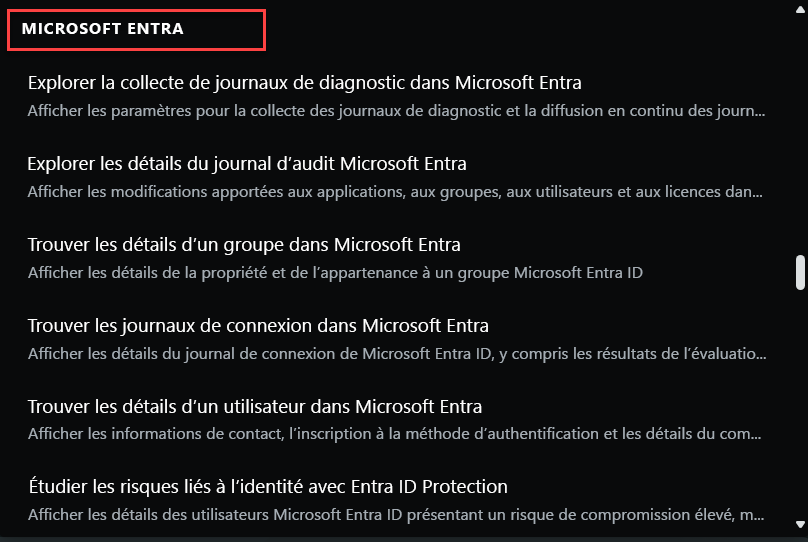

Microsoft Entra

Microsoft Entra est une famille de solutions d’accès réseau et d’identité multicloud qui permet aux organisations de protéger les identités et l’accès sécurisé à n’importe quelle ressource. Il fournit une plateforme unifiée pour la gestion des identités et des accès réseau, ce qui facilite la sécurisation des identités et des accès aux ressources dans des environnements multiclouds et hybrides.

Sécurité Copilot s’intègre à Microsoft Entra. Avec le plug-in Entra activé, les analystes de sécurité peuvent obtenir instantanément un résumé des risques, des étapes à suivre pour la correction et des directives recommandées pour chaque identité à risque, le tout en langage naturel. Les analystes peuvent utiliser Copilot pour guider la création d’un workflow de cycle de vie afin de simplifier le processus de création et d’émission des informations d’identification utilisateur et des droits d’accès. Ces capacités d’Entra et beaucoup d’autres sont prises en charge par Copilot.

Les fonctionnalités de Microsoft Entra dans Copilot sont des invites intégrées que vous pouvez utiliser, mais vous pouvez également entrer vos propres invites selon les fonctionnalités prises en charge.

Une fois le plug-in activé, l’intégration de Copilot à Microsoft Entra peut également être expérimentée via l’expérience incorporée. Les scénarios pris en charge via l’expérience incorporée sont décrits plus en détail dans le module intitulé « Décrire les expériences incorporées de Microsoft Security Copilot ».

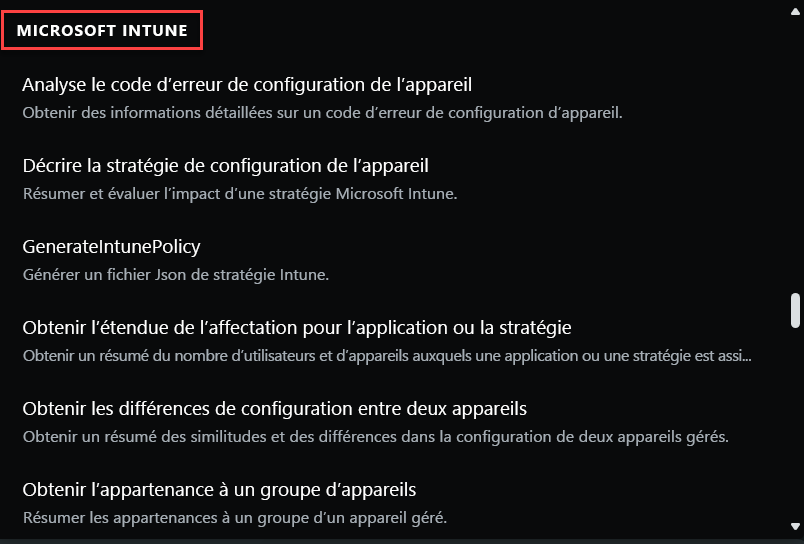

Microsoft Intune

Microsoft Intune est une solution de gestion des points de terminaison basée sur le cloud. Il gère l’accès utilisateur aux ressources organisationnelles et simplifie la gestion des applications et des appareils sur vos nombreux appareils, notamment les appareils mobiles, les ordinateurs de bureau et les points de terminaison virtuels.

Sécurité Copilot s’intègre à Microsoft Intune. Si Microsoft Intune est disponible dans le même locataire que Copilot et que le plug-in est activé, Copilot pourra obtenir des informations sur vos appareils, applications, stratégies de conformité et de configuration, et attributions de stratégie gérées dans Intune.

Pour utiliser le plug-in Microsoft Intune, l’utilisateur doit se voir attribuer un rôle spécifique au service Intune, comme le rôle Gestionnaire de sécurité de point de terminaison Intune, en plus de l’autorisation de rôle qui accorde l’accès à Copilot.

Les capacités prises en charge par le plug-in Intune permettent à un utilisateur de :

- Comparez différentes bases de référence de sécurité.

- Obtenez un résumé d’une stratégie existante.

- Obtient l’étendue de l’attribution de stratégie.

- Obtenez les différences ou les comparaisons entre deux appareils.

- Collectez rapidement les détails d’un appareil en demandant des informations le concernant.

- Obtenez des informations détaillées sur les inscriptions d’appareils d’un utilisateur et la conformité des appareils pour la résolution des problèmes ou une enquête de sécurité.

- Et plus encore

Les fonctionnalités de Microsoft Intune dans Copilot sont des invites intégrées que vous pouvez utiliser, mais vous pouvez également entrer vos propres invites selon les fonctionnalités prises en charge

Voici quelques exemples d’invite :

- Quelles applications Intune sont les plus affectées ?

- Combien d’appareils ont été inscrits dans Intune au cours des dernières 24 heures ?

- Quelle est la différence de configuration matérielle entre les appareils DeviceA et DeviceB ?

Une fois le plug-in activé, l’intégration de Copilot à Microsoft Intune peut également être expérimentée via l’expérience incorporée. Les scénarios pris en charge via l’expérience incorporée sont décrits plus en détail dans le module intitulé « Décrire les expériences incorporées de Microsoft Security Copilot ».

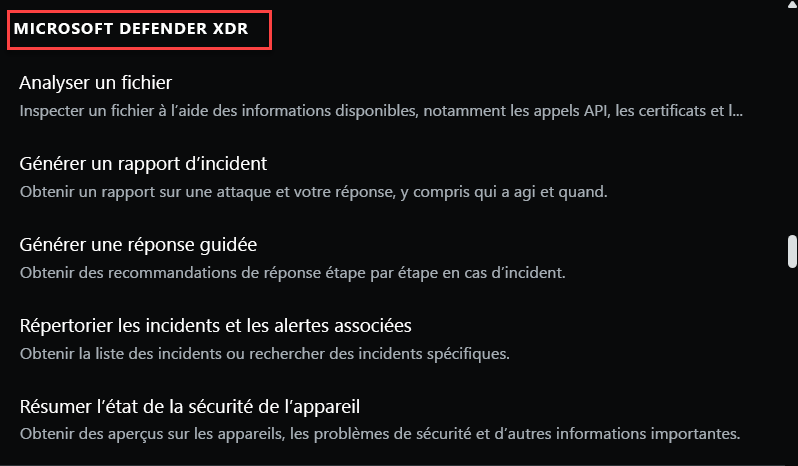

Microsoft Defender XDR

Microsoft Defender XDR est une suite unifiée de défense en entreprise pré-et post-violation qui coordonne de façon native la détection, la prévention, l’enquête et la réponse au niveau des points de terminaison, des identités, de la messagerie et des applications, afin de fournir une protection intégrée contre les attaques sophistiquées.

Il existe deux plug-ins distincts dans Copilot qui sont liés à Microsoft Defender XDR (l’interface utilisateur peut encore afficher Microsoft 365 Defender) :

- Microsoft Defender XDR

- Nouveau langage dans KQL pour Microsoft Defender XDR

L’autorisation de rôle qui accorde à l’utilisateur l’accès à Copilot détermine le niveau d’accès aux données de Microsoft Defender XDR. Aucune autre autorisation de rôle n’est requise pour utiliser le plug-in Microsoft Defender XDR ou le plug-in Langage naturel KQL pour Defender XDR.

Microsoft Defender XDR

Le plug-in Microsoft Defender XDR comprend des fonctionnalités qui permettent aux utilisateurs d’effectuer ce qui suit :

- Résumer rapidement les incidents

- Prendre des mesures pour des incidents via des réponses guidées.

- Créer des rapports d'incidents

- Obtenir des réponses guidées aux incidents

- Obtenir des résumés d’appareils Defender

- Analyser les fichiers

- plus...

Les fonctionnalités de Microsoft Defender XDR dans Copilot sont des invites intégrées que vous pouvez utiliser, mais vous pouvez également entrer vos propres invites selon les fonctionnalités prises en charge.

Copilot inclut également une séquence de prompts intégrée pour examiner des incidents Microsoft Defender XDR que vous pouvez utiliser pour obtenir un rapport sur un incident particulier avec les alertes, scores de réputation, utilisateurs et appareils associés.

Une fois le plug-in activé, l’intégration de Copilot à Microsoft Defender XDR peut également être expérimentée via l’expérience incorporée. Les scénarios pris en charge via l’expérience incorporée sont décrits plus en détail dans le module intitulé « Décrire les expériences incorporées de Microsoft Security Copilot ».

Langage naturel dans KQL pour Microsoft Defender

Le plug-in de langage naturel dans KQL pour Microsoft Defender (NL2KQLDefender) active la fonctionnalité de l’assistant de requête qui convertit des questions en langage naturel, dans le contexte du repérage des menaces, en une requête KQL prête à l’emploi. L’Assistant requête permet aux équipes de sécurité de gagner du temps en générant une requête KQL qui peut ensuite être exécutée automatiquement ou modifiée en fonction des besoins de l’analyste.

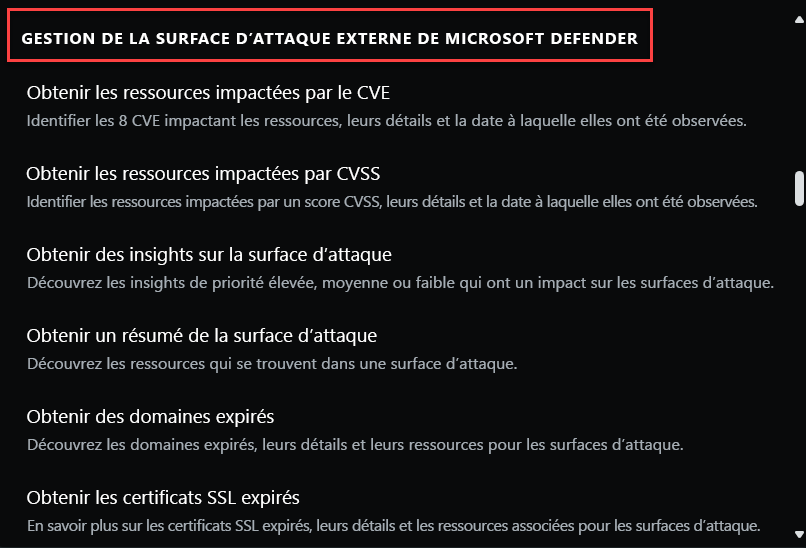

Microsoft Defender External Attack Surface Management (Defender EASM)

Microsoft Defender EASM (External Attack Surface Management) découvre et mappe en permanence votre surface d’attaque numérique pour fournir une vue externe de votre infrastructure en ligne. Cette visibilité permet aux équipes informatiques et de sécurité d’identifier les inconnus, de hiérarchiser les risques, d’éliminer les menaces et d’étendre le contrôle des vulnérabilités et de l’exposition au-delà du pare-feu. Les insights sur la surface d’attaque sont générés en utilisant les données d’infrastructure et de vulnérabilité pour exposer les domaines de préoccupation clés de votre organisation.

Si vous utilisez Defender EASM dans le même locataire que Copilot et que vous activez le plug-in, Copilot peut faire apparaître des insights de Defender EASM sur la surface d’attaque d’une organisation. Ces insights peuvent vous aider à comprendre votre posture de sécurité et à atténuer les vulnérabilités.

Les fonctionnalités de Defender EASM dans Copilot sont des invites intégrées que vous pouvez utiliser, mais vous pouvez également entrer vos propres invites selon les fonctionnalités prises en charge.

Voici quelques exemples d’invite :

- Ma surface d’attaque externe est-elle impactée par CVE-2023-21709 ?

- Obtenir les ressources affectées par les scores CVSS de haute priorité dans ma surface d’attaque.

- Combien de ressources ont des scores CVSS critiques pour mon organisation ?

Si vous souhaitez utiliser ce plug-in, il est nécessaire de configurer des paramètres pour identifier l’abonnement de votre organisation à Defender EASM.

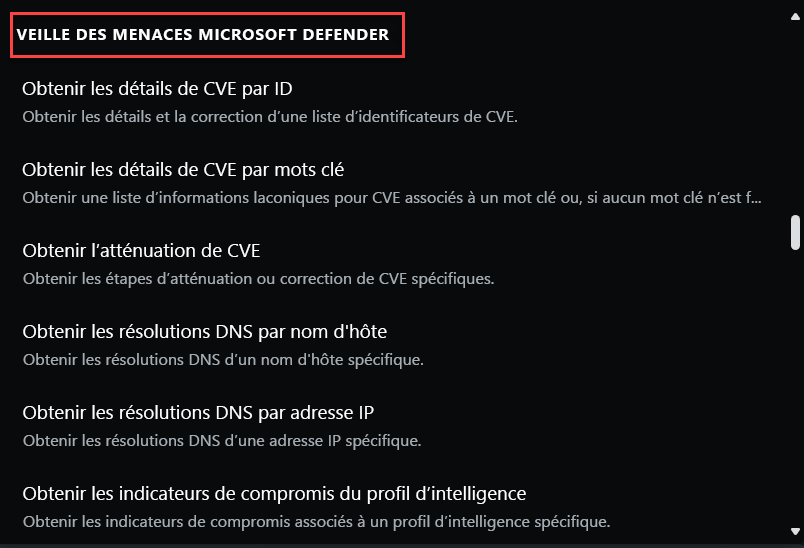

Microsoft Defender Threat Intelligence

Microsoft Defender Threat Intelligence (Defender TI) est une plateforme qui simplifie le triage, la réponse aux incidents, la détection des menaces, les gestion des vulnérabilités et les flux de travail d’analyste de veille des cyber-menaces lors de l’analyse de l’infrastructure des menaces et de la collecte des informations de veille des menaces.

Sécurité Copilot s’intègre à Microsoft Defender TI. L’activation du plug-in Defender TI permet à Copilot de fournir des informations sur des groupes d’activités de menace, des indicateurs de compromission (IOC), des outils ainsi qu’une veille des menaces contextuelle. Vous pouvez utiliser les invites et les séquences de prompts pour investiguer des incidents, enrichir vos flux de détection avec des informations sur la veille des menaces ou acquérir plus de connaissances sur le paysage des menaces au sein de votre organisation ou au niveau mondial.

Les fonctionnalités de Microsoft Defender TI dans Copilot sont des invites intégrées que vous pouvez utiliser, mais vous pouvez également entrer vos propres invites selon les fonctionnalités prises en charge.

Voici quelques exemples d’invite :

- Montrez-moi les derniers articles sur les menaces.

- Obtenir des articles sur les menaces associés au secteur financier.

- Partager les technologies susceptibles d’être vulnérables à la vulnérabilité – CVE-2021-44228.

- Résumer la vulnérabilité CVE-2021-44228.

Les invites intégrées qui fournissent des informations à partir de Defender TI incluent :

- Évaluation de l’impact des vulnérabilités : génère un rapport récapitulant les informations pour une vulnérabilité connue, y compris les étapes à suivre pour y remédier.

- Profil d’acteur de menace : génère un rapport sur le profil d’un groupe d’activités connu, y compris des suggestions pour se défendre contre leurs outils et tactiques courants.

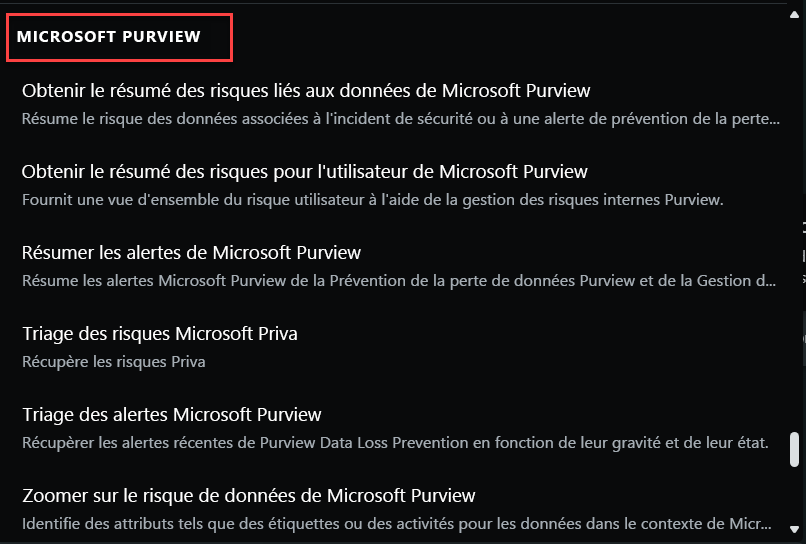

Microsoft Purview

Microsoft Purview est un ensemble complet de solutions qui peuvent aider votre organisation à gouverner, protéger et gérer des données où qu’elles soient. Les solutions Microsoft Purview offrent une couverture intégrée et permettent de résoudre la fragmentation des données dans les organisations, l’absence de visibilité qui entrave la gouvernance et la protection des données et le flou des rôles de gestion informatique traditionnels.

Le plug-in Purview dans Security Copilot vous permet d’obtenir des données précieuses et des insights sur les risques utilisateur afin d’identifier la source d’une attaque et toutes les données sensibles susceptibles de présenter un risque, à condition d’avoir l’autorisation de rôle appropriée dans Microsoft Purview. Du fait que Microsoft Copilot suppose les autorisations de l’utilisateur lorsqu’il tente d’accéder aux données pour répondre aux requêtes, vous devez disposer des autorisations de rôle requises pour accéder aux données. En outre, votre organisation doit disposer d’une licence et être intégrée aux solutions Microsoft Purview applicables.

Les fonctionnalités de Microsoft Purview dans Copilot sont des invites intégrées que vous pouvez utiliser, mais vous pouvez également entrer vos propres invites selon les fonctionnalités prises en charge.

Les fonctionnalités de Copilot peuvent également être expérimentées directement au sein de solutions Purview, via l’expérience incorporée. Les scénarios pris en charge via l’expérience incorporée sont décrits plus en détail dans le module intitulé « Décrire les expériences incorporées de Microsoft Security Copilot ».

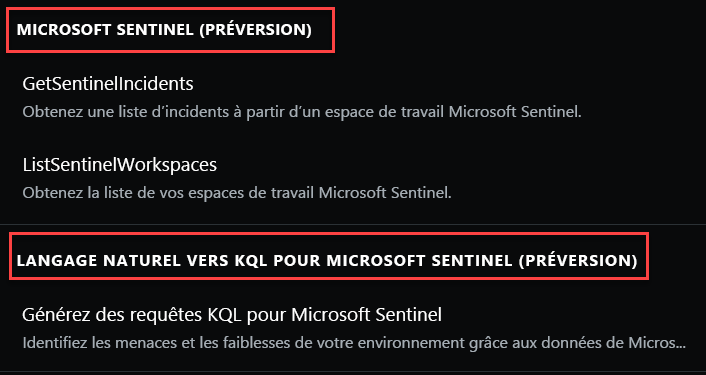

Microsoft Sentinel (version préliminaire)

Microsoft Sentinel fournit une analytique de sécurité intelligente et une veille des menaces à l’échelle de l’entreprise. Avec Microsoft Sentinel, vous disposez d’une solution unique pour la détection des attaques, la visibilité des menaces, la chasse proactive et la réponse aux menaces.

Il existe deux plug-ins distincts dans Copilot qui sont liés à Sentinel :

- Microsoft Sentinel (version préliminaire)

- Langage naturel dans KQL Microsoft Sentinel (Préversion)

Microsoft Sentinel (version préliminaire)

Pour utiliser le plug-in Sentinel, l’utilisateur doit se voir attribuer une autorisation de rôle qui accorde l’accès à Copilot et un rôle spécifique à Sentinel, comme Lecteur Microsoft Sentinel, pour accéder aux incidents dans l’espace de travail.

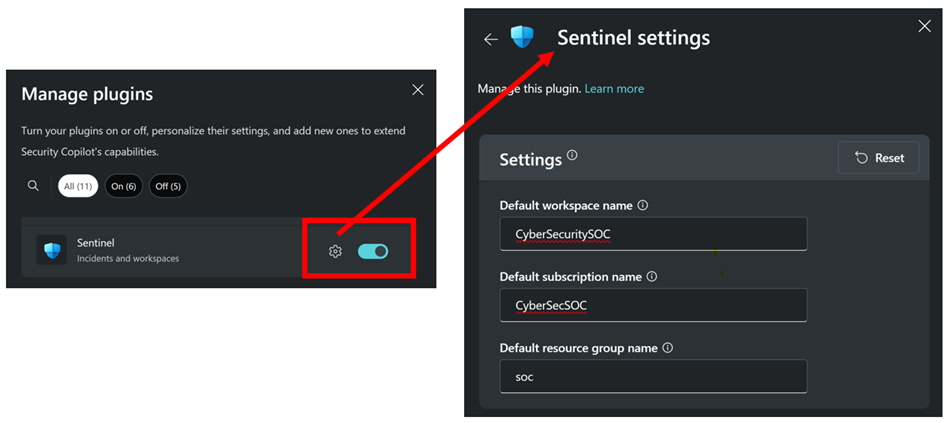

Le plug-in Sentinel nécessite également que l’utilisateur configure l’espace de travail Sentinel, le nom de l’abonnement et le nom du groupe de ressources.

Les capacités du plug-in Sentinel sont axées sur les incidents et les espaces de travail. En outre, Copilot inclut une séquence d’invites pour l’enquête sur des incidents Microsoft Sentinel. Cette séquence de prompts inclut des invites pour obtenir un rapport sur un incident spécifique ainsi que les alertes, les scores de réputation, les utilisateurs et les appareils associés.

Langage naturel dans KQL Microsoft Sentinel (Préversion)

Le langage naturel vers le plug-in Sentinel KQL (NL2KQLSentinel) convertit les questions en langage naturel, dans le contexte du repérage des menaces, en une requête KQL prête à l’emploi. Ceci permet aux équipes de sécurité de gagner du temps en générant une requête KQL qui peut ensuite être exécutée automatiquement ou modifiée en fonction des besoins de l’analyste.