Comprendre les signatures d’accès partagé

Une bonne pratique consiste à ne pas partager les clés de compte de stockage avec des applications tierces externes. Si ces applications ont besoin d’accéder à vos données, vous devez sécuriser leurs connexions sans utiliser les clés de compte de stockage.

Pour les clients non approuvés, utilisez une signature d’accès partagé (SAS). Une signature d’accès partagé (SAS) est une chaîne contenant un jeton de sécurité qui peut être associé à un URI. Vous pouvez utiliser une signature d’accès partagé (SAS) pour déléguer l’accès aux objets de stockage et spécifier des contraintes, comme les autorisations et la période d’accès.

Vous pouvez donner un jeton SAS à un client, par exemple pour qu’il puisse charger des photos dans un système de fichiers de Stockage Blob. Vous pouvez séparément donner l’autorisation de lire ces images à une application web. Dans les deux cas, vous autorisez uniquement l’accès dont l’application a besoin pour effectuer la tâche.

Types de signatures d’accès partagé

Vous pouvez utiliser une signature SAS au niveau du service pour autoriser l’accès à des ressources spécifiques dans un compte de stockage. Vous utilisez par exemple ce type de signature SAS pour permettre à une application de récupérer la liste des fichiers d’un système de fichiers ou pour télécharger un fichier.

Utilisez une signature SAS au niveau du compte pour autoriser l’accès à tout ce que peut permettre une signature SAS au niveau du service, ainsi qu’à des ressources et capacités supplémentaires. Par exemple, vous pouvez utiliser une signature SAS au niveau du compte pour autoriser la création de systèmes de fichiers.

Vous utilisez normalement une signature SAS pour un service dans lequel les utilisateurs lisent et écrivent leurs données dans votre compte de stockage. Les comptes qui stockent des données utilisateur ont deux conceptions typiques :

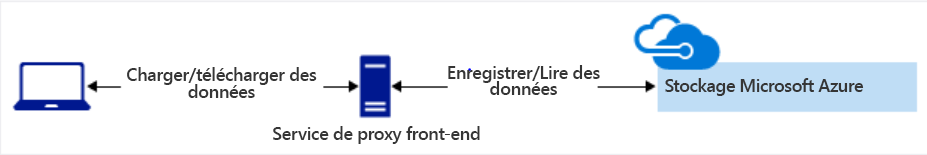

- Les clients chargent et téléchargent les données par le biais d’un service proxy front-end, qui se charge de l’authentification. Ce service proxy front-end a l’avantage de permettre la validation des règles métier. Mais si le service doit gérer de grandes quantités de données ou des transactions à grand volume, il peut s’avérer compliqué ou coûteux de mettre à l’échelle ce service pour répondre à la demande.

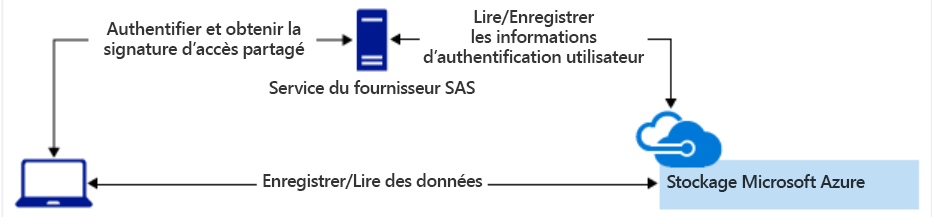

- Un service léger authentifie le client selon les besoins. Il génère ensuite une signature SAS. Après avoir reçu la signature SAS, le client peut accéder directement aux ressources du compte de stockage. La signature SAS définit les autorisations et l’intervalle d’accès du client. Elle réduit le besoin de router toutes les données par le service proxy frontal.