Configurer les méthodes d’authentification multifacteur

Comme nous l’avons vu précédemment dans ce module, il est recommandé d’autoriser les utilisateurs à sélectionner plusieurs méthodes d’authentification au cas où leur méthode principale ne serait pas disponible.

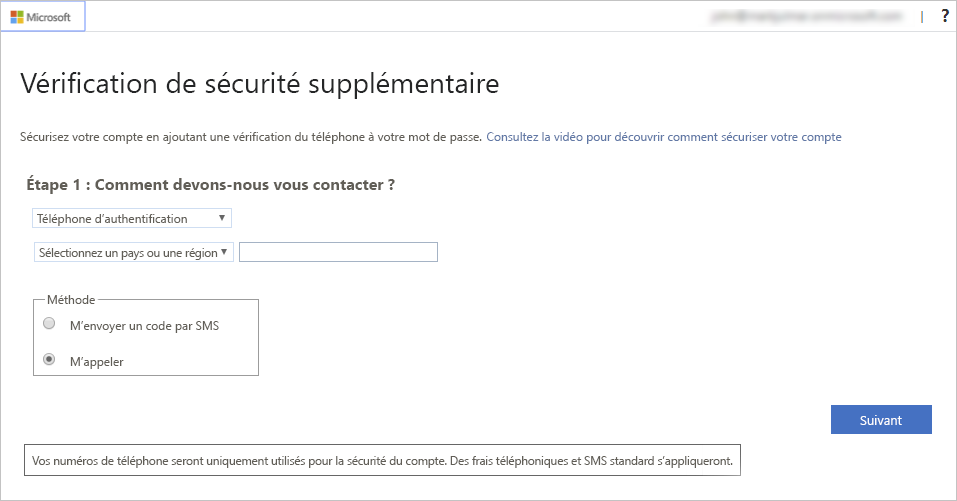

Quand un utilisateur se connecte pour la première fois à un service qui exige MFA, il est invité à spécifier sa méthode d’authentification multifacteur préférée, comme indiqué dans la capture d’écran suivante :

Conseil

Si vous avez suivi l’exercice précédent et activé MFA pour un compte et une application, vous pouvez essayer d’accéder à cette application avec le compte d’utilisateur spécifié. Vous devez voir le flux précédent.

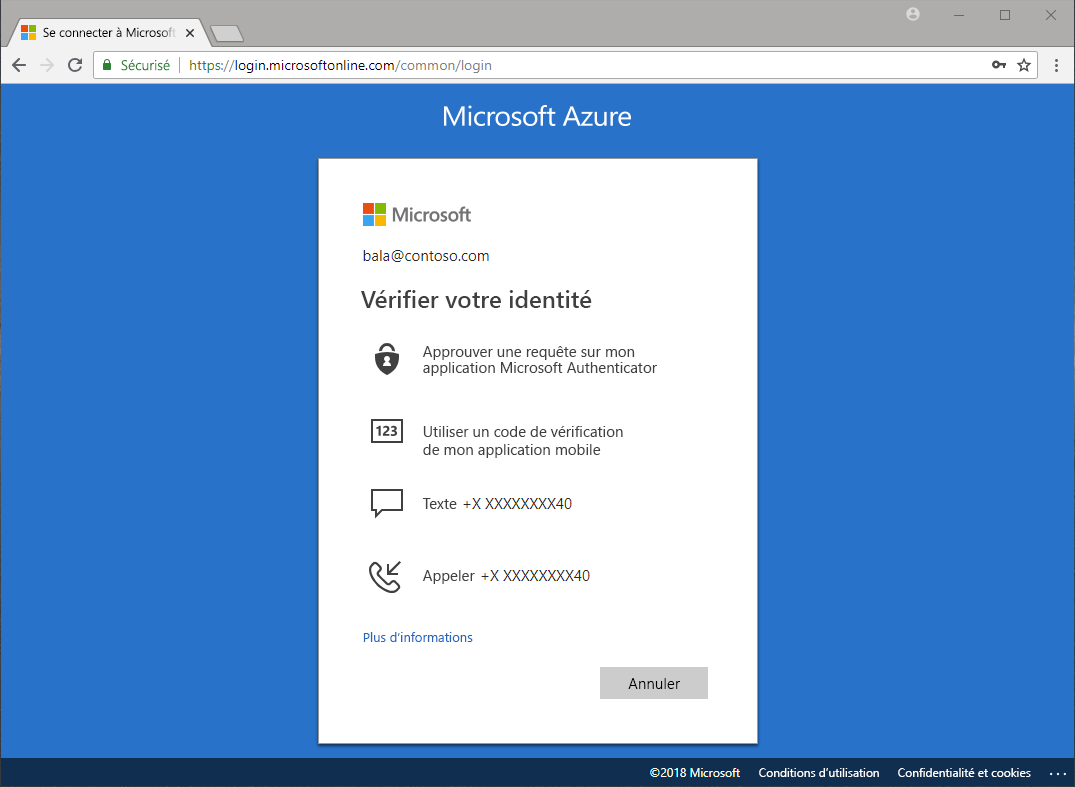

Une fois l’inscription effectuée, chaque fois que l’utilisateur se connecte à un service ou une application qui exige MFA, le processus de connexion Azure l’invite à entrer les informations d’authentification, comme le montre l’image suivante :

Méthodes d’authentification Azure

Comme vous l’avez vu précédemment, l’administrateur peut configurer plusieurs méthodes d’authentification. Certaines d’entre elles prennent aussi en charge la réinitialisation de mot de passe en libre-service (SSPR) qui permet aux utilisateurs de réinitialiser leur mot de passe en fournissant une deuxième forme d’authentification. Vous pouvez coupler ce service avec l’authentification multifacteur Microsoft Entra pour faciliter le fardeau du personnel informatique.

Le tableau suivant liste les méthodes d’authentification et les services qui peuvent les utiliser.

| Méthode d’authentification | Services |

|---|---|

| Mot de passe | Authentification multifacteur Microsoft Entra et SSPR |

| Questions de sécurité | SSPR |

| Adresse e-mail | SSPR |

| Windows Hello Entreprise | Authentification multifacteur Microsoft Entra et SSPR |

| Clé de sécurité FIDO2 | Authentification multifacteur Microsoft Entra et SSPR |

| Application Microsoft Authenticator | Authentification multifacteur Microsoft Entra et SSPR |

| Jetons matériels OATH | Authentification multifacteur Microsoft Entra et SSPR |

| Jeton logiciel OATH | Authentification multifacteur Microsoft Entra et SSPR |

| SMS | Authentification multifacteur Microsoft Entra et SSPR |

| Appel vocal | Authentification multifacteur Microsoft Entra et SSPR |

| Mots de passe d’application | Authentification multifacteur Microsoft Entra dans certains cas |

Mot de passe

Cette méthode est la seule que vous ne pouvez pas désactiver.

Questions de sécurité

Cette méthode est disponible uniquement pour les comptes non administratifs qui utilisent la réinitialisation de mot de passe en libre-service.

Azure stocke les questions de sécurité de façon privée et très sécurisée sur un objet utilisateur dans l’annuaire. Seuls les utilisateurs peuvent répondre aux questions et uniquement lors de l’inscription. Un administrateur ne peut pas lire ni changer les questions ou les réponses d’un utilisateur.

Azure fournit 35 questions prédéfinies, toutes traduites et localisées en fonction des paramètres régionaux du navigateur.

Vous pouvez personnaliser les questions à l’aide de l’interface administrative. Azure les affiche dans la langue entrée. La longueur maximale est de 200 caractères.

Adresse e-mail

Cette méthode est disponible uniquement dans SSPR. Nous vous recommandons d’éviter d’utiliser un compte e-mail dont l’accès n’exige pas le mot de passe Microsoft Entra de l’utilisateur.

Windows Hello Entreprise

Windows Hello Entreprise fournit une authentification biométrique fiable et entièrement intégrée qui repose sur la reconnaissance faciale ou la correspondance des empreintes digitales. Windows Hello Entreprise, les clés de sécurité FIDO2 et Microsoft Authenticator sont des solutions sans mot de passe.

Clés de sécurité FIDO2

Les clés de sécurité FIDO2 sont une méthode d’authentification sans mot de passe basée sur des normes qu’il est impossible d’hameçonner. Elles peuvent se présenter dans n’importe quel facteur de forme. Fast Identity Online (FIDO) est une norme ouverte d’authentification sans mot de passe.

Les utilisateurs peuvent enregistrer, puis sélectionner une clé de sécurité FIDO2 dans l’interface de connexion en tant que principal moyen d’authentification. Ces clés de sécurité FIDO2 sont généralement des périphériques USB, mais elles peuvent également utiliser les technologies Bluetooth ou NFC.

Les utilisateurs peuvent se servir de leurs clés de sécurité FIDO2 pour se connecter à leurs appareils Windows 10 Microsoft Entra ID ou joints à Microsoft Entra hybride. Ils peuvent bénéficier de l’authentification unique sur leurs ressources cloud et locales. Les utilisateurs peuvent également se connecter aux navigateurs pris en charge.

Application Microsoft Authenticator

Cette méthode est disponible pour Android et iOS. Les utilisateurs peuvent inscrire leur application mobile ici.

L’application Microsoft Authenticator permet d’empêcher tout accès non autorisé aux comptes. Elle envoie une notification qui permet d’arrêter les transactions frauduleuses sur votre smartphone ou tablette. Les utilisateurs voient la notification et confirment ou refusent la demande.

Les utilisateurs peuvent faire appel à l’application Microsoft Authenticator ou à une autre application tierce comme jeton logiciel pour générer un code de vérification OATH. Après avoir entré le nom d’utilisateur et le mot de passe, les utilisateurs entrent le code fourni par l’application sur l’écran de connexion. Le code de vérification fournit un deuxième formulaire d’authentification. Les utilisateurs peuvent également configurer l’application Microsoft Authenticator afin qu’elle leur envoie une notification Push qu’ils sélectionnent et approuvent pour se connecter.

Jetons matériels OATH

OATH est un standard ouvert qui spécifie le mode de génération des codes de mot de passe à usage unique. Microsoft Entra ID prend en charge l’utilisation des jetons OATH-TOTP SHA-1 de 30 secondes ou 60 secondes. Les clients peuvent obtenir ces jetons auprès du fournisseur de leur choix. Les clés secrètes sont limitées à 128 caractères. Cette limite peut ne pas être compatible avec tous les jetons.

Jetons logiciels OATH

Les jetons logiciels OATH sont généralement des applications telles que l’application Microsoft Authenticator et d’autres applications d’authentification. Microsoft Entra ID génère la clé secrète, ou la valeur de départ, qui est entrée dans l’application et utilisée pour générer chaque code OTP.

SMS

Azure envoie un code de vérification à un téléphone mobile par SMS. L’utilisateur doit entrer le code dans le navigateur pendant une période de temps spécifique pour continuer.

Appel vocal

Azure utilise un système vocal automatisé pour appeler le numéro et le propriétaire utilise le clavier pour confirmer l’authentification. Cette option n’est pas disponible pour le niveau Microsoft Entra Gratuit/Essai.

Mot de passe des applications

Certaines applications qui ne sont pas des navigateurs ne prennent pas en charge l’authentification multifacteur Microsoft Entra. Si les utilisateurs sont activés pour l’authentification multifacteur Microsoft Entra et qu’ils essaient d’utiliser des applications hors navigateur, ils ne peuvent pas s’authentifier. Un mot de passe d’application permet aux utilisateurs de continuer à s’authentifier.

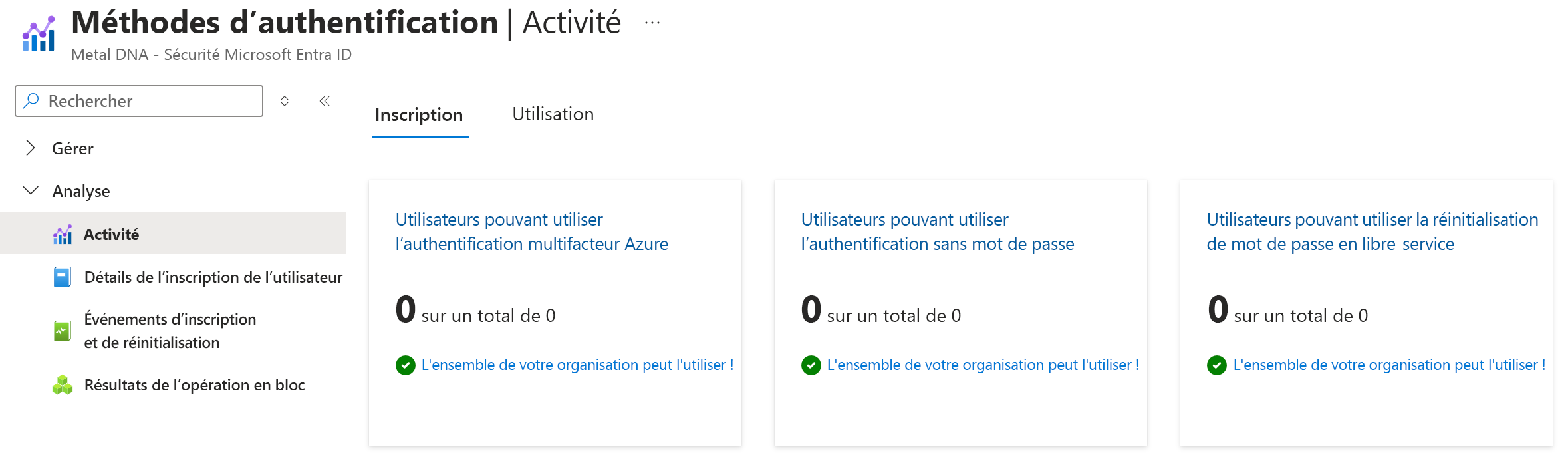

Surveillance de l’adoption

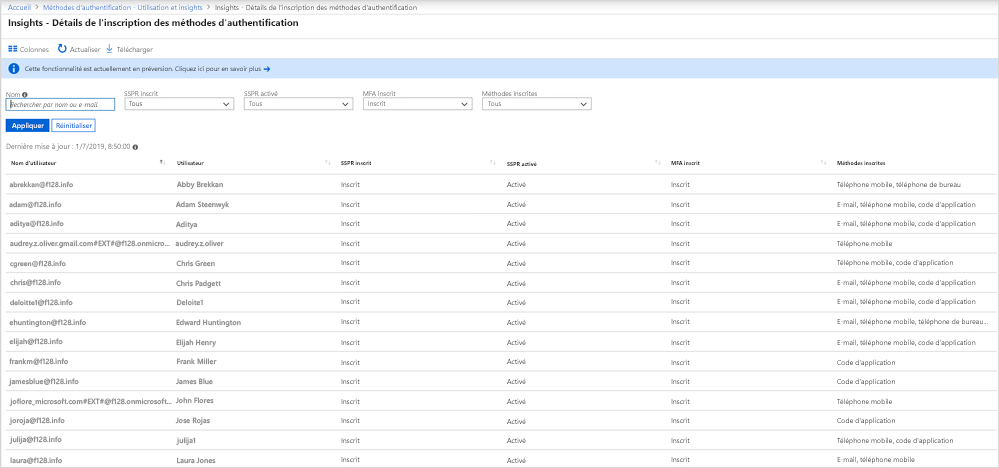

Microsoft Entra ID propose une vueUtilisation & Insights dans la section Supervision où vous pouvez surveiller l’activité des méthodes d’authentification. À partir de là, vous pouvez voir l’adoption de MFA et SSPR :

En plus des chiffres d’inscription d’ensemble, vous pouvez voir si les inscriptions ont réussi ou échoué par méthode d’authentification. Cet état de fait vous permet de comprendre les méthodes d’authentification que vos utilisateurs ont le plus inscrites et celles qui sont les plus faciles à inscrire. Ces données sont calculées sur la base des 30 derniers jours des journaux d’audit des expériences d’inscription des informations de sécurité et d’inscription SSPR.

Vous pouvez aller plus dans le détail et voir les dernières informations d’audit des inscriptions pour chaque utilisateur en cliquant sur le graphique.

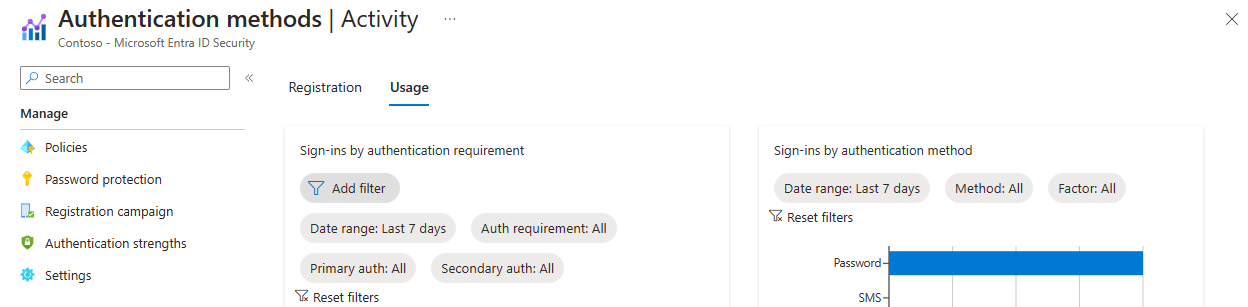

Vous pouvez également en savoir plus sur l’utilisation de SSPR dans votre organisation en consultant l’onglet Utilisation de la vue principale, comme montré dans l’image suivante :