Exercice – router le trafic réseau via le Pare-feu Azure

Dans l’exercice précédent, vous avez déployé le Pare-feu Azure. Vous devez maintenant router l’ensemble du trafic réseau via le pare-feu et filtrer le trafic à l’aide de règles de pare-feu. Lorsque vous aurez terminé, le Pare-feu Azure protégera le trafic réseau sortant pour Azure Virtual Desktop.

Routage de l’ensemble du trafic via le pare-feu

Pour le sous-réseau utilisé par le pool d’hôtes, configurez l’itinéraire sortant par défaut pour traverser le pare-feu. Vous allez effectuer les trois étapes suivantes :

- Créez une table de routage dans le même groupe de ressources que le pare-feu et les VM du pool d’hôtes.

- Associez la table de routage au sous-réseau que les VM de votre pool d’hôtes utilisent.

- Dans la table de routage, ajoutez la route vers le pare-feu.

Une fois ces étapes terminées, l’ensemble du trafic est routé vers le Pare-feu Azure.

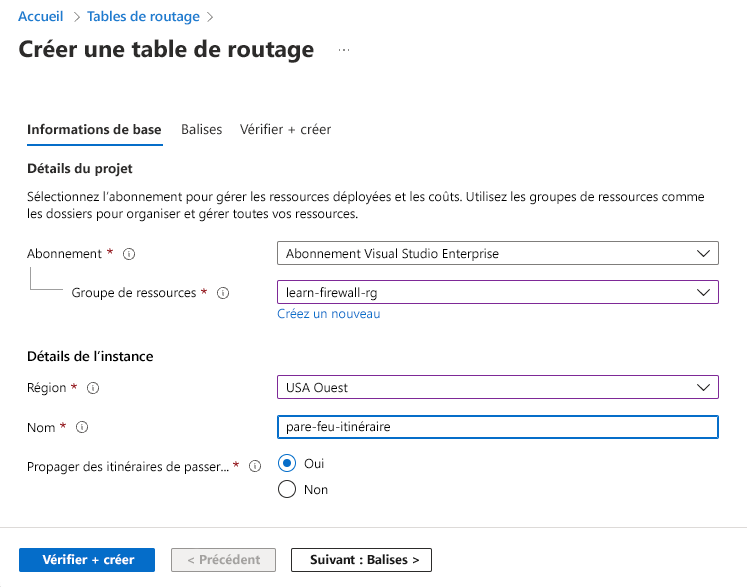

Créer une table de routage

Tout d’abord, vous allez créer une table de routage appelée firewall-route.

Dans le Portail Azure, recherchez et sélectionnez Tables de routage.

Sélectionnez + Créer.

Utilisez les valeurs suivantes :

Champ Valeur Abonnement Votre abonnement Resource group learn-firewall-rg Région Sélectionnez le même emplacement que celui utilisé précédemment. Name pare-feu-route

Sélectionnez Vérifier + créer>Créer.

Une fois le déploiement terminé, sélectionnez Accéder à la ressource.

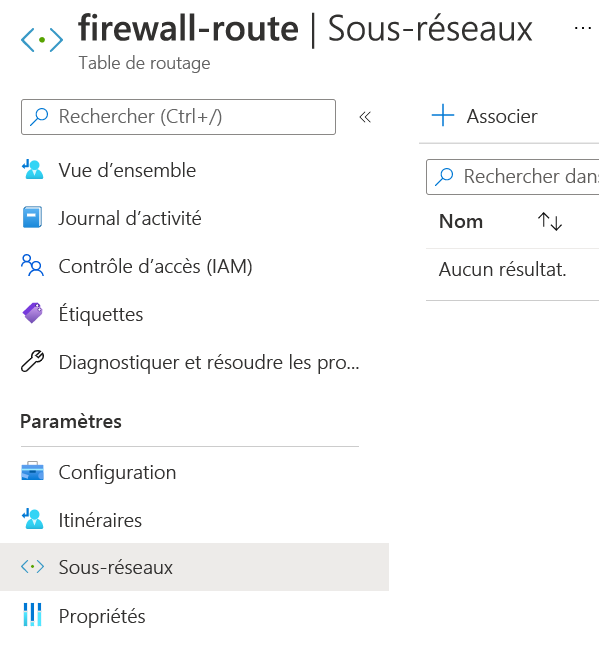

Association de la table de routage au sous-réseau de la charge de travail

À présent, vous allez associer firewall-route au sous-réseau du pool d’hôtes.

Sur firewall-route, sous Paramètres, sélectionnez Sous-réseaux.

Sélectionnez + Associer.

Sélectionnez les valeurs suivantes :

Champ Valeur Réseau virtuel hostVNet Subnet hostSubnet Sélectionnez OK et attendez que l’association soit ajoutée.

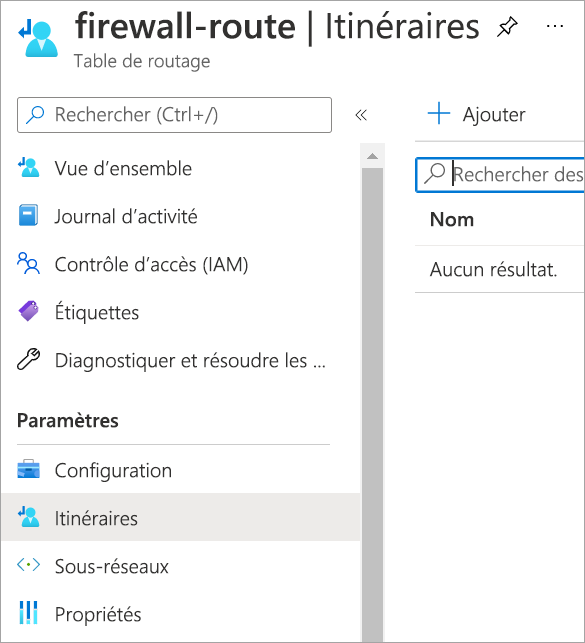

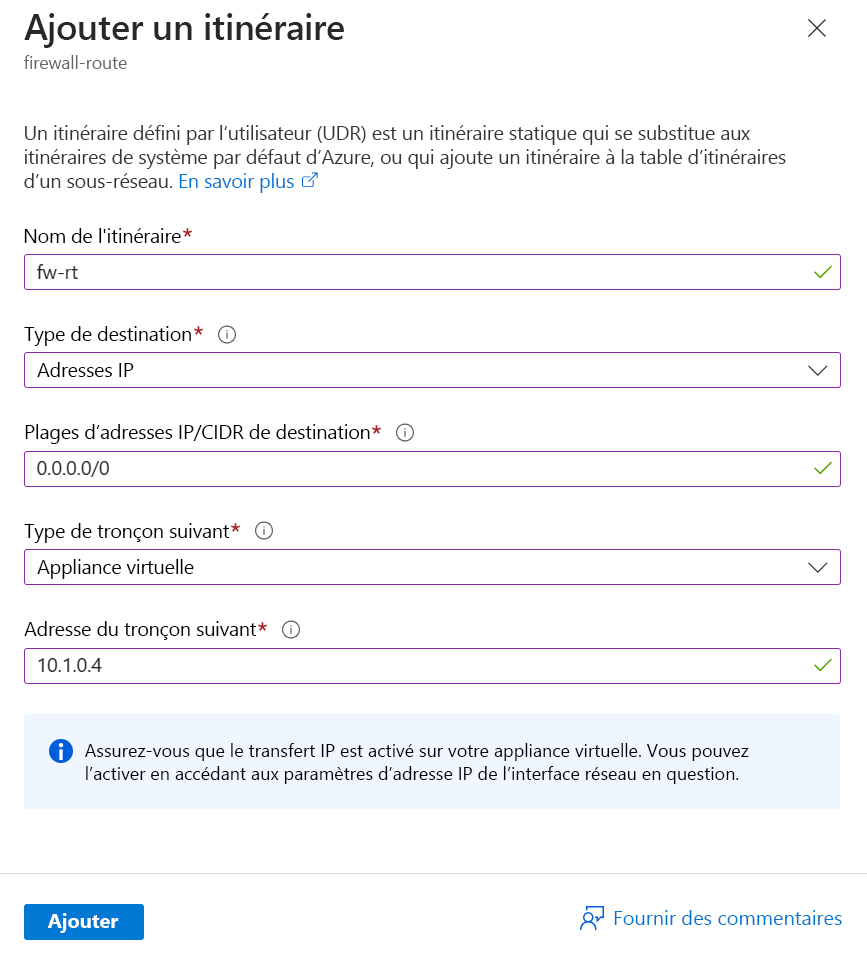

Ajout d’une route à la table de routage

La dernière étape consiste à ajouter une route vers le Pare-feu Azure sur la table de routage. Une fois cette étape terminée, l’ensemble du trafic réseau sur le réseau virtuel du pool d’hôtes est routé via le Pare-feu Azure.

Sous Paramètres, sélectionnez Routes.

Sélectionnez Ajouter.

Saisissez les valeurs suivantes :

Champ Valeur Nom de l’itinéraire fw-rt Type de destination Adresses IP Plages d’adresses IP/CIDR de destination 0.0.0.0/0 Type de tronçon suivant Appliance virtuelle adresse de tronçon suivant Collez l’adresse IP privée du pare-feu à partir du module d’exercices précédent. Vous trouverez ceci sous votre page Pare-feu, indiquée par Adresse IP privée du pare-feu.

Sélectionnez Ajouter.

Créer une collection de règles d’application

Par défaut, le pare-feu refuse l’accès à tout, donc vous devez configurer les conditions sous lesquelles le trafic est autorisé à le traverser.

Créez un regroupement de règles d’application avec des règles pour autoriser l’accès Azure Virtual Desktop à plusieurs noms de domaine complets (FQDN).

Dans le Portail Azure, recherchez et sélectionnez Pare-feu.

Sélectionnez le pare-feu apprentissage-fw.

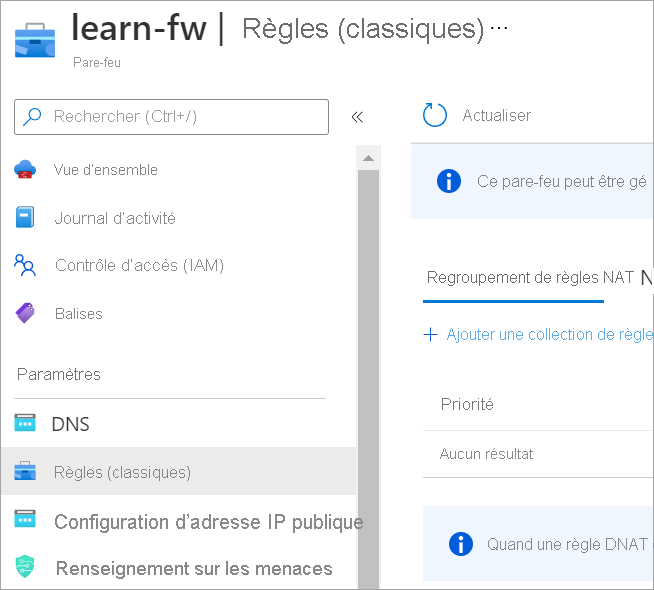

Sous Paramètres, sélectionnez Règles (classiques).

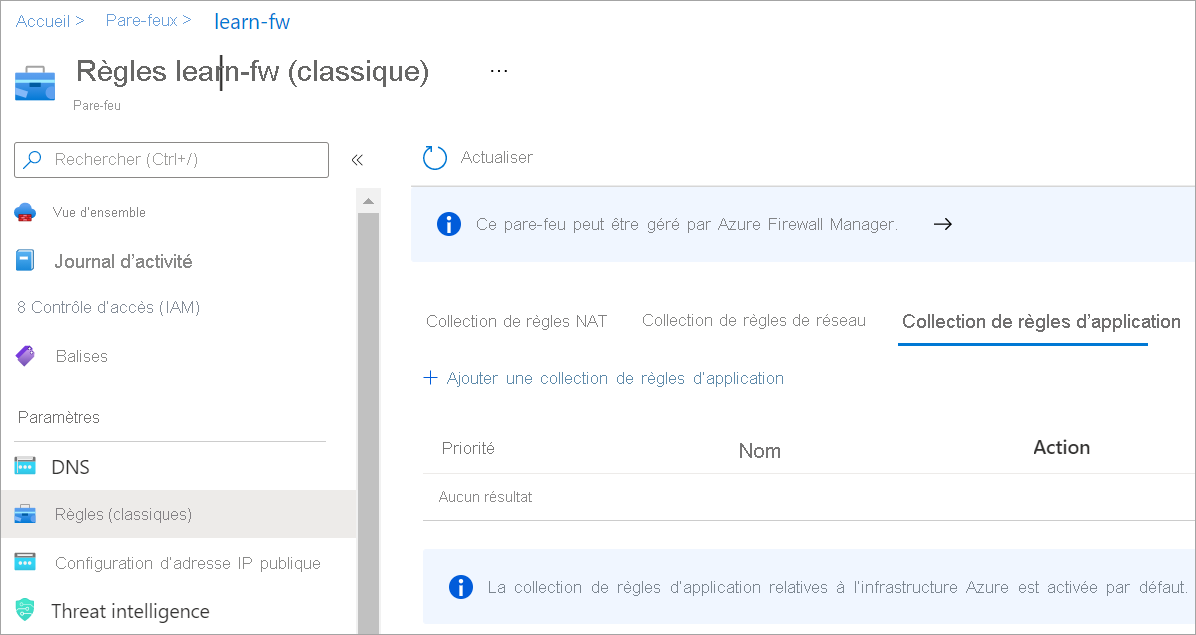

Sélectionnez l’onglet Regroupement de règles d’application, puis Ajouter un regroupement de règles d’application.

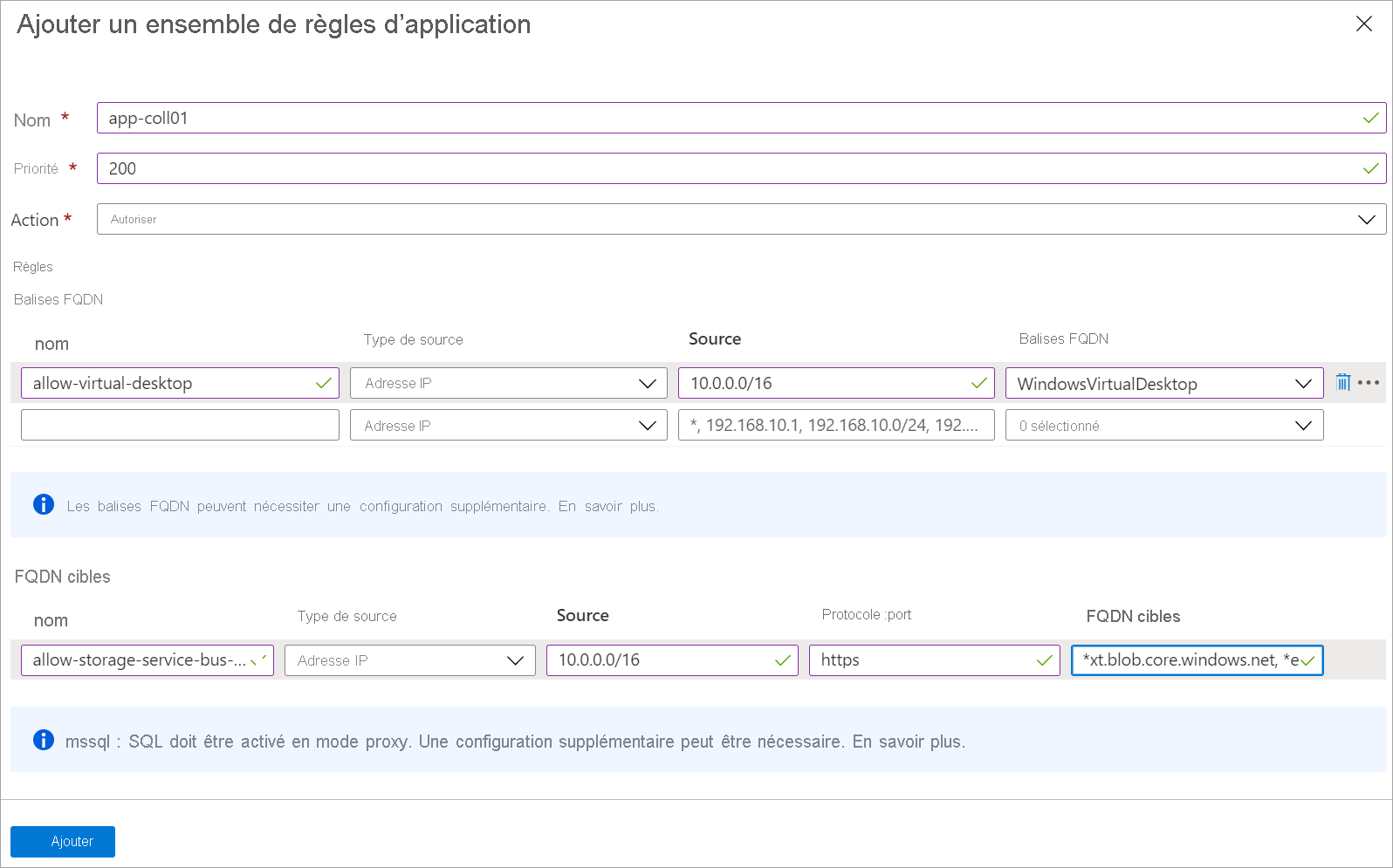

Entrez les informations suivantes :

Champ Valeur Nom app-coll01 Priority 200 Action Autoriser Sous Règles, dans la section Balises FQDN, entrez les informations suivantes :

Champ Valeur Name allow-virtual-desktop Type de source Adresse IP Source Espace d’adressage pour hostVNet, comme 10.0.0.0/16 Balises FQDN Windows Virtual Desktop Sous Règles, dans la section FQDN cibles, entrez les informations suivantes :

Champ Valeur Name allow-storage-service-bus-accounts Type de source Adresse IP Source Espace d’adressage pour hostVNet, comme 10.0.0.0/16 Protocole:Port https Noms de domaine complets cibles *xt.blob.core.windows.net,*eh.servicebus.windows.net,*xt.table.core.windows.netLorsque vous avez terminé, le formulaire ressemble à l’image suivante :

Sélectionnez Ajouter.

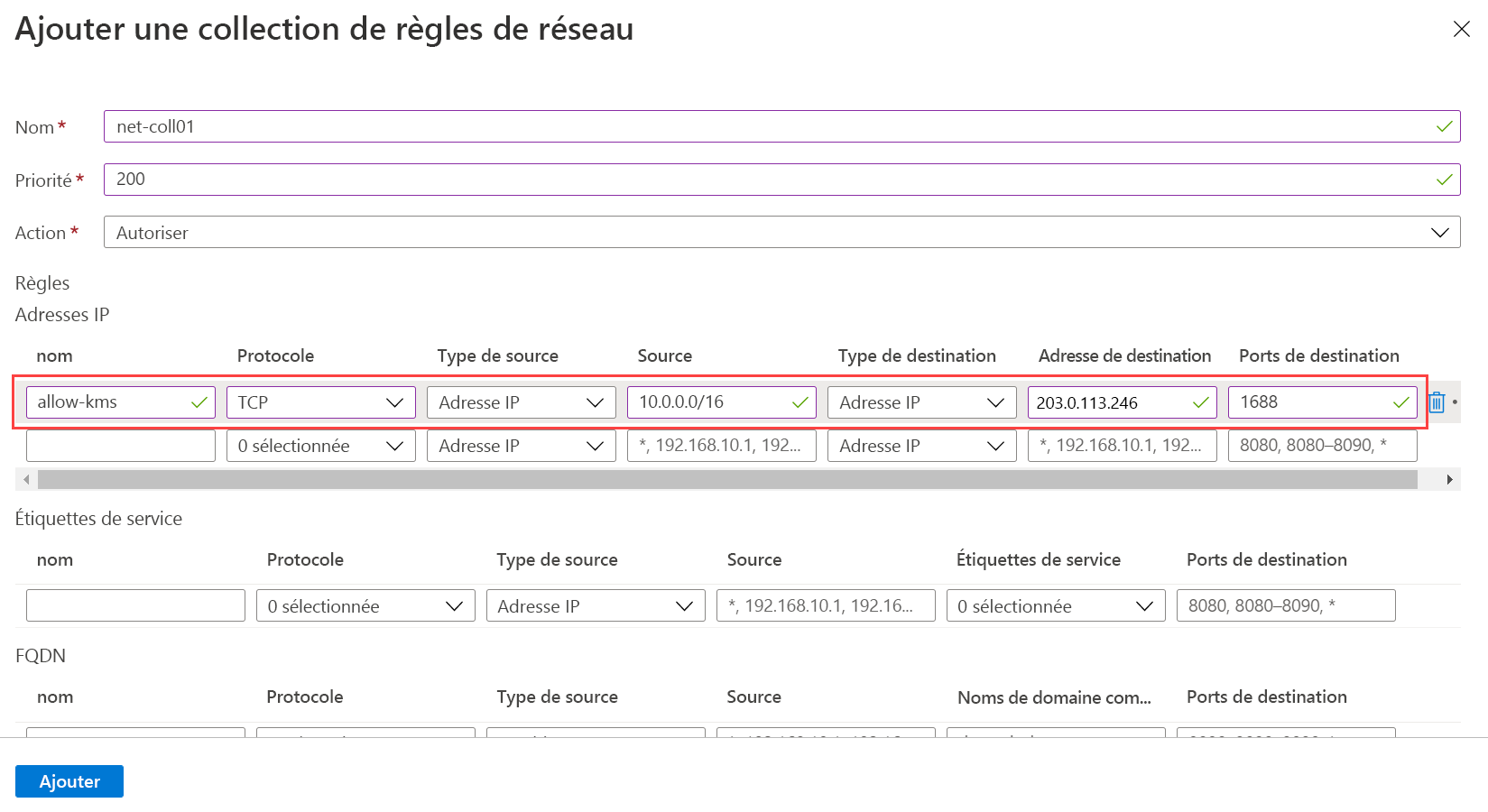

Créer une collection de règles de réseau

Supposons que notre scénario utilise Microsoft Entra Domain Services (Microsoft Entra Domain Services), de sorte que vous n’avez pas besoin de créer une règle réseau pour autoriser DNS. Toutefois, vous devez créer une règle pour autoriser le trafic de vos VM Azure Virtual Desktop vers le service d’activation Windows. Pour que notre règle de réseau autorise le service de gestion de clés (KMS), utilisez l’adresse IP de destination du serveur KMS pour le Cloud global Azure.

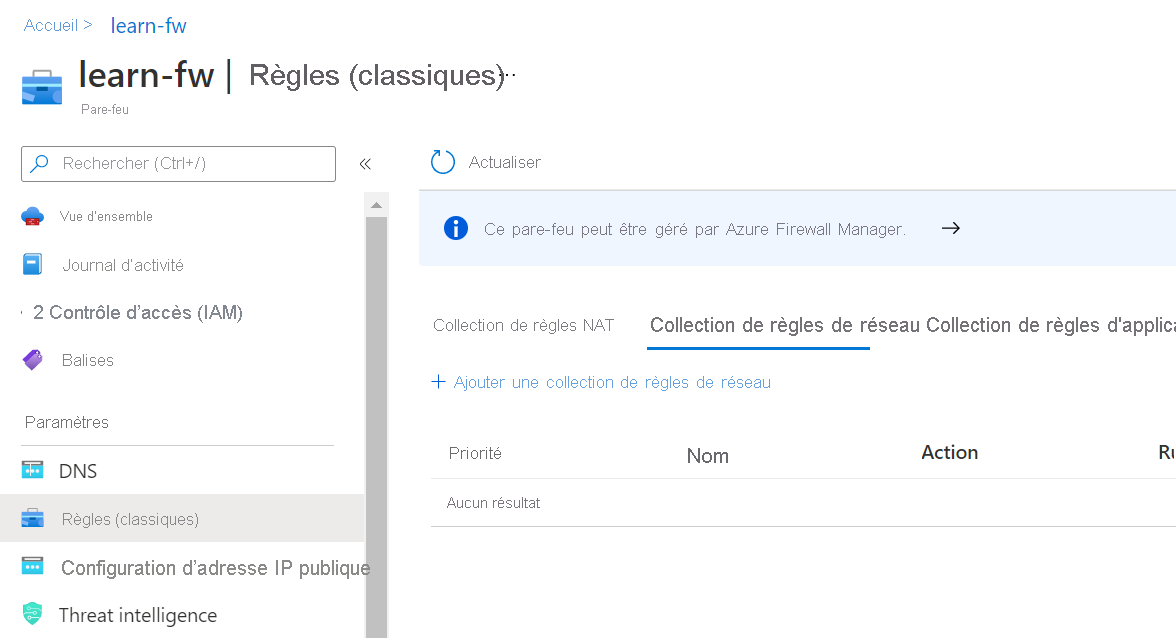

Dans learn-fw>Règles (classiques), sélectionnez Regroupement de règles de réseau.

Sélectionnez l’onglet Regroupement de règles réseau, puis Ajouter un regroupement de règles de réseau.

Entrez les informations suivantes :

Champ Valeur Nom net-coll01 Priority 200 Action Autoriser Sous Règles, dans la section Adresses IP, entrez les informations suivantes :

Champ Valeur Name allow-kms Protocol TCP Type de source Adresse IP Source Espace d’adressage pour hostVNet, comme 10.0.0.0/16 Type de destination Adresse IP Destination Address 23.102.135.246 Ports de destination 1688 Lorsque vous avez terminé, le formulaire ressemble à l’image suivante :

Sélectionnez Ajouter.

Vérifier votre travail

À ce stade, vous avez routé l’ensemble du trafic réseau pour Azure Virtual Desktop via le pare-feu. Vérifions que le pare-feu fonctionne comme prévu. Le trafic réseau sortant du pool d’hôtes doit être filtré par le pare-feu et être routé vers le service Azure Virtual Desktop. Vous pouvez vérifier que le pare-feu autorise le trafic vers le service en vérifiant l’état des composants du service.

Dans Azure Cloud Shell, exécutez la commande suivante :

"rdgateway", "rdbroker","rdweb"|% ` {Invoke-RestMethod -Method:Get ` -Uri https://$_.wvd.microsoft.com/api/health}|ft ` -Property Health,TimeStamp,ClusterUrlVous devriez obtenir des résultats semblables à ce qui suit, où les trois services de composants sont listés comme étant sains :

Health TimeStamp ClusterUrl ------ --------- ---------- RDGateway is Healthy 7/2/2021 6:00:00 PM https://rdgateway-c101-cac-r1.wvd.microsoft.com/ RDBroker is Healthy 7/2/2021 6:00:00 PM https://rdbroker-c100-cac-r1.wvd.microsoft.com/ RDWeb is Healthy 7/2/2021 6:00:00 PM https://rdweb-c100-cac-r1.wvd.microsoft.com/Si un ou plusieurs composants ne sont pas intègres, le pare-feu ne fonctionne pas comme prévu.