Autorisation de l’accès réseau sortant pour Azure Virtual Desktop

Lorsque vous planifiez un déploiement de Pare-feu Azure pour protéger une charge de travail comme Azure Virtual Desktop, vous devez connaître les règles à déployer pour autoriser le trafic réseau approprié.

Dans l’exemple du cabinet comptable, rappelez-vous que vous ne pouvez pas avoir de trafic réseau non autorisé dans votre environnement Azure Virtual Desktop. Vous souhaitez limiter le trafic réseau sortant pour Azure Virtual Desktop à l’aide du Pare-feu Azure.

Pour que Azure Virtual Desktop fonctionne, le pool d’hôtes a besoin d’un accès Internet sortant au service Azure Virtual Desktop. Le pool d’hôtes peut également avoir besoin d’un accès Internet sortant pour vos utilisateurs.

Créer des règles de pare-feu

Pour autoriser le trafic réseau approprié pour Azure Virtual Desktop, vous devez créer des règles d’application et de réseau de pare-feu. Vous devez autoriser l’accès réseau sortant du pool d’hôtes à Azure Virtual Desktop et aux services de prise en charge. Selon les besoins de votre organisation, vous souhaiterez peut-être activer l’accès Internet sortant sécurisé pour vos utilisateurs finaux.

Configurer des règles d’application

Pour autoriser l’accès réseau sortant du pool hôte à Azure Virtual Desktop, créez un regroupement de règles d’application avec les deux règles suivantes :

| Règle | Description |

|---|---|

| Autorisation d’Azure Virtual Desktop | Utilisez la balise FQDN WindowsVirtualDesktop pour autoriser le trafic à partir du réseau virtuel du pool d’hôtes. |

| Autorisation des comptes de stockage et service bus | Utilisez des FQDN cibles pour autoriser l’accès à partir du réseau virtuel du pool d’hôtes vers l’ensemble de comptes de stockage et service bus utilisé par le pool d’hôtes. Utilisez les FQDN génériques pour activer l’accès requis, ou, pour être plus restrictif, ajoutez les FQDN exacts. |

Le tableau suivant présente les options cibles que vous pouvez utiliser pour créer une règle qui autorise les comptes de stockage et service bus :

| Options | FQDN à utiliser |

|---|---|

| FQDN générique | *xt.blob.core.windows.net, *eh.servicebus.windows.net |

| FQDN exact | Utilisez la requête Analytique des journaux d’activité suivante dans les journaux Azure Monitor pour répertorier les FQDN exacts nécessaires utilisés par le pool d’hôtes. |

AzureDiagnostics

| where Category == "AzureFirewallApplicationRule"

| search "Deny"

| search "gsm*eh.servicebus.windows.net" or "gsm*xt.blob.core.windows.net"

| parse msg_s with Protocol " request from " SourceIP ":" SourcePort:int " to " FQDN ":" *

| project TimeGenerated,Protocol,FQDN

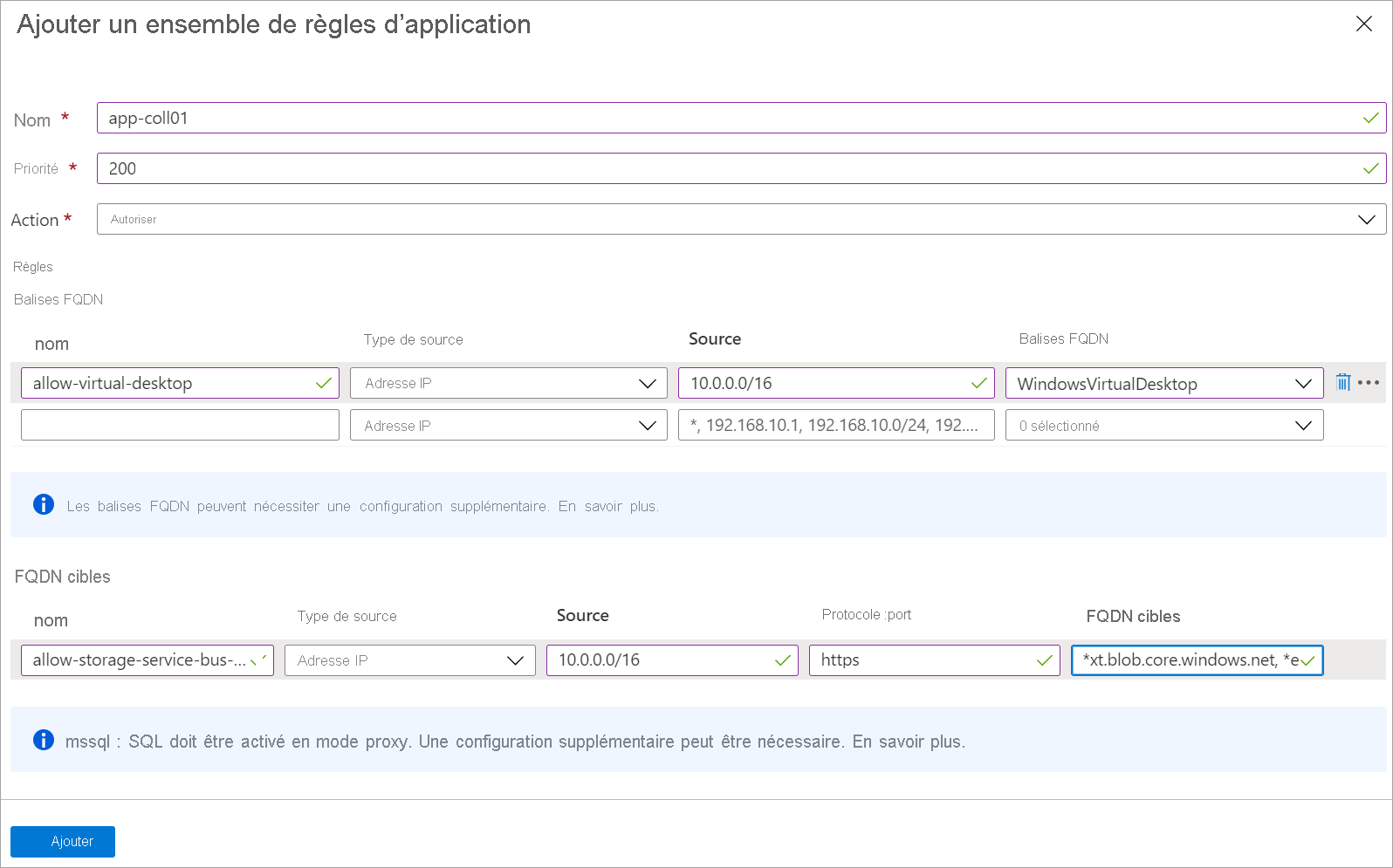

Lorsque vous ajoutez les deux règles, votre regroupement de règles ressemble à la capture d’écran suivante :

Vous allez découvrir les étapes spécifiques à suivre pour créer le regroupement de règles d’application dans le prochain exercice.

Configurer des règles de réseau

Pour autoriser Azure Virtual Desktop à fonctionner, vous devez ajouter des règles de Pare-feu Azure pour DNS et le service d’activation Windows.

Créez une collection de règles de réseau, puis ajoutez les règles suivantes :

| Règle | Description |

|---|---|

| Autoriser DNS | Autorisez le trafic à partir de votre adresse IP privée du serveur de domaine Active Directory vers * pour les ports TCP et UDP 53. Certains déploiements peuvent ne pas avoir besoin de règles DNS. Par exemple, Microsoft Entra Domain Services transfère les requêtes DNS vers Azure DNS sur 168.63.129.16. |

| Autoriser KMS | Autorisez le trafic à partir de vos VM Azure Virtual Desktop vers le port TCP 1688 du service d’activation Windows. |

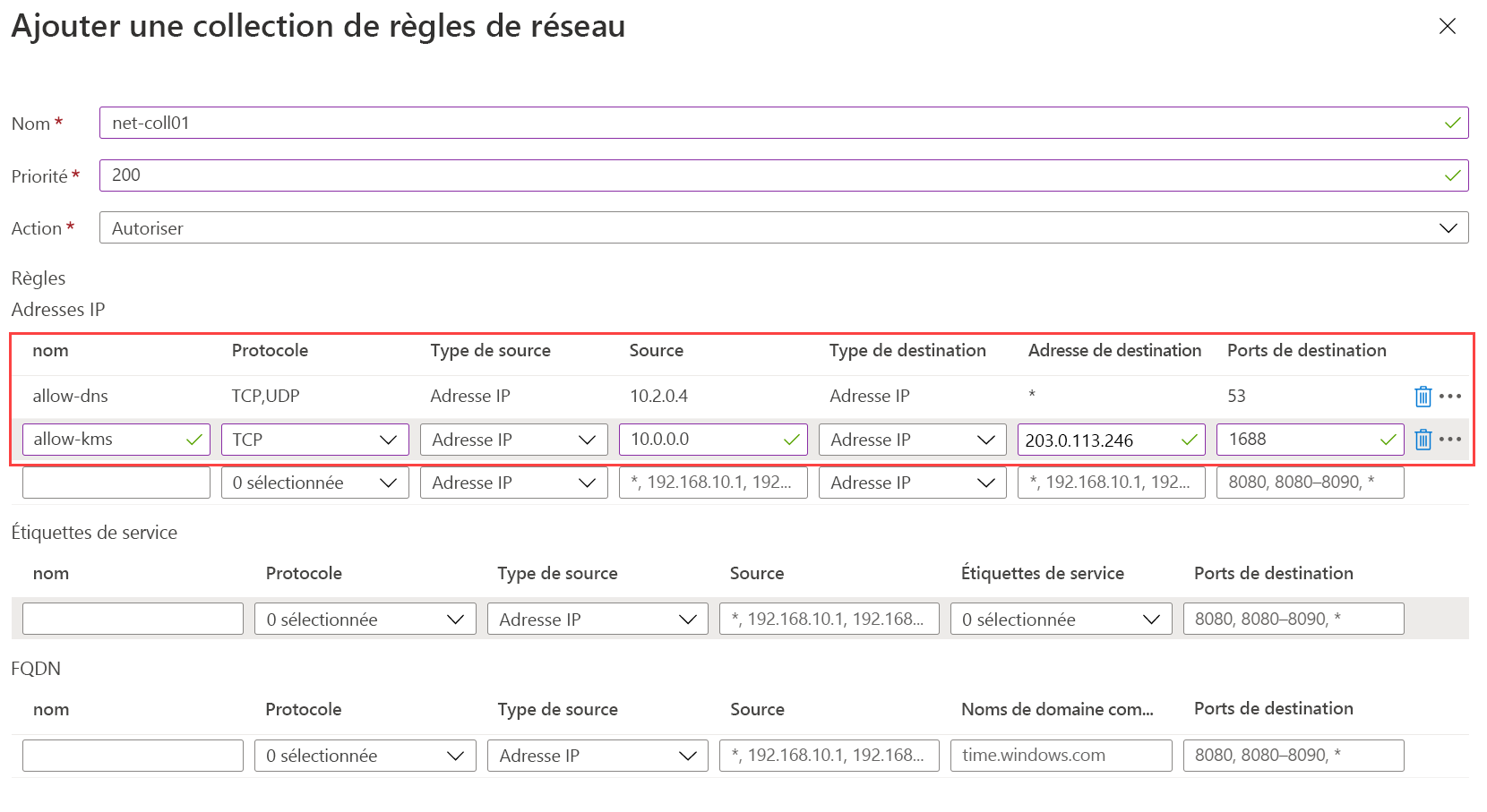

Lorsque vous ajoutez les deux règles de réseau, votre regroupement de règles ressemble à la capture d’écran suivante :

Vous allez découvrir les étapes spécifiques à suivre pour créer un regroupement de règles de réseau dans le prochain exercice.

Autorisation d’un accès Internet sortant sécurisé pour vos utilisateurs

Vous devrez peut-être créer d’autres règles de réseau et d’application de Pare-feu Azure lorsque vous souhaiterez autoriser l’accès Internet sortant aux utilisateurs.

Si vous disposez d’une liste bien définie de destinations autorisées, comme Microsoft 365, utilisez les règles de réseau et d’application de Pare-feu Azure pour router le trafic de l’utilisateur final directement vers les destinations. Pour plus d’informations sur le service web d’URL et d’adresses IP Office 365, consultez les ressources listées dans la section Résumé de ce module.

Vous pouvez filtrer le trafic Internet sortant des utilisateurs à l’aide d’une passerelle web existante, locale et sécurisée. Pour ce faire, vous pouvez configurer des navigateurs web ou d’autres applications qui s’exécutent sur le pool d’hôtes Azure Virtual Desktop avec une configuration de proxy explicite. Par exemple, vous pouvez utiliser les options de ligne de commande Microsoft Edge pour configurer les paramètres de proxy. Ces paramètres de proxy n’influencent que l’accès à Internet pour vos utilisateurs et autorisent le trafic sortant du service Azure Virtual Desktop directement via le Pare-feu Azure. Pour plus d’informations, consultez les ressources listées dans la section Résumé de ce module.