Découvrir comment gérer et protéger des appareils

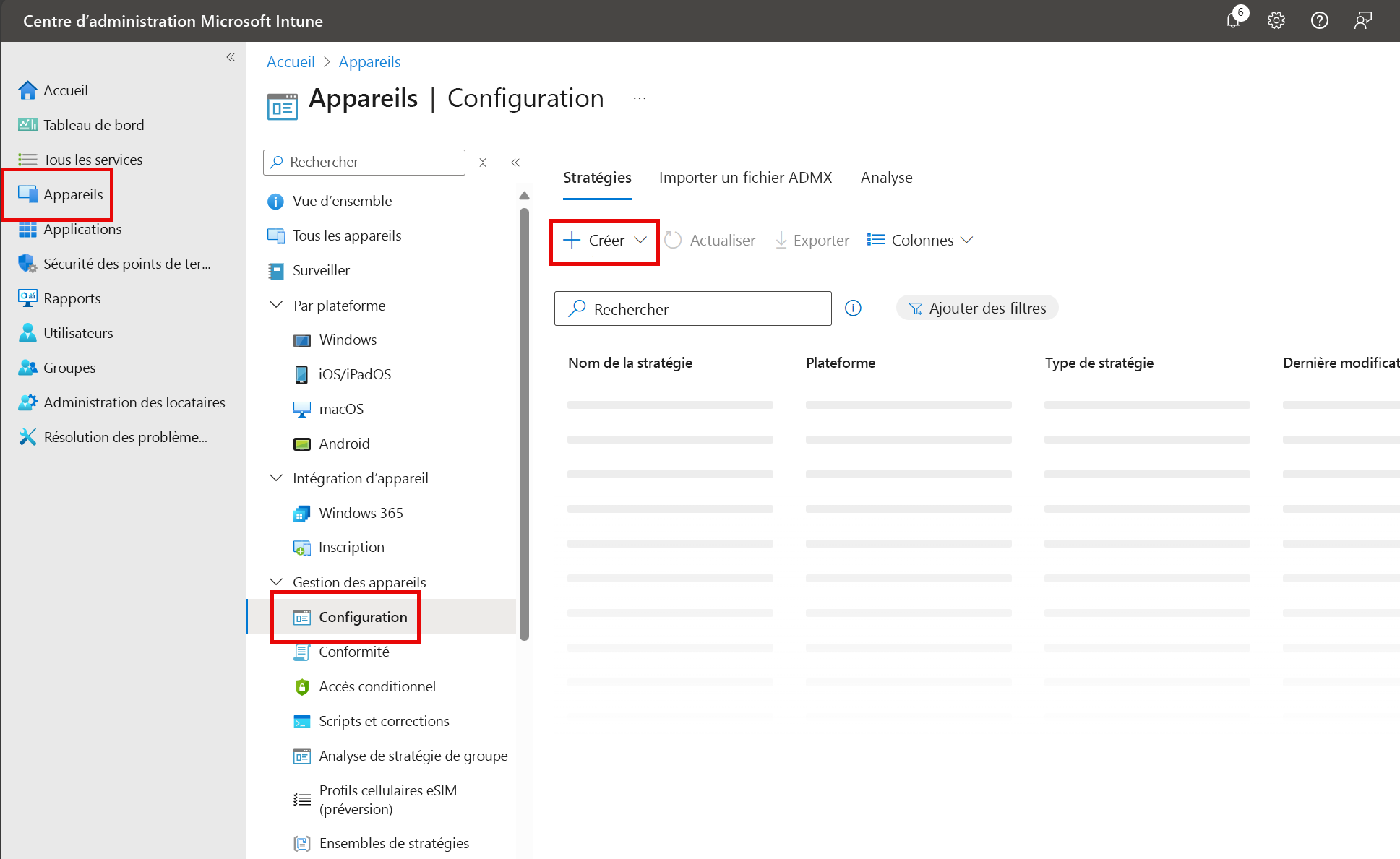

Vous pouvez créer et appliquer des stratégies d’appareil dans le cadre de vos efforts pour protéger les points de terminaison. Microsoft Intune vous permet de protéger les appareils que vous gérez et les données stockées sur ces appareils. Les appareils protégés sont également appelés « appareils gérés ». Intune comprend des paramètres et des fonctionnalités que vous pouvez activer ou désactiver pour les différents appareils au sein de votre organisation. Ces paramètres et fonctionnalités sont ajoutés aux profils de configuration. Vous pouvez créer des profils pour différents appareils et différentes plateformes, notamment iOS/iPadOS, macOS, Android, Android Enterprise et Windows. Ensuite, utilisez Intune pour appliquer ou « attribuer » le profil aux appareils.

Types de stratégies d’appareil

Les stratégies d’appareil vous permettent d’effectuer plusieurs types d’actions pour protéger des appareils. Par exemple, les stratégies d’appareil autorisent les types d’actions suivants sur les appareils de votre organisation :

- Restreindre

- Réinitialiser

- Exiger

- Configurer

- Protéger

- Control

- Mettre hors service

Exemples de stratégies de configuration d’appareil

Les stratégies de configuration Intune vous aident à protéger et à configurer des appareils en vous permettant de contrôler une multitude de paramètres et de fonctionnalités. Par exemple, vous pouvez :

- Limiter l’utilisation des fonctionnalités matérielles sur l’appareil, comme l’appareil photo ou Bluetooth.

- Réinitialiser les codes secrets quand l’accès à l’appareil est bloqué pour un utilisateur.

- Exiger que les appareils soient conformes aux exigences de protection implémentées par votre organisation, par exemple imposer l’utilisation d’un code PIN pour accéder à l’appareil.

- Configurer des applications conformes et non conformes. Vous recevez une alerte lorsqu’une application non conforme est installée (et certaines plateformes peuvent même bloquer l’installation).

- Protéger les applications et les données qu’elles utilisent.

- Protéger les appareils en fonction de l’identité, en ajoutant une couche supplémentaire de protection aux appareils.

- Contrôler les paramètres de Windows Hello Entreprise, qui est une méthode de connexion alternative pour Windows 10 et ultérieure.

- Mettre hors service des appareils et supprimer des données.

- Configurer la messagerie en permettant aux utilisateurs finaux d’accéder à la messagerie d’entreprise sur leurs appareils personnels, sans aucune configuration requise de leur part.