Utiliser des serveurs de saut

Le rapport de sécurité produit pour Contoso recommande d’implémenter des serveurs de saut en plus d’utiliser des PAW. Après avoir déterminé comment utiliser des PAW, vous décidez d’examiner de plus près les serveurs de sauts pour voir comment ils pourraient bénéficier au service informatique de Contoso.

Qu’est-ce qu’un serveur de saut ?

Un serveur de saut est un serveur renforcé utilisé pour accéder à des appareils dans une zone de sécurité différente et les gérer, par exemple entre un réseau interne et un réseau de périmètre. Le serveur de saut peut fonctionner comme point de contact et de gestion unique.

Pour les entreprises de taille moyenne, les serveurs de saut peuvent fournir un moyen d’améliorer la sécurité dans les emplacements où la sécurité physique est plus complexe. Par exemple, dans les filiales où il n’y a pas de centre de données. Pour les grandes organisations, les administrateurs peuvent déployer des serveurs de saut hébergés dans un centre de données. Ces serveurs de saut peuvent fournir un accès hautement contrôlé aux serveurs et aux contrôleurs de domaine.

Les serveurs de saut n’ont généralement pas de données sensibles, mais les informations d’identification d’utilisateur sont stockées dans la mémoire et des pirates informatiques malveillants peuvent les prendre pour cibles. Pour cette raison, les serveurs de saut doivent être renforcés.

Conseil

En général, vous utilisez une PAW pour accéder à un serveur de saut afin de garantir un accès sécurisé.

Ce serveur s’exécute sur du matériel dédié qui prend en charge les fonctionnalités de sécurité matérielles et logicielles, telles que :

- Windows Defender Credential Guard, pour chiffrer les informations d’identification de domaine en mémoire.

- Windows Defender Remote Credential Guard, pour empêcher l’envoi d’informations d’identification à distance au serveur de saut ; à la place sont utilisés des tickets d’authentification unique Kerberos version 5.

- Windows Defender Device Guard :

- Recours à l’intégrité du code appliquée par l'hyperviseur (HVCI) pour utiliser la sécurité basée sur la virtualisation afin d’appliquer des composants en mode noyau pour poursuivre la stratégie d’intégrité du code.

- Utilisation de l’intégrité du code de configuration pour permettre aux administrateurs de créer une stratégie d’intégrité du code personnalisée et de spécifier des logiciels approuvés.

En utilisant des serveurs de saut, avec ou sans PAW, vous pouvez créer des zones de sécurité logiques. Au sein d’une zone, les ordinateurs ont des configurations de sécurité et de connectivité similaires. Vous pouvez utiliser des objets de stratégie de groupe pour configurer ces paramètres dans un environnement de domaine.

Conseil

Les utilisateurs administratifs peuvent se connecter à vos serveurs de sauts à l’aide du protocole RDP (Remote Desktop Protocol) et de cartes à puce pour effectuer des tâches d’administration.

Implémenter des serveurs de saut

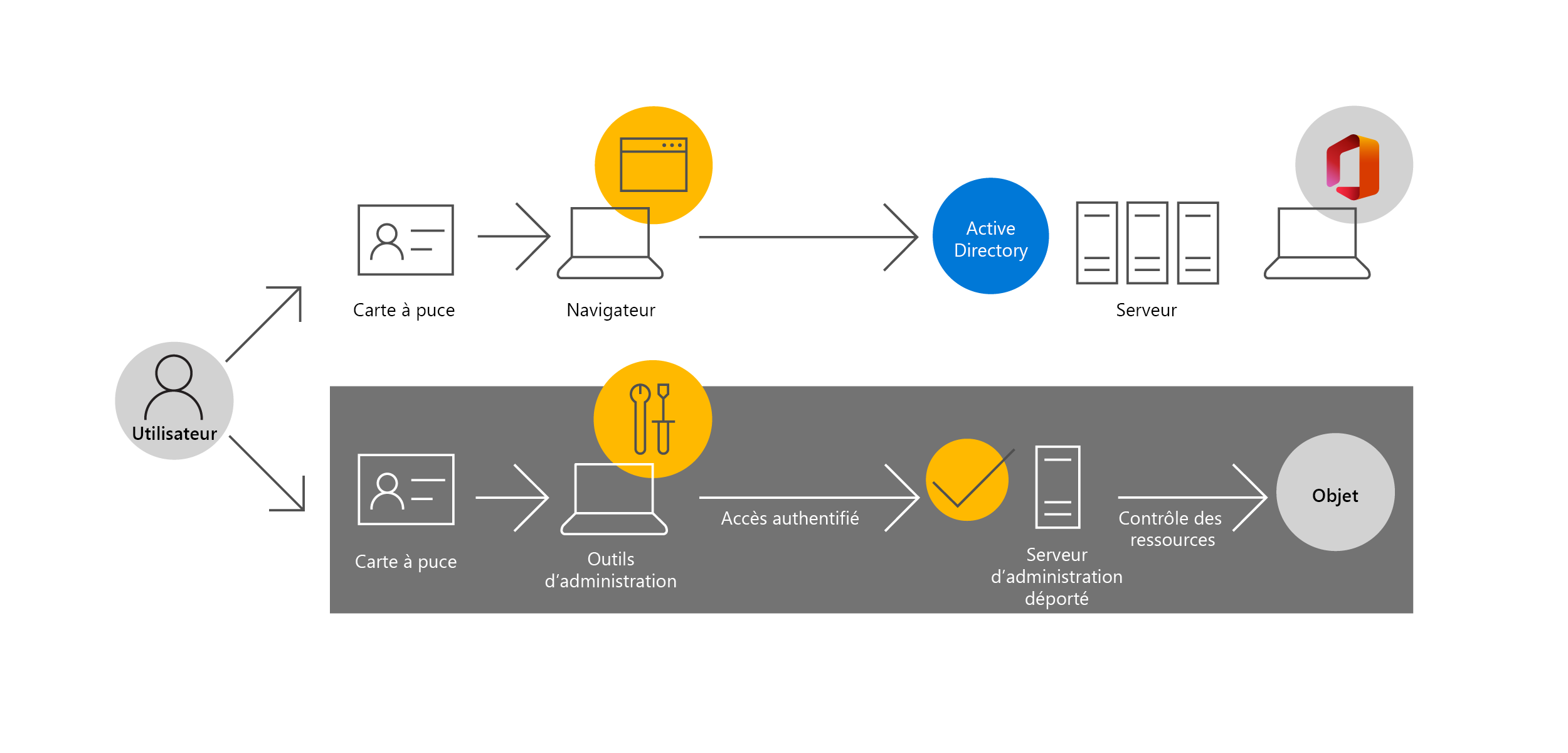

Le graphique suivant illustre un déploiement type de serveur de saut et de PAW. Un utilisateur administratif utilise une carte à puce pour s’authentifier auprès d’une station de travail standard à l’aide d’un compte standard. L’utilisateur peut accéder aux applications standard pour effectuer les tâches de productivité de bureau quotidiennes. L’administrateur dispose également d’un compte d’administrateur et utilise une carte à puce pour s’authentifier auprès de leur PAW administrative. Celle-ci se connecte à son tour au serveur de saut d’administration configuré, qui dispose d’un accès administratif à l’objet approprié.

Plusieurs points importants sont à prendre en considération lors de l’implémentation de serveurs de saut, notamment :

- Passerelle Bureau à distance. Si un administrateur doit se connecter directement à un serveur cible (à l’aide de RDP), implémentez la passerelle Bureau à distance. Cela vous permet d’implémenter des restrictions sur les connexions au serveur de saut et aux serveurs de destination qui seront utilisés pour la gestion.

- Hyper-V. Envisagez d’implémenter des machines virtuelles pour chaque administrateur sur vos serveurs de saut. Chaque machine virtuelle peut être configurée pour autoriser un sous-ensemble spécifique de tâches administratives. Par conséquent, vous devez installer Hyper-V sur vos serveurs de saut.

Conseil

Vous pouvez forcer l’arrêt de ces machines virtuelles une fois les tâches d’administration terminées. En arrêtant les machines virtuelles lorsqu’elles ne sont pas utilisées, vous réduisez la surface d’attaque.

Fonctionnalités de serveur Pour implémenter des serveurs de saut, vos ordinateurs serveurs doivent prendre en charge les fonctionnalités suivantes :

- Démarrage sécurisé UEFI.

- Prise en charge de la virtualisation.

- Pilotes en mode noyau signés.

Outils d'administration à distance. Vous devez toujours utiliser les outils d’administration à distance pour gérer les serveurs. Installez Windows Admin Center et les outils d’administration de serveur distant (RSAT) sur les machines virtuelles de votre administrateur (ou le serveur de saut physique si vous n’implémentez pas Hyper-V).

Attention

Vous devez également empêcher l’utilisation d’outils d’administration à distance sur des ordinateurs à usage général.

Connectivité RDP Vérifiez que les administrateurs se connectent à leurs machines virtuelles à l’aide de RDP lorsqu’ils effectuent des tâches d’administration.